一、认识端口安全:

端口安全(Port Security)通过将接口学习到的动态MAC地址转换为安全MAC地址(包括安全动态MAC、安全静态MAC和Sticky MAC),阻止非法用户通过本接口和交换机通信,从而增强设备的安全性。

二、端口安全原理:

安全MAC地址的分类

安全MAC地址分为:安全动态MAC、安全静态MAC与Sticky MAC。

**表1 **安全MAC地址的说明

类型

定义

特点

安全动态MAC地址

使能端口安全而未使能Sticky MAC功能时转换的MAC地址。

设备重启后表项会丢失,需要重新学习。

缺省情况下不会被老化,只有在配置安全MAC的老化时间后才可以被老化。

安全动态MAC地址的老化类型分为:绝对时间老化和相对时间老化。

- 如设置绝对老化时间为5分钟:系统每隔1分钟计算一次每个MAC的存在时间,若大于等于5分钟,则立即将该安全动态MAC地址老化。否则,等待下1分钟再检测计算。

- 如设置相对老化时间为5分钟:系统每隔1分钟检测一次是否有该MAC的流量。若没有流量,则经过5分钟后将该安全动态MAC地址老化。

安全静态MAC地址

使能端口安全时手工配置的静态MAC地址。

不会被老化,手动保存配置后重启设备不会丢失。

Sticky MAC地址

使能端口安全后又同时使能Sticky MAC功能后转换到的MAC地址。

不会被老化,手动保存配置后重启设备不会丢失。

MAC地址变化情况

当端口安全功能或者Sticky MAC功能使能/去使能时,接口上的MAC地址会变化或者被删除,详细情况请参见下表。

功能

使能

去使能

端口安全功能

接口上之前学习到的动态MAC地址表项将被删除,之后学习到的MAC地址将变为安全动态MAC地址。

接口上的安全动态MAC地址将被删除,重新学习动态MAC地址。

Sticky MAC功能

接口上的安全动态MAC地址表项将转化为Sticky MAC地址,之后学习到的MAC地址也变为Sticky MAC地址。

接口上的Sticky MAC地址,会转换为安全动态MAC地址。

超过安全MAC地址限制数后的动作

接口上安全MAC地址数达到限制后,如果收到源MAC地址不存在的报文,无论目的MAC地址是否存在,交换机即认为有非法用户攻击,就会根据配置的动作对接口做保护处理。缺省情况下,保护动作是丢弃该报文并上报告警。

**表2 **端口安全的保护动作

动作

说明

restrict

丢弃源MAC地址不存在的报文并上报告警。推荐使用restrict动作。

protect

只丢弃源MAC地址不存在的报文,不上报告警。

shutdown

接口状态被置为error-down,并上报告警。

默认情况下,接口关闭后不会自动恢复,只能由网络管理人员在接口视图下使用restart命令重启接口进行恢复。

如果用户希望被关闭的接口可以自动恢复,则可在接口error-down前通过在系统视图下执行*error-down auto-recovery***cause port-security interval **interval-value命令使能接口状态自动恢复为Up的功能,并设置接口自动恢复为Up的延时时间,使被关闭的接口经过延时时间后能够自动恢复。

告警信息可以通过执行display trapbuffer命令查看,也可以直接上报网管,通过网管查看。

配置静态MAC地址漂移检测功能后出现静态MAC地址漂移时的动作

安全MAC地址也属于静态MAC地址,接口上配置静态MAC地址漂移检测功能后,如果收到报文的源MAC地址已经存在在其他接口的静态MAC表中,交换机则认为存在静态MAC地址漂移,就会根据配置的动作对接口做保护处理。端口安全保护动作有restrict、protect和shutdown三种。

**表3 **端口安全的保护动作

动作

说明

restrict

丢弃触发静态MAC地址漂移的报文并上报告警。推荐使用restrict动作。

protect

只丢弃触发静态MAC地址漂移的报文,不上报告警。

shutdown

接口状态被置为error-down,并上报告警。

默认情况下,接口关闭后不会自动恢复,只能由网络管理人员在接口视图下使用restart命令重启接口进行恢复。

如果用户希望被关闭的接口可以自动恢复,则可在接口error-down前通过在系统视图下执行*error-down auto-recovery***cause port-security interval **interval-value命令使能接口状态自动恢复为Up的功能,并设置接口自动恢复为Up的延时时间,使被关闭的接口经过延时时间后能够自动恢复。

告警信息可以通过执行display trapbuffer命令查看,也可以直接上报网管,通过网管查看。

三、实验:

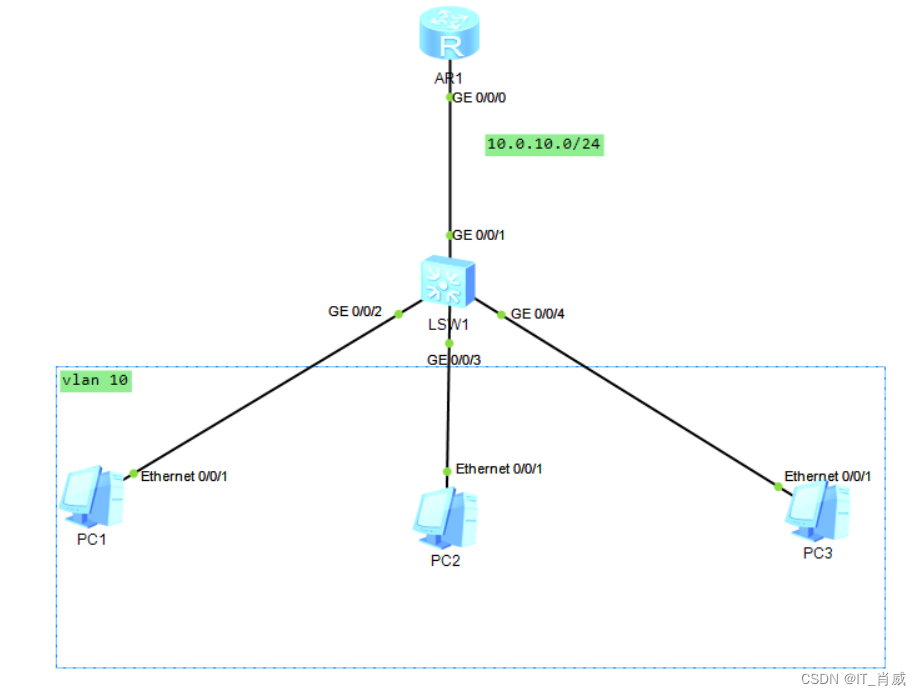

3.1实验拓扑:

4.2 实验配置:

- 在Switch上创建VLAN,并把接口加入VLAN

#创建VLAN。<HUAWEI> system-view[HUAWEI] sysname Switch[Switch] vlan b 10#接口GE0/0/1加入VLAN10。接口GE0/0/2和GE0/0/3的配置与接口GE0/0/1相同,不再赘述。[Switch] interface gigabitethernet 0/0/2[Switch-GigabitEthernet0/0/2] port link-type access[Switch-GigabitEthernet0/0/2] port default vlan 10[Switch-GigabitEthernet0/0/2] quit - 配置GE0/0/1接口的端口安全功能。

# 使能接口Sticky MAC功能,同时配置MAC地址限制数。接口GE0/0/2和GE0/0/3的配置与接口GE0/0/1相同,不再赘述。[Switch] interface gigabitethernet 0/0/2[Switch-GigabitEthernet0/0/2] port-security enable[Switch-GigabitEthernet0/0/2] port-security mac-address sticky[Switch-GigabitEthernet0/0/2] port-security max-mac-num 1

其余接口都加入到vlan10:

g0/0/4配置

interface GigabitEthernet0/0/4

port link-type access

port default vlan 10

port-security enable

port-security mac-address sticky

#

g0/0/3配置

#

interface GigabitEthernet0/0/3

port link-type access

port default vlan 10

port-security enable

port-security mac-address sticky

#

r1配置DHCP:

interface GigabitEthernet0/0/0

ip address 10.0.10.2 255.255.255.0

dhcp select interface

#

dhcp enable

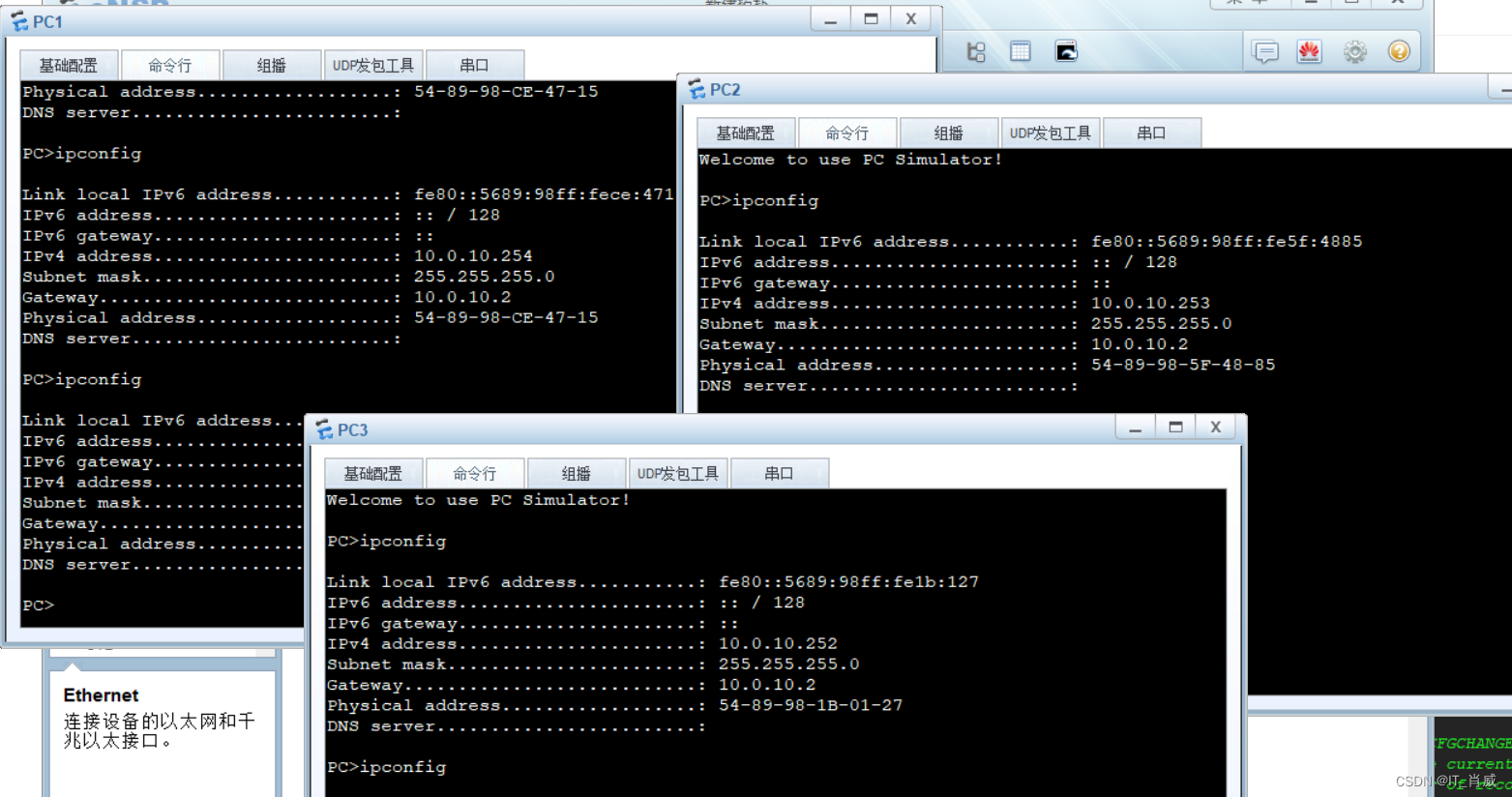

4.3 实验结果:

版权归原作者 IT_小薇子 所有, 如有侵权,请联系我们删除。