ensp防火墙

实验目的

本实验为了熟悉基于云连接防火墙建立配置与拦截

实验环境

环境:使用华为eNSP模拟器

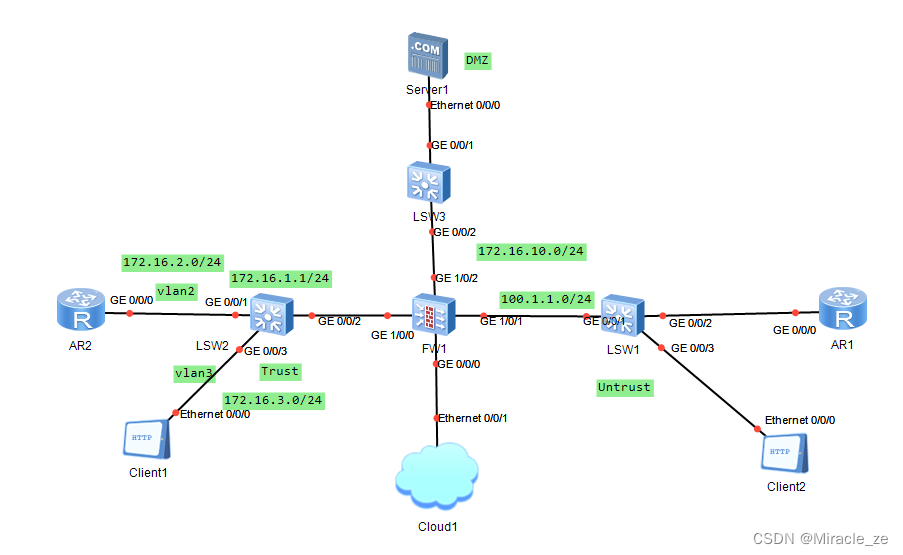

实验拓扑图

实验步骤

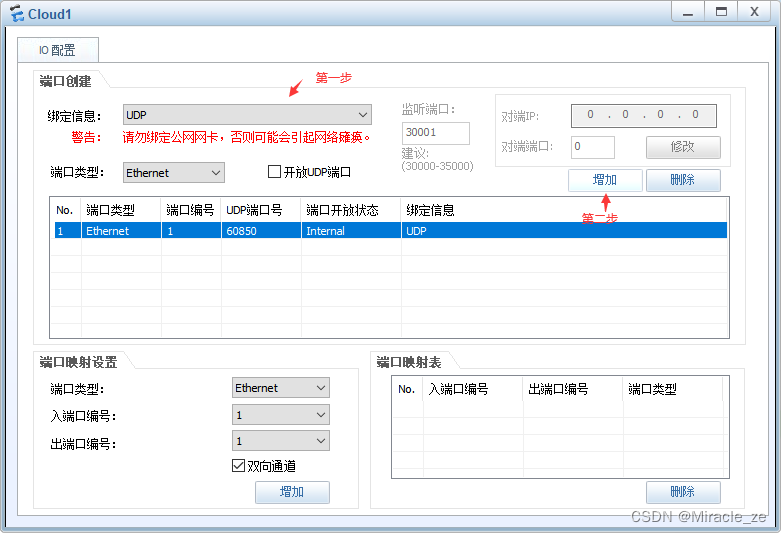

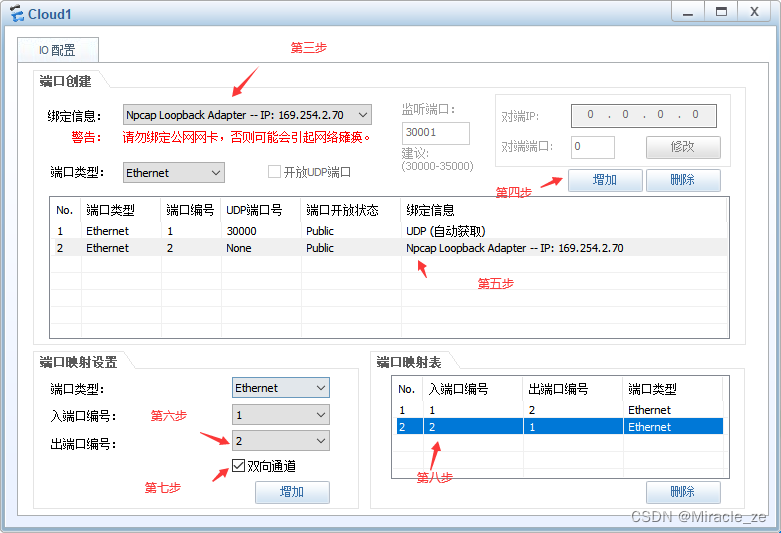

1、前期准备:启动云进行相应配置

点击启动云进行设置

第三步:只要不是公网网卡就可以

第七步映射,使1与2能互通

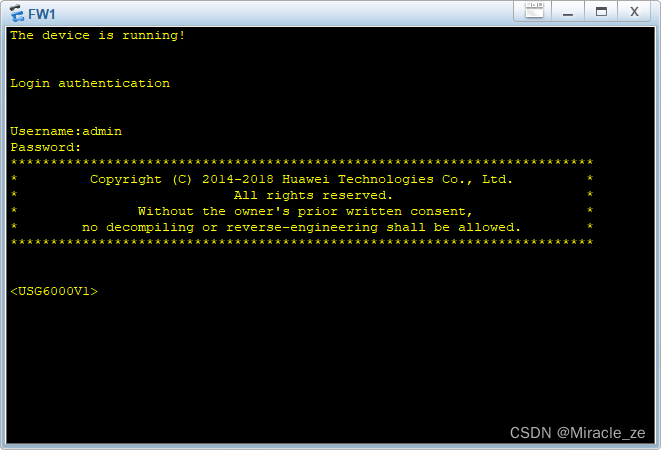

2、前期准备配置:开启并配置防火墙

在开启防火墙时,如果你是第一次打开它需要你输入原始账号【admin】与密码【Admin@123】、进入后要求你重新设置密码。在你设置完密码后保存设置重启再进入就可以了!

注意:在设置了密码后要输入svae进行配置保存,不然你直接关闭开启是无法成功的!

我将密码改为了admin!123,如此输入就就进入配置了

再进入防火墙后我们就要进行配置

注意:防火墙的G0/0/0口是防火墙的控制口,其他接口进行配置都是无法控制防火墙的。

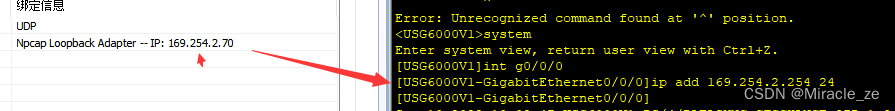

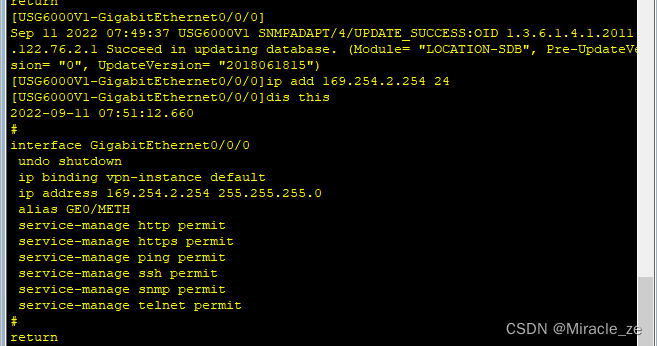

为此将G0/0/0修改为和cloud中设置的虚拟网卡处于同一网段ip

有一点注意因为我们是在模拟器上是禁用了管理功能,在真实环境下的真机是开启了的。为此我们要开启管理功能

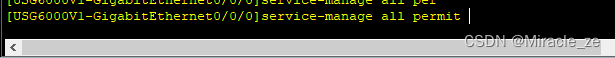

我们直接协议全开

[USG6000V1-GigabitEthernet0/0/0]service-manage all permit

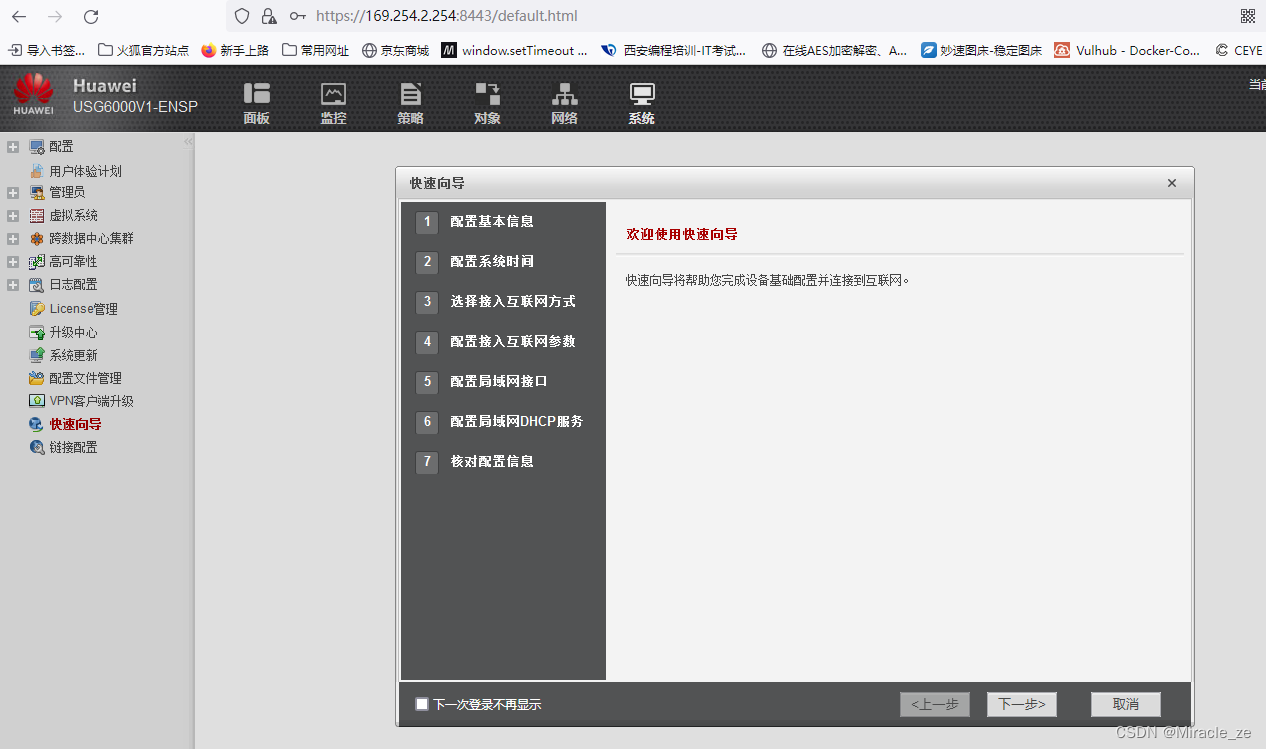

使用浏览器登录防火墙,使用防火墙的g0/0/0端口的ip地址访问。登录使用防火墙我们配置的账号密码

3、防火墙区域配置

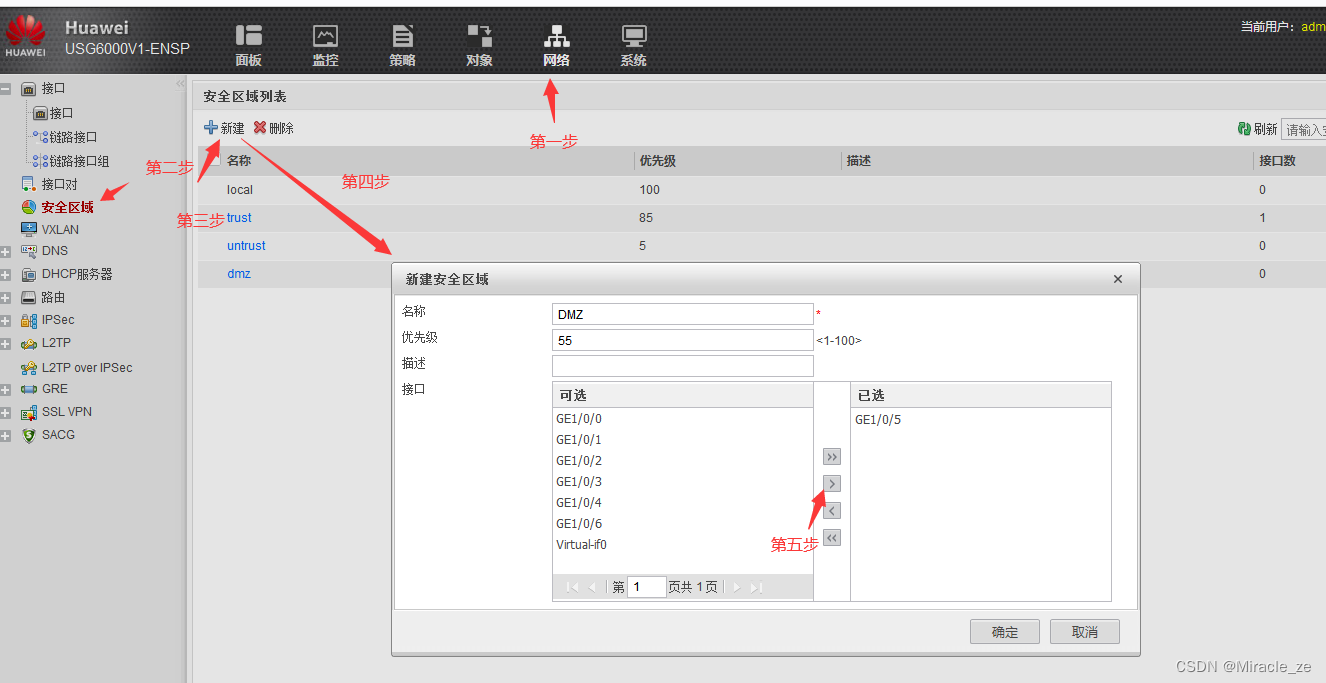

3.1 安全区域配置

进入网络=》安全

新建一个区域为服务器区DMZ,优先级设置为55,并且选取一个接口放入。

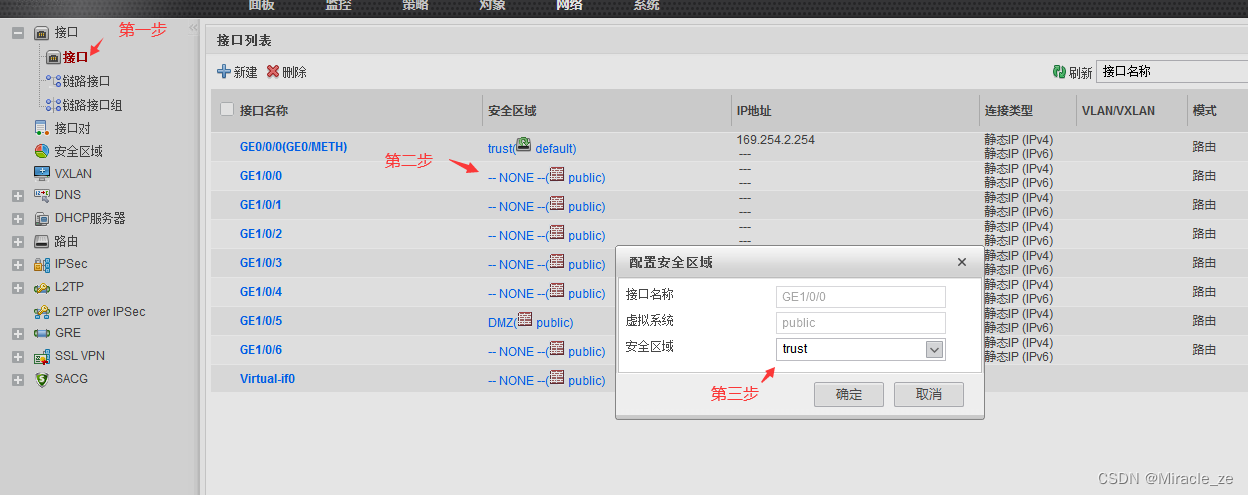

3.2 接口设置

把对应的接口放入到划分好的区域中

操作如同

配置结果

4、配置Trust的区域网络

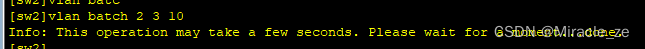

4.1 sw2创建vlan

应用vlan1 是默认的,为此我们不能用vlan1。因此

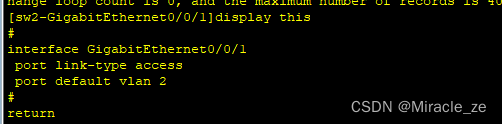

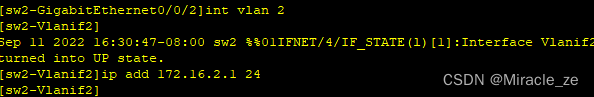

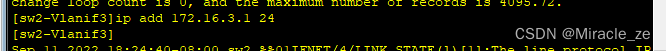

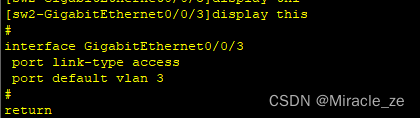

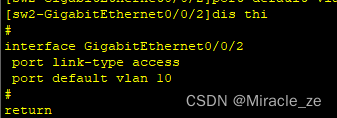

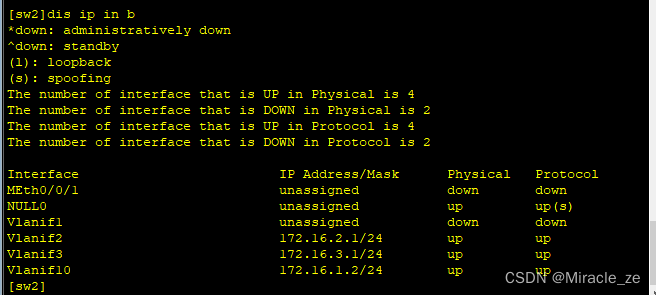

4.2sw2的 vlan划分与配置ip

接口G0/0/1

接口G0/0/3

接口G0/0/2

整体查看

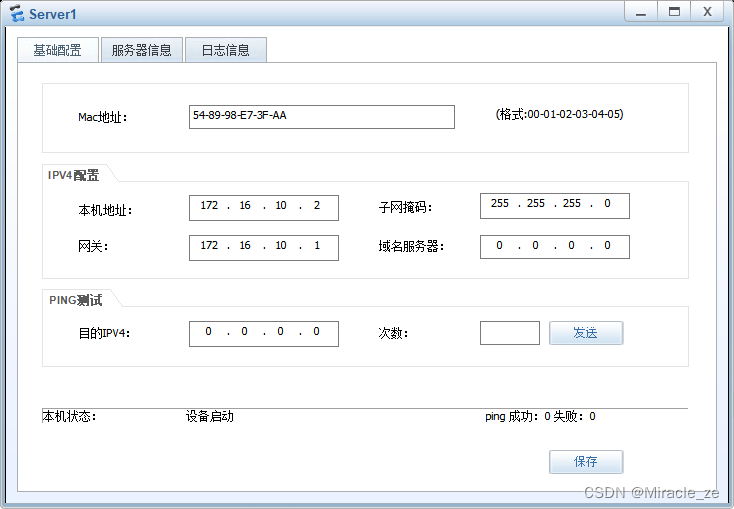

5、配置server1的ip地址

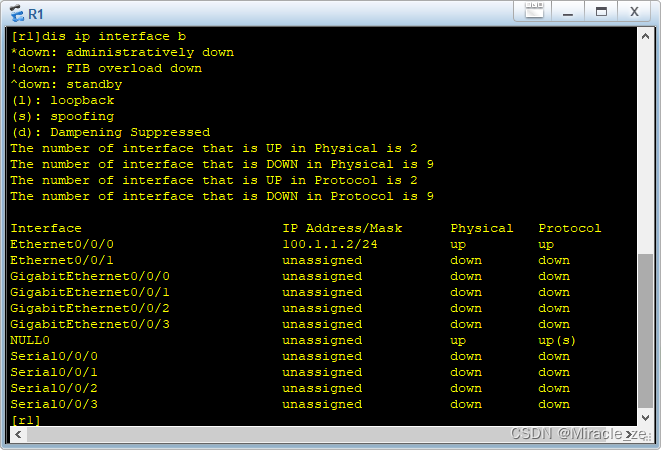

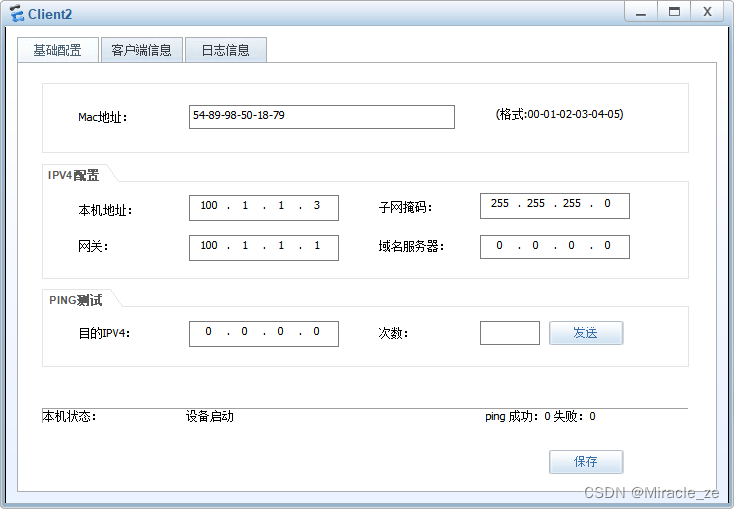

6、配置公网路由器的ip与公网客户端的ip

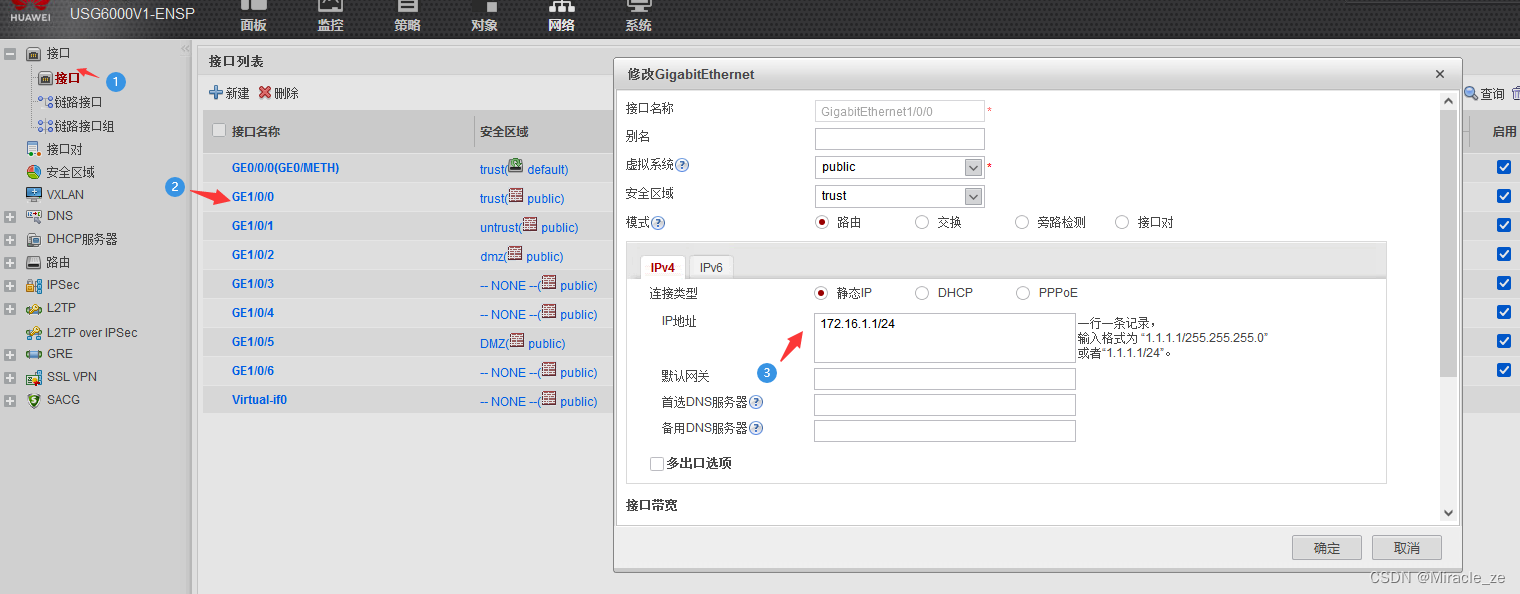

7、配置防火墙的地址

在网络下点击接口对相应接口配置ip

8、保证网络互通

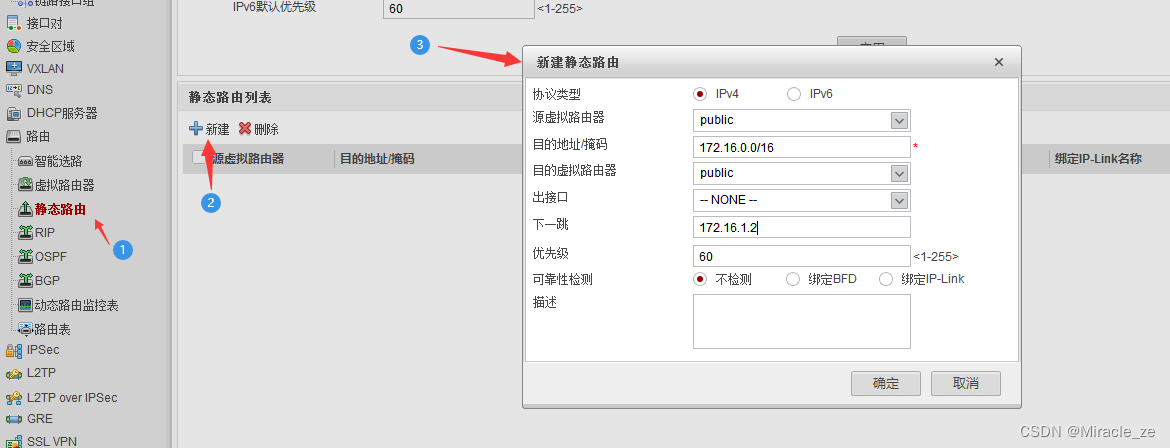

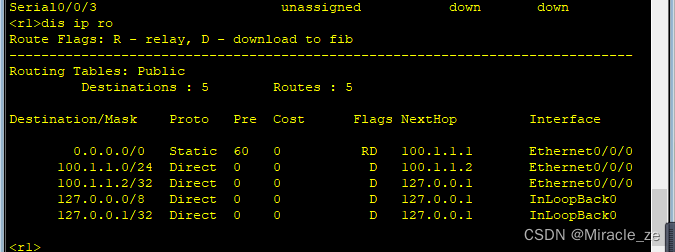

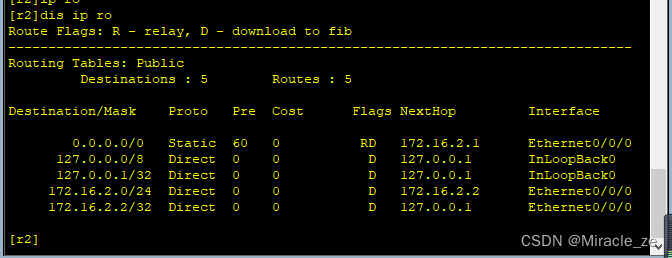

8.1 回程路由

配置返回的路由信息,即回程路由。

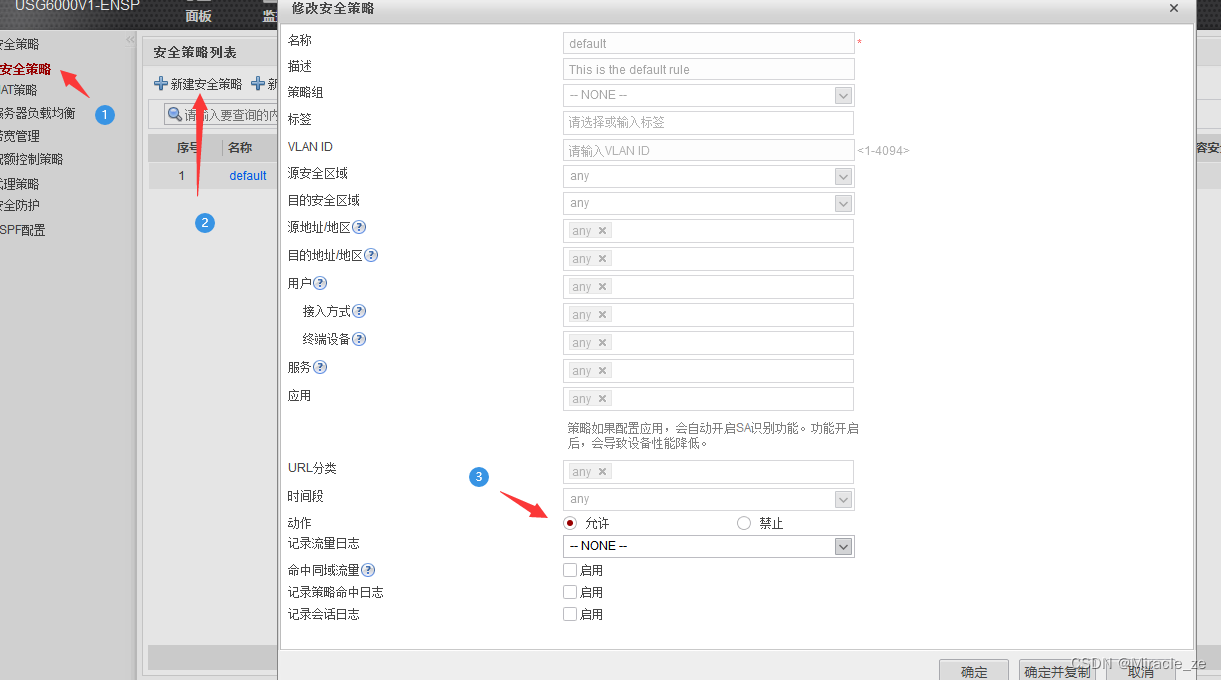

检测是否成功,在安全策略中允许动作,如此它就成为了路由器一样了。

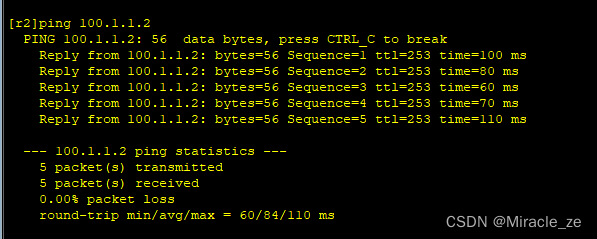

8.1测试网络互通

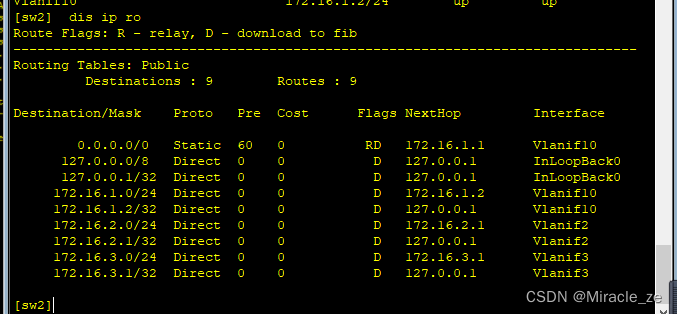

目前的配置,我们要补全R2与sw2的配置。总体配置如图

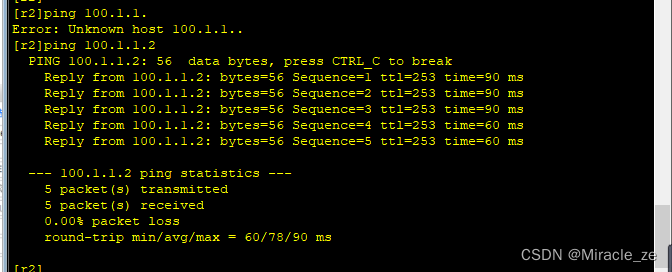

进行Ping

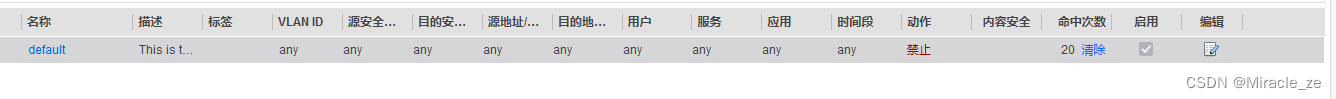

成功后将动作修改为拒绝

8、安全策略配置

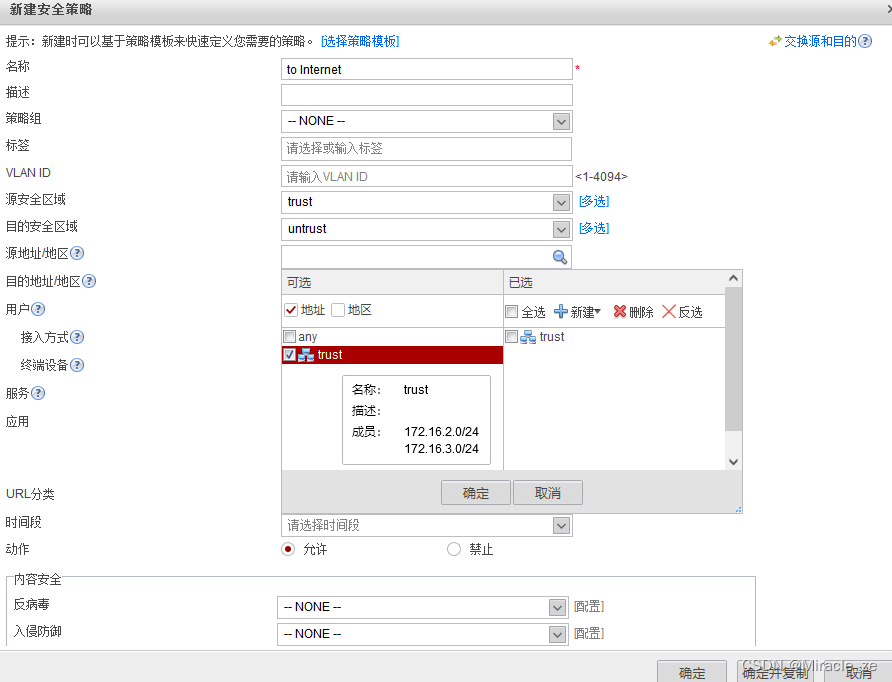

8.1 外网策略【trust 到 untrust】

测试外网服务器R2来ping通R1

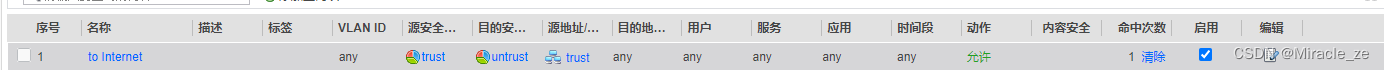

会话表没有查到就去看策略表

此时可以看到trust到untrust策略成功了

又因为首包机制,所有命中只有一。之后的包全部查看session表

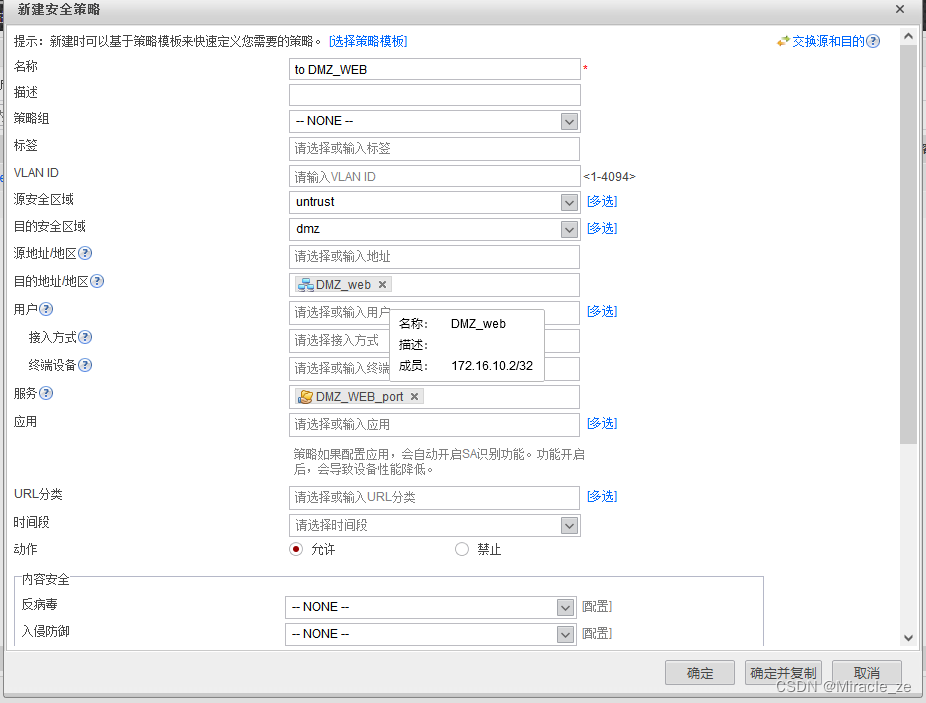

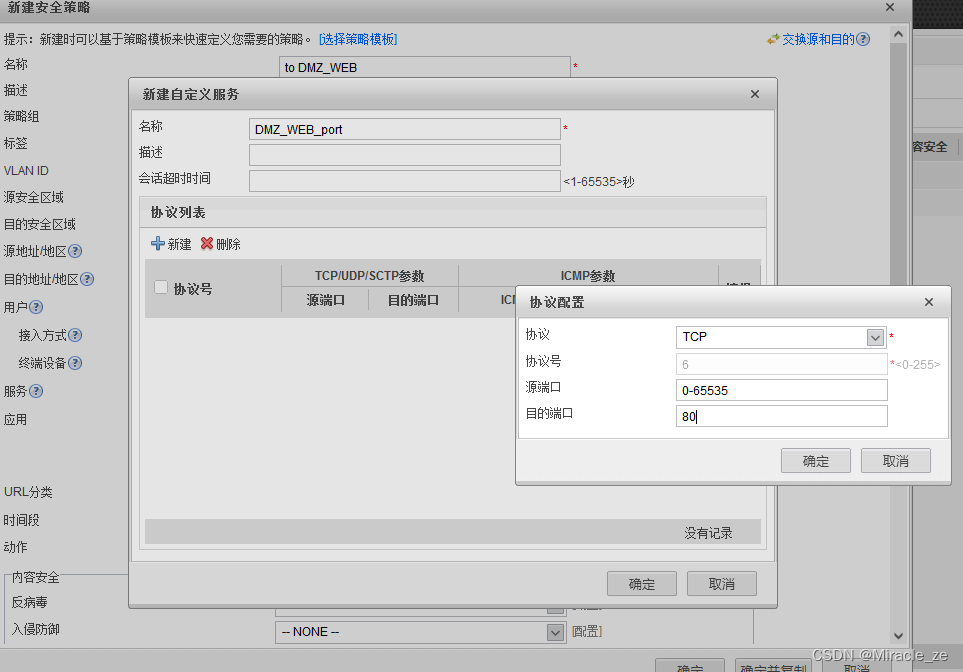

8.2 添加untrust到DMZ的策略

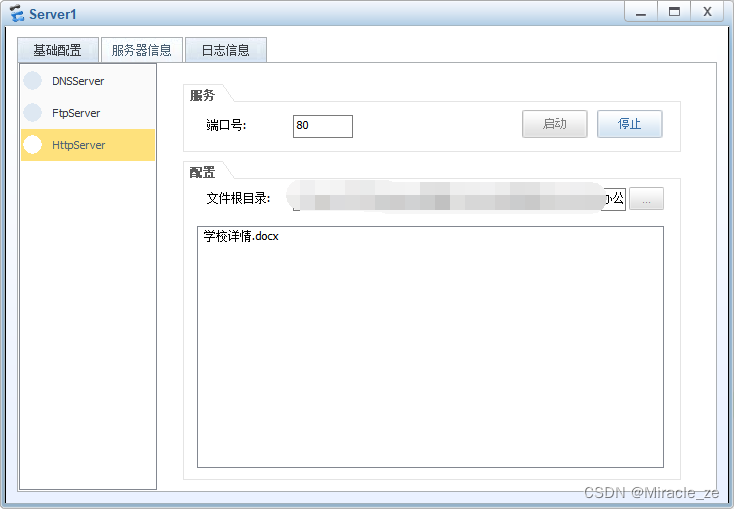

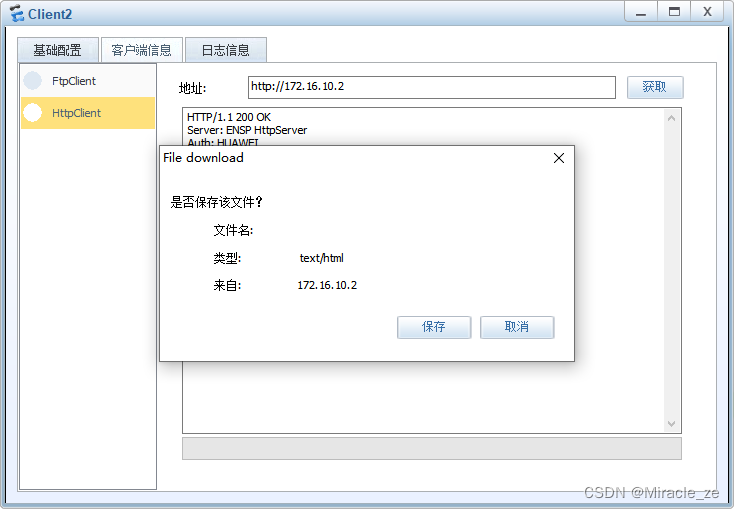

添加文件启动http服务

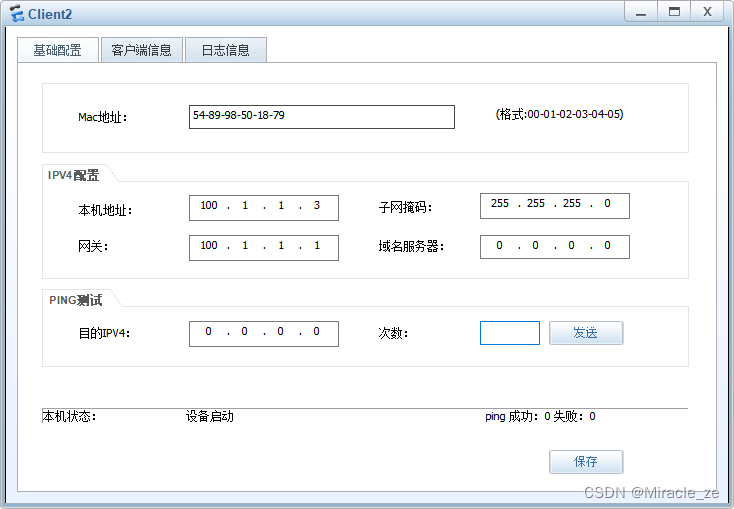

使用client2去ping

成功访问,同时策略命中

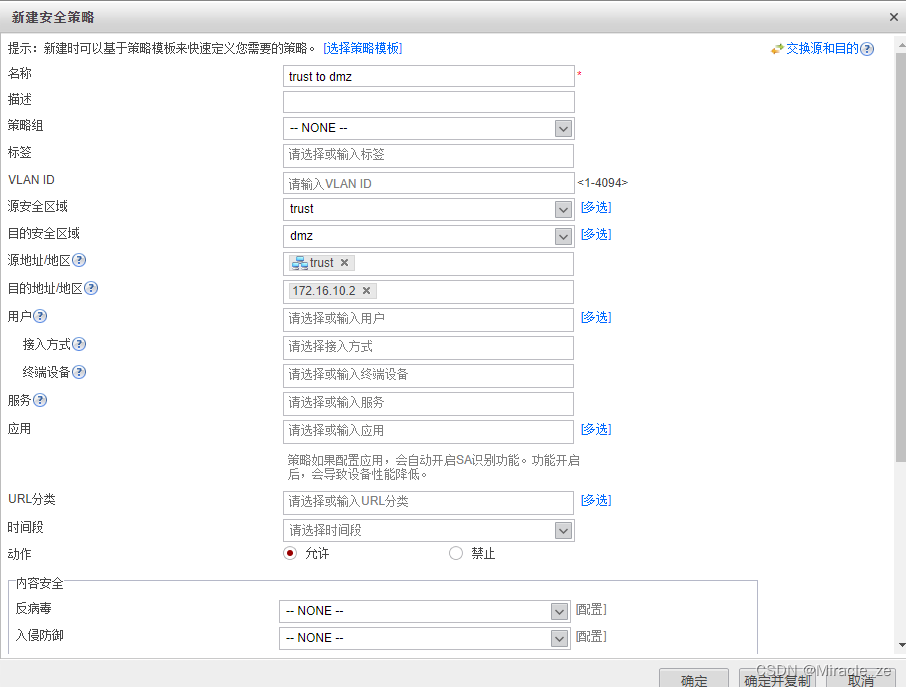

8.3 trust到dmz

安全策略

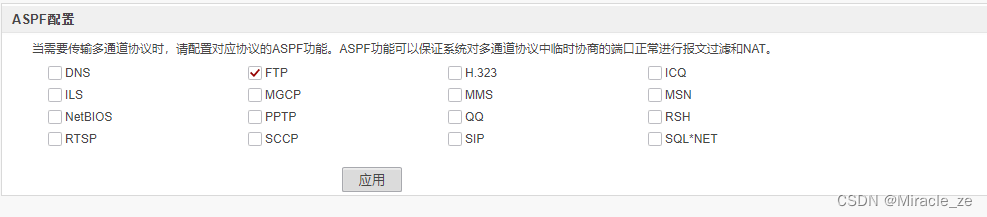

ASPF配置

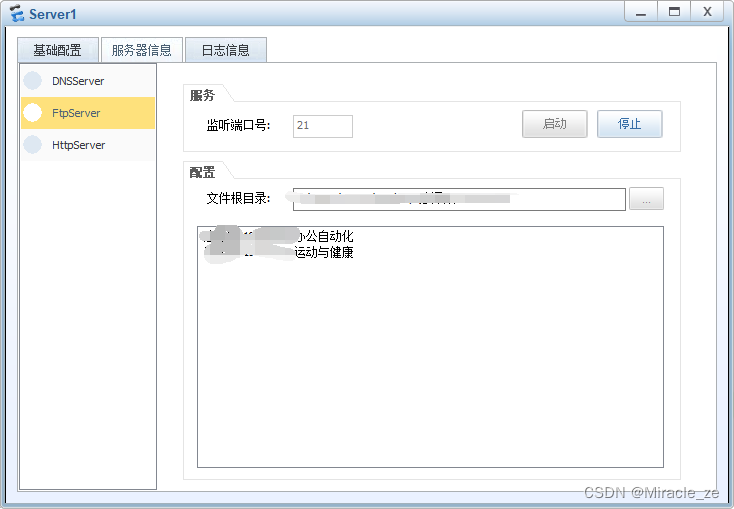

启动ftp服务

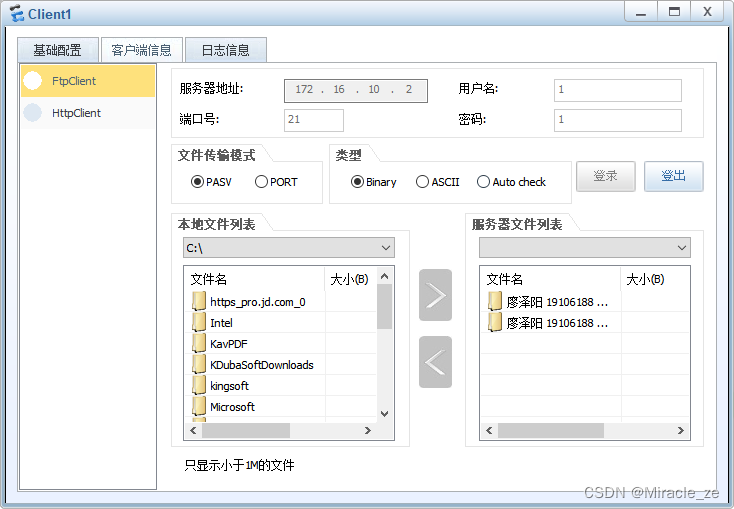

client1使用服务

成功登陆

版权归原作者 Miracle_ze 所有, 如有侵权,请联系我们删除。