1.整个拓扑搭建,基本如图,在ensp上进行模拟

2.在使用上可以做到如下要求:

Client1,可以使用内网访问外网

Client4,可以远程访问Server2

成都到绵阳中间搭建IPSec vpn,使得两个地点可以直连

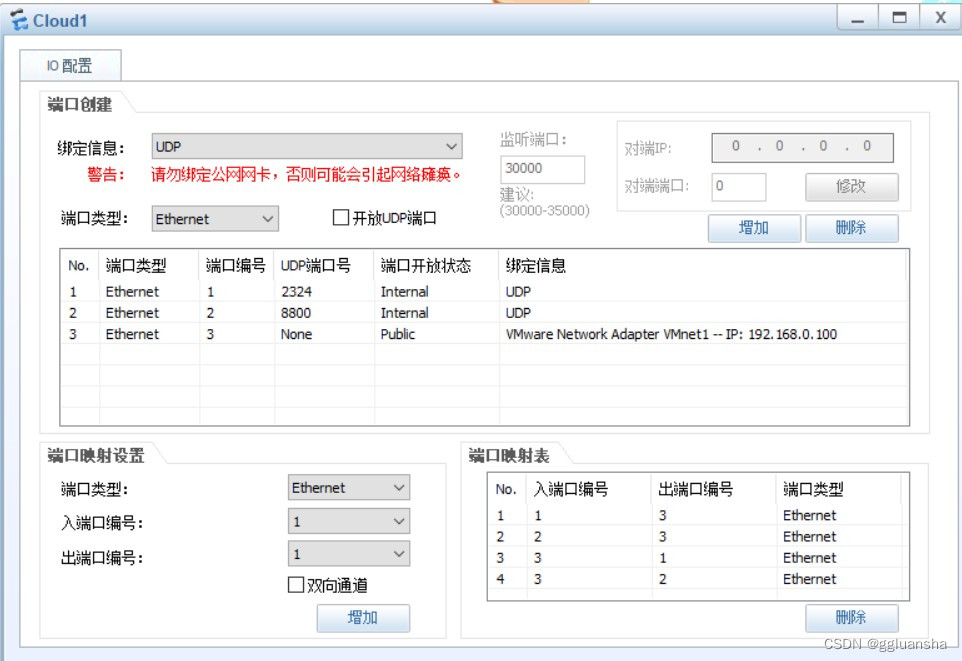

cloud配置可以参考下图:

注意两个UDP端口要和虚拟网卡相连

先完成基本配置:

LSW2

admin

Admin@123

y

Admin@123

设置新密码

确定新密码

sys

int g0/0/0

service-manage all permit

#默认的网址192.168.0.1,8843端口,和你的虚拟网卡网段有关系

LSW3

admin

Admin@123

y

Admin@123

设置新密码

确定新密码

sys

int g0/0/0

undo ip add 192.168.0.1 24

ip add 192.168.0.2 24 #注意这是稍后的网址8843端口

service-manage all permit

AR2

sys

int g0/0/0

ip add 23.34.45.2 24

int g0/0/1

ip add 23.34.50.2 24

int g0/0/2

ip add 23.34.60.2 24

AR3

sys

int g0/0/0

ip add 23.34.60.1 24

int g0/0/1

ip add 172.16.10.1 24

q

ip route-static 0.0.0.0 0 23.34.60.2

acl 2000

rule permit source 172.16.10.0 0.0.0.255

q

nat outbound 2000

这样一来基础的IP和路由表就配置完成了

接着是LSW2的网页配置

输入设定好的密码就行

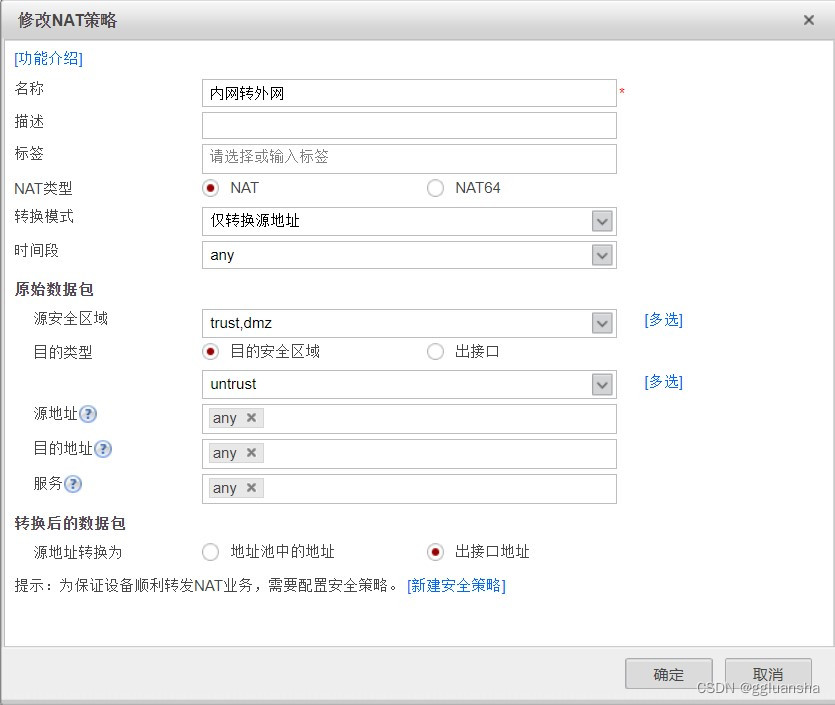

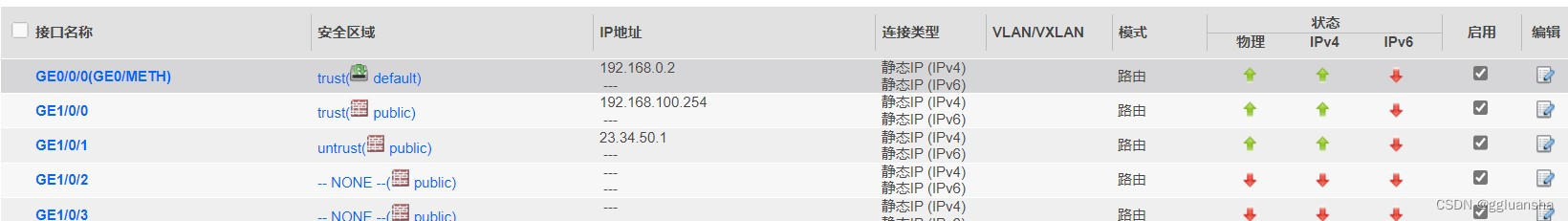

在LSW1的NAT策略中设置(注意创建安全策略)

在连接路由器的端口设置默认网关(23.34.45.1)

使用Clien1ping一下成功连接外网

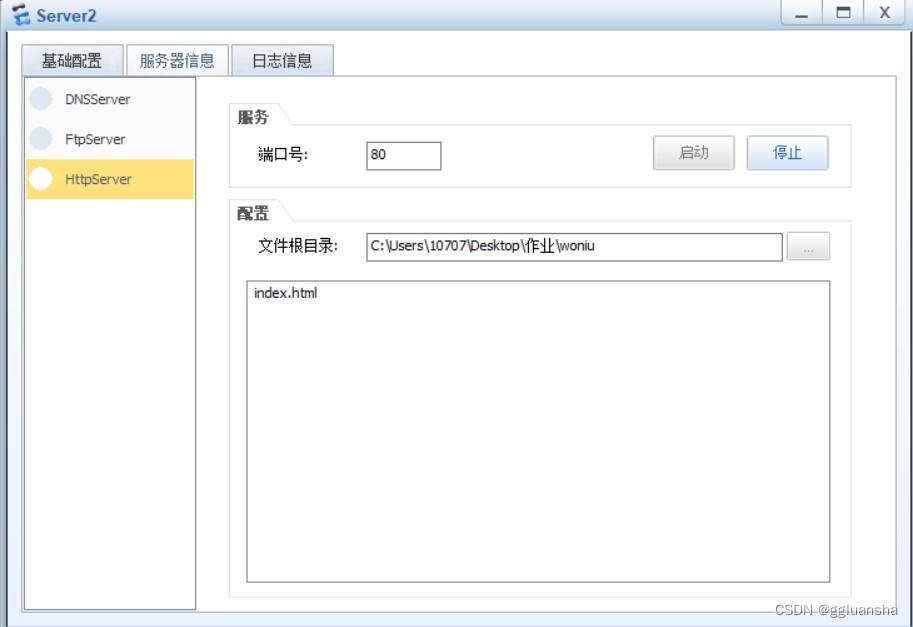

设置Server2的文件方便之后访问(Windows使用ehco命令创建html文件即可 )

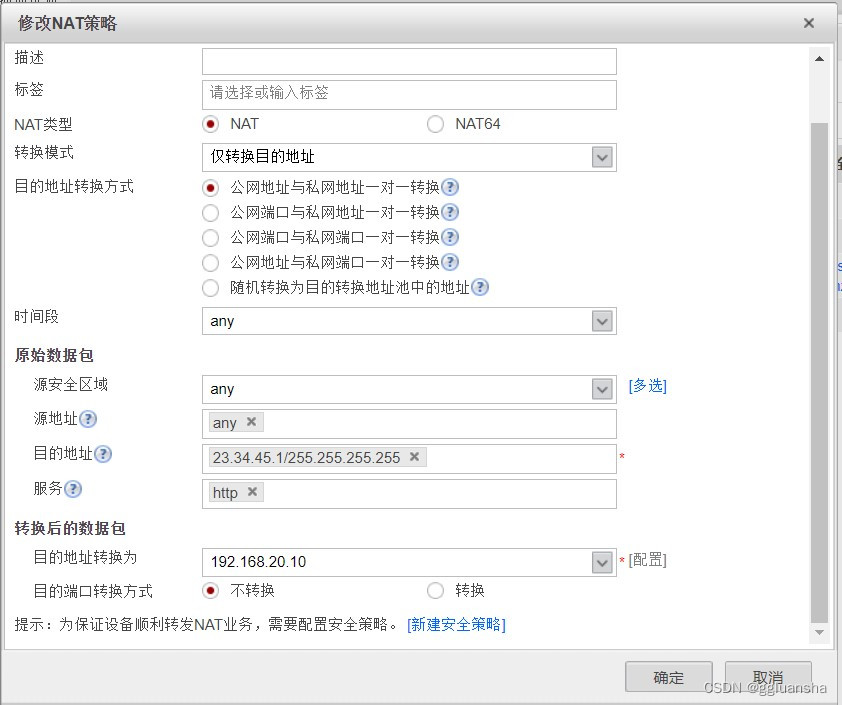

在LSW2防火墙上创建NAT规则(安全策略)

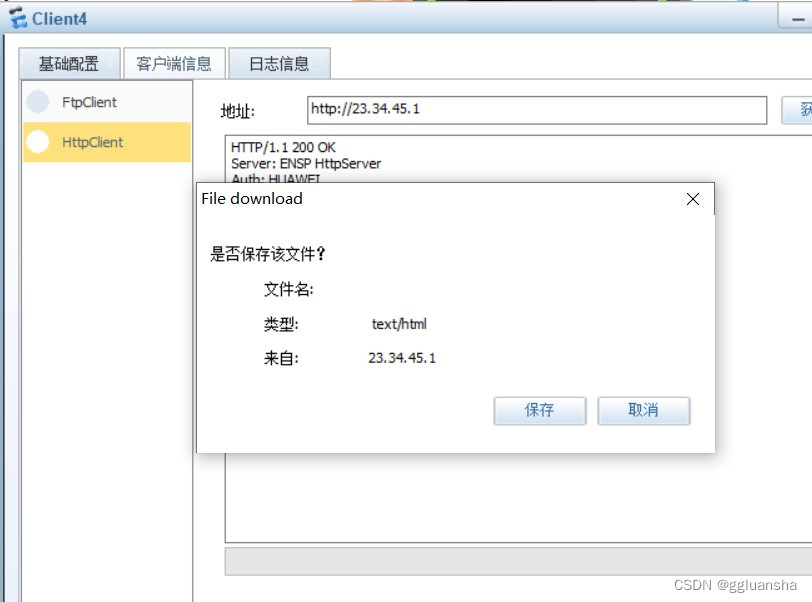

Clien4 成功访问Server2文件

LSW3创建接口IP和之前一样要创建默认路由

创建NAT策略

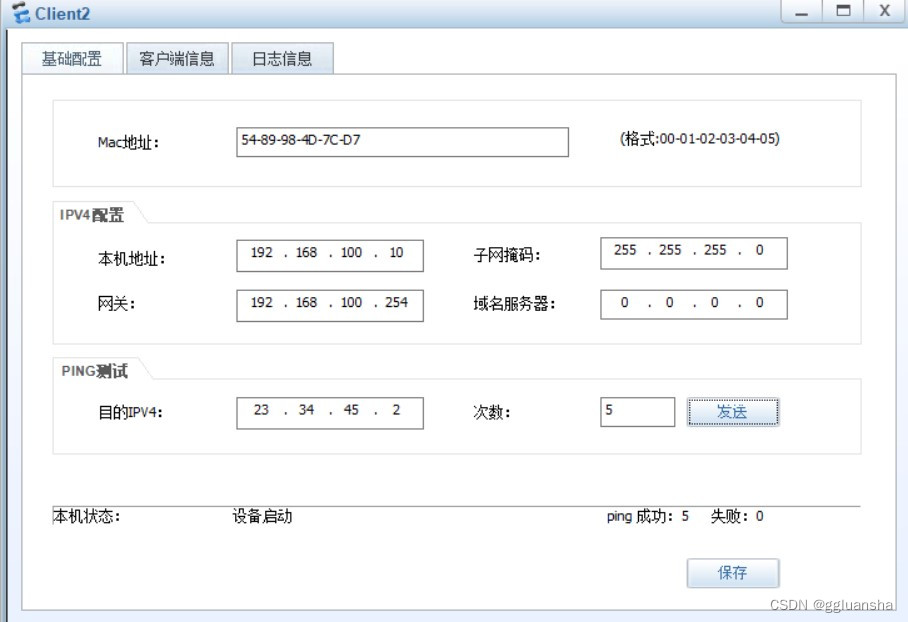

Client2ping一下可以访问外网

两个防护墙都设置NAT不转换命令防止之后的IPSec vpn也被NAT转换掉,源和目的对换就行。

这个两个NAT策略移动到顶,增加其优先级

两边都设置一条允许任何通过的安全策略防止防火墙之后拦截VPN的信息

设置IPSec vpn如下,密码注意设置一样,记得设置安全策略

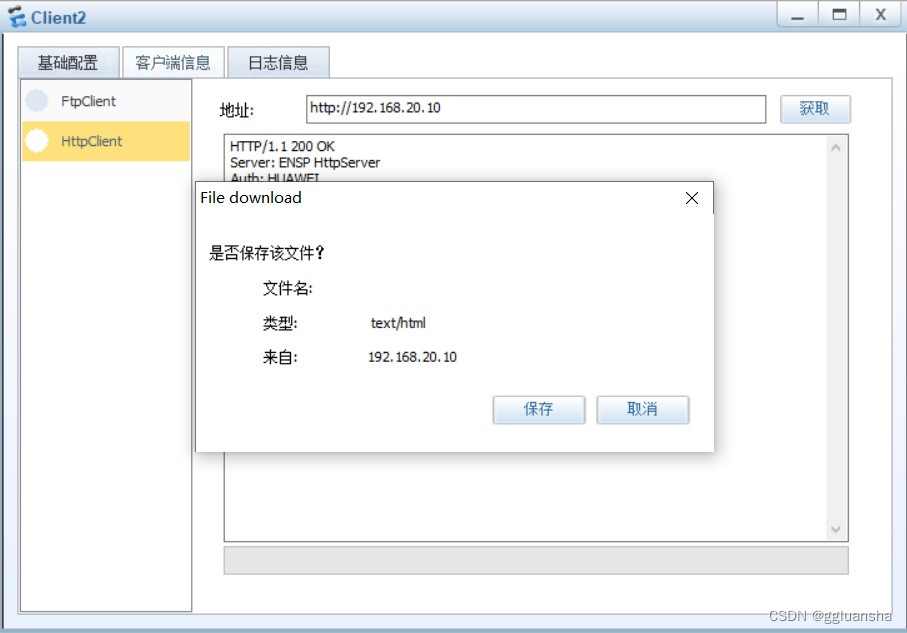

访问一下

抓包看一下是否进入隧道

完成

版权归原作者 gg_Go_game 所有, 如有侵权,请联系我们删除。