一、实验目的和要求

1.局域网内联网的两台主机

2.其中一台为Linux操作系统主机用作安装“蜜罐”

3.另一台主机,对蜜罐进行扫描,可用扫描软件

二、实验环境

服务器:ubuntu20.04(192.168.159.129)

蜜罐:HFish

攻击机:kali2019(192.168.159.128)

数据库:mysql5

三、实验原理

3.1 蜜罐技术概述

蜜罐是一种软件应用系统,用来称当入侵诱饵,引诱黑客前来攻击。蜜罐技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。

首先我们要弄清楚一台蜜罐和一台没有任何防范措施的计算机的区别,虽然这两者都有可能被入侵破坏,但是本质却完全不同,蜜罐是网络管理员经过周密布置而设下的“黑匣子”,黑夹子是一个安全隔离环境,而且上方还悬着研究人员的八倍镜,蜜罐可以让研究人员观测真实的攻击者是怎样一步一步实施攻击动作的。

设计蜜罐的初衷就是让黑客入侵,借此收集证据,同时隐藏真实的服务器地址,因此我们要求一台合格的蜜罐拥有这些功能:发现攻击、产生警告、强大的记录能力、欺骗、协助调查。另外一个功能由管理员去完成,那就是在必要时候根据蜜罐收集的证据来起诉入侵者。

3.2 蜜罐诱捕关键能力

从安全价值来看,蜜罐诱捕技术可以分为拆分为四层:

诱饵层:通过散布诱饵信息(比如项目信息、虚假邮箱等)使攻击者根据特定的路线进行行进攻击;通过部署面包屑,将攻击者逐渐引入蜜罐系统。

探针层:探针用于监测客户未使用的端口、IP段等,将试图接入的访问重定向到蜜罐系统。

蜜罐层:蜜罐层为蜜罐设备,有各类仿真的系统、应用服务、数据库,甚至设备等,并且对事件信息进行采集。

分析层:分析层的主要任务是将诱捕环境中收集到的信息进行分析,从而达成攻击溯源、攻击手段分析、威胁情报生成等目的。需要注意的是,这一部分能力,如果蜜罐诱捕产品无法提供,可以联动其他安全产品达成。

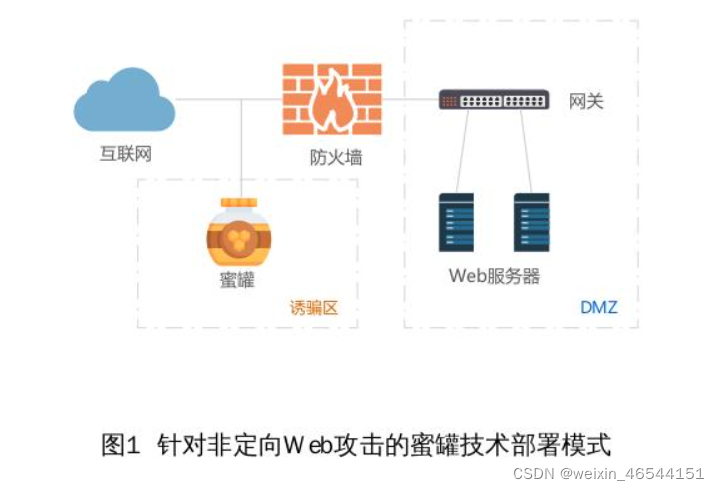

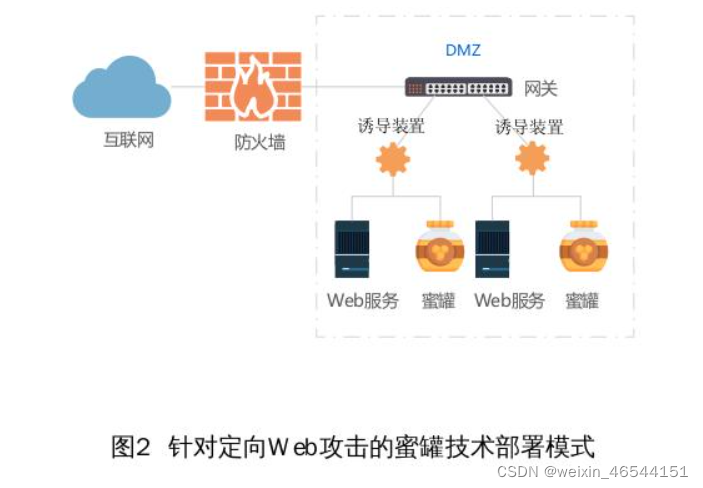

3.3图解

四、实验内容及步骤

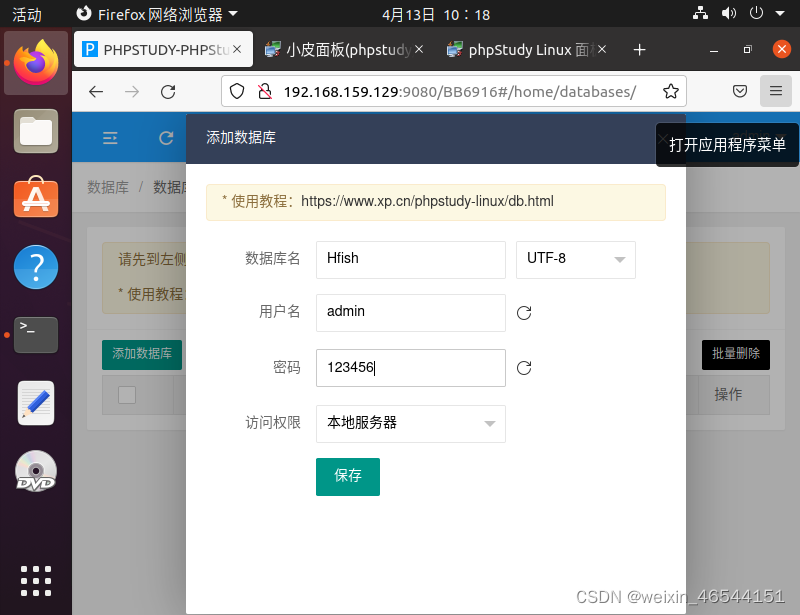

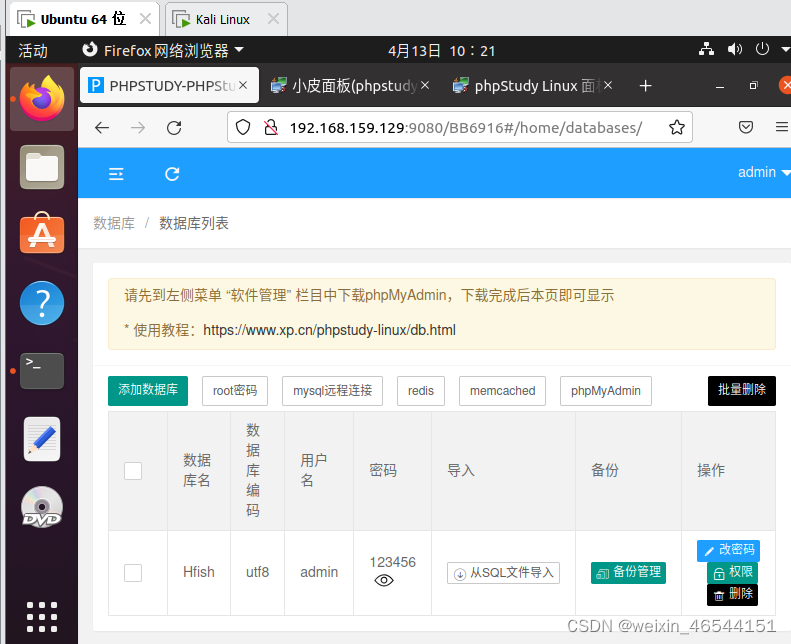

- 在ubuntu上安装mysql数据库

这里直接使用phpstudy集成环境搭建

新建一个数据库Hfish,创建用户和密码

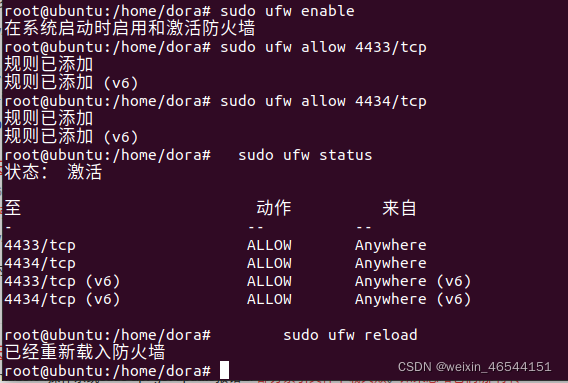

2.打开系统防火墙,开放4433和4434端口

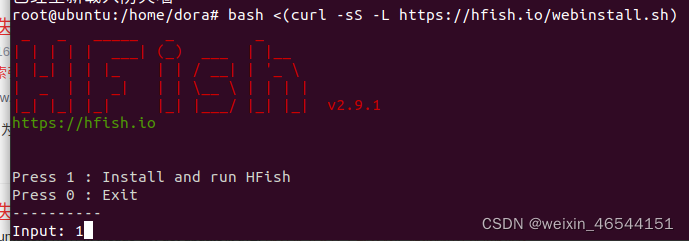

3.使用root用户,运行Hfish脚本

bash <(curl -sS -L https://hfish.io/webinstall.sh)

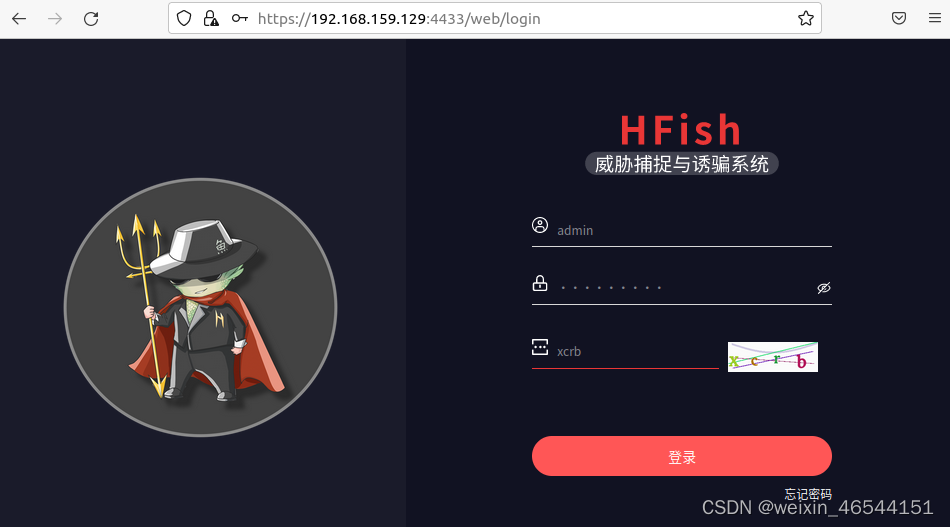

4.完成安装,进行登录

登陆链接:https://[ip]:4433/web/

账号:admin

密码:HFish2021

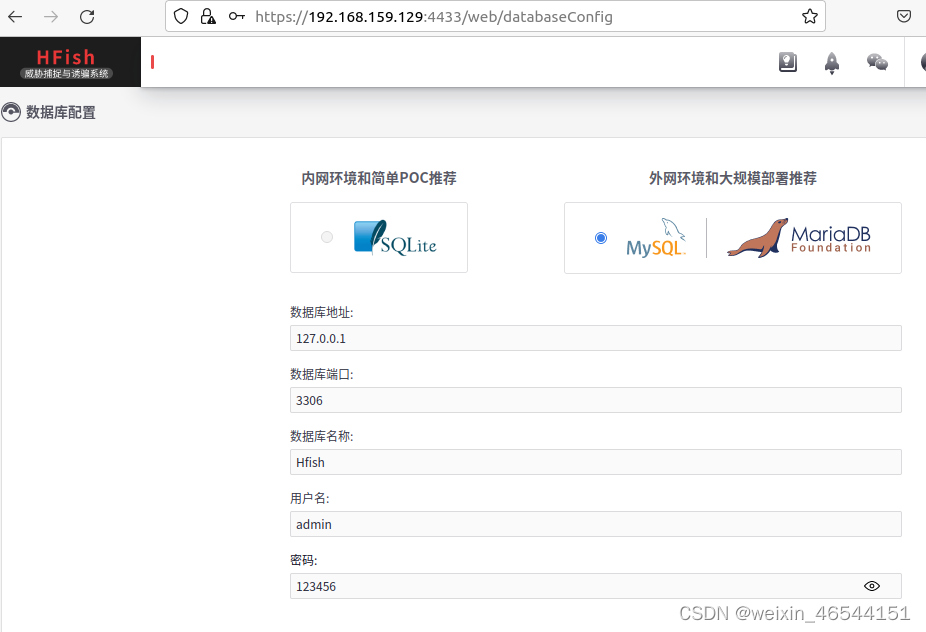

5.登陆后进行数据库配置,选择mysql

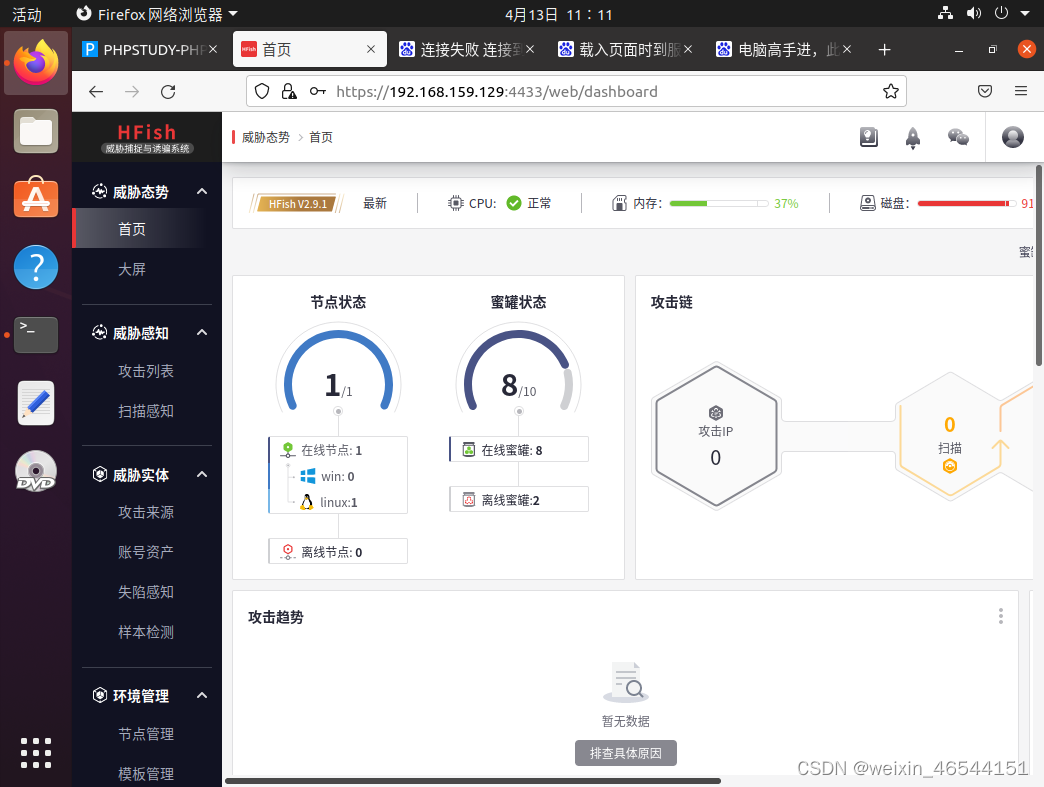

6.成功进入Hfish页面

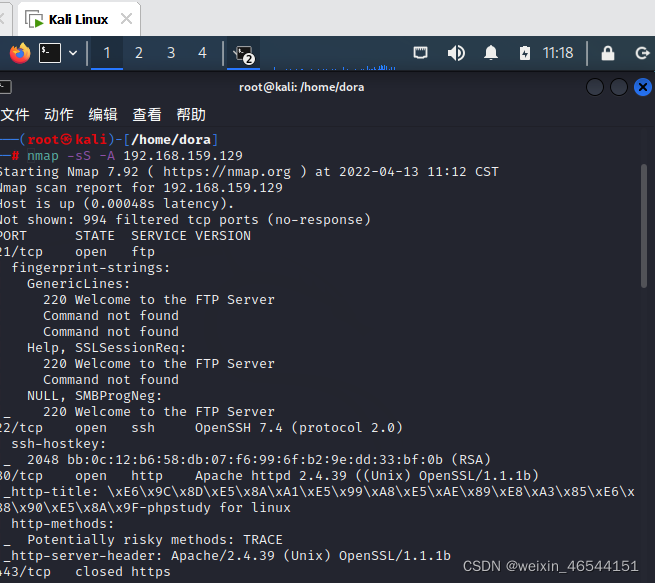

7.测试蜜罐效果,在kali攻击中使用nmap扫描unbuntu的ip

nmap -sS -A 192.168.159.129

8.Hfish成功捕捉

五、实验总结

通过这个实验我们了解了蜜罐技术,蜜罐技术相当于是一个诱饵和陷阱,利用蜜罐可以获取到攻击者的IP地址,和他攻击的方法还有意图,这样有助于我们进行漏洞防护,有针对性地加强防护技术。这个实验我们简单的在ubuntu系统中部署了HFish蜜罐获取了kali进行扫描攻击时的行为,这个实验需要提前安装好数据库和开放好防火墙端口,实验相对来说比较简单,但也引起了许多反思,那么蜜罐就是万无一失的吗,如果蜜罐被攻破了怎么办呢,所以说日常的防护中我们还是多加注意。

版权归原作者 「已注销」 所有, 如有侵权,请联系我们删除。