实验目的与要求

- 理解SSL证书。

- 理解HTTPS的运行机制。

- 配置SSL VPN 服务端。

- 配置客户端进行SSL VPN连接。

实验环境

Windows操作系统, SimpleISES

实验原理

HTTP (HyperText Transfer Protocol) 是超文本传输协议,它基于 TCP 实现,TCP 本身就没有安全策略,所以 HTTP 是不安全的。

SSL/TLS (Secure Sockets Layer/Transport Layer Security) 协议使用了非对称加密,对称加密以及 HASH 算法。

HTTPS (HTTP over SSL | TLS) 是安全超文本传输协议,是在 TCP 之上进行了加密之后,再基于 HTTP 传输。HTTPS在传输数据之前需要客户端(浏览器)与服务端(网站)之间进行一次握手,在握手过程中将确立双方加密传输数据的加密密钥。

SSL VPN 是基于WEB 应用的安全协议的VPN 技术。客户端程序为IE、Netscape Communicator 或Mozilla 等安全的Web 浏览器,通过认证后进入到公司服务器的VPN 网页,访问某个具有Web 功能的应用,因此它更像一个Web 服务器。

SSL VPN 优缺点:

SSL VPN 可以在任何地点,利用任何设备,连接到相应的网络资源上。迎合了用户对低成本、高性价比远程访问的需求。因为SSLVPN 采用操作系统自带的浏览器即可实现VPN 访问,不需要单独安装软件,接入方式更简单,更容易维护,成本较低。但是SLL VPN更适合访问一些简单的应用,如电子邮件、电子表格和演示,如果需要访问的是整个网络,那么选择SSL VPN 就不适合了,它只适合点到网的访问,具有局限性。

HTTPS访问机制:

- 双方协商交互参数

客户端发送 ClientHello 消息,组成部分如下:

客户端生成的随机数(RNc=Random Number of Client):后面用于生成“会话密钥”

支持的 SSL/TLS 协议版本:比如 TLS1.2

支持的加密算法: 比如RSA公钥加密

支持的压缩算法

服务端响应 ServerHello 消息,组成部分如下:

服务端生成的随机数(RNs=Random Number of Server):后面用于生成“会话密钥”

确认使用的 SSL/TLS 协议版本:比如 TLS1.2,这是挑选的双方都支持的协议版本,如果没有共同版本,则握手失败

确认使用的加密算法: 比如RSA公钥加密

确认使用的压缩算法

- 双方交换并验证证书

服务端和客户端都可以有证书(客户端证书只出现在对安全性要求极高的情形),以证明自己身份的真实性。

证书包含自己的名称、受信任的证书颁发机构(CA)和自己的公钥,这些证书通常基于 X.509。

证书验证的依据是:双方都预先安装公信的根证书颁发机构证书,可使用它们来验证双方的证书的有效性。

需要注意的是,握手阶段的通信都是明文的。

服务端:向客户端发送服务端证书(证书中包含服务端公钥),并向客户端索要客户端证书;

客户端:收到服务端证书后,验证其身份有效性(可信机构颁发、域名一致、未过期等),如验证失败则握手失败,如成功则从中取出服务端公钥;

客户端:向服务端发送客户端证书(证书中包含客户端公钥);

服务端:收到客户端证书后,验证其身份真实性,如验证失败则握手失败。

- 双方生成主密钥

客户端对随机数值(RNc+RNs)作哈希,并用自己的公钥私钥、对方公钥签名,并发送给服务端;

服务端以同样算法(自己的公钥私钥、对方公钥),检查客户端发送的哈希签名;

客户端生成随机数,称之为“预置主密钥”(PMS=Pre Master Secret),用于“主密钥”的因子。并用客户端私钥加密,再发送给服务端,服务端使用客户端公钥解密取得 PMS,至此双方有相同的 PMS;

双方使用一致的算法生成相同的“主密钥”(MS=Master Secret):RNc+RNs+PMS,然后使用自己的公钥和私钥,再加上对方的公钥。

4.完成握手并开始交互

双方都使用“主密钥”作为加密和解密的密钥,完成握手。

此后,数据传输的记录层 (Record layer) 数据可以被随意压缩、加密,对方可以还原为普通的 HTTP 请求,进行交互。

实验内容

- 举例HTTPS网址,查找SSL证书及其从属结构。

- 配置SSL VPN服务端并实现客户端连接。

实验步骤与结果

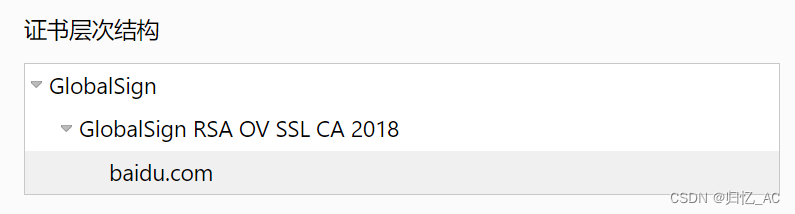

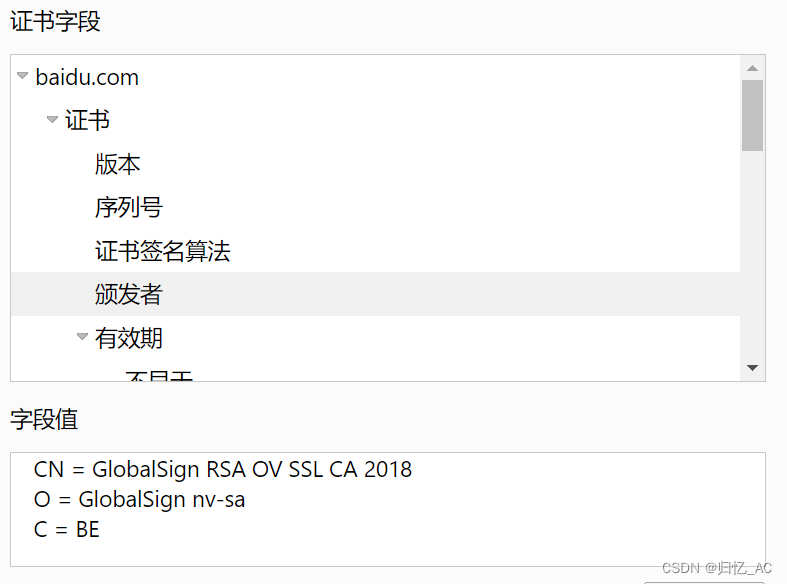

1、举例HTTPS网址,查找SSL证书及其从属结构。

(1)访问百度www.baidu.com查看其证书

(2)查看其从属结构

(3)查看证书各项信息

2、配置SSL VPN****服务端并实现客户端连接。

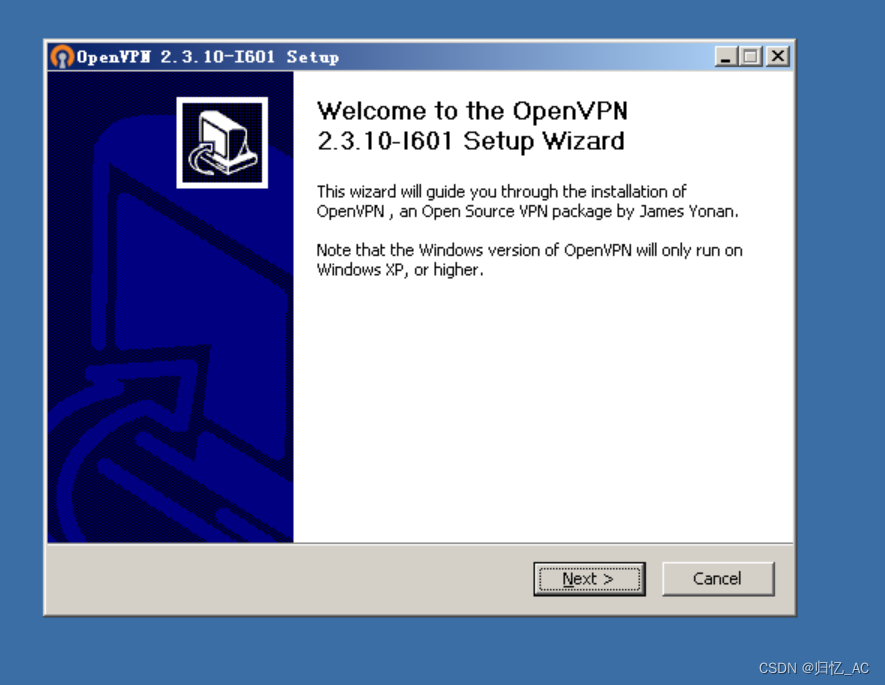

一、 客户端安装

1.1 在客户端(其IP地址为172.22.3.1)上,双击桌面上的“openvpn-install-2.3.10-I601-x86_64”进行安装,默认安装即可。 如图1所示

图1

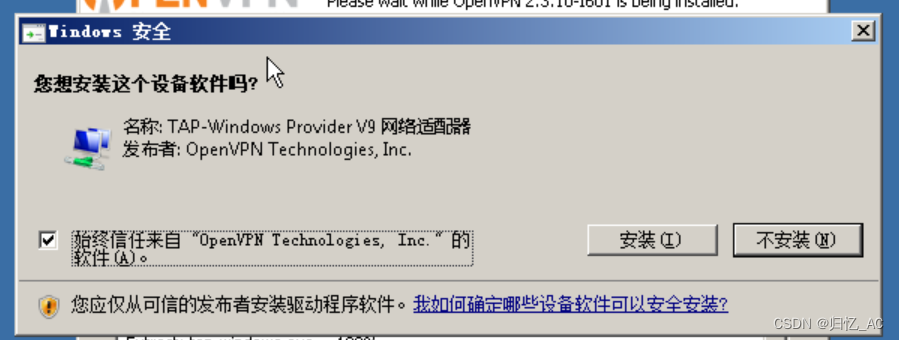

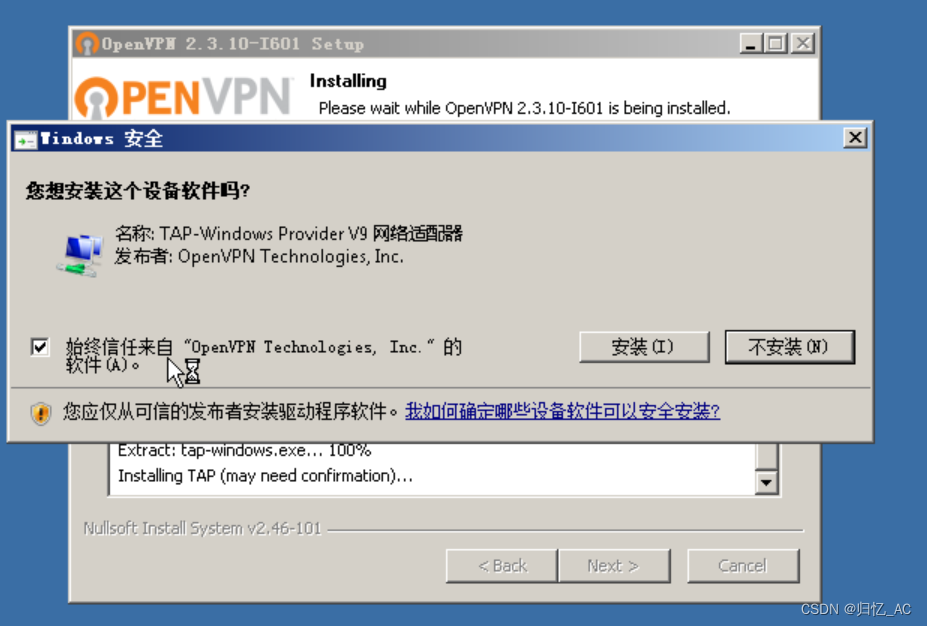

1.2 在安装过程中会弹出如下提示,选中”始终信任来自OpenVPN Technologies,INC的软件”,单击“安装”按钮,后面继续默认安装即可。如图2所示

图2

二、PN服务器软件安装

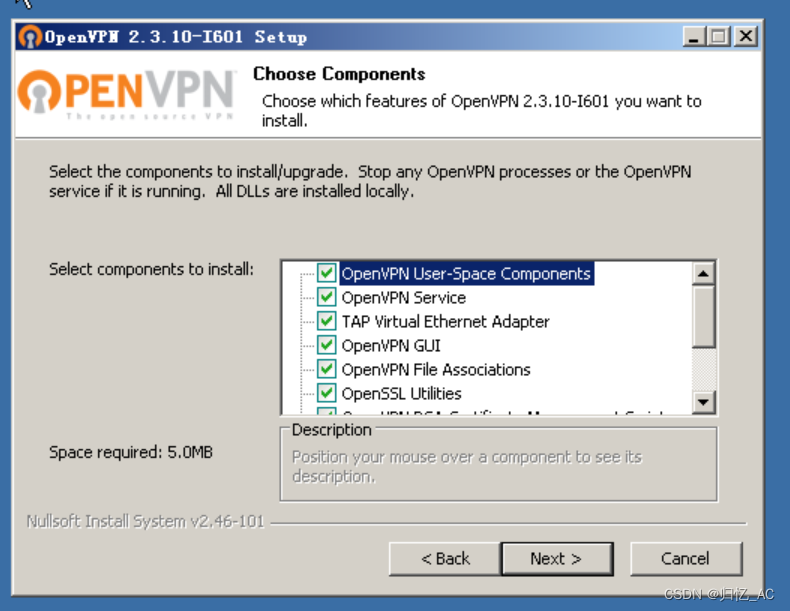

2.1 在服务端(其IP地址为172.21.3.2和172.22.3.2)上,双击桌面上的“openvpn-install-2.3.10-I601-x86_64”进行安装,选中软件所有功能,然后单击“Next”安装。 如图3所示

图3

2.2 在安装过程中会弹出如下提示,选中”始终信任来自OpenVPN Technologies,INC的软件”,单击“安装”按钮,后面继续默认安装即可。如图2所示

图4

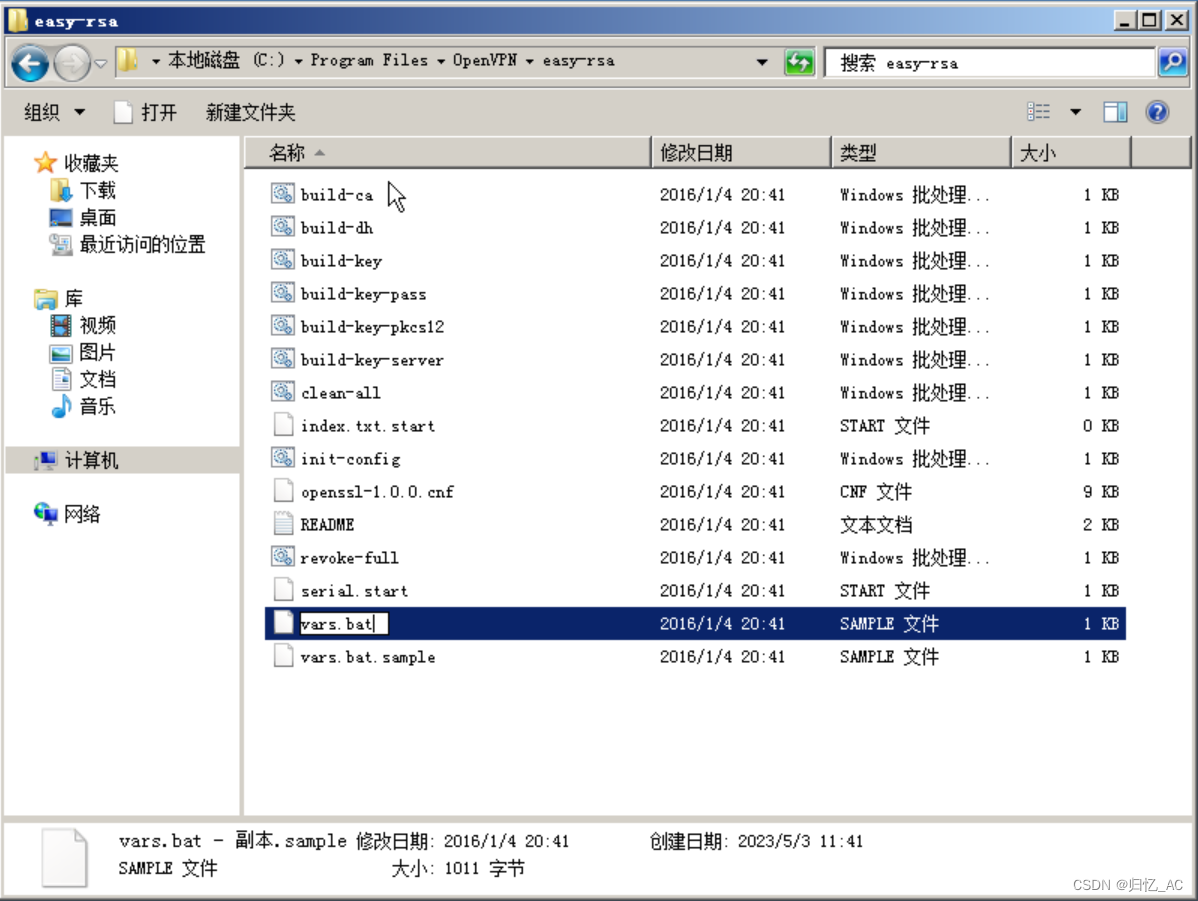

2.3 复制一份目录“C:\Program Files\OpenVPN\easy-rsa”下的vars.bat.sample文件,重命名为vars.bat,右键该文件,选择编辑。如图5所示

图5

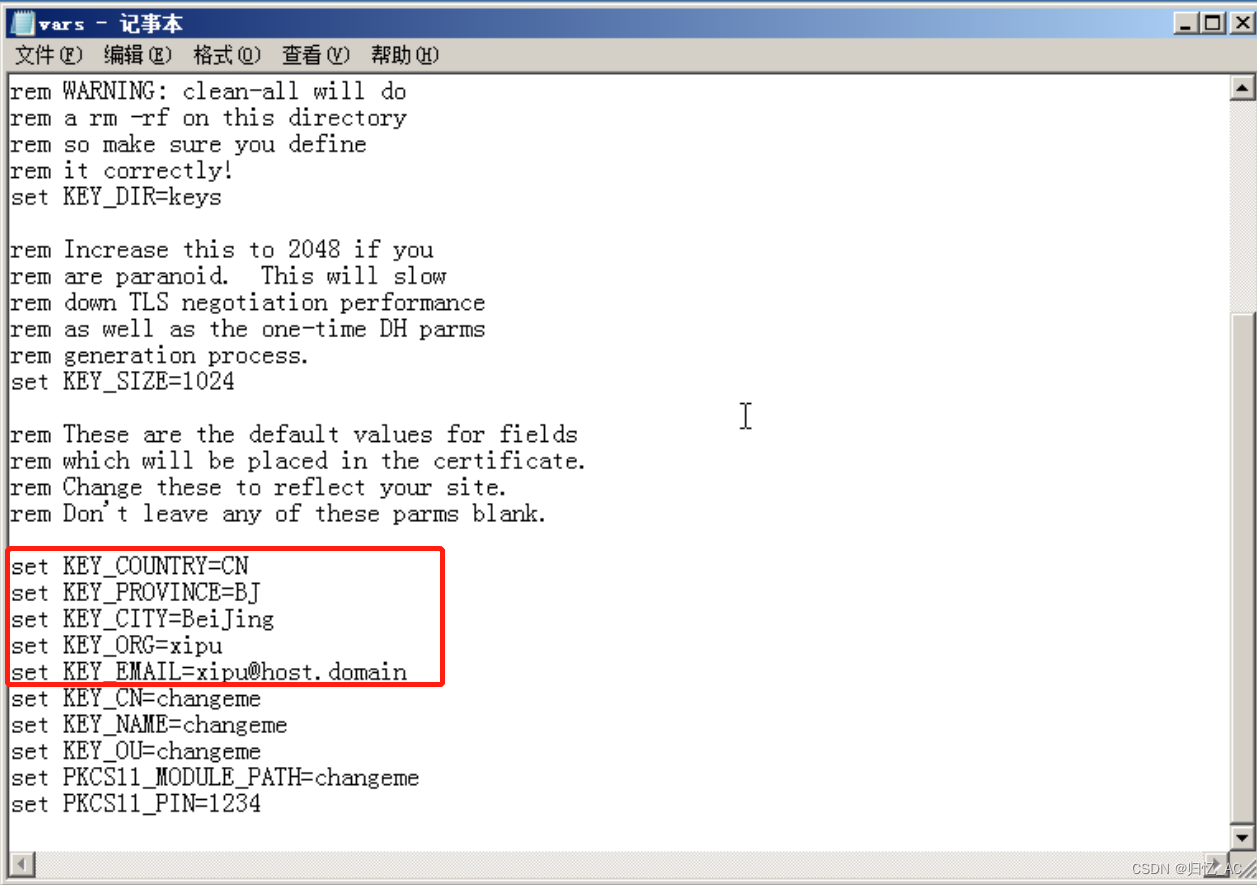

2.4 修改配置文件的参数“set KEY_COUNTRY=CN、set KEY_PROVINCE=BJ、set KEY_CITY=BeiJing、set KEY_ORG=xipu、set KEY_EMAIL=xipu@host.domain”,保存并关闭文件。如图6所示

图6

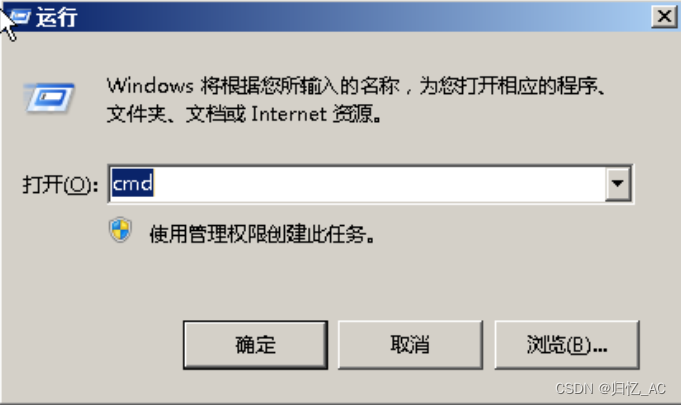

2.5 单击“开始”->”运行”->输入cmd命令。如图7所示

图7

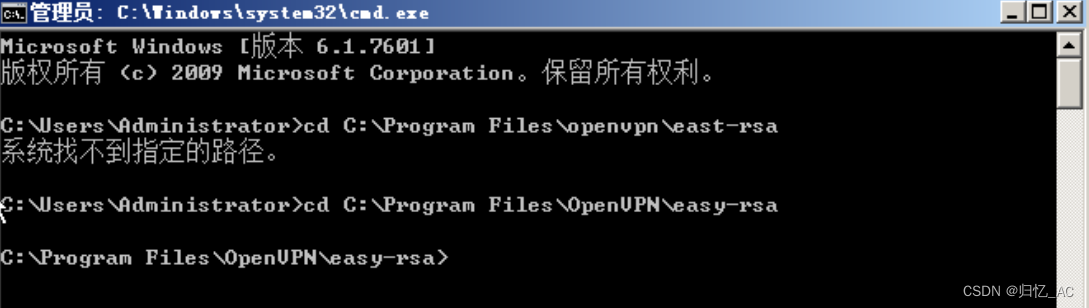

2.6 在命令行下输入“cd C:\Program Files\openvpn\easy-rsa”。如图8所示

图8

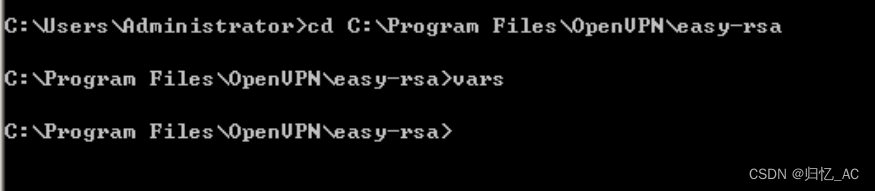

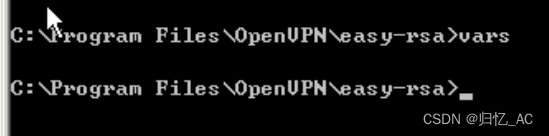

2.7 输入命令“vars”,设置相应的局部环境变量。如图9所示

图9

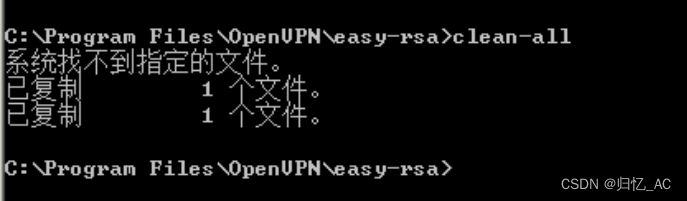

2.8 输入命令“clean-all”,清理操作。如图10所示

图10

三、生成CA

3.1 继续在服务端的cmd上输入命令“vars”。如图11所示

图11

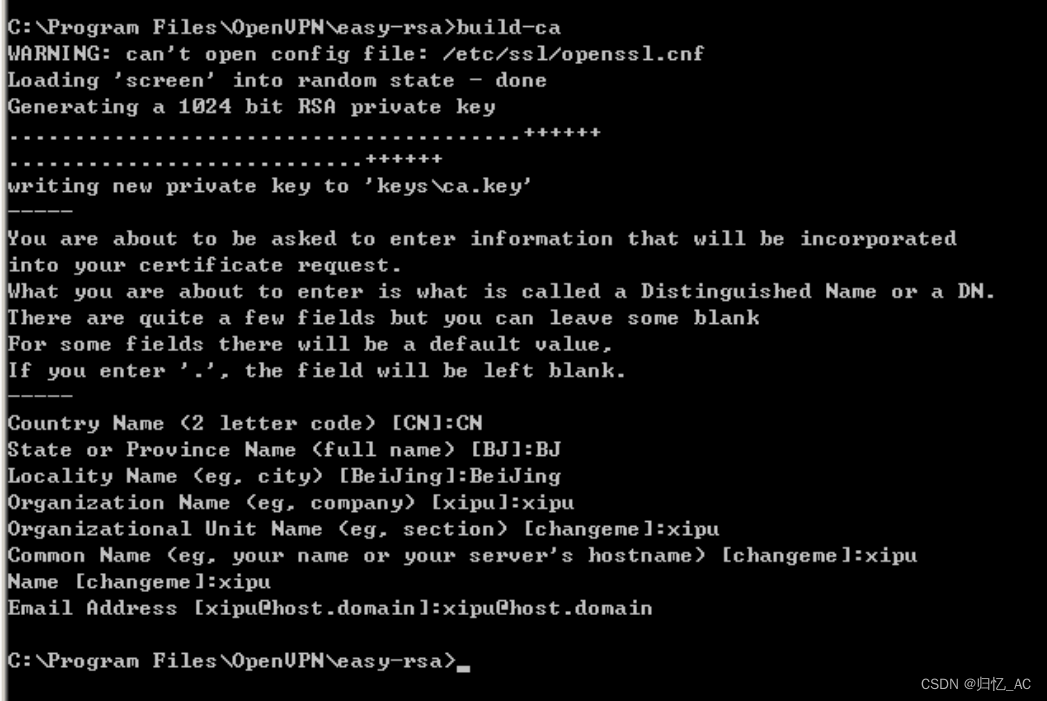

3.2 输入命令“build-ca”,填写参数,创建CA根证书(保持默认参数也可以)。如图12所示

图12

四、生成dh1024.pem文件

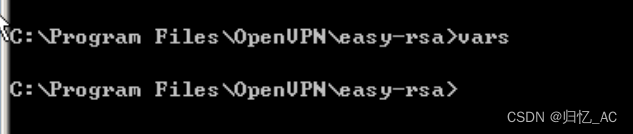

4.1 继续在服务端的cmd上输入命令“vars”。如图13所示

图13

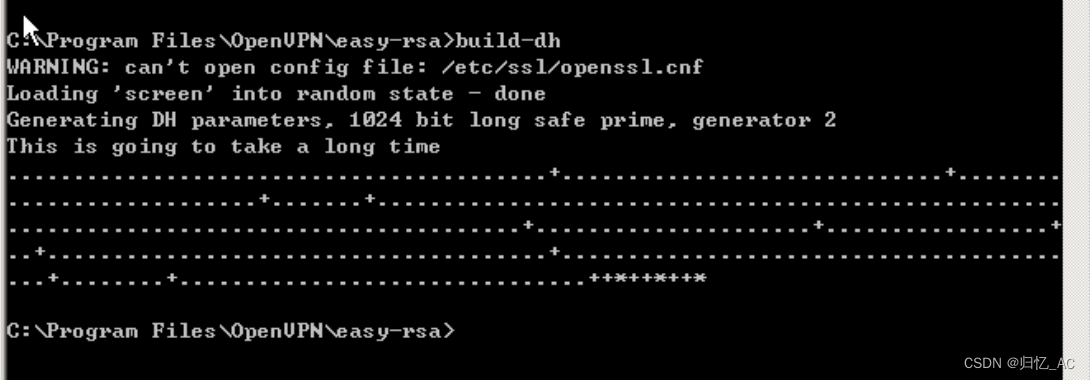

4.2 输入命令“build-dh”。如图14所示

图14

五、生成服务端正书

5.1 继续在服务端的cmd上输入命令“vars”。如图15所示

图15

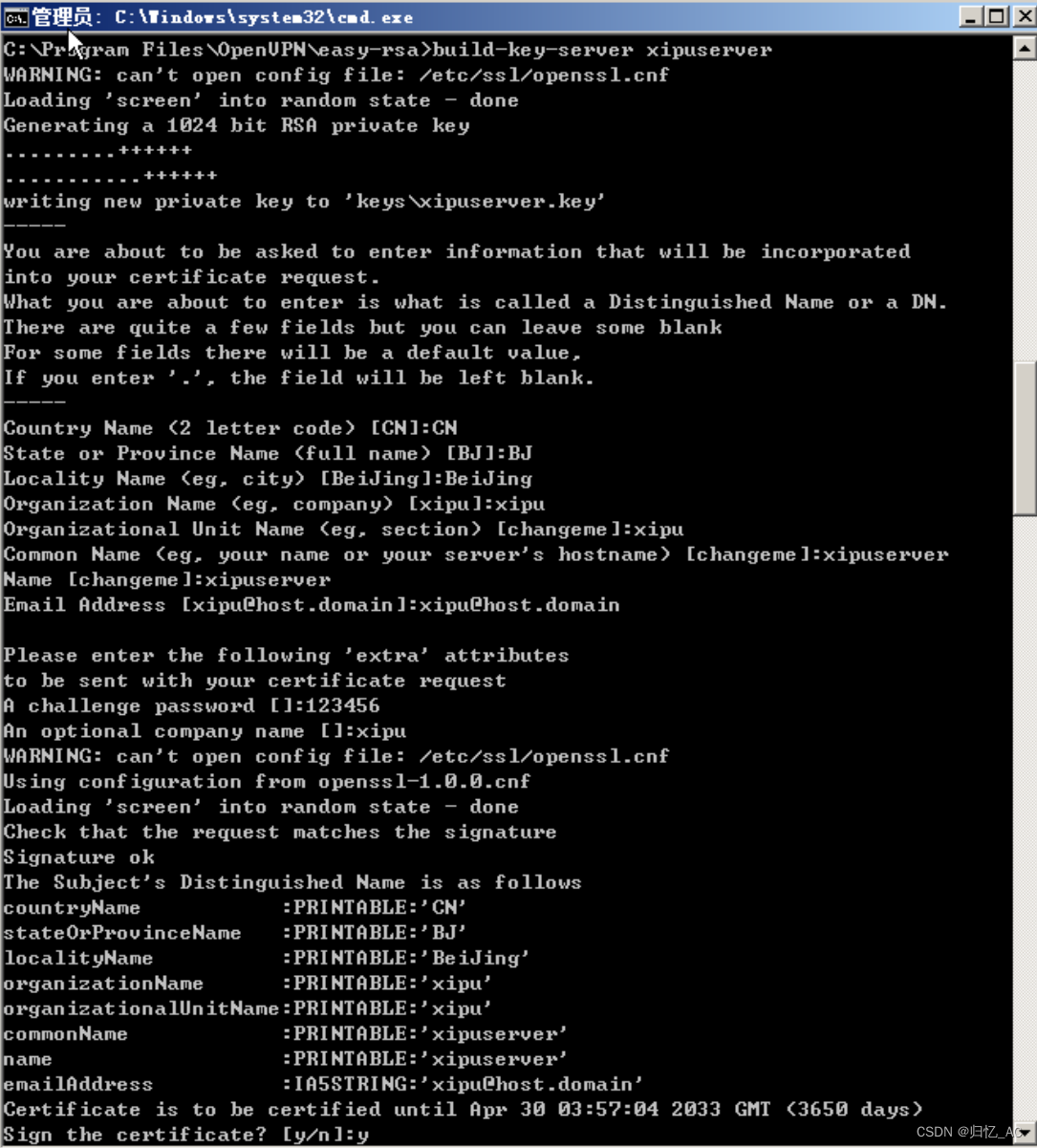

5.2 输入命令“build-key-server xipuserver”,填写参数,创建服务端证书。如图16所示

图16

六、生成客户端证书

6.1 继续在服务端的cmd上输入命令“vars”。如图17所示

图17

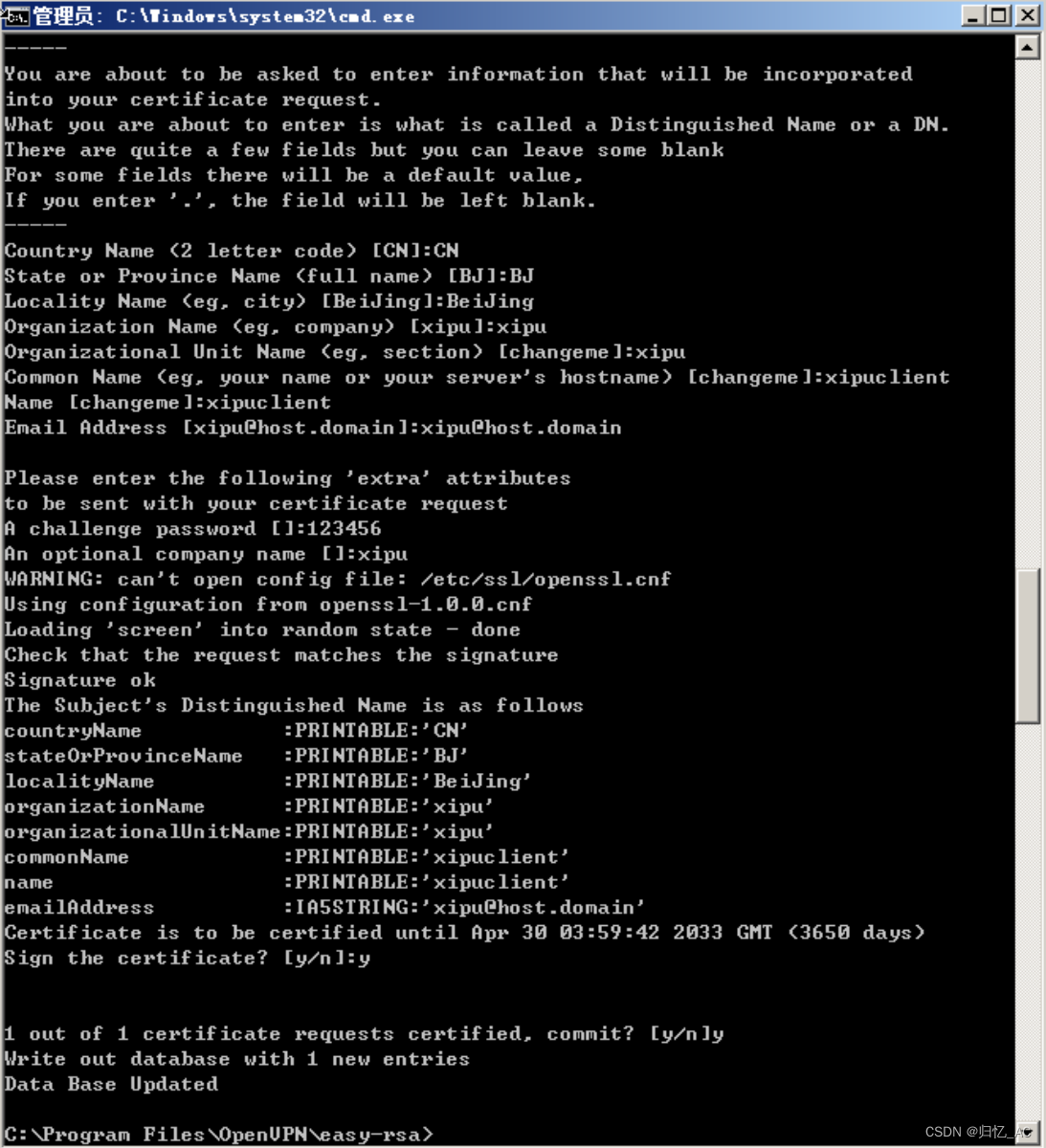

6.2 输入命令“build-key xipuclient”,生成客户端证书。如图18所示

图18

七、修改服务端配置文件参数

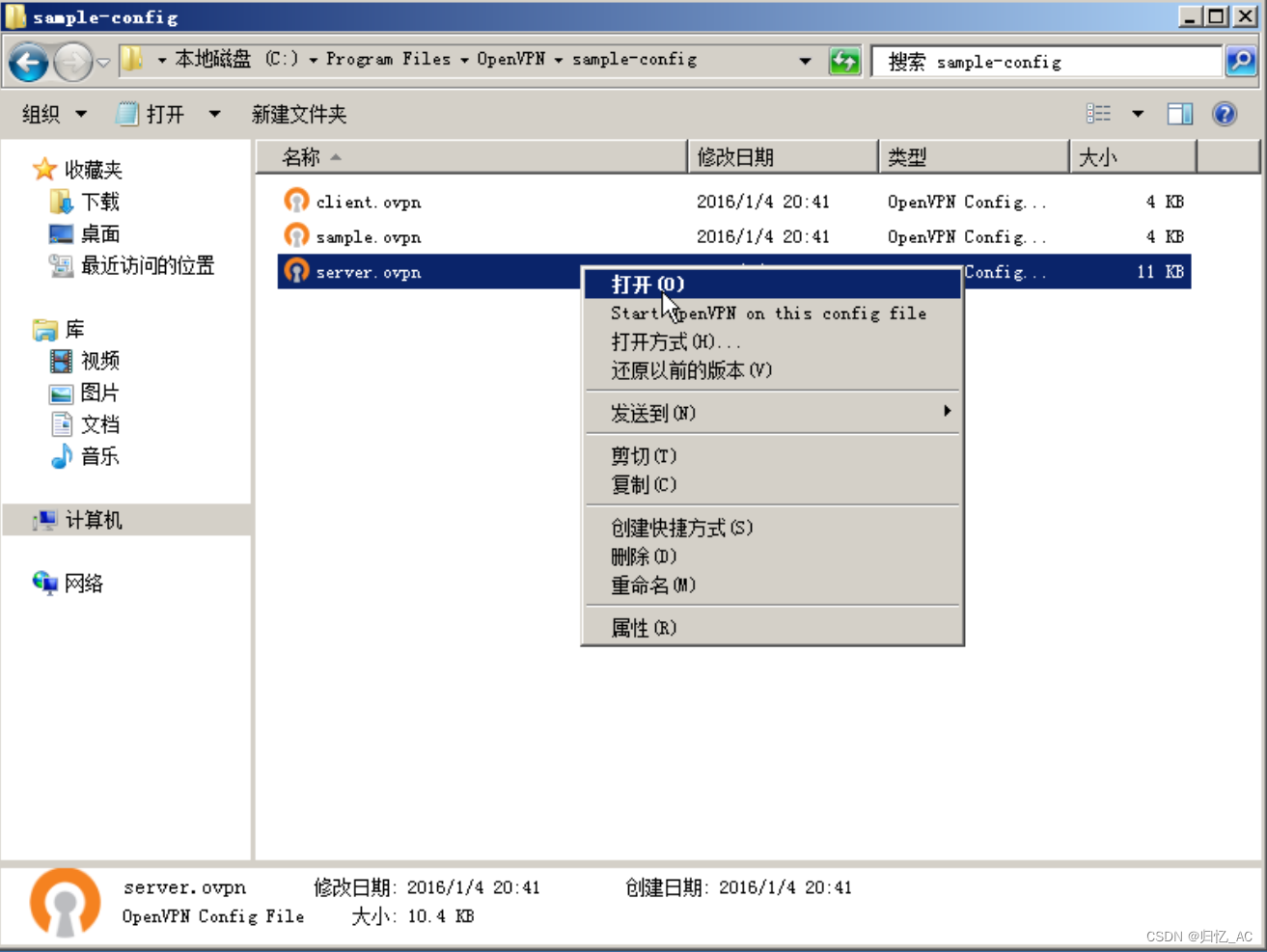

7.1 在服务端上,进入“C:\Program Files\OpenVPN\sample-config”目录,右键server.ovpn文件,选择打开,修改服务端配置参数。如图19所示

图19

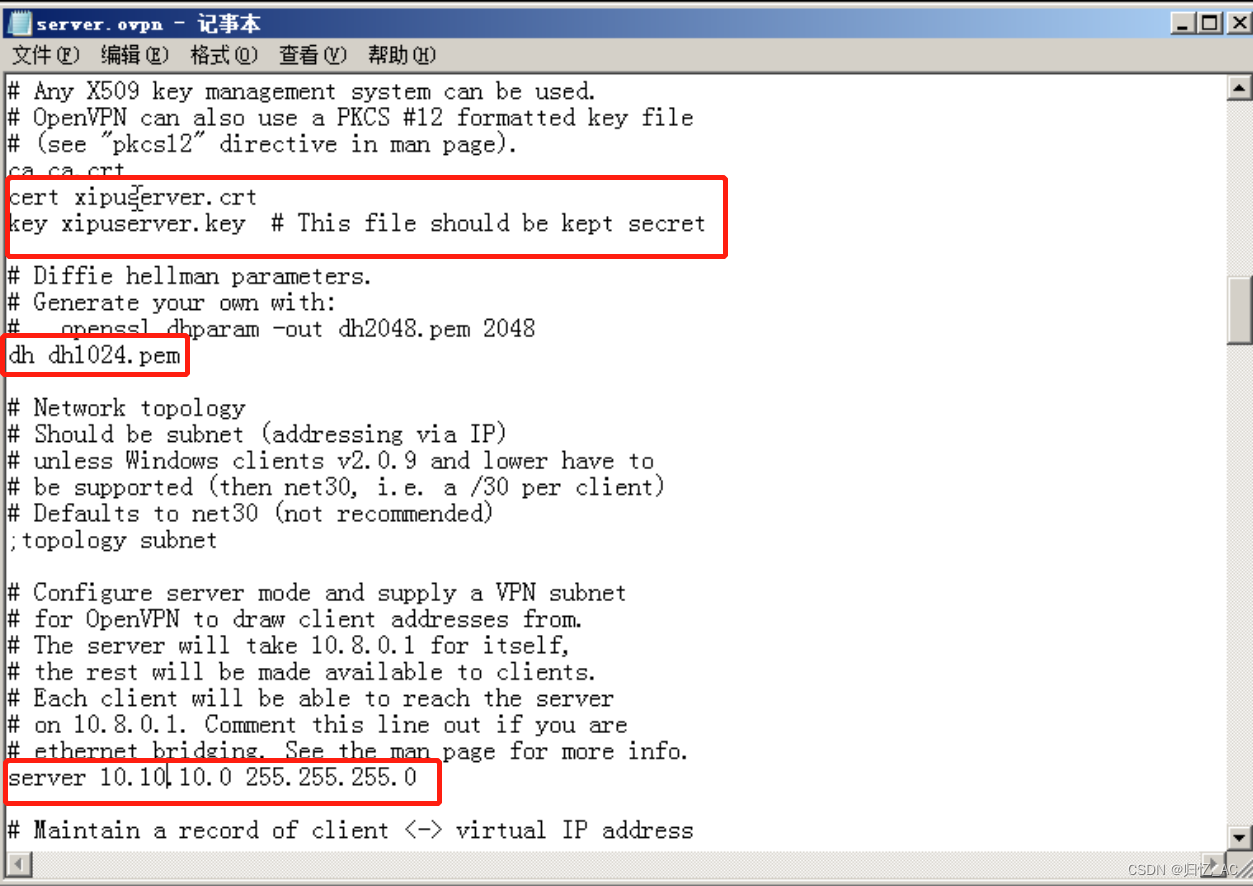

7.2 下面代码为配置文件中需要修改的地方,其他保持默认,修改完后保存即可。

cert xipuserver.crt #服务端证书

key xipuserver.key #服务端key

dh dh1024.pem #迪菲亚证书

server 10.10.10.0 255.255.255.0 #给虚拟局域网分配的网段

7.3 将修改后的server.ovpn文件复制到目录“C:\Program Files\OpenVPN\config”下,把“C:\Program Files\OpenVPN\easy-rsa\keys”目录中的“ca.crt、ca.key、dh1024.pem、xipuserver.crt、xipuserver.csr、xipuserver.key”复制到“C:\Program Files\OpenVPN\config”目录下。如图20所示

图20

7.4 双击桌面上的OpenVPN GUI图标,启动软件。如图21所示

图21

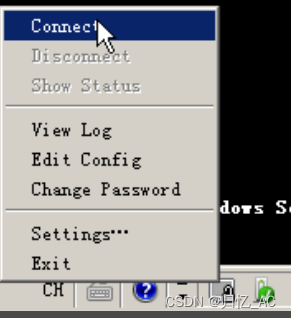

7.5 在任务栏,右键openvpn图标,选择“Connect”即可。如图22所示

图22

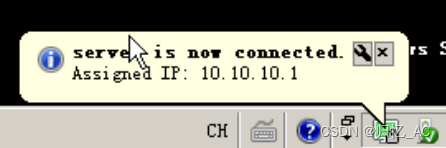

7.6 图标变绿色,表示连接成功。如图23所示

图23

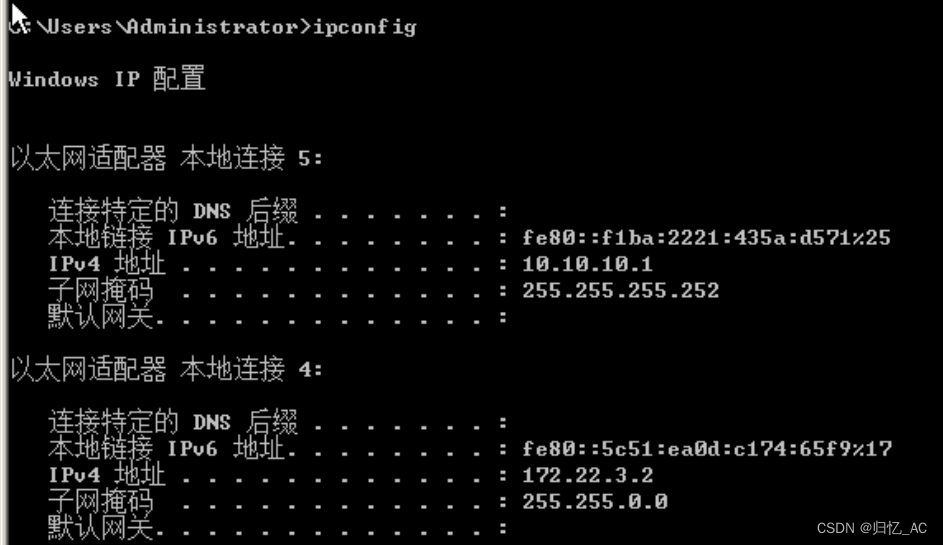

7.7 重新打开一个cmd,输入命令ipconfig,可以看到服务端VPN网卡IP地址分配为10.10.10.1。如图24所示

图24

八、客户端配置文件操作

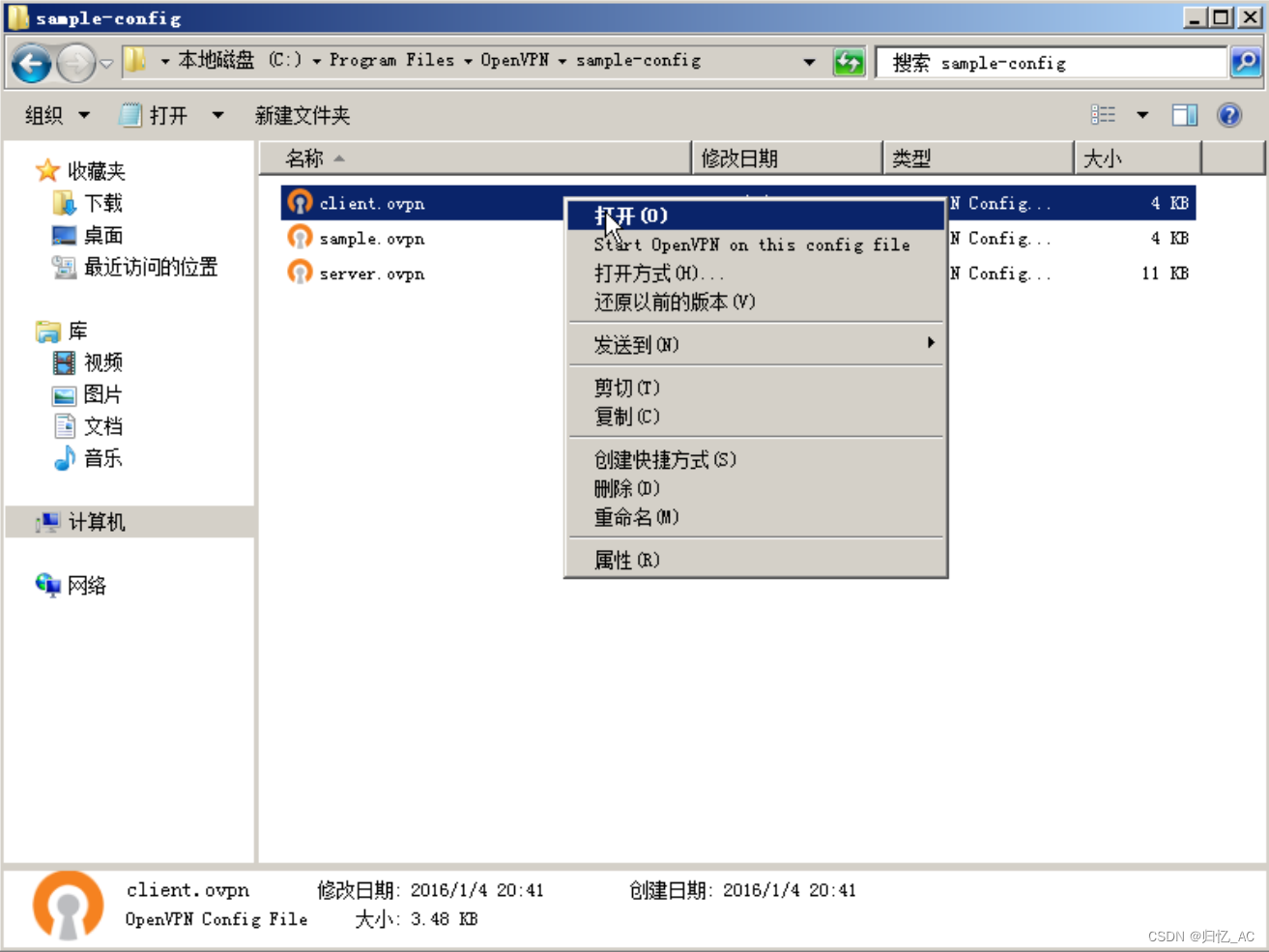

8.1 在客户端上,进入“C:\Program Files\OpenVPN\sample-config”目录,右键client.ovpn文件,选择打开,修改客户端配置参数。如图25所示

图25

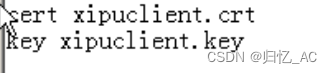

8.2 修改客户端文件,参数按照下面进行更改。保存后关闭文件。将修改后的client.ovpn文件复制到目录“C:\Program Files\OpenVPN\config”下。

remote 172.22.3.2 1194 #VPN服务端的IP地址和端口

cert xipuclient.crt #服务端证书

key xipuclient.key #服务端key

九、复制服务端配置文件到客户端机器上

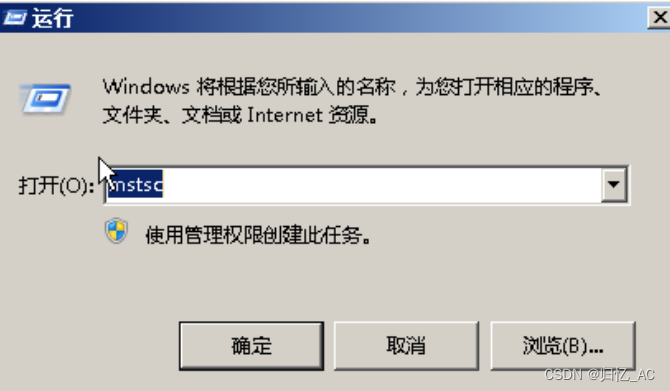

9.1 在客户端上,单击“开始”->”运行”->”mstsc”。如图26所示

图26

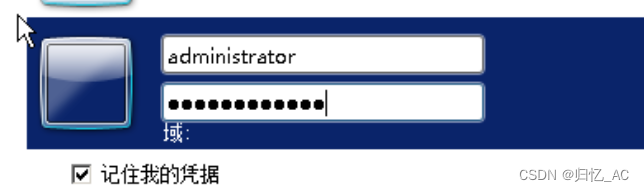

9.2 在弹出的对话框输入服务器IP地址172.22.3.2、账号administrator和密码Simplexue123,远程连接服务器,拷贝客户端文件。如图27所示

(如果连接失败,检查一下服务器端的服务器IP地址是否有变化,然后在服务器机的控制面板新建一个管理员的账号,自己设置账户名和密码,重新连接)

图27

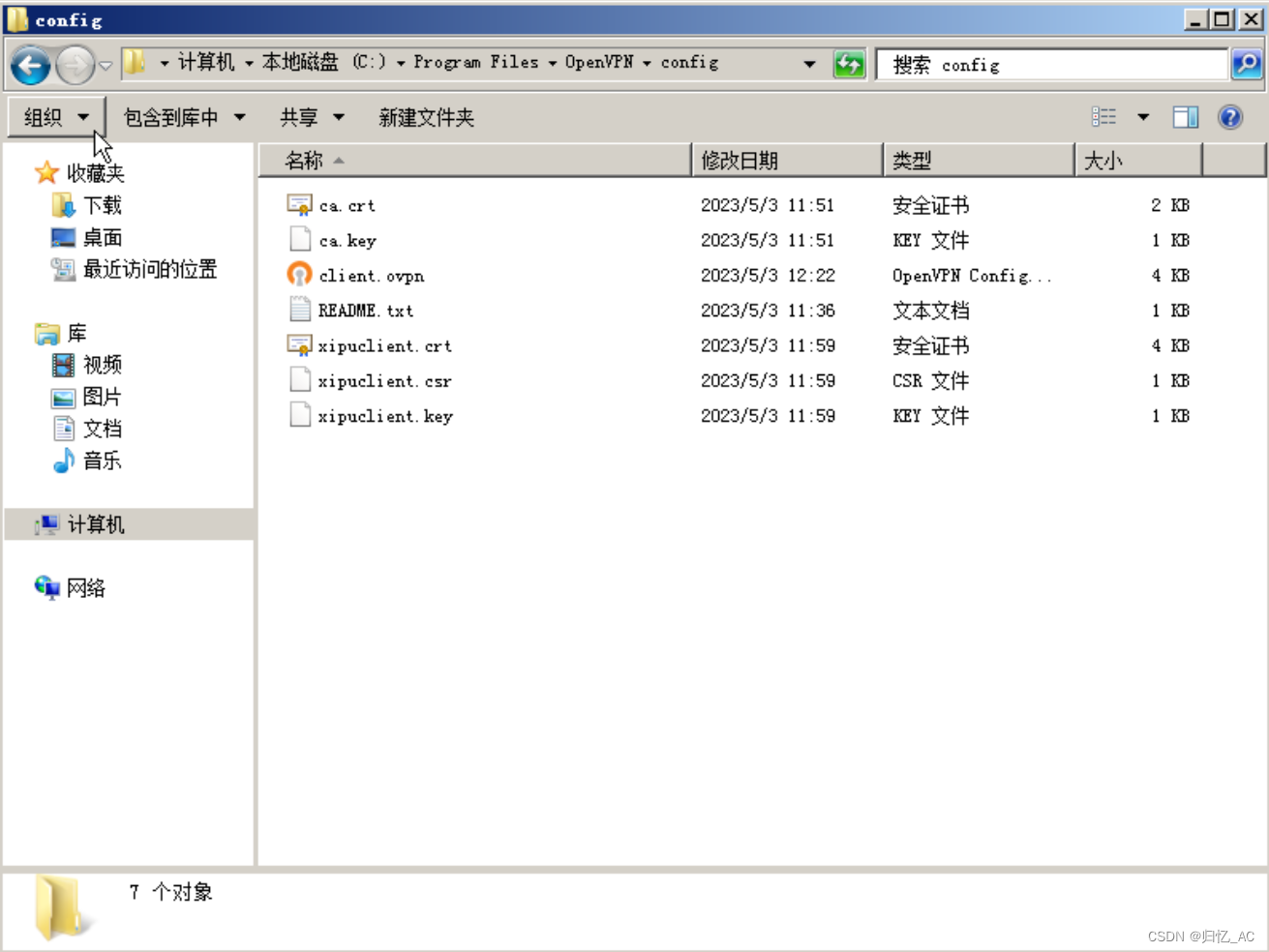

9.3 把服务端“C:\Program Files\OpenVPN\easy-rsa\keys”目录中的“ca.crt、ca.key、xipuclient.crt、xipuclient.csr、xipuclient.key”复制到客户端“C:\Program Files\OpenVPN\config”目录下。如图28所示

图28

9.4 双击客户端桌面上的OopenVPN GUI图标,启动软件。如图29所示

图29

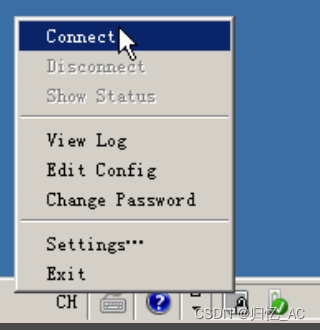

9.5 在任务栏,右键openvpn图标,选择“Connect”即可。如图30所示

图30

9.6 图标变绿色,表示连接成功。如图31所示

图31

9.7 打开cmd,输入命令ipconfig,可以看到客户端VPN网卡IP地址1为10.10.10.6。如图32所示

图32

十、验证加密性

10.1 在服务端上为了使wireshark能够显示VPN网卡,需要进行下面几步的操作。

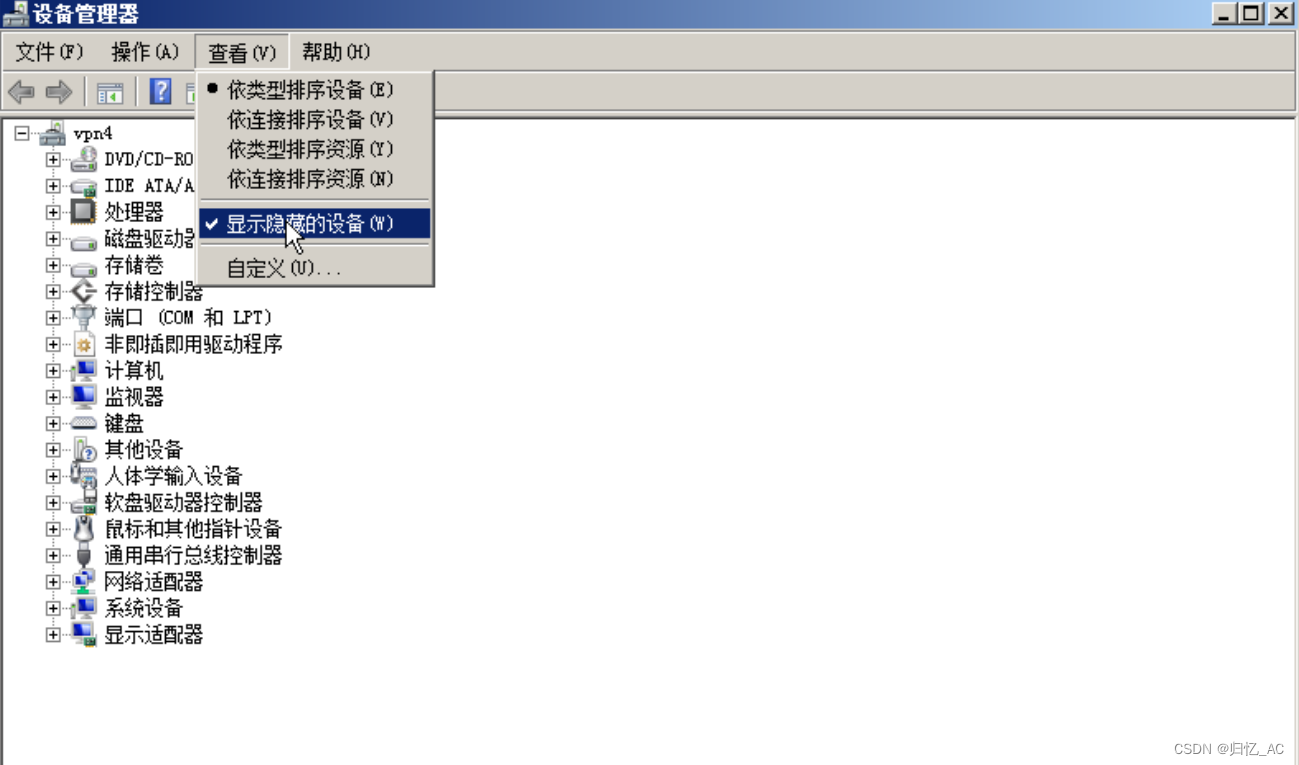

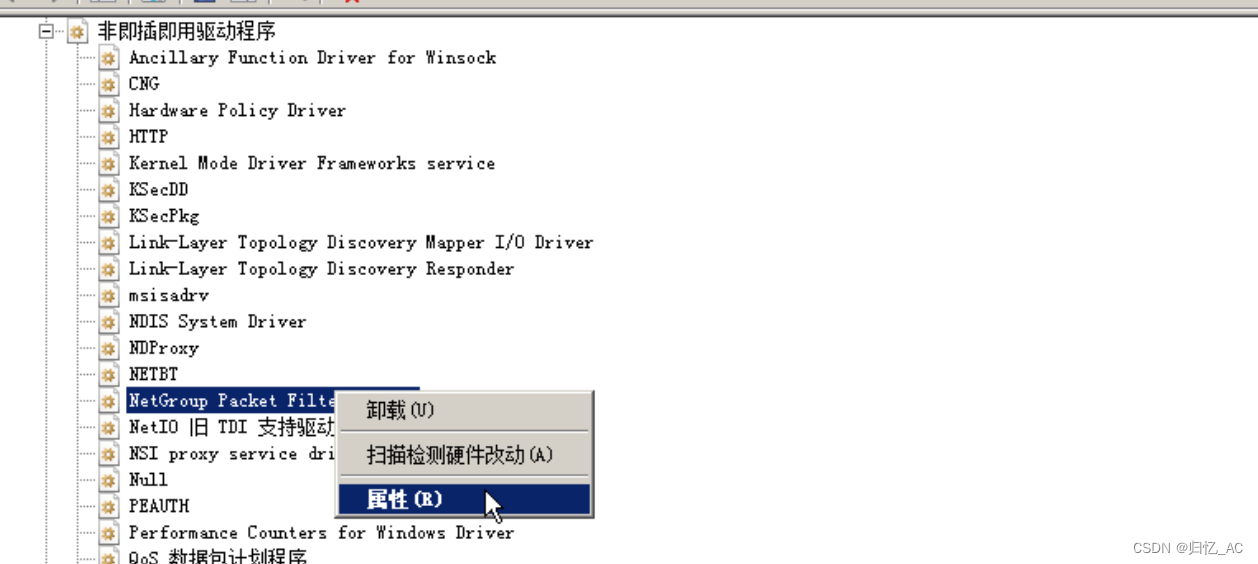

1) 单击开始-->控制面板-->硬件-->设备和打印机处的设备管理器,打开设备管理器。单击查看-->显示隐藏的设备。如图33所示

图33

2) 右键非即插即用驱动程序下的NetGroup Packet Filter Driver,选择属性。如图34所示

图34

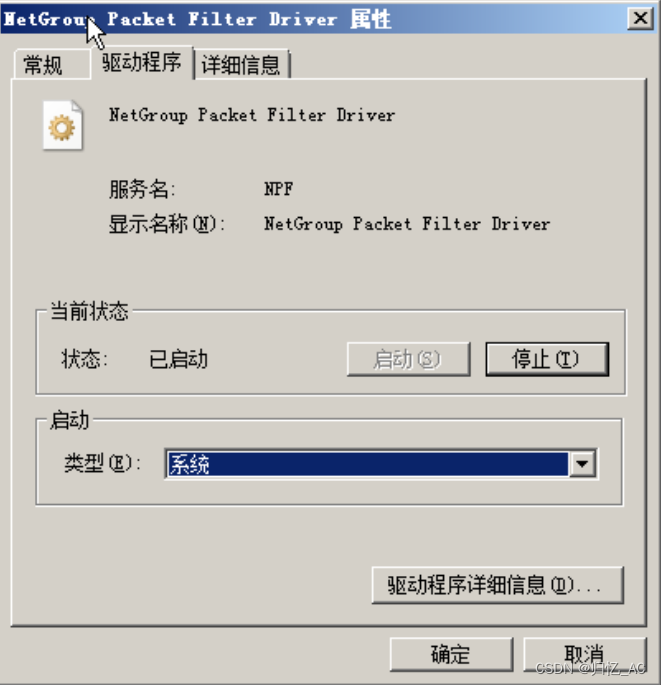

3) 切换到驱动程序选项卡,将启动类型改为系统,单击确定。如图35所示

图35

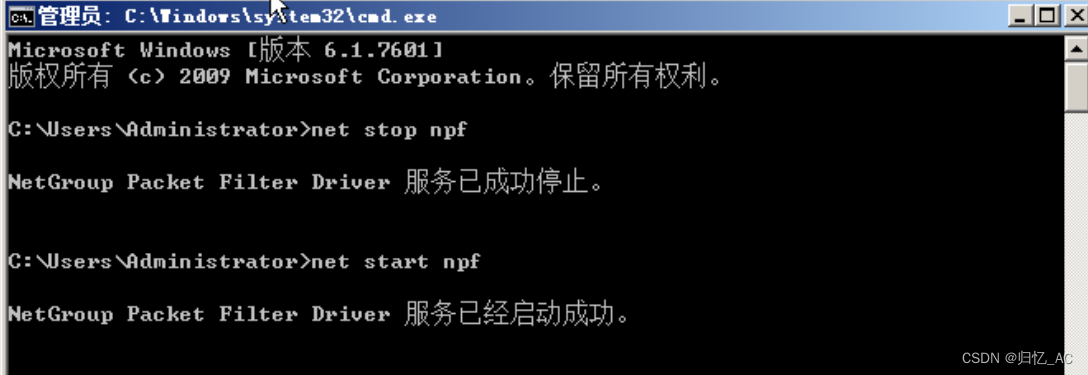

4) 打开cmd,输入命令net stop npf和net start npf,重启npf服务。如图36所示

图37

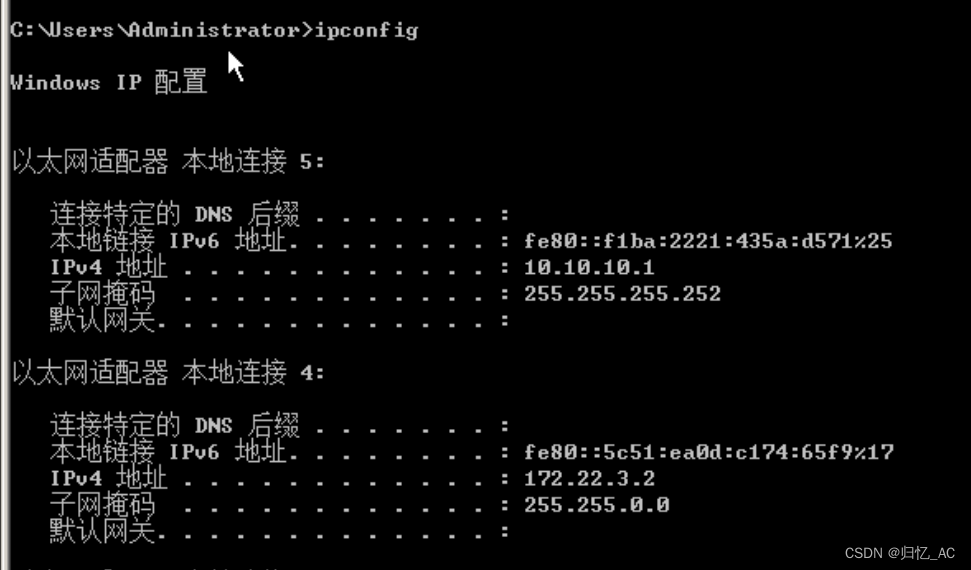

5) 输入命令ipconfig,可以看到10.10.10.1所在的网卡为本地连接5,172.22.3.2所在的网卡为本地连接4。如图38所示

图38

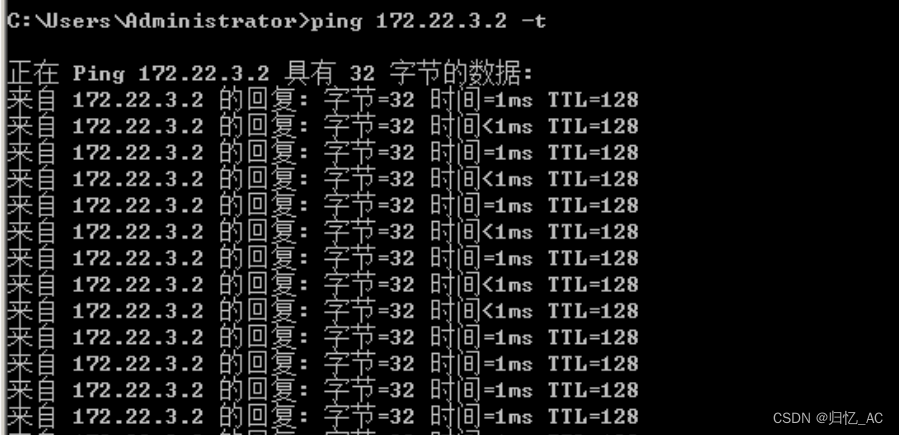

10.2 在客户端打开两个命令行窗口,分别输入命令 ping 172.22.3.2 -t和ping 10.10.10.1 -t。如图39、40所示

图39

图40

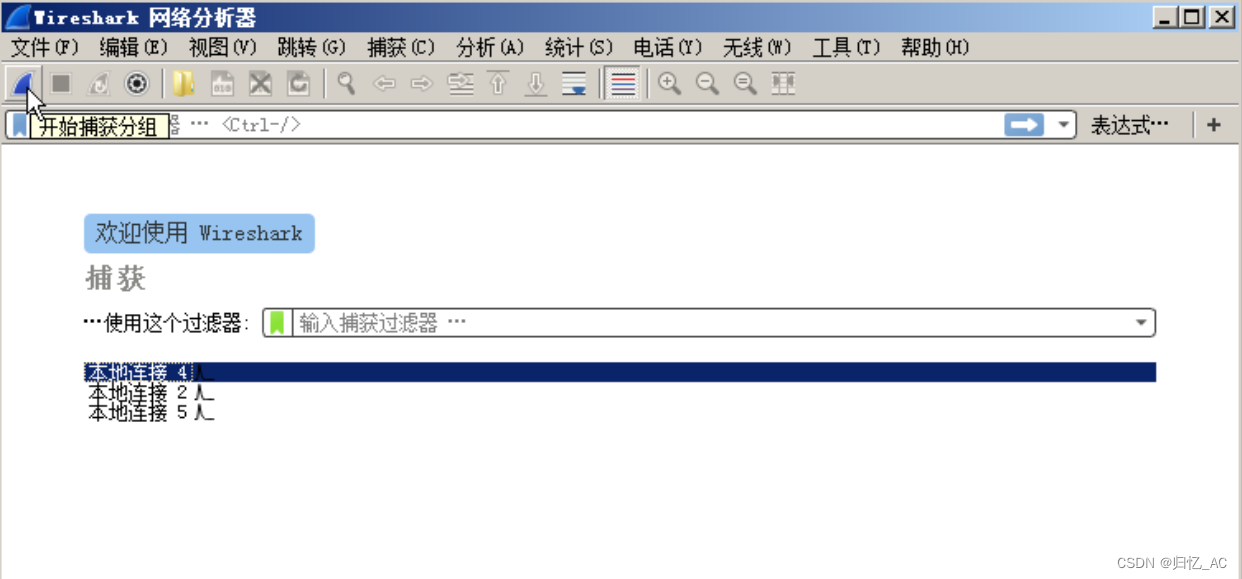

10.3 双击桌面上的wireshark图标,选择本地连接4,单击开始捕获分组按钮。如图41所示

图41

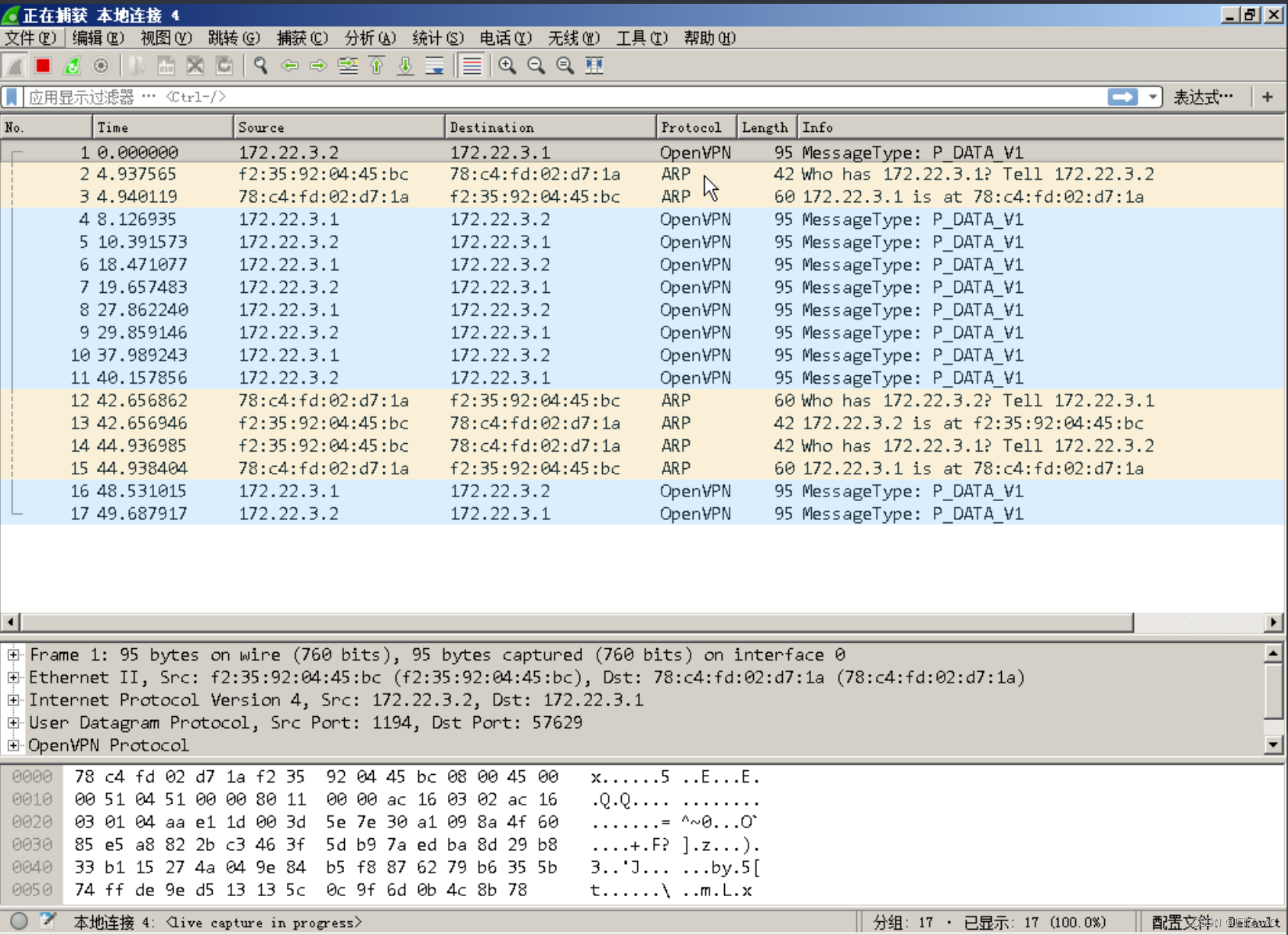

10.4 抓取172.22.3.2所在网卡本地连接4的数据包。如图42所示

图42

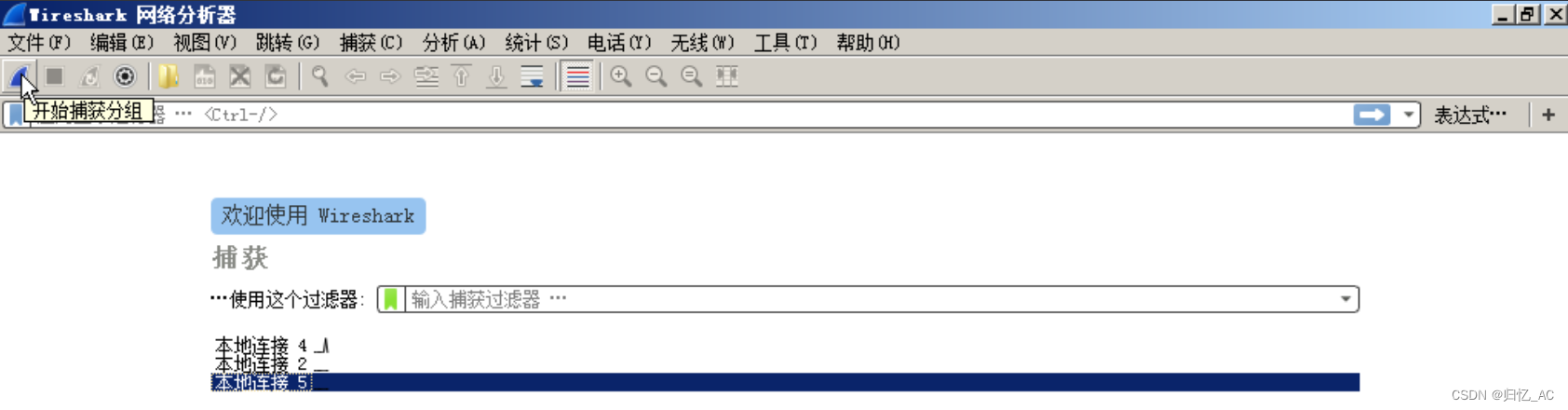

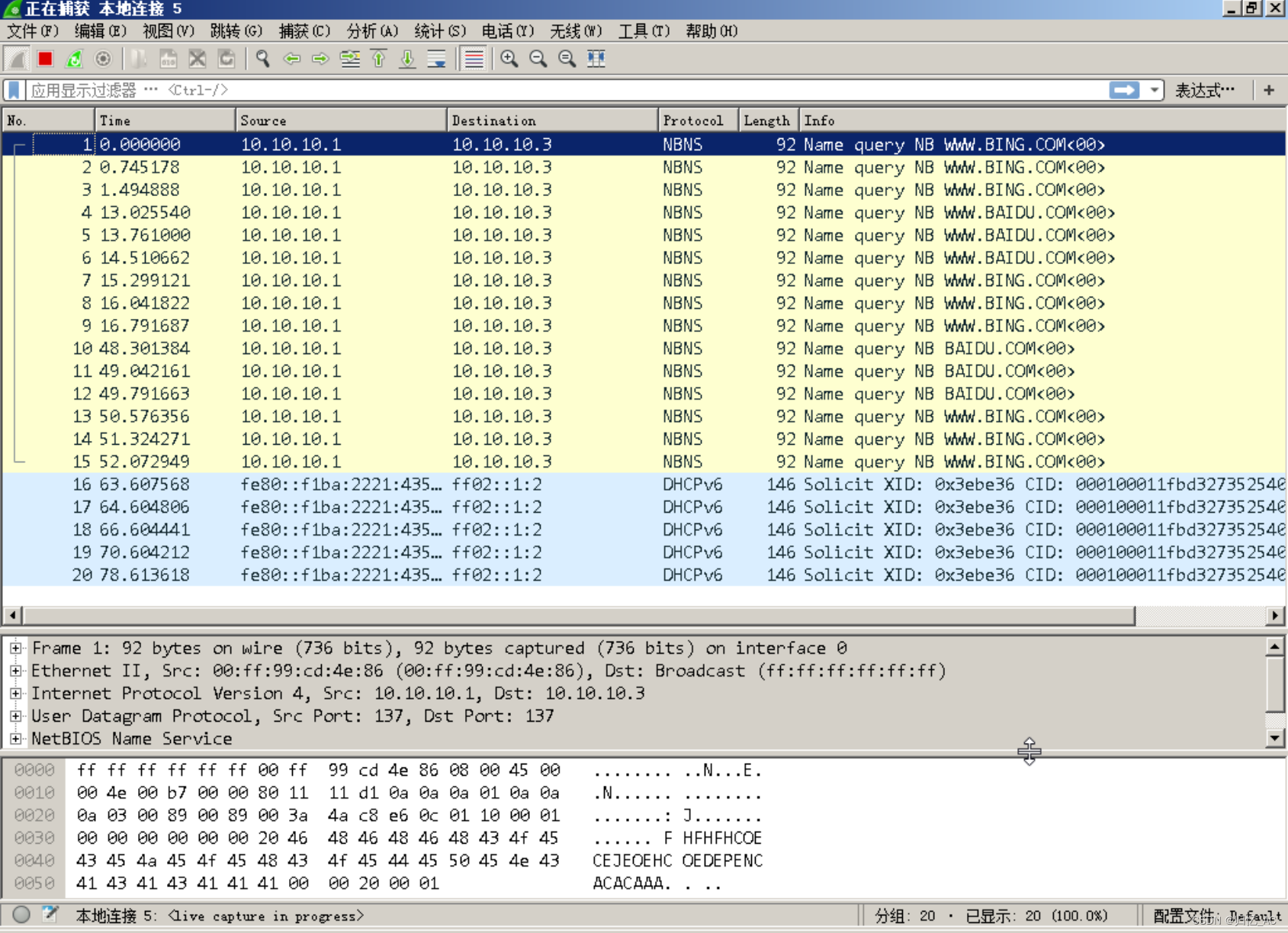

10.5 关闭并重新打开wireshark,选择本地连接5,单击开始捕获分组按钮。如图43所示

图43

10.6 抓取10.10.10.1所在网卡本地连接5的数据包。如图44所示

图44

实验结论

通过本次实验,加深了对HTTPS访问机制、SSL VPN连接、SSL证书的了解,基本掌握了简单的SSL VPN服务端和客户端的配置,达到了实验的要求。

(by 归忆)

版权归原作者 归忆_AC 所有, 如有侵权,请联系我们删除。