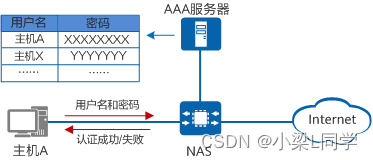

AAA是Authentication(认证)、Authorization(授权)和Accounting(计费)的简称,提供了在NAS(Network Access Server,网络接入服务器)设备上配置访问控制的管理框架。

AAA是Authentication(认证)、Authorization(授权)和Accounting(计费)的简称,提供了在NAS(Network Access Server,网络接入服务器)设备上配置访问控制的管理框架。

认证

确认访问网络的用户的身份,判断访问者是否为合法的网络用户。

AAA服务器将用户的身份验证凭据与存储在数据库中的用户凭据进行比较。如果凭据匹配,则身份认证成功,并且授予用户访问网络的权限。如果凭据不匹配,则身份认证失败,并且网络访问将被拒绝。用户的身份认证凭据通常使用:

- 密码

- 用户名和密码

- 数字证书

授权

对不同用户赋予不同的权限,限制用户可以使用的服务。

用户身份认证成功之后,通过授权来确定:

- 用户能够使用的命令

- 用户能够访问的资源

- 用户能够获取的信息

授权的基本原则是最小特权原则,即仅授予用户执行其所需功能时必须的权限,以此来防范任何轻率的授权可能导致的意外或恶意的网络行为。

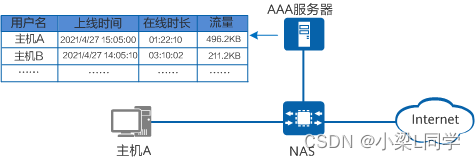

计费

记录用户使用网络服务过程中的所有操作,包括使用的服务类型、起始时间、数据流量等,用于收集和记录用户对网络资源的使用情况,并可以实现针对时间、流量的计费需求,也对网络起到监视作用。

简单说就是:什么人、什么时间、做了什么事。

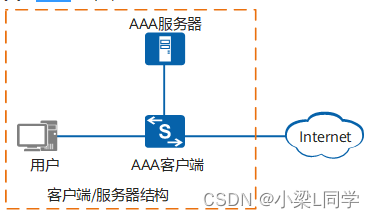

C/S架构:客户端运行在接入设备上,常被称为NAS设备,负责验证用户身份与管理用户接入;服务器是认证服务器、授权服务器和计费服务器的统称,负责集中管理用户信息。

AAA可以用多种方式实现,主要有本地方式、基于radius协议的方式和基于hwtacacs协议的方式。实际中最常使用的是基于RADIUS协议的方式。

本地方式

用户信息比如本地用户的用户名和密码和各种属性都配置在设备本地。设备充当认证服务器。

优点:速度快、降低运营成本

缺点:存储信息量受设备硬件限制,不支持对用户进行计费。

配置流程

1、配置本地服务器

1.1、配置本地用户

aaa

user-password complexity-check #使能对密码进行复杂度检查功能

local-user user1 password #创建本地用户和密码

local-user user1 service-type 8021x、ftp、http、ppp、ssh、telnet、terminal、web #配置本地用户的允许接入类型

local-user user1 privilege level 0 #配置本地用户级别

1.2、配置授权规则

授权参数

应用场景

说明

VLAN

部署简单,维护成本也较低,由于其控制粒度在VLAN层面,适用于在同一办公室或同一部门所有人员权限相同的场景。

本地授权时,仅需在设备上配置VLAN及VLAN内的网络资源。

不支持为在线Portal用户授权VLAN。

用户获取VLAN授权后,需要手动触发DHCP申请IP地址。

业务方案

业务方案及业务方案所包括的网络资源需要在设备上配置。

设备上需要配置业务方案及业务方案内的网络资源。

业务方案可以被域引用,域下的用户就能获取业务方案的授权信息。

用户组(传统模式)

用户组指具有相同角色、相同权限等属性的一组用户(终端)的集合。例如,园区网中可以根据企业部门结构划分研发组、财务组、市场组、访客组等部门用户组,对于不同部门可授予不同安全策略。

本地授权时,仅需在设备上需要配置用户组及用户组内的网络资源。

用户组可以被域引用,域下的用户就能获取用户组的授权信息。

用户组的配置过程参见步骤配置授权用户组。

UCL组(统一模式)

UCL组是一种用户类别的标记。借助UCL组管理员可以将具有相同网络访问策略的一类用户划分为同一个组,然后为其部署一组网络访问策略即能满足该类别所有用户的网络访问需求。

本地授权时,可以在设备上配置UCL组及UCL组内的网络资源。

UCL组可以被域引用,域下的用户就能获取UCL组的授权信息。

UCL组的配置过程参见步骤配置授权UCL组。

主要就是基于授权参数进行qos的控制。

2、配置AAA方案

2.1、配置认证方案

如果需要对用户进行认证,需要先使用authentication-scheme命令创建认证方案。创建认证方案是配置其它认证步骤的前提。

aaa

authentication-scheme scheme1 #创建认证方案,缺省情况下,系统中默认存在两个认证方案,分别是default和radius,不能删除,只能修改

authentication-mode local #配置认证模式为本地认证,缺省是本地认证,用户名不分大小写

2.2、配置授权方案

在RADIUS协议中认证与授权是绑定在一起的,如果认证模式为RADIUS认证,则不能再单独配置授权。但是在HWTACACS协议中,认证与授权是分离的,如果认证模式为HWTACACS,还可以配置授权。此外如果采用本地认证模式或不认证,也可以再配置授权。只有使用authorization-scheme创建授权方案之后,才能进行授权的其他相关配置,如配置授权模式、是否按命令行授权。

aaa

authorization-scheme scheme2 #创建授权方案,缺省情况下,系统中存在一个授权方案,是default,能改不能删

authorization-mode local #缺省是本地授权模式,用户名不分大小写

2.3、配置计费方案

本地模式无法配置计费方案。

3、应用AAA方案

将AAA方案绑定到域下

创建的认证方案和授权方案,只有在域下应用后才会生效。采用本地方式进行认证和授权时不计费。

设备对用户的管理可以通过域来实现,域是用户管理的最小单位,通常可以是某个ISP的名字或ISP的某种业务名字,域下可以实现缺省授权属性配置、RADIUS模板配置、认证和计费方案的配置等。

域在创建时处于激活状态。在创建域时,如果同名的域已经存在,将直接进入该域视图。

所有用户的认证、授权、计费都是在域视图下引用认证方案、授权方案、计费方案来实现的,因此在配置域之前,需要先在AAA视图下分别配置相应的认证方案、授权方案、计费方案。

“default”域为全局默认普通域,用于接入用户,如NAC。缺省情况下处于激活状态,默认绑定认证方案“radius”和计费方案“default”,未绑定授权方案。

“default_admin”域为全局默认管理域,用于Login用户,即管理员用户,如HTTPS、SSH、Telnet、WEB网管等。缺省情况下处于激活状态,默认绑定认证方案“default”和计费方案“default”,未绑定授权方案。

aaa

domain domain1 #创建域,缺省系统存在两个域,分别是default和default-admin。分别是普通接入用户的域和管理员接入用户的域。

authentication-scheme radius、default#配置域的认证方案,缺省情况下,default域使用radius的认证方案,default-admin使用default的认证方案,其他域使用radius的认证方案。

authorization-scheme abc#缺省情况下,域下没有绑定认证方案

4、检查AAA的配置结果

display aaa configuration #查看aaa的概要信息

display authentication-scheme scheme1 #查看认证方案的配置信息

display access-user username detail #查看在线接入用户信息

display domain #查看域的配置信息

radius方式

c/s架构的信息交互协议。应用在既要求较高安全性,又允许远程用户访问的各种网络环境中。

配置流程

用户使用的认证、授权和计费方法通过AAA方案来定义。如果使用RADIUS方式进行认证、授权和计费,需要在认证方案中配置认证模式为RADIUS认证,在计费方案中配置计费模式为RADIUS计费。RADIUS认证与授权结合,不能分离,认证成功授权也成功。所以不需要配置授权方案,仅需配置认证方案和计费方案。

为避免单一认证模式无响应而造成的认证失败,一般会在认证方案中配置本地认证或不认证为备份认证模式。

1、配置认证方案

aaa

authentication-scheme sheme1 #创建一个认证方案,缺省情况下,设备有两个认证方案, 分别是default和radius,能删不能改

authentication-mode radius #配置认证模式为radius认证。缺省情况下,认证模式为本地认证,并且用户名不区分大小写。

2、配置计费方案

aaa

accounting-scheme scheme2 #创建一个计费方案,缺省情况下,设备有一个计费方案default,只能改不能删

accounting-mode radius #配置计费模式为radius计费,缺省情况下,不计费

accounting realtime 3 #使能实时计费并设置计费间隔。缺省情况下,设备按时长计费,未使能实时计费功能

3、配置radius服务器模板

设备通过RADIUS服务器模板来指定与其对接的RADIUS服务器,RADIUS服务器模板内包含服务器的IP地址、端口号、源接口、共享密钥等配置。

RADIUS服务器模板下的配置要与RADIUS服务器上的配置一致。

创建RADIUS服务器模板是配置RADIUS认证、计费的必选命令。只有创建RADIUS服务器模板后,才能进行RADIUS的其他配置,如认证服务器、计费服务器、共享密钥等。

radius-server template template1 #缺省情况下,设备上存在一个名为default的radius的radius服务器模板,能改不能删

radius-server authentication 1.1.1.1 1812 #配置radius认证服务器,配置ipv4服务器

radius-server accounting 1.1.1.1 1813 #配置radius计费服务器,配置ipv4服务器

radius-server shared-key cipher Huawei@123 #配置radius服务器的共享密钥。

quit

radius-server auththorization 1.1.1.1 shared-key cipher Huawei@123 #配置radius授权服务器

4、检查配置结果

display authentication-scheme #查看认证方案的配置信息

display accounting-scheme #查看计费方案的配置信息

display radius-server configuration #查看radius服务器模板的配置信息

5、测试radius服务器的连通性

test-aaa user-name user-password radius-templete #测试连通性

6、在域下应用AAA方案、RADIUS服务器模板和授权信息

域统一管理AAA方案、服务器模板等配置信息,另外,域下还可以配置授权信息。用户属于哪个域就使用哪个域下的AAA配置信息。

aaa

domain domain1 #创建域

authentication-scheme scheme1 #配置域下应用的认证方案。

accounting-scheme scheme2 #配置域下应用的计费方案

radius-server templete1 #配置域下应用的radius服务器模板

7、检查配置结果

display aaa configuration #查看设备当前配置的全局默认域

display domain #查看域的配置信息

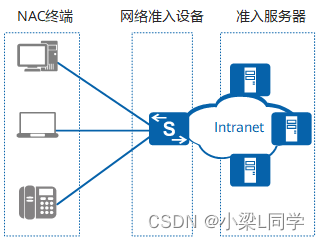

NAC概述

NAC(Network Admission Control)称为网络接入控制,通过对接入网络的客户端和用户的认证保证网络的安全,是一种“端到端”的安全技术。

NAC功能主要用于用户认证和控制用户的网络访问权限.

NAC认证方式

NAC包括三种认证方式:802.1X认证、MAC认证和Portal认证。

对比项

802.1X认证

MAC认证

Portal认证

适合场景

新建网络、用户集中、信息安全要求严格的场景

打印机、传真机等哑终端接入认证的场景

用户分散、用户流动性大的场景

客户端需求

需要

不需要

不需要

优点

安全性高

无需安装客户端

部署灵活

缺点

部署不灵活

需登记MAC地址,管理复杂

安全性不高

具体配置下一节详细展开。

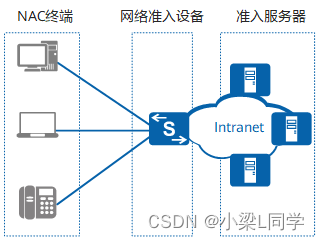

NAC构架

包括三个关键组件:NAC终端、网络准入设备和准入服务器。

NAC终端

作为NAC客户端的各种终端设备,与网络接入设备交互完成用户的接入认证功能。如果采用802.1X认证,用户还需要安装客户端软件。

网络准入设备

网络准入设备是终端访问网络的网络控制点,是企业安全策略的实施者,负责按照客户网络制定的安全策略,实施相应的准入控制(允许、拒绝、隔离或限制)。

准入服务器

准入服务器包括准入控制服务器、管理服务器、病毒库服务器和补丁服务器,主要进行用户身份认证、终端安全检查、系统修复升级,终端行为监控审计等工作。

NAC与AAA

NAC与AAA互相配合,共同完成接入认证功能。

- NAC:用于用户(NAC终端)和网络接入设备之间的交互。NAC负责控制用户的接入方式,即用户采用802.1X,MAC或Portal中的哪一种方式接入,接入过程中的各类参数和定时器。确保合法用户和接入设备建立安全稳定的连接。

- AAA:用于网络接入设备与准入服务器之间的交互。AAA服务器通过对接入用户进行认证、授权和计费实现对接入用户访问权限的控制。

统一模式与传统模式

相比传统模式,统一模式具有以下优势:采用模板化的配置,使配置层次更加清晰、配置模型更易理解。

基于上述优势,建议使用统一模式部署NAC功能。

下面的配置都是统一模式。

display authentication mode #查看设备当前的NAC配置模式

authentication unified-mode #将NAC配置模式切换成统一模式。缺省情况下,NAC配置模式为统一模式

版权归原作者 小梁L同学 所有, 如有侵权,请联系我们删除。