ATT&CK红队评估实战靶场

实验环境及准备

(一)ATT&CK红队评估(1)

ATT&CK红队评估(1)靶场的介绍

Cyber Kill Chain framework(网络杀伤链框架)

(二)ATT&CK红队评估(1)实验环境的介绍

ATT&CK红队评估(1)实验环境的构建-2008

ATT&CK红队评估(1)实验环境的构建-2003

ATT&CK红队评估(1)实验环境的构建-Windows7

(三)下载地址:漏洞详情

ATT&CK红队评估(1)实验环境的介绍

靶机密码:

虚拟机所有统一密码:hongrisec@2019

给定的3台机器处在God.org域中,密码由于过期原因统一更改为hongrisec@2024

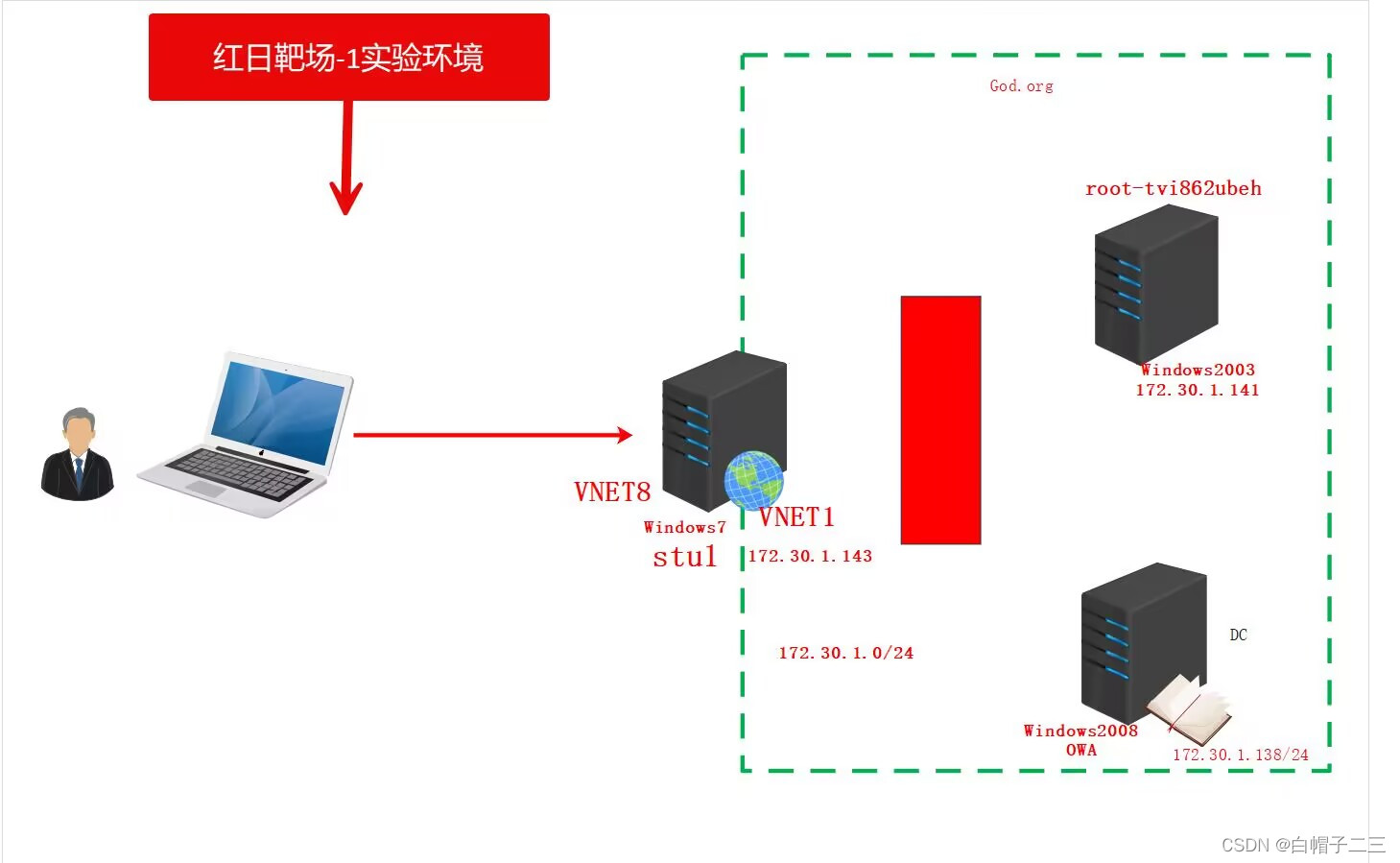

内外网环境:

VNET8地址段:192.168.195.0 VNET1地址段:172.30.1.0

外网:VNET8 内网:VNET1

Windows2003处于内网VNET1网卡

Windows2008处于内网VNET1网卡作为DC(域控制器)

Windows7即在外网又在内网 VNET1处于内网连接域控制器,VNET8在外网见Web

红色代表防火墙Windows阻挡来自外网的非法连接

ATT&CK红队评估(1)实验环境的构建--2008

1、

2008-DC(域控制器,Domain Controller,安装活动目录域服务)

主机名: OWA

用户名 :god\liukaifeng01

密 码: 域名\用户---> 用户@域名

2、

Active Directory用户和计算机

运行-dsa.msc

作用:管理域中的用户和计算机

3、

用户登录账户的格式:

UPN(用户主体名称)格式与电子邮件格式相同,如用户@域名

liukaifeng01@god.org

SamAccountName(账户名称)登录,旧格式(域名\用户),兼容Windows2000版本的计算机

god\liukaifeng01

4、 更改IP地址

运行ncpa.cpl--网络连接

5、 更改域管理员的密码

ATT&CK红队评估(1)实验环境的构建--2003

主机名:root-tvi862ubeh

角色:域中的成员服务器

IP:172.30.1.141

DNS:172.30.1.138

默认没有防火墙组件

ATT&CK红队评估(1)实验环境的构建-Windows7

角色:域中的成员,边界主机,Web服务器

1)配置IP

内部网络的网卡-LAN

IP:172.30.1.143

DNS:172.30.1.138

外部网络的网卡-WAN

IP:192.168.195.33

网关:192.168.195.2

DNS:223.6.6.6

为了更接近真实环境建议激活Win7

版权归原作者 白帽子二三 所有, 如有侵权,请联系我们删除。