安全事件

国内外各大安全厂商或媒体都在争相报道Colonial Pipeline被勒索事件以及美国宣布进入国家紧急状态等,此次网络攻击事件最早爆光在5月8号,笔者先给大家梳理一下这次攻击事件的一些相关信息。

5月8号(上周五),美国最大的燃油料管道-殖民地管道公司(Colonial Pipeline)受到网络攻击,该公司主动采取一定的系统隔离措施,同时暂停了所有流水线作业,公司被迫关闭运营,Colonial Pipeline位于墨西哥湾沿岸的炼油厂与美国南部和东部市场之间运输精炼石油产品。该公司每天通过其5500英里的管道输送250万桶石油,占东海岸所有燃料消耗的45%,该管道系统横跨得克萨斯州休斯敦和新泽西州林登之间的5500多英里。

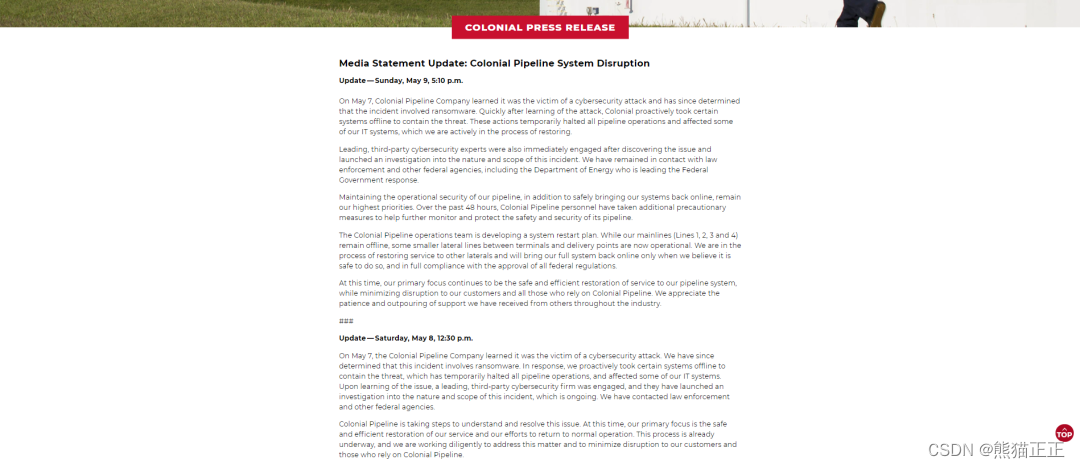

5月9号,在其官网上发布了相关的通告,如下所示:

在通告中Colonial Pipeline证实了此次网络攻击事件涉及勒索软件,同时该公司聘请了一家领先的第三方网络安全公司(疑似FireEye)参与事件的应急响应和调查处理,目前该攻击事件仍在进一步的调查和取证阶段,不过目前已经对该事件的性质和范围进行了一些初步的确认。

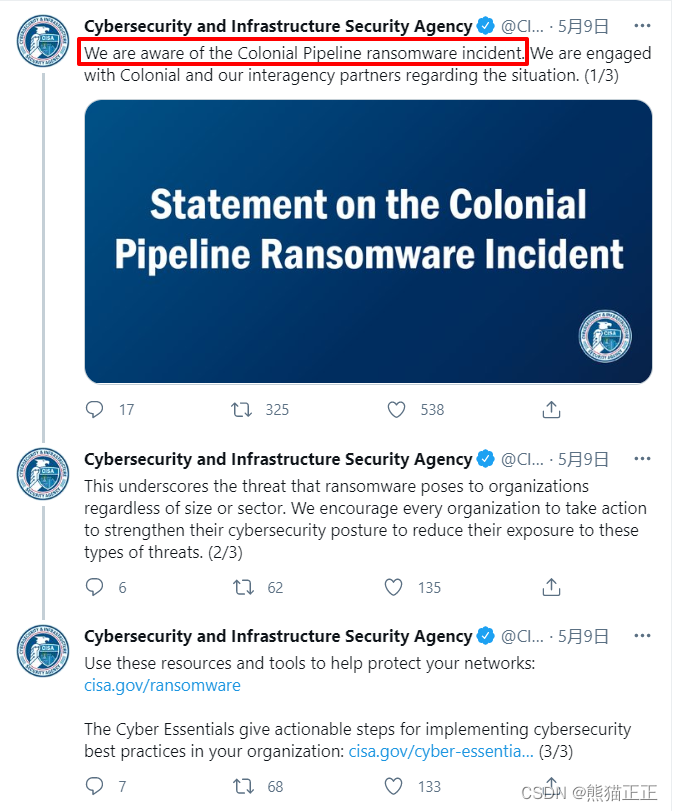

同时在5月9号,美国国家网络安全和基础设施安全局(CISA)得知了Colonial Pipeline被勒索软件攻击事件,并发布了相关的防御措施建议等,如下所示:

勒索软件指导和相关资源:

https://www.cisa.gov/ransomware

5月9日早上,美国总统拜登也听取了关于这一攻击事件的简报,联邦政府正在积极评估这一事件的影响,避免供应中断,并帮助该公司尽快恢复管道运营。

黑客针对国家级的关键基础设施进行攻击,并不是今天才发生的,早在2012年,美国国土安全部(DHS),就已经发现警告,黑客组组将天然气行业作为攻击目标,同时在2014年,美国几家天然气管道运营商受到网络攻击,2020年美国国家安全局(NSA)与网络安全和基础设施安全局(CISA)发布了联合警报,敦促关键基础设施运营商立即采取措施,减少受到网络攻击的风险。

其实早在几个月以前,美国网络安全和基础设施安全局(CISA)发布了旨在加强管道运营商防御能力的网络安全评估工具,相关工具的网站:

https://www.cisa.gov/pipeline-cybersecurity-initiative,因为美国的管道基础设施由数千家公司和超过270万英里的管道组成,负责运输石油,天然气和其他商品,是美国经济和国家安全的关键推动力。然后也就在CISA发布了评估工具后几个月,Colonial Pipeline就受到了这次重大的网络安全攻击......

从全球网络安全的发展来看,未来国家的关键基础设施及系统会成为黑客组织攻击的一个重点目标,各个国家都要重视相关基础设施的保护,以防止被恶意软件进行攻击,前几天美国阿拉斯加法院系统也因受到恶意软件的感染,而被迫下线,全球各地每天都有各不同的网络安全攻击事件发生,网络安全形势非常严峻。

勒索病毒发展

从2017年5月,WannaCry勒索病毒在全球范围内大爆发,到2021年5月,美最大的燃油料管道公司被勒索软件攻击,这几年勒索软件层出不穷,新的勒索病毒家族不断涌现,勒索病毒背后的黑客组织也不断壮大,更多的黑客组织开始使用勒索病毒发起攻击,同时勒索病毒黑客组织的攻击和传播方式也在不断更新,从最初通过RDP等方式为主导传播勒索病毒,到后面通过各种漏洞传播勒索病毒,发展到现在通过各种其他流行恶意软件来传播勒索病毒,从最近报道的几起重大勒索病毒攻击案例发现,在这几次重大的勒索病毒事件中都发现有其他恶意软件家族的身影,甚至还有一些技术成熟的APT组织也加入到了勒索病毒攻击当中,通过APT攻击的一些手法来传播勒索病毒,全球主流的勒索病毒黑客组织从最开始简单的勒索赎金的方式,发展到勒索+窃密的方式,再到后面通过建立各种暗网网站,通过公布受害者的企业数据来逼迫企来交纳赎金,根据国外某平台监控已经有二十多个勒索病毒家族背后的黑客组织建立了专门的暗网网站,用来发布受害者数据,可以说不管是从勒索病毒的开发,还是勒索病毒的攻击手法,还是勒索病毒运营,黑客组织都在不断的运营,开发新的勒索病毒软件,使用不同的攻击手法,更新勒索病毒的运营方式,迫使受害者交纳更多的赎金,同时保证勒索的成功率。

安全行业

此次事件的分析,就到这里,笔者再谈一下自己对安全行业的理解,仅代表个人的观点与看法,相关言论与任何组织、团队、公司均无关。

安全行业在未来的5-10年时间将是一个全新的发展和黄金时期,未来安全行业将会成为一个以服务为主的行业,安全即服务,事实上也正在朝这个方向发展,通过单一或多个安全产品去检测和防御未来的高级威胁已经基本不可能了,未来的网络攻击活动都是具有强针对性和高目标性的,黑客组织会使用各种不同的攻击手法,攻击链的时间线也会越来越长,前期会通过各种手段获取到目标的更多信息,然后再一步一步深入的渗透,发起网络攻击,面对这种攻击,任何安全产品都是无法满足客户的实际需求的,因为每次的攻击使用的攻击手法和攻击过程都可能是不一样的,这种多样的攻击性和极高的隐蔽性的特点,导致安全产品无法及时有效的更新,就像现在很多勒索病毒的攻击活动一样,会通过其他各种不同的恶意软件家族进行传播,也就是说某个企业只要中了一款流行的恶意软件,就极有可能最后会成为勒索病毒的受害者,而且你也不知道企业是否被安装了恶意软件,也许只有当你被勒索的那一刻你才会发现自己其实早就被入侵了,黑客早就安装了恶意软件在自己的企业环境当中获取重要的数据,就像笔者之前说的,现在还有多少恶意软件隐藏在企业当中没有被发现,其实是未知的,这也就是为啥现在很多安全厂商推出了一项服务:威胁猎捕,通过安全专家和企业积累的一些安全数据,帮助企业快速发现潜在的风险,以及隐藏在企业当中的恶意软件,这种威胁猎捕服务,其实主要就是依靠经验丰富的安全人员。

未来安全行业,甲方买设备,乙方卖设备的时代已经过去了,未来各种盒子和安全产品都会沦为一个工具,这些工具用于帮助安全专家发展潜在的危险或给安全专业提供辅助分析使用,安全需要专业的安全团队去运营,同时需要有更多经验丰富专业的安全人员去给客户提供更专业的服务,才能满足客户的真实需求,未来安全行业就两样东西有价值:1.人 2.数据,只要把安全人员的专业能力培养起来,把安全数据积累起来,你就能把安全做好。

人的价值,我就不多说了,安全就是人与人的斗争,笔者之前多篇文章里也提到了,专业的安全人才永远是安全的核心,未来不管是国家、政府,企业都需要更多专业的安全人才,如果不明白的可以去学习笔者之前写的一些文章。

数据的价值 ,可能大多数人还不明白,很多人一开口总是会说某某XX技术感觉很牛逼,XX平台感觉很牛逼,XX框架感觉很牛逼,国外啥啥很牛逼之类的,其实只是还没明白,牛逼的并不是这些东西,而且数据,没有数据,一切都是空谈,没啥价值,只有有了数据,这些东西才会变得有价值,威胁情报的核心其实也是数据。

之前有人在群里问我,能不能写一篇关于如何溯源的文章?我当时在群里就回答了,当你掌握了扎实的基础安全技能之后,溯源往往更多的时候是靠运气的,如果还需要靠什么,其实就是时间和精力以及成本、代价所决定的,溯源这个东西你处理的案例多了就会明白,没处理过实际的案例也没办法理解,现在很多人想学习怎么进行威胁猎捕和安全分析,其实这一方面是由自己的安全分析能力和安全经验决定的,另一方面是由你掌握的安全数据决定的,你的安全分析能力和安全经验越强,你分析的速度就会越快,你能掌握多少安全数据,你就能溯源到什么层次,国外一些安全厂商动不动就喜欢在网站上公布一些APT组织的个人信息啥的,其实很多时候,并不是国外的安全厂商技术有多牛逼,只是他们掌握的数据可能更多而已,必竟很多数据还是掌握在他们手上,这也是我们的短板所在,有些方面会受制于人。

安全经验这个是由人来决定的,你处理的安全事件越多,你积累的安全经验就会越丰富,这个没办法一天练成,需要长时间的积累,当你分析和研究过很多家族样本或安全漏洞,你在应急的时候能更快的定位到问题,也能更快的分析和响应,这个靠实战和积累。

未来的网络安全攻击行为更多的是以定向针对性和有目地的高级威胁为主,这种高级威胁行为有一个特点就是攻击的周期会比较长,谁能在这个周期内更快的帮助企业发现防御这种攻击,可能谁就能更好的赢得客户的信任。

其实很多东西都是需要自己去实践和积累才会明白,有些东西过几年可能就会明白了,也许过几年你已经转行了,安全确实并不适合所有人,需要你真的热爱这个行业,愿意花更多的时间去研究和经营它,很多事情只有经历过的人才会明白,安全的核心永远是人,安全产品的关键一定是靠运营,并不是什么平台,框架,技术等,安全产品做的好的企业,一定是有很多专业的安全人员花了很多时间和精力去持续运营的,而不是靠吹使用了某个很牛逼的技术之类的,更多笔者的一些观点和看法,可以查看公众号之前的文章。

好了,就先写这些吧,笔者的两大爱好,一个安全研究,一个安全写作,有空再给大家分享吧。

版权归原作者 熊猫正正 所有, 如有侵权,请联系我们删除。