博主昵称:跳楼梯企鹅

博主主页面链接:博主主页传送门****博主专栏页面连接:专栏传送门--网路安全技术**

创作初心:本博客的初心为与技术朋友们相互交流,每个人的技术都存在短板,博主也是一样,虚心求教,希望各位技术友给予指导。

博主座右铭:发现光,追随光,成为光,散发光;

博主研究方向:渗透测试、机器学习 ;

博主寄语:感谢各位技术友的支持,您的支持就是我前进的动力 ;**

一、实验环境

本次实验用到phpstudy

订单靶场网站使用:军锋预定系统

二、开始复现

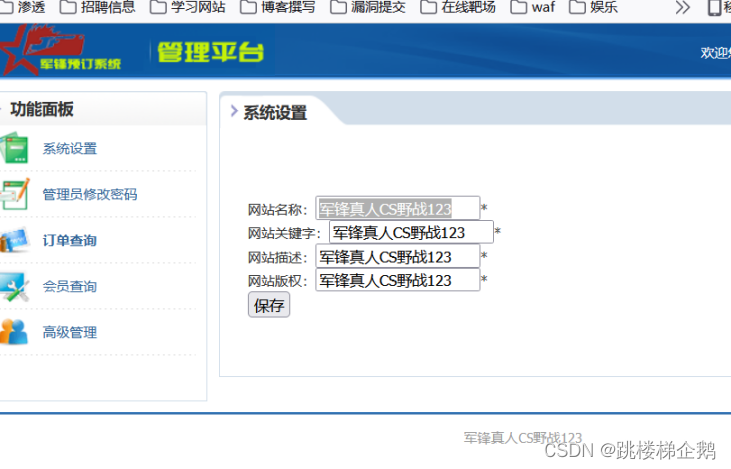

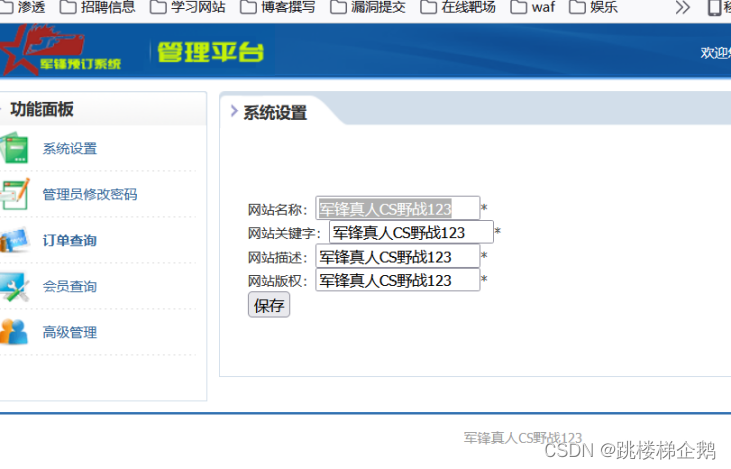

1.搭建订单系统

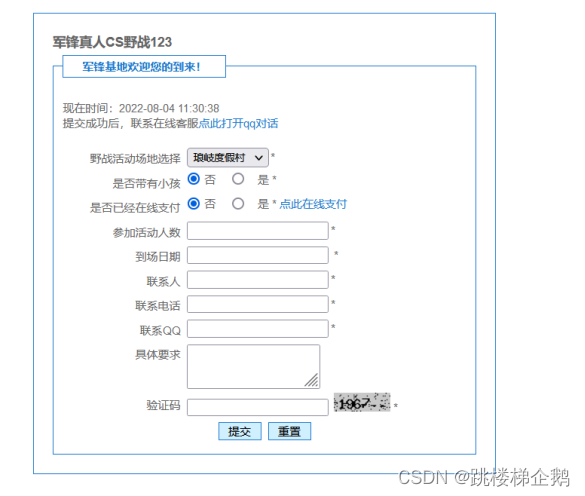

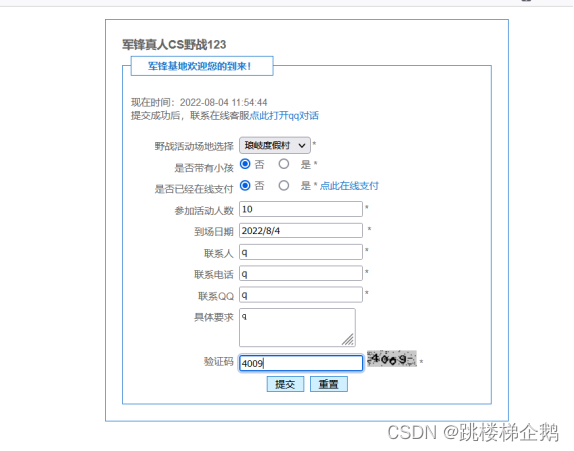

2.打开购买页面

3.尝试提交

4.页面回显错误

5.重新尝试

6.查看回显

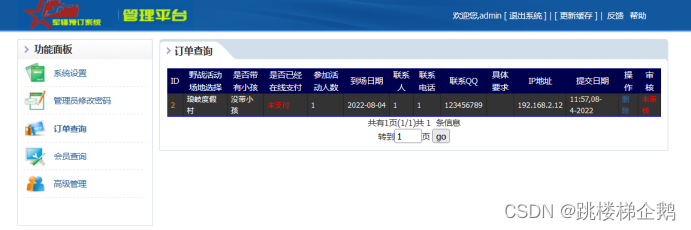

7.查看后台

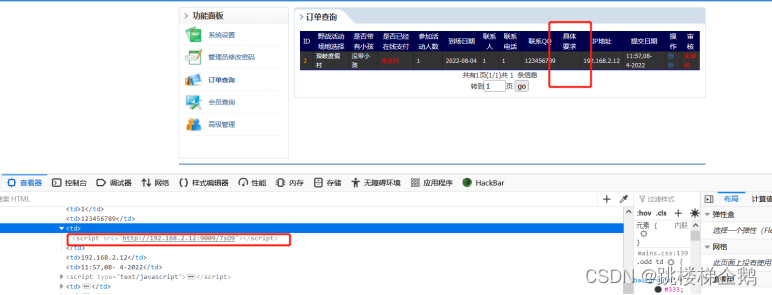

说明需要盲打操作

8.利用xss平台代码检测

9.在具体要求的地方进行恶意参数输入

10.查看后台,发现我们的代码被解析了,默认以为在这里是没有要求,而且解析为js代码执行。

11.查看是否得到了了cookie

发现这里我们得到了cookie,那么进行下一步渗透

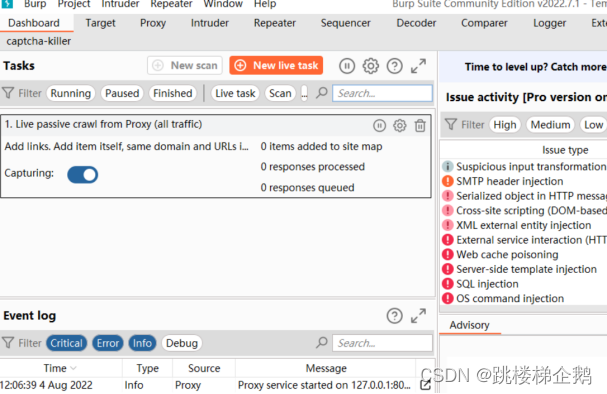

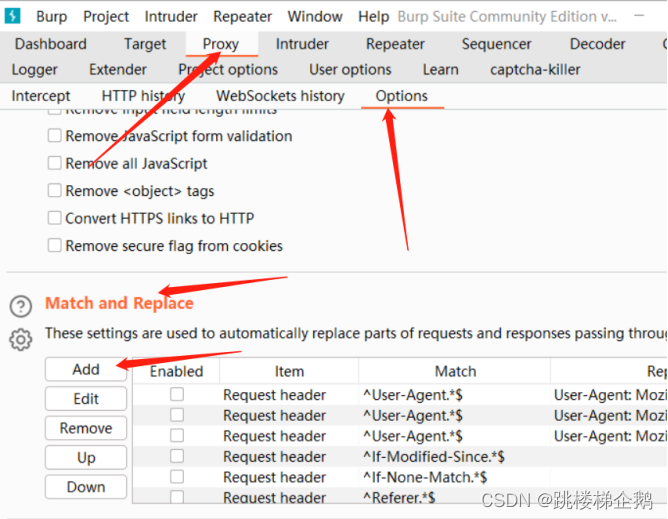

12.打开burp

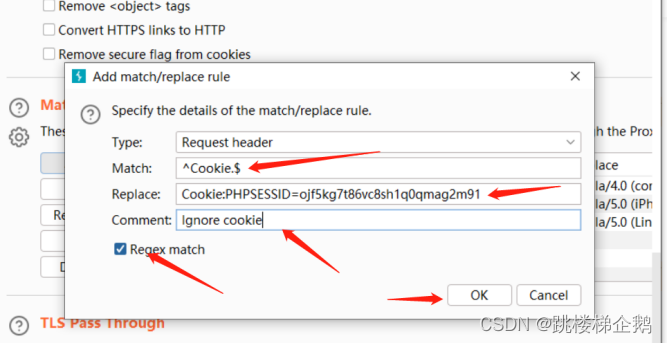

13.新增cookie

添加cookie

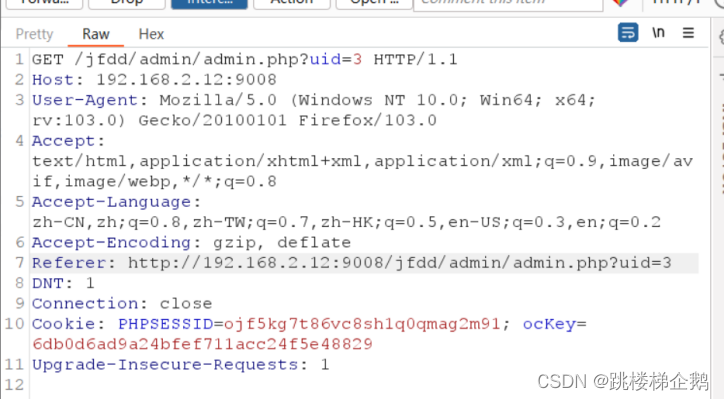

14.抓包

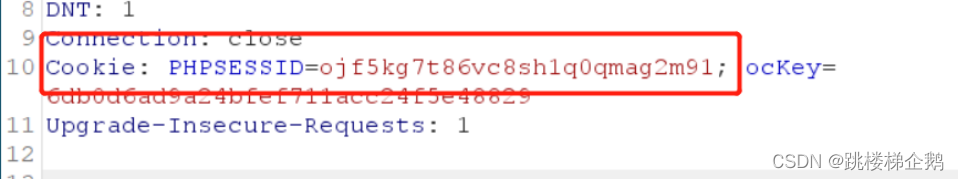

15.主要看这里,存在cookie包 ,那我们释放包看看

16.释放包

登录成功

企鹅有必要呼吁各位技术友,不可以用技术做一些违法操作

版权归原作者 跳楼梯企鹅 所有, 如有侵权,请联系我们删除。