使用burpsuite跑字典——weak_auth

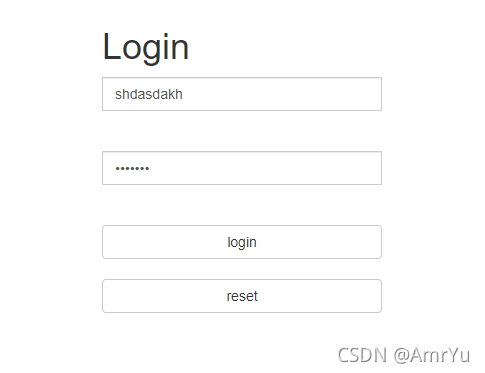

- 来到这个题目界面,我们在这里先随便输入一个username和password然后点击登录:

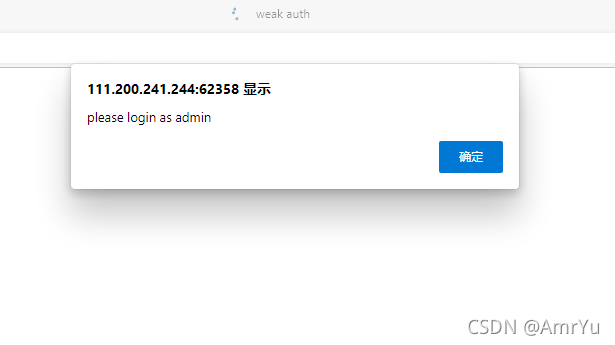

当我随便输入一个username和password之后,弹出弹窗提示“please login as admin”。密码我们暂时不知道,不过看这个弹窗的意思username应该是填admin了。

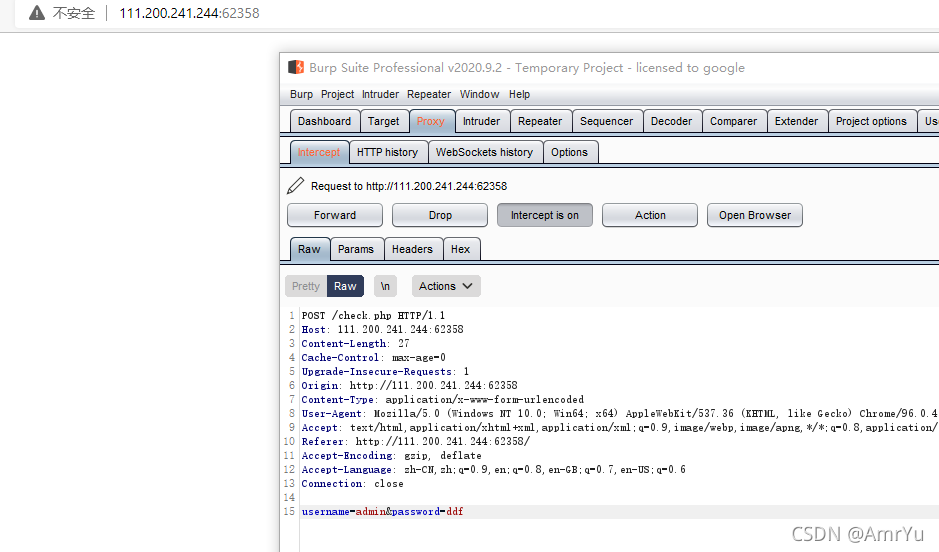

- 当得到这个用户名之后,我们就可以使用bp这个软件来进行字典的爆破了。首先第一步就是 抓包> 我们要抓的包:当输入用户名和密码之后,点击登录之后的包,在你抓到的包里应有你输入的账号和密码,如下图我抓到的包。(而不是刚进来这个页面,连登录都没有点,就在那儿抓包,那样你抓到的包里是不会有username和password的)。

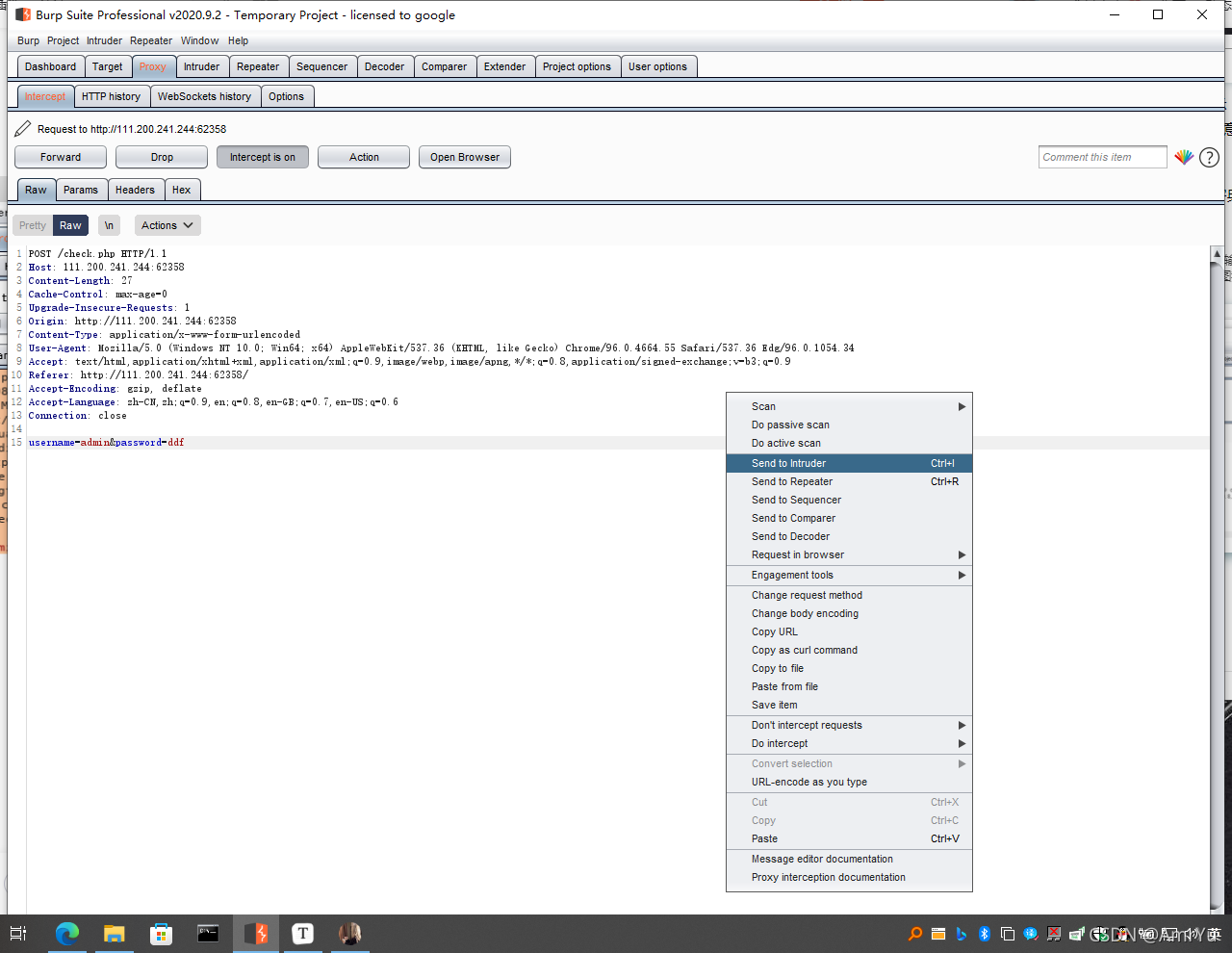

- 进行字典爆破的第二步,就是右键然后单击“Send to Intruder”这个选项

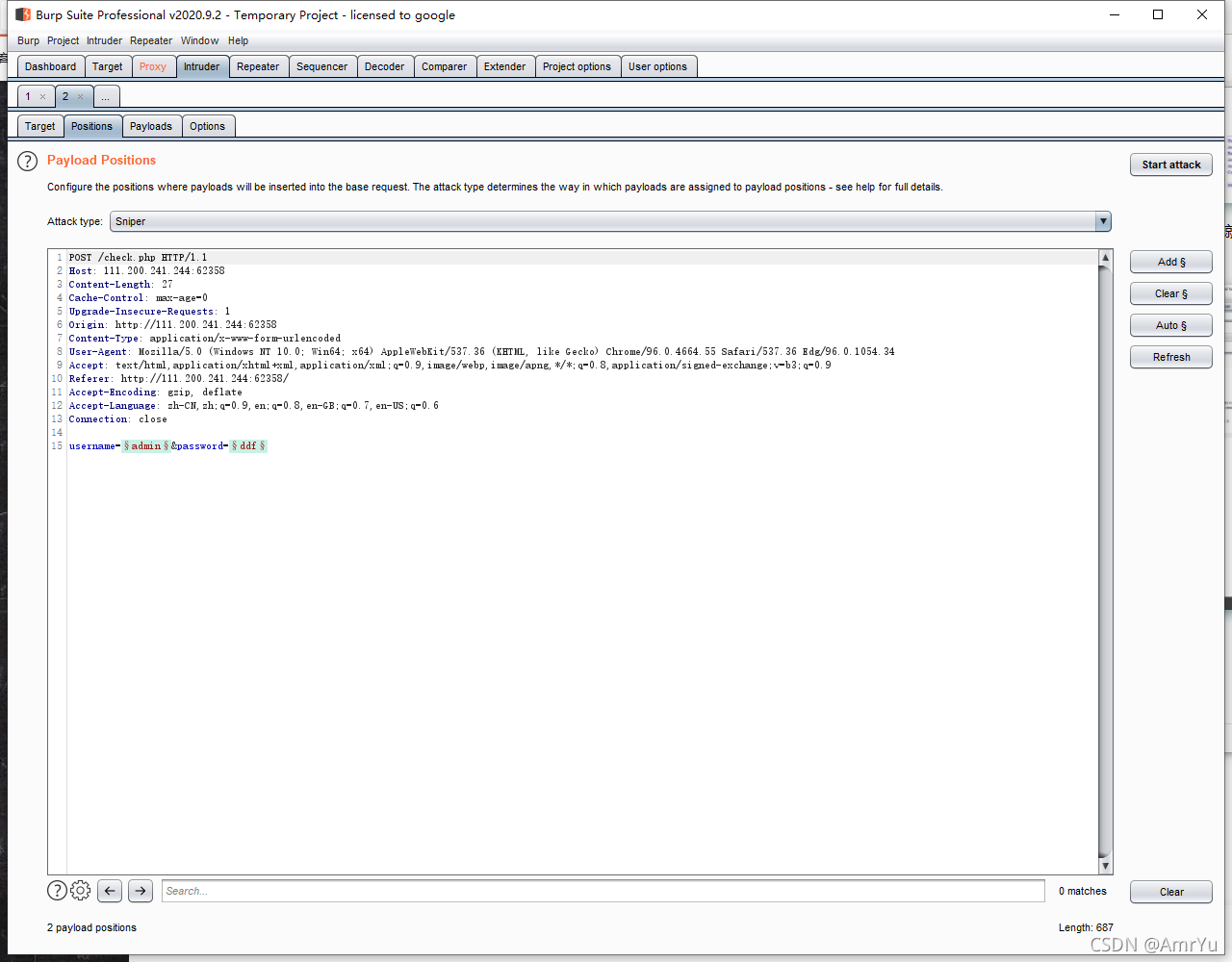

- 然后来到“Intruder”下的“Positions”这个界面

可以看到我们刚才发送的包已经到了这里。然后在这里,我们也要执行两个操作:1. 先点击上图中的“clear”选项。点击之后,这里面的内容会变成这个样子:

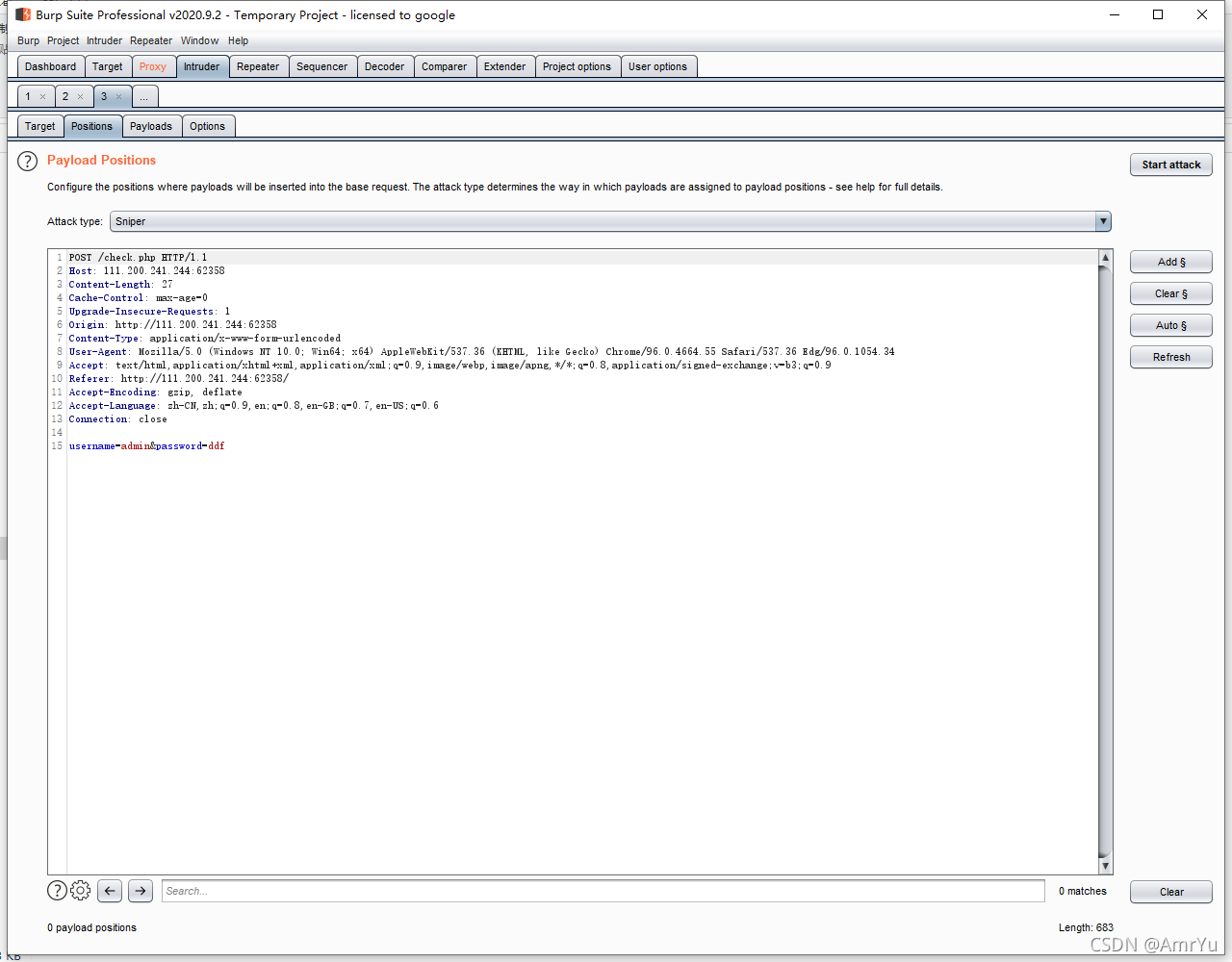

可以看到我们刚才发送的包已经到了这里。然后在这里,我们也要执行两个操作:1. 先点击上图中的“clear”选项。点击之后,这里面的内容会变成这个样子: > 如果你够细心,你会发现:原本最后一行的内容 “username=§admin§&password=§ddf§”变成了> “username=admin&password=ddf“。注意到区别了吗?§ § 消失了。没错,因为 § §> 这个符号框起来的部分表示的就是我们要用字典尝试进行爆破的部分,现在我们点了”clear“,表明我们清除掉了所有要进行爆破的参数,而username这个参数的值我们已经知道是admin了,自然不用进行爆破。那么第二个操作,你应该已经猜到了,就是把password后面对应的值加上§ §这个符号,因为我们是要对password这个参数的值进行爆破。———当然你也可以手动删掉 admin 两边的 § § 这个符号;或是手动添加 § § 这个符号,我这里说了这么多,只是为了让你明白clear的含义。2. 第二步,选中 password 后面的值点击”add“选项。

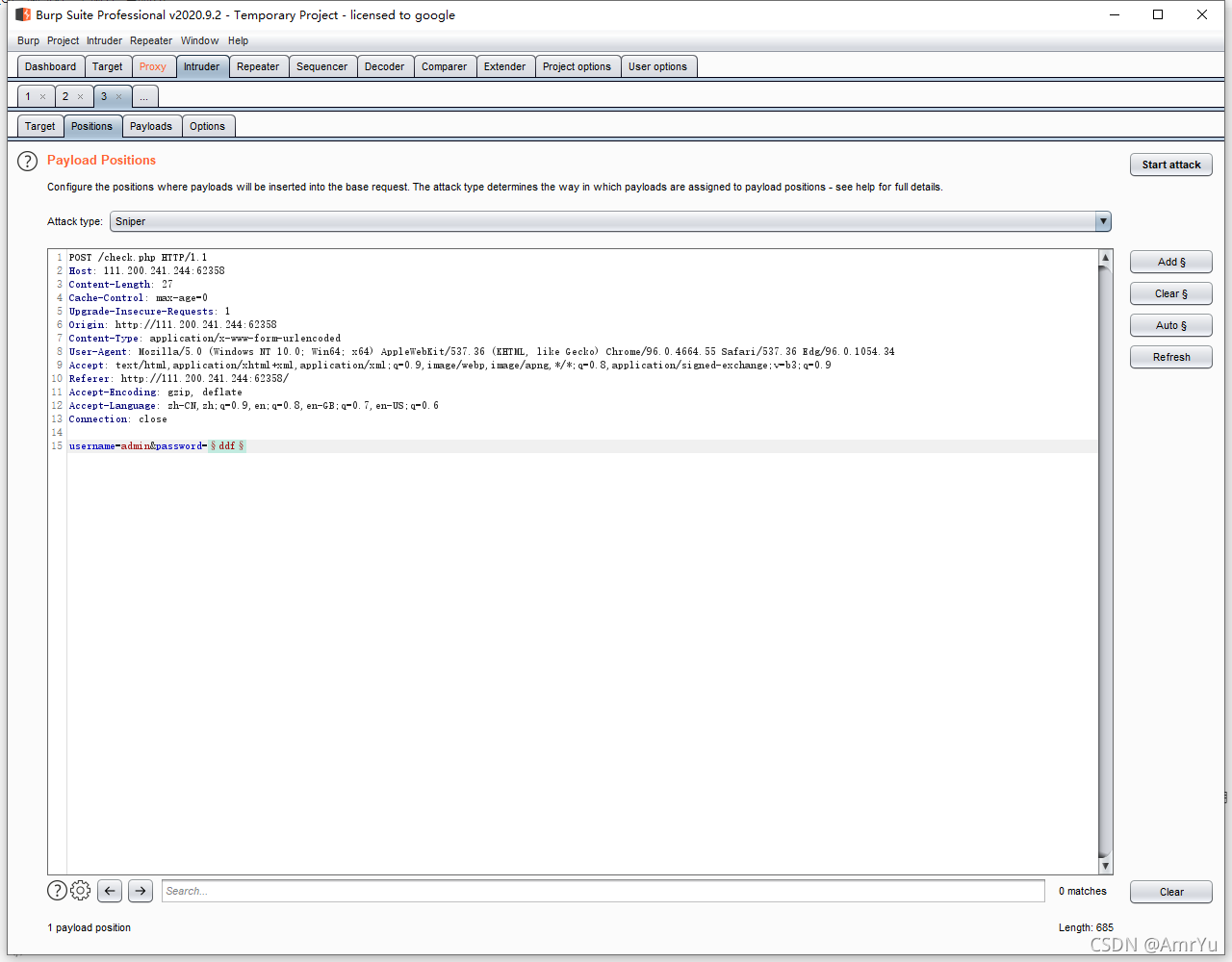

> 如果你够细心,你会发现:原本最后一行的内容 “username=§admin§&password=§ddf§”变成了> “username=admin&password=ddf“。注意到区别了吗?§ § 消失了。没错,因为 § §> 这个符号框起来的部分表示的就是我们要用字典尝试进行爆破的部分,现在我们点了”clear“,表明我们清除掉了所有要进行爆破的参数,而username这个参数的值我们已经知道是admin了,自然不用进行爆破。那么第二个操作,你应该已经猜到了,就是把password后面对应的值加上§ §这个符号,因为我们是要对password这个参数的值进行爆破。———当然你也可以手动删掉 admin 两边的 § § 这个符号;或是手动添加 § § 这个符号,我这里说了这么多,只是为了让你明白clear的含义。2. 第二步,选中 password 后面的值点击”add“选项。 > 当我们选中,password后面的值并点击“add”选项之后,可以看到password的值的两边就多了§ §这个符号。(这个选项的意思是:添加我们想要进行爆破的值,你也可以手动输入§ §这个符号,效果一样)

> 当我们选中,password后面的值并点击“add”选项之后,可以看到password的值的两边就多了§ §这个符号。(这个选项的意思是:添加我们想要进行爆破的值,你也可以手动输入§ §这个符号,效果一样) - 上面这些操作做完之后,就可以选择“Intruder”下的“Payloads”选项,来到“Payloads”这个界面。

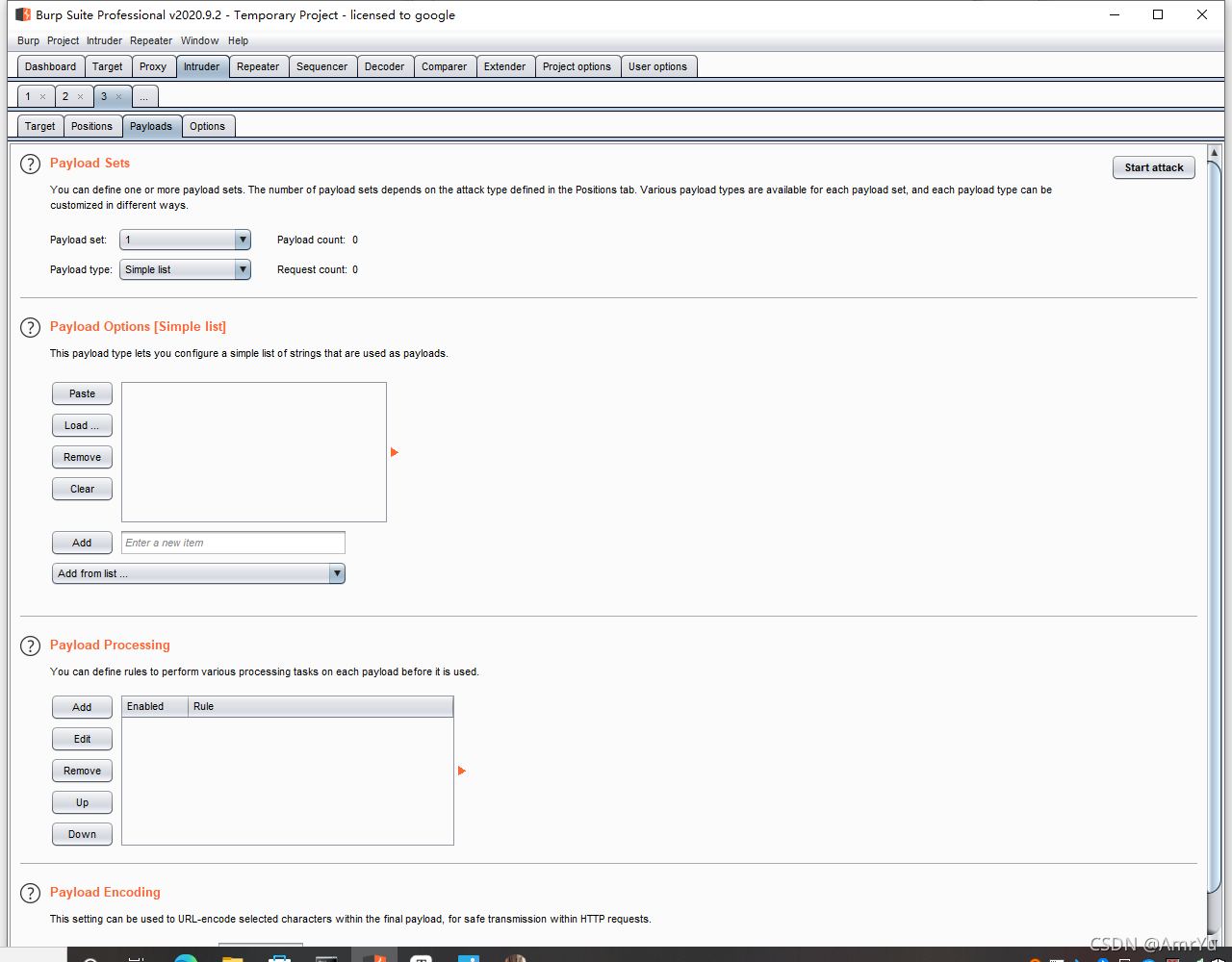

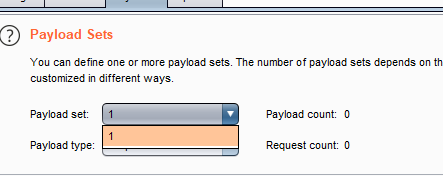

顺带着可以看看这个界面都是些什么选项:- Payload set:这个选项是可以选择我们要进行爆破的参数。因为我们之前只选择爆破 password 的值,所以这个选项就只能选一了

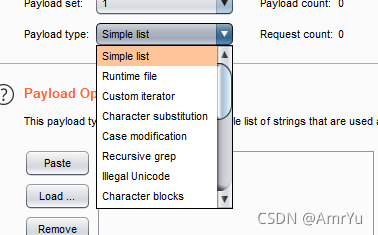

顺带着可以看看这个界面都是些什么选项:- Payload set:这个选项是可以选择我们要进行爆破的参数。因为我们之前只选择爆破 password 的值,所以这个选项就只能选一了 - Payload type:这个选项里面可以选择攻击模式

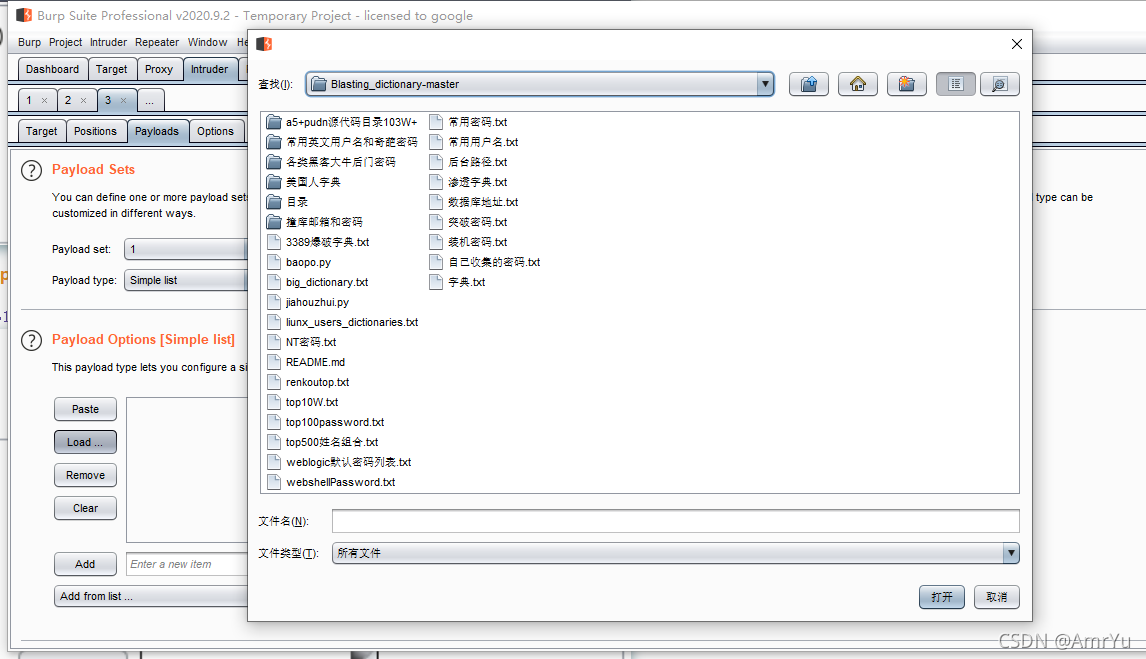

- Payload type:这个选项里面可以选择攻击模式 - 然后我们可以在 ”load“ 这个选项里面放上我们想要去跑的字典

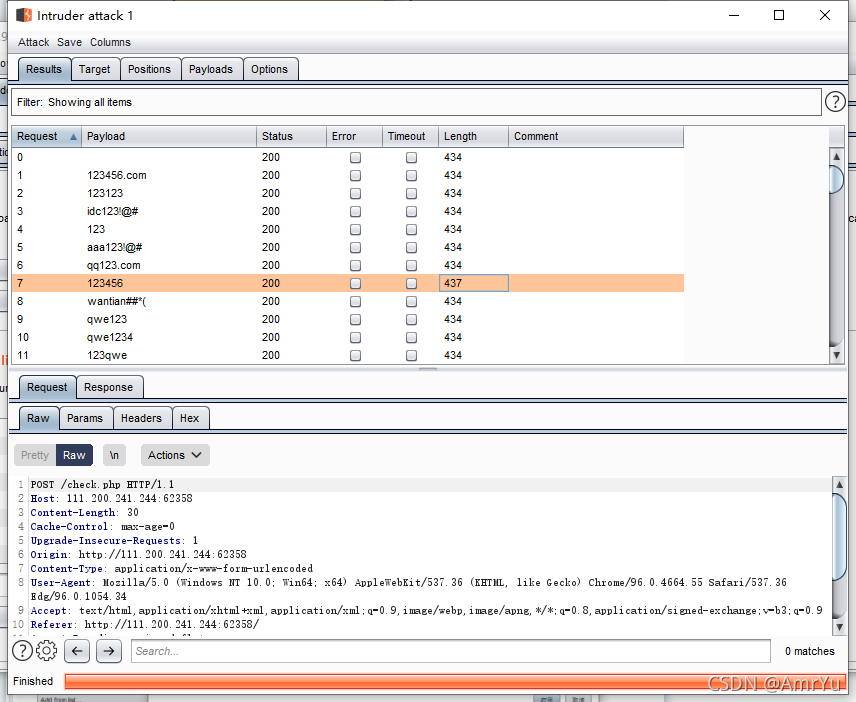

- 然后我们可以在 ”load“ 这个选项里面放上我们想要去跑的字典 - 最后点击“Start attack”开始字典爆破,下图是爆破完成的结果,得到正确的password

- 最后点击“Start attack”开始字典爆破,下图是爆破完成的结果,得到正确的password > 我们可以明显的发现正确答案的“Lengh”是和其他的不同的,如果你双击打开它,你会发现在response里面已经包含了flag

> 我们可以明显的发现正确答案的“Lengh”是和其他的不同的,如果你双击打开它,你会发现在response里面已经包含了flag

本文转载自: https://blog.csdn.net/AmrYu/article/details/121575887

版权归原作者 AmrYu 所有, 如有侵权,请联系我们删除。

版权归原作者 AmrYu 所有, 如有侵权,请联系我们删除。