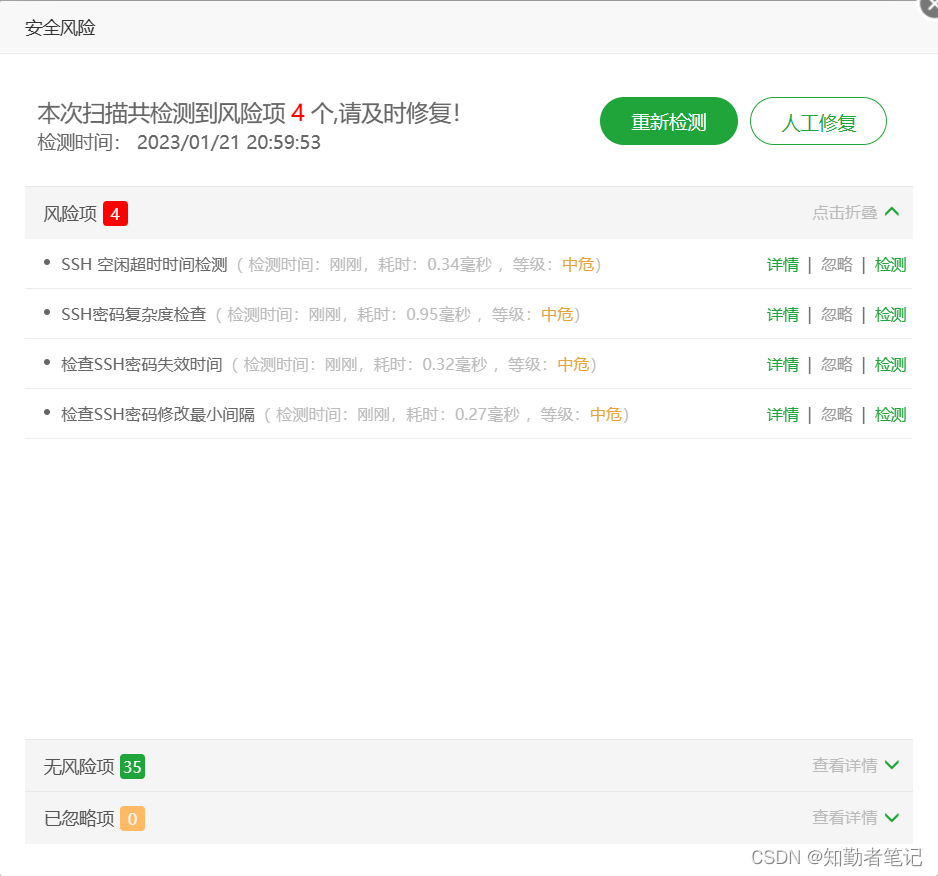

1、SSH 空闲超时时间检测( 检测时间:刚刚,耗时:0.34毫秒 ,等级:中危)

检测类型:SSH 空闲超时时间检测

风险等级:中危

风险描述:当前SSH空闲超时时间为:0,请设置为300-900

解决方案:

1、在【/etc/ssh/sshd_config】文件中设置【ClientAliveInterval】设置为600到900之间

2、提示:SSH空闲超时时间建议为:600-900

2、SSH密码复杂度检查( 检测时间:刚刚,耗时:0.95毫秒 ,等级:中危)

检测类型:SSH密码复杂度检查

风险等级:中危

风险描述:【/etc/security/pwquality.conf】文件中把minclass设置置为3或者4

解决方案:【/etc/security/pwquality.conf】 把minclass(至少包含小写字母、大写字母、数字、特殊字符等4类字符中等3类或4类)设置为3或4。如:minclass=3

3、检查SSH密码失效时间( 检测时间:刚刚,耗时:0.32毫秒 ,等级:中危)

检测类型:检查SSH密码失效时间

风险等级:中危

风险描述:【/etc/login.defs】文件中把PASS_MAX_DAYS设置为90-180之间

解决方案:

1、【/etc/login.defs】 使用非密码登陆方式密钥对。请忽略此项, 在/etc/login.defs 中将PASS_MAX_DAYS 参数设置为90-180之间

2、PASS_MAX_DAYS 90 需同时执行命令设置root 密码失效时间 命令如下: chage --maxdays 90 root

4、检查SSH密码修改最小间隔( 检测时间:刚刚,耗时:0.27毫秒 ,等级:中危)

检测类型:检查SSH密码修改最小间隔

风险等级:中危

风险描述:【/etc/login.defs】文件中把PASS_MIN_DAYS大于等于7

解决方案:

1、【/etc/login.defs】 PASS_MIN_DAYS 应设置为大于等于7

2、PASS_MIN_DAYS 7 需同时执行命令设置root 密码失效时间 命令如下: chage --mindays 7 root

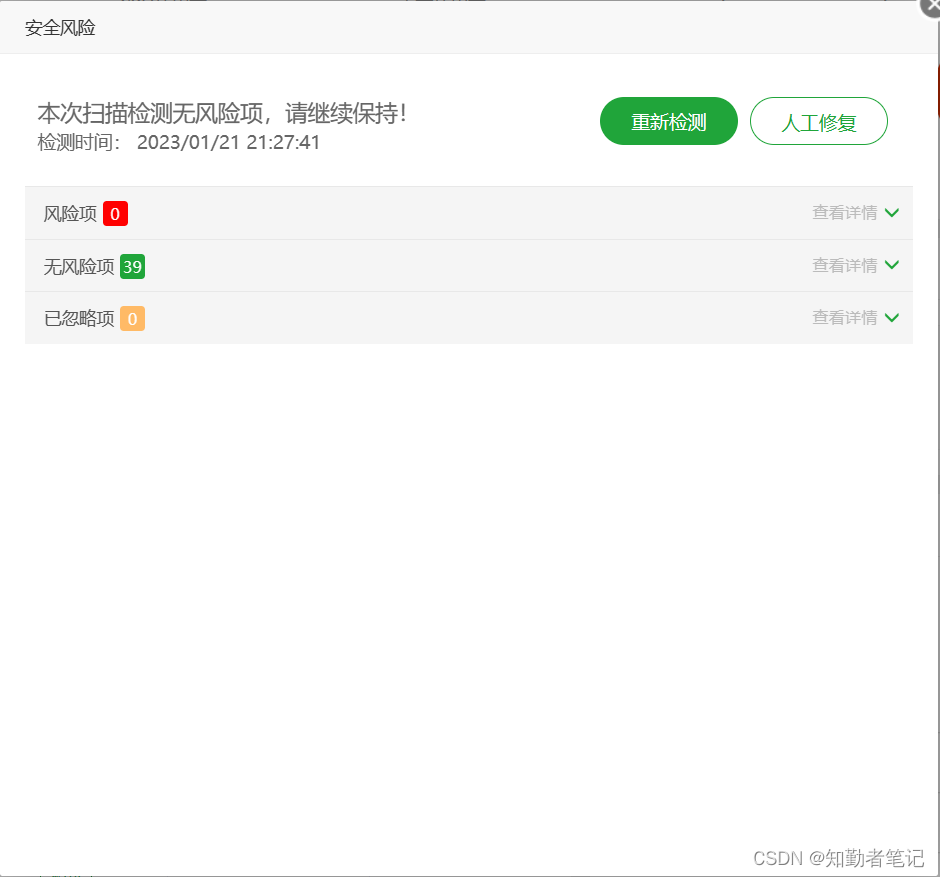

解决了

这里没有执行命令,因为设置的值比90或7大了一些

设置好后重启服务器或虚拟机,否则设置不生效(否则无论什么安全风险,按照宝塔面板给出的解决方案执行后还报安全风险的,重启服务器或虚拟机就对了)

版权归原作者 知勤者笔记 所有, 如有侵权,请联系我们删除。