虚拟机保护技术

原理:虚拟机保护代码技术是将X86汇编指令转为字节码指令,并且通过字节设计的解释器去执行字节码指令的一项技术,以达到保护原有指令不被轻易逆向和篡改。

VS****tartVM:虚拟机的入口,主要作用是进入虚拟机,将真实CPU的寄存器信息保存到堆栈,以便于执行虚拟机指令时,访问寄存器信息。

VMD****ispacther:虚拟机指令调度器,主要作用是获取虚拟机指令(字节码),判断之后执行对应指令。

H****andler:虚拟机指令的执行函数。

VMware虚拟机保护的特征:

PUSH XXXX

CALL XXXX

Themida****保护的特征:

PUSH XXXX

JMP XXXX

使用VMProtect**保护代码(HelloASM)**

1、打开VMProtect

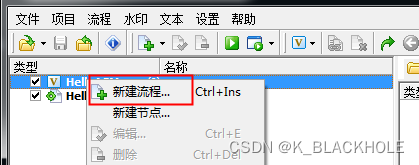

2、右键,新建流程:

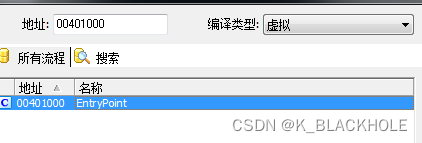

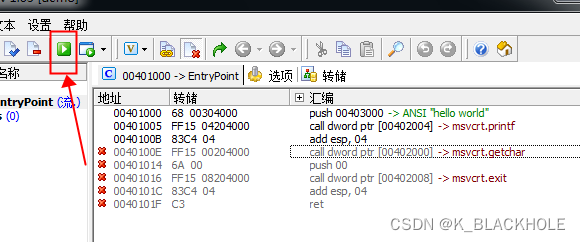

3、操作三行指令,选择流程末尾:

4、直接加壳:

5、使用OD打开,对比加壳之前的代码

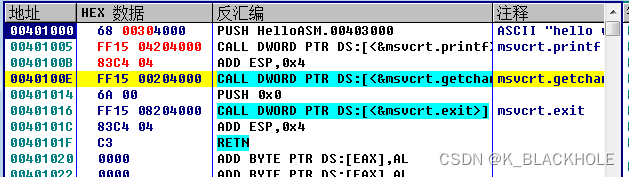

加壳前:

加壳后:

使用IDA查看加壳后的程序

还原:

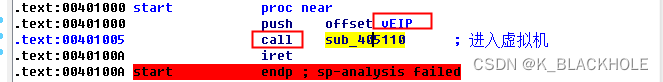

程序入口:

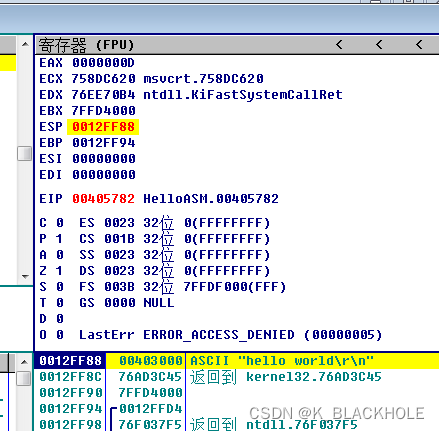

开始的寄存器和堆栈:

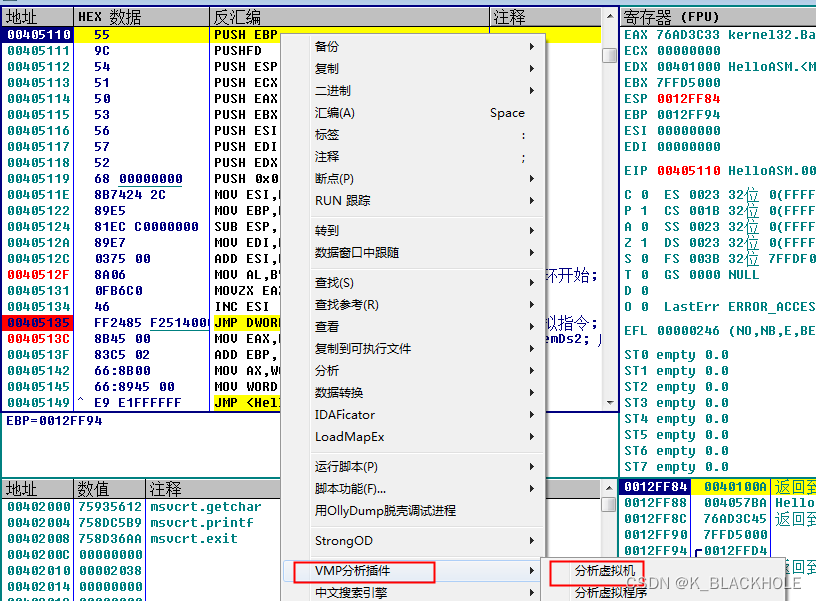

单步进入CALL,右键:

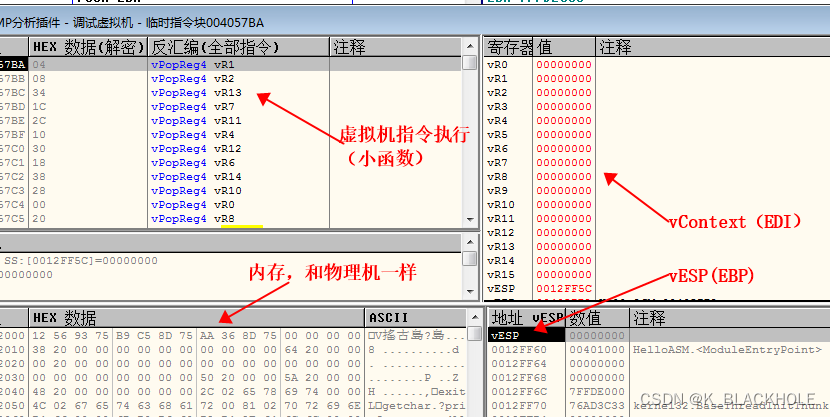

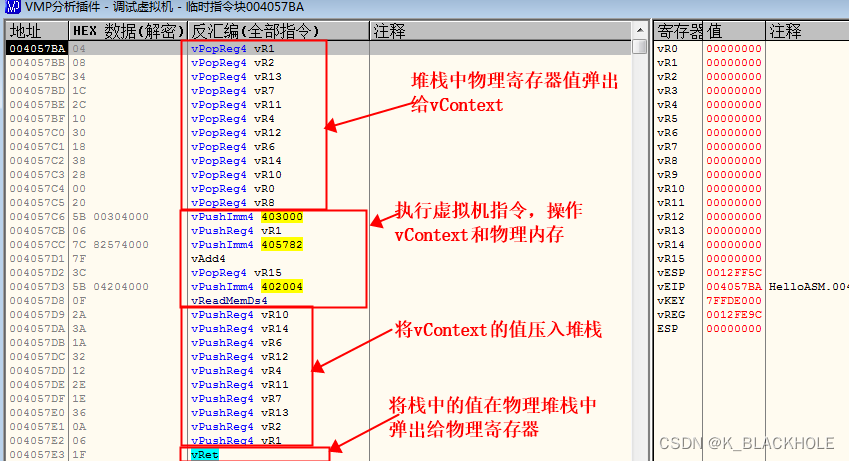

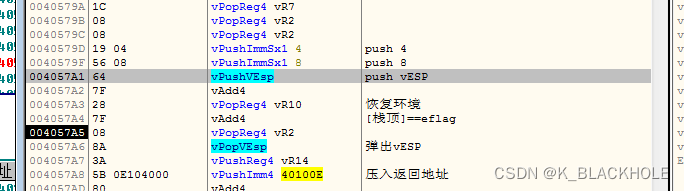

单步跟踪,进入虚拟机,进行分析:

退出虚拟机时,堆栈及寄存器:

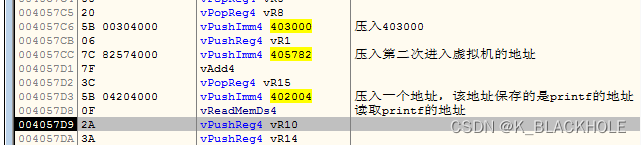

相比进入之前,ESP减了8,压入了字符串地址:0x403000、printf地址:0x00405782

指令:

push 0x403000

call [0x402004]

第二次进入虚拟机之前,寄存器及堆栈环境:

虚拟机中的操作:

退出虚拟机后:

相比进入之前,ESP加了4

指令:add esp,0x4

所以,保护的指令是:

push 0x403000

call [0x402004]

add esp,0x4

总结:观察进入和退出前后,寄存器和堆栈发生的变化,结合虚拟机指令,推出等价的指令,进行还原

版权归原作者 K_BLACKHOLE 所有, 如有侵权,请联系我们删除。