前言: 7月4号就入厂了,兄弟们,还剩一波机会,认真学了相关应急的内容后做了份全栈脑图,解决面试的时候面对空气不知道说什么的咎境。

做的可能不是很对,辅助作用而已,我的理解

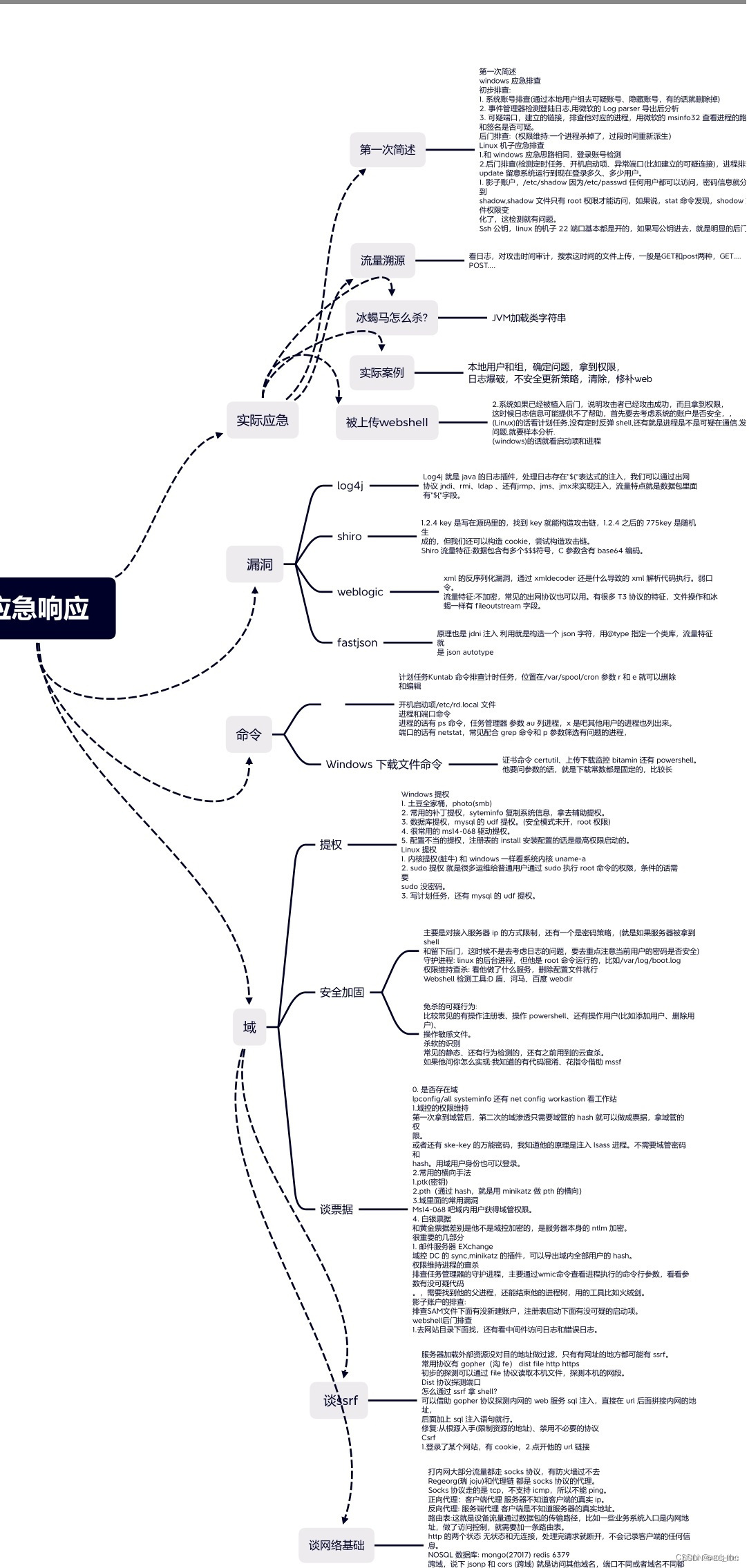

实际HW应急:

1.冰蝎的的内存马怎么查杀?

冰蝎内存马用的是jvm加载类字节码的能力,常规的工具很难检测查杀,github上已经有查杀冰鞋jvm内存马的工具。

2.你本人应急的案例

我拿个之前的应急排查来说吧,就是我们这边接到通知他们公司几台服务器有问题,让我们去检测。然后看到是windows的机子,本地用户和组排查的时候发现新建可疑的用户,确定主机是有问题的,对方已经拿到主机权限,然后事件管理器有大量的登录日志爆破,采取的措施是直接删除可疑的和隐藏账号,排查登录日志,确定系统账号已经不安全,更新了管理员账号,对启动项和可疑进程做了清除,取了一份样本拿去分析,通告上级紧急修补web站点的漏洞.

3.你本人溯源的思路

1.红队攻击都会挂着代理,你溯源的话只能溯源到他的代理ip,没有太大的意义,如果说服务器被上了内存马的情况,可以去工具取样他内存马的ip,对内存马ip反向扫描端口,

因为他们也是通过远程进去的,去爆破他们的ssh,3389和cs的密码。

1.反序列化的取样,他打shiro,里面就有他的基本设备vps,通过中间件吧这些有特征的ip收集,放到在线情报平台上识别,检测是不是有ip绑定域名的,通过whois反查他的域名注册时间、邮箱,通过社工库查他的手机号,然后通过社交软件,qq、微信、支付宝来给他转一毛钱,拼接他的个人信息。

4.已经被上传webshell应急

2.系统如果已经被植入后门,说明攻击者已经攻击成功,而且拿到权限,这时候日志信息可能提供不了帮助,首先要去考虑系统的账户是否安全,,又没口令爆破成功的痕迹,排查账号的密码是否已经不安全.

(Linux)的话看计划任务,没有定时反弹shell,还有就是进程是不是可疑在通信.发现可疑问题,就要样本分析.

(windows)的话就看启动项和进程.

如果是web入侵,看日志web服务是不是安全?还原攻击的流程.

5.流量溯源

1.先看日志,看攻击时间做一个审计,搜索这个时间文件上传的操作,一般是GET和POST两种,GET的话可以直接看到他请求的资源、地址和content,然后webshell该杀就杀,后门改补就补,如果是POST,那么就看不到请求的内容,可以去防火墙上下载完整数据包来分析。

漏洞

1.log4j

Log4j就是java的日志插件,处理日志存在”KaTeX parse error: Expected ‘}’, got ‘EOF’ at end of input: …入,流量特点就是数据包里面有”{“字段。

2.Shiro

1.2.4 key是写在源码里的,找到key就能构造攻击链,1.2.4之后的775key是随机生成的,但我们还可以构造cookie,尝试构造攻击链。

Shiro流量特征:数据包含有多个$$$符号,C参数含有base64编码。

3.Fastjson

原理也是jdni注入 利用就是构造一个json字符,用@type指定一个类库,流量特征就是json autotype

4.Weblogic

xml的反序列化漏洞,通过xmldecoder还是什么导致的xml解析代码执行。弱口令。

流量特征:不加密,常见的出网协议也可以用。有很多T3协议的特征,文件操作和冰蝎一样有fileoutstream字段。

命令:

计划任务的命令和目录

Kuntab命令排查计时任务,位置在/var/spool/cron 参数r和e就可以删除和编辑

/etc/cron

开机启动项/etc/rd.local文件

进程和端口命令

进程的话有ps命令,任务管理器 参数au列进程,x是吧其他用户的进程也列出来。

端口的话有netstat,常见配合grep命令和p参数筛选有问题的进程,

Windows下载文件命令

证书命令certutil、上传下载监控bitamin 还有powershell。

他要问参数的话,就是下载常数都是固定的,比较长

第一次简述

windows应急排查

初步排查:

1.系统账号排查(通过本地用户组去可疑账号、隐藏账号,有的话就删除掉)

2.事件管理器检测登陆日志,用微软的Log parser导出后分析

3.可疑端口,建立的链接,排查他对应的进程,用微软的msinfo32查看进程的路径和签名是否可疑。

后门排查:(权限维持:一个进程杀掉了,过段时间重新派生)

Linux机子应急排查

1.和windows应急思路相同,登录账号检测

2.后门排查(检测定时任务、开机启动项、异常端口(比如建立的可疑连接),进程排查)

update留意系统运行到现在登录多久、多少用户。

1.影子账户,/etc/shadow因为/etc/passwd任何用户都可以访问,密码信息就分离到shadow,shadow文件只有root权限才能访问,如果说,stat命令发现,shodow文件权限变化了,这检测就有问题。

Ssh公钥,linux的机子22端口基本都是开的,如果写公钥进去,就是明显的后门

域

谈提权和查杀

Windows提权

1.土豆全家桶,photo(smb)

2.常用的补丁提权,syteminfo复制系统信息,拿去辅助提权。

3.数据库提权,mysql的udf提权。(安全模式未开,root权限)

4.很常用的ms14-068驱动提权。

5.配置不当的提权,注册表的install安装配置的话是最高权限启动的。

Linux 提权

1.内核提权(脏牛) 和windows一样看系统内核 uname-a

2.sudo提权 就是很多运维给普通用户通过sudo执行root命令的权限,条件的话需要sudo没密码。

3.写计划任务,还有mysql的udf提权。

安全加固

主要是对接入服务器ip的方式限制,还有一个是密码策略,(就是如果服务器被拿到shell和留下后门,这时候不是去考虑日志的问题,要去重点注意当前用户的密码是否安全)

守护进程: linux的后台进程,但他是root命令运行的,比如/var/log/boot.log

权限维持查杀: 看他做了什么服务,删除配置文件就行

Webshell检测工具:D盾、河马、百度webdir

免杀的可疑行为:

比较常见的有操作注册表、操作powershell、还有操作用户(比如添加用户、删除用户)、操作敏感文件。

杀软的识别

常见的静态、还有行为检测的,还有之前用到的云查杀。

如果他问你怎么实现:我知道的有代码混淆、花指令借助mssf

谈票据

如果面试问你一个问题,黄金票据怎么拿域管?

知识:Kerberos认证(krb)

域管krbtgt的hash

0.是否存在域

Ipconfig/all systeminfo 还有net config workastion看工作站

1.域控的权限维持

第一次拿到域管后,第二次的域渗透只需要域管的hash就可以做成票据,拿域管的权限。

或者还有ske-key的万能密码,我知道他的原理是注入lsass进程。不需要域管密码和hash。用域用户身份也可以登录。

2.常用的横向手法

1.ptk(密钥)

2.pth(通过hash,就是用minikatz做pth的横向)

3.域里面的常用漏洞

Ms14-068 吧域内用户获得域管权限。

4.白银票据

和黄金票据差别是他不是域控加密的,是服务器本身的ntlm加密。

很重要的几部分

1.邮件服务器EXchange

域控DC的sync,minikatz的插件,可以导出域内全部用户的hash。

谈ssrf

服务器加载外部资源没对目的地址做过滤,只有有网址的地方都可能有ssrf。

常用协议有gopher(沟fe) dist file http https

初步的探测可以通过file协议读取本机文件,探测本机的网段。

Dist协议探测端口

怎么通过ssrf拿shell?

可以借助gopher协议探测内网的web服务sql注入,直接在url后面拼接内网的地址,后面加上sql注入语句就行。

修复:从根源入手(限制资源的地址)、禁用不必要的协议

Csrf

1.登录了某个网站,有cookie,2.点开他的url链接

谈网络基础

网络基础

打内网大部分流量都走socks协议,有防火墙过不去

Regeorg(瑞joju)和代理链 都是socks协议的代理。

Socks协议走的是tcp,不支持icmp,所以不能ping。

正向代理:客户端代理 服务器不知道客户端的真实ip。

反向代理: 服务端代理 客户端是不知道服务器的真实地址。

路由表:这就是设备流量通过数据包的传输路径,比如一些业务系统入口是内网地址,做了访问控制,就需要加一条路由表。

http的两个状态 无状态和无连接,处理完请求就断开,不会记录客户端的任何信息。

NOSQL数据库: mongo(27017) redis 6379

跨域,说下jsonp和cors (跨域) 就是访问其他域名,端口不同或者域名不同都算跨域,jsonp协议数据包是json格式,cors允许跨域加载的资源。

越权的修复: 给用户添加token值,做逻辑判断先去判断token值再走业务流程。

钓鱼邮件的识别: 邮件附带连接,链接需要输入账号密码、文件格式exe或者文档。

遇到.exe文件如何处理?主要是看exe是不是钓鱼还是远控,拿去杀软沙箱分析和微步样本分析。

Awk和sad,awk配合uniq用来做日志筛选的,sad是删除文件中的指定字符。

版权归原作者 ECHO:: 所有, 如有侵权,请联系我们删除。