「作者简介」:2022年北京冬奥会网络安全中国代表队,CSDN Top100,就职奇安信多年,以实战工作为基础对安全知识体系进行总结与归纳,著作适用于快速入门的 《网络安全自学教程》,内容涵盖系统安全、信息收集等12个知识域的一百多个知识点,持续更新。

这一章节我们需要知道Windows安全基线的标准,怎么检查和配置。

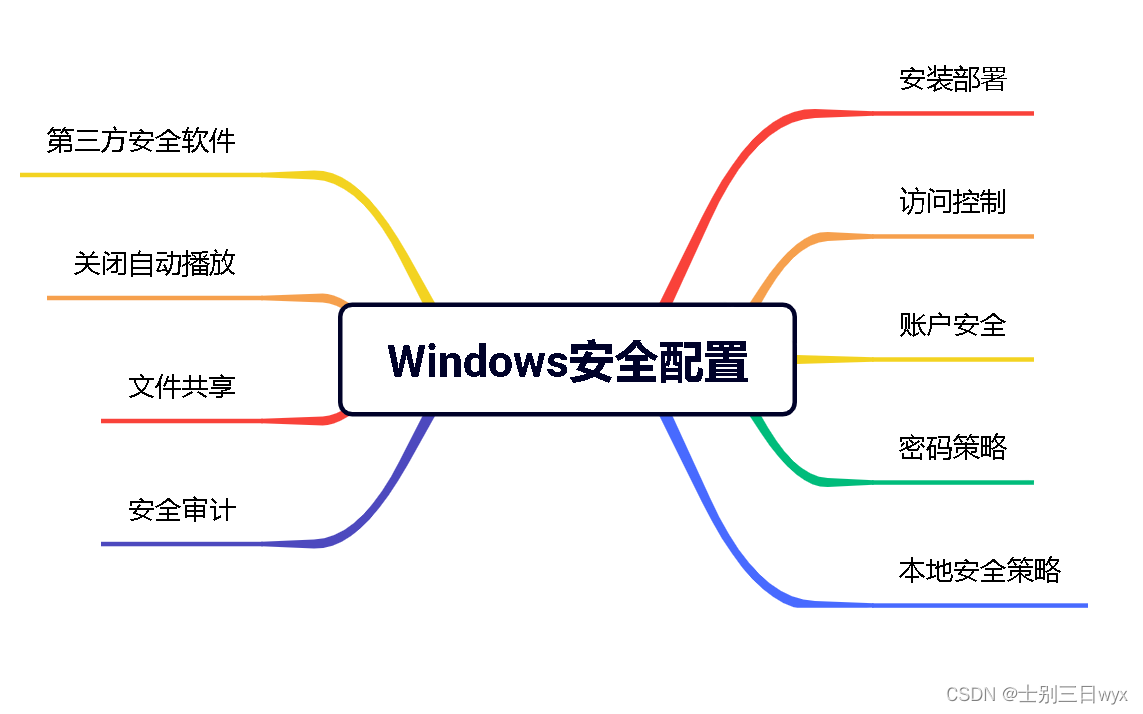

Windows安全配置

Windows安全配置也叫「安全基线」配置,就是我们常说的 check list

1、安装部署

系统安装前,应选择「最新版本」的官方或可靠镜像,并使用MD5校验镜像的完整性,很多非官方的ghost镜像,可能会携带后门或病毒。

系统安装时,应明按照「最小化部署」原则,不安装不需要的组件,关闭不需要的服务和功能。

系统安装后,应即使安装安全补丁。

2、访问控制

启用Windows自带的防火墙,按照最小化原则配置「访问策略」。

【控制面板】-【系统和安全】-【Windows Defender 防火墙】-【启用或关闭 Windows Defender 防火墙】- 勾选两个启用。

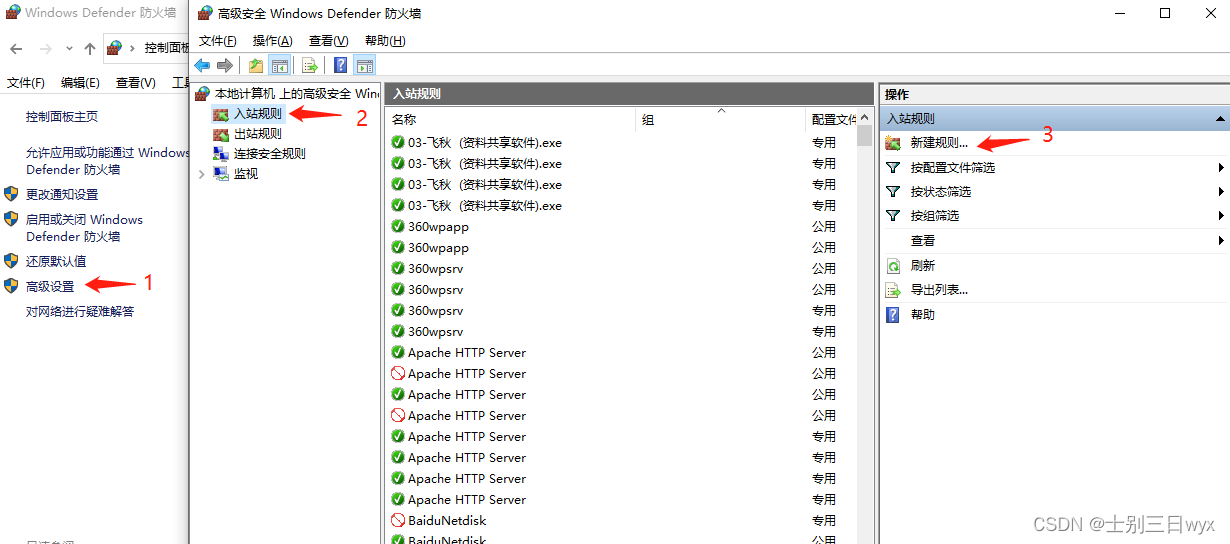

以禁用永恒之蓝的445端口为例,演示一下配置防火墙策略。

【控制面板】-【系统和安全】-【Windows Defender 防火墙】-【高级设置】-【入站规则】-【新建规则】

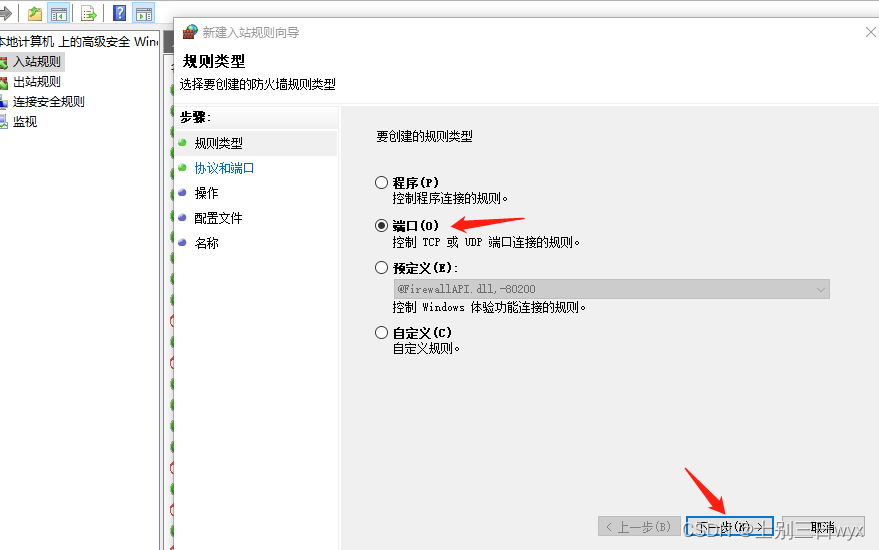

规则类型选「端口」

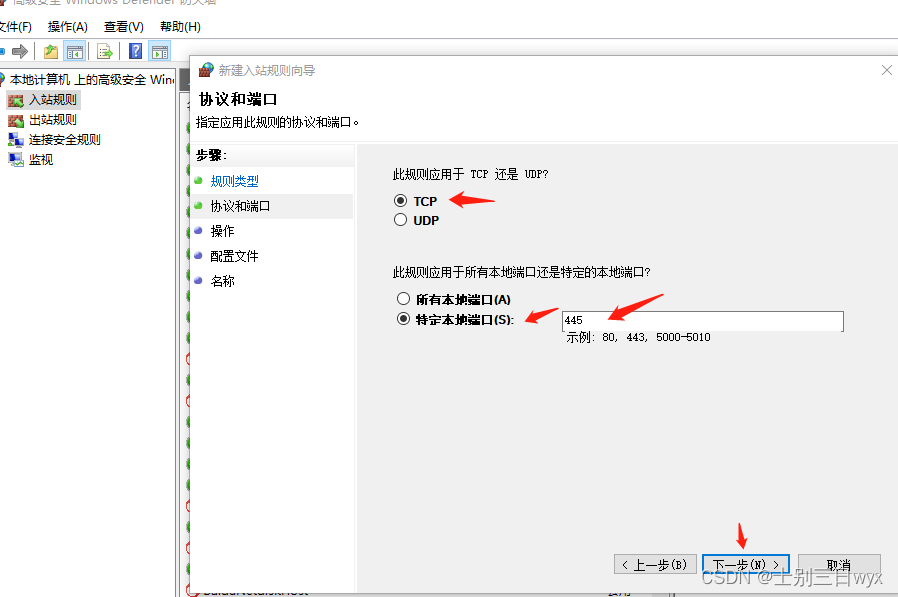

「协议」选 TCP,端口选 特定本地端口,填445。

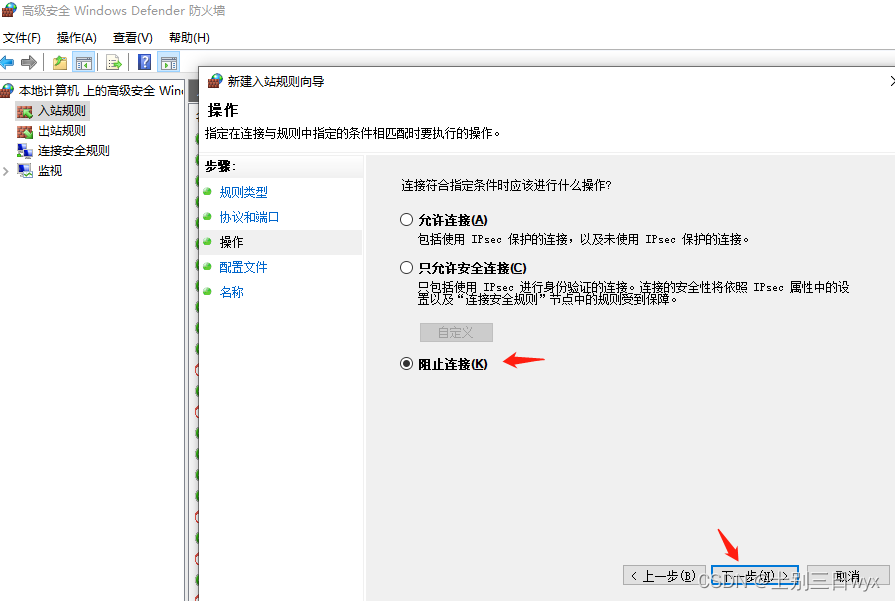

「操作」选阻止连接

配置文件 默认

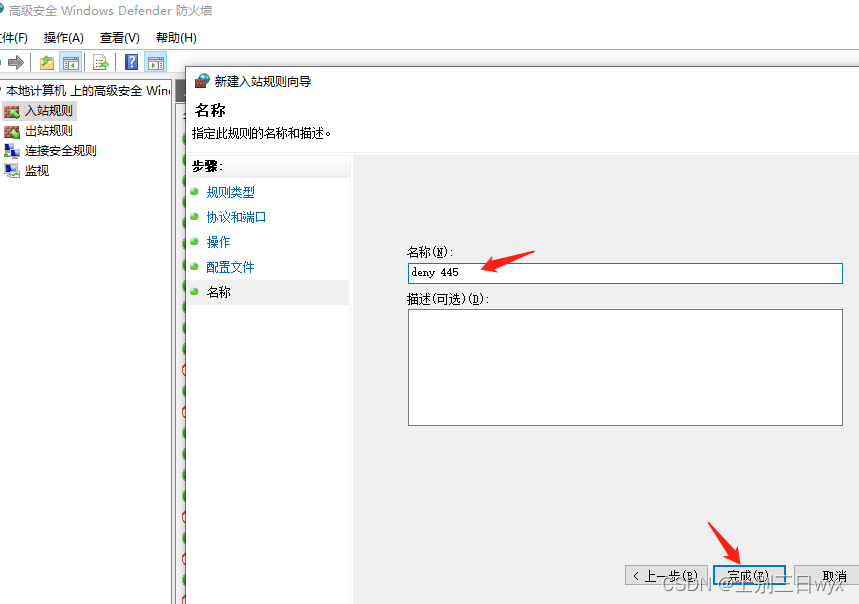

名称 自定义

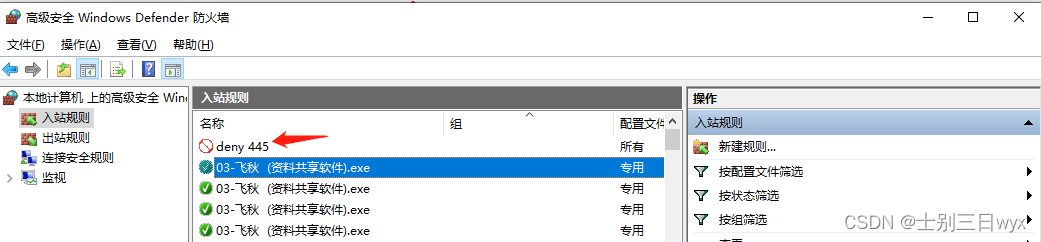

添加后「立即生效」不用重启。可以在入站规则看到。关闭端口后,利用445端口的攻击就无法生效了。

3、账户安全

win + r

,输入

compmgmt.msc

打开计算机管理。

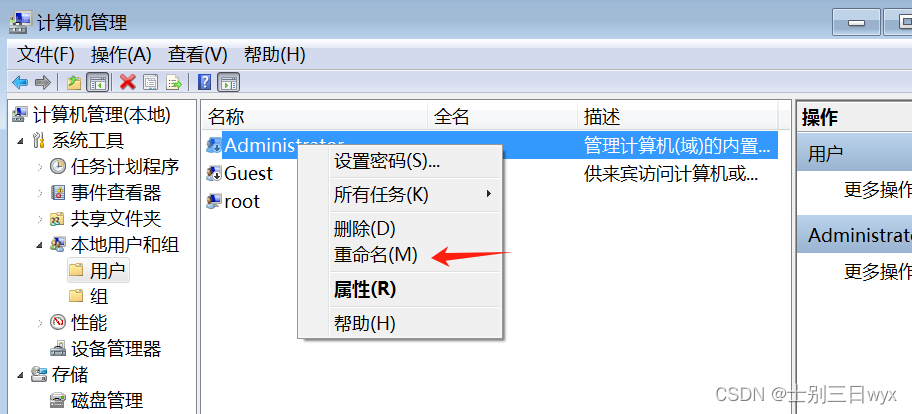

【系统工具】-【本地用户和组】-【用户】中「修改管理员账号默认名称」。右键Administrator 重命名。

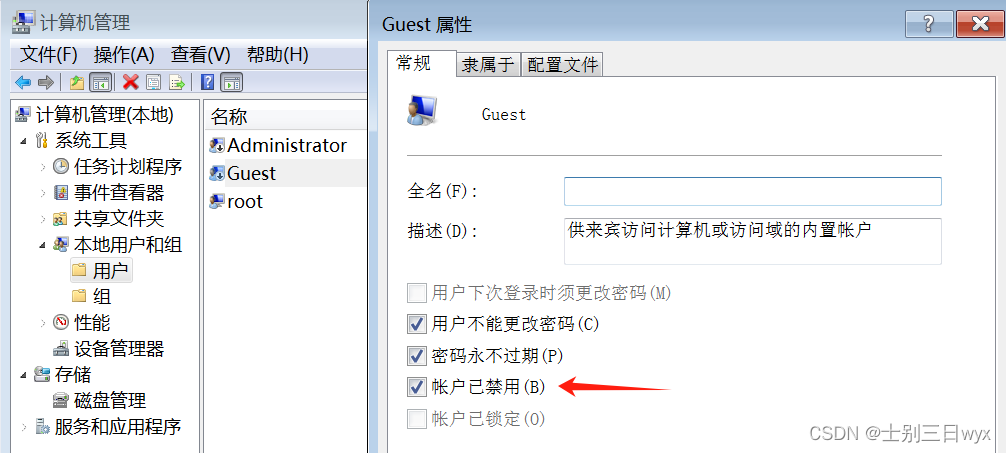

「禁用来宾账户」,右键Guest 属性,勾选禁用。

4、密码策略

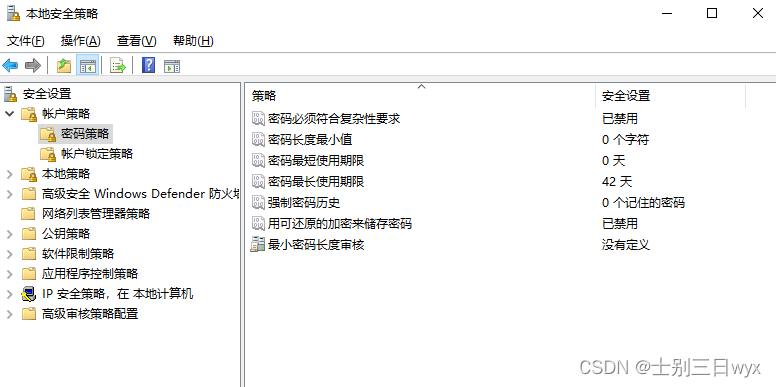

Windows默认不启用密码策略,需要手动开启,防止弱口令。

win + r

,输入

secpol.msc

打开本地安全策略,按照要求配置密码策略。右键属性可以改。

密码复杂性要求:必须开启

- 不能包含用户的帐户名,不能包含用户姓名中超过两个连续字符的部分。

- 长度至少六个字符。

- 包含大小写字母、数字、特殊字符中的三种。

密码长度最小值:不能少于8个字符

密码最短使用期限:不能小于2天

密码最长使用期限:不能超过90天

强制密码历史:不能重复使用前5个密码

用可还原的加密来存储密码:禁用

5、账号锁定策略

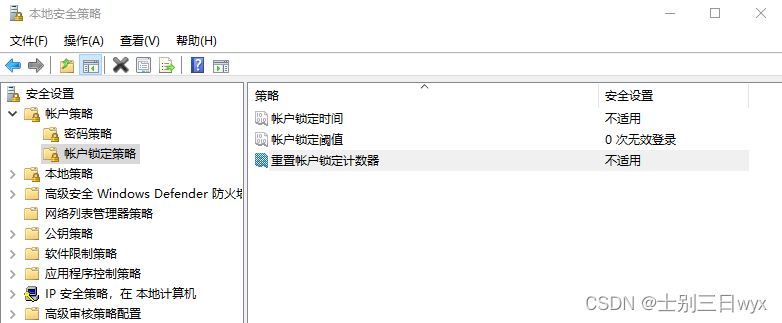

Windows默认不启用账号锁定策略,需要手动开启,防止暴力破解。

win + r

,输入

secpol.msc

打开本地安全策略,按照要求配置账号锁定策略。右键属性可以改。

账号锁定阈值:登录失败不超过6次锁定

账号锁定时间:最低锁定30分钟

重置账号锁定计数器:30分钟后解除锁定,小于等于账号锁定时间

6、本地安全策略

win + r

,输入

secpol.msc

打开本地安全策略。

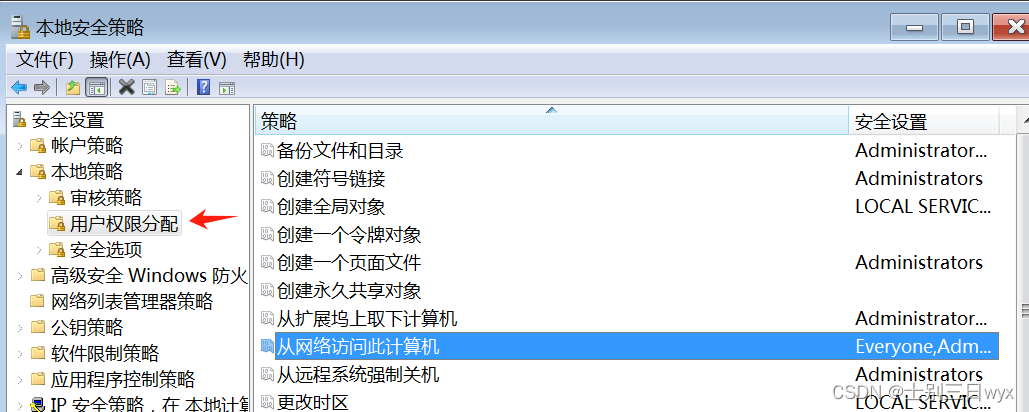

找到【安全设置】-【本地策略】-【用户权限分配】

- 从网络访问此计算机,只给指定的授权用户。

- 关闭系统和从远程系统强制关机,只给administrators组权限,其他用户全部删除。

- 取得文件或其他对象的所有权,只给administrators组权限。

- 允许本地登录,只给指定的授权用户。

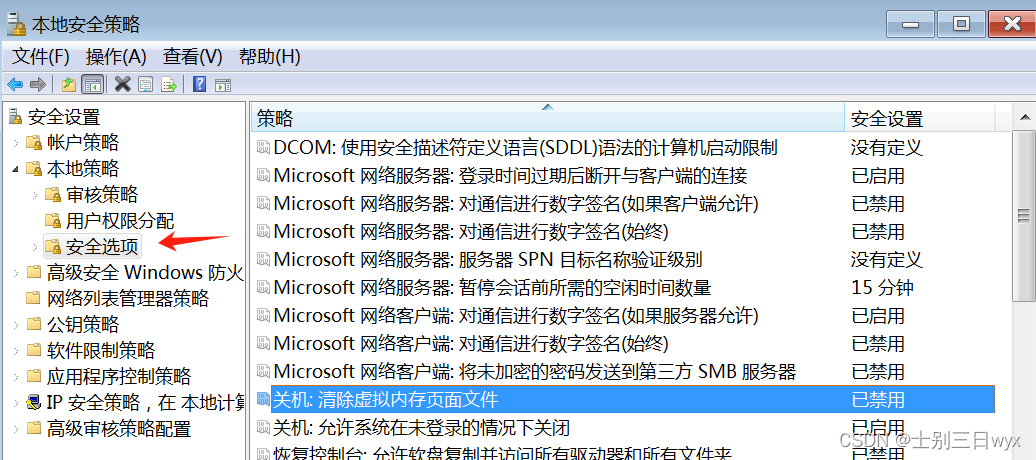

找到【安全设置】-【本地策略】-【安全选项】

- Microsoft 网络服务器:暂停会话前所需的空闲时间数量。设置远程登录超时时间不超过15分钟。

- Microsoft网络服务器:登录时间过期后断开与客户端的连接。启用,远程登录超时后自动断开。

- 关机:清除虚拟内存页面文件。启用,关机前清除缓存数据。

- 网络安全:在超过登录事件后强制注销。启用,自动注销本地登录的用户。

- 交互式登录:提示用户在过期之前更改密码。密码过期提醒设置14天。

- 交互式登录:不显示最后的用户名。启用,不显示上次登录的用户名。

- 域成员:禁用计算机账号密码更改。启用,禁止域成员更改账号密码。

- 网络访问:不允许SAM账户和共享的匿名枚举。启用,禁止匿名用户远程枚举。

7、安全审计

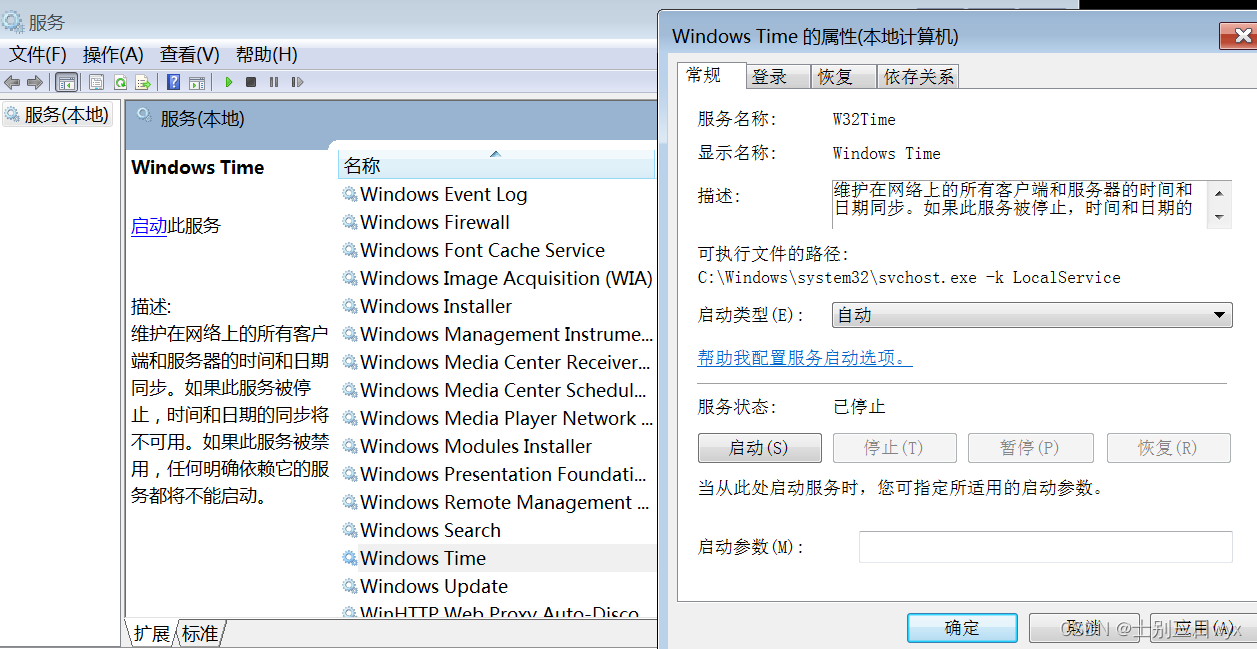

开启时间服务,

win + r

,输入

services.msc

打开服务,Windows Time服务设置为自启动。(如果有)并配置企业内部的时间服务器。

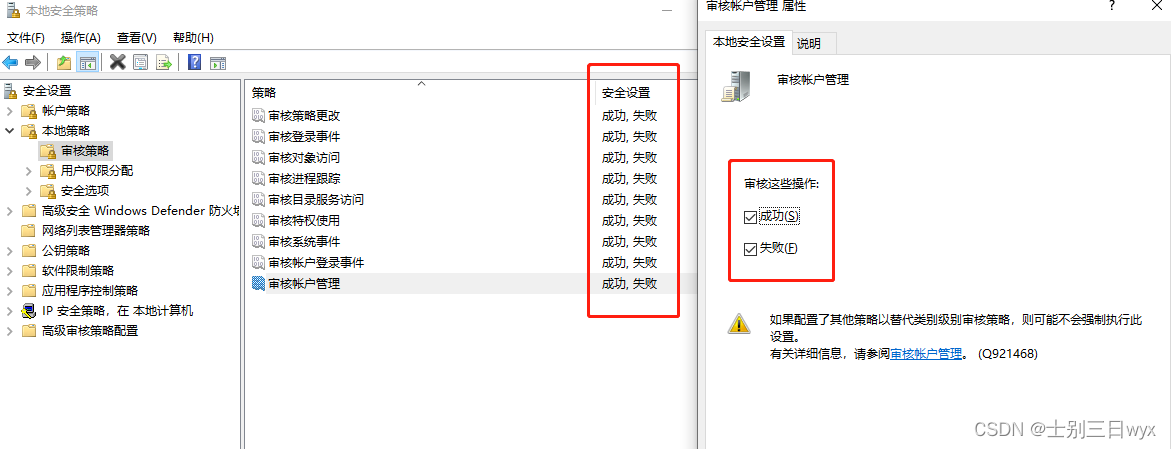

开启日志功能,

win + r

,输入

secpol.msc

打开本地安全策略,审核策略全部开启(右键属性修改)。

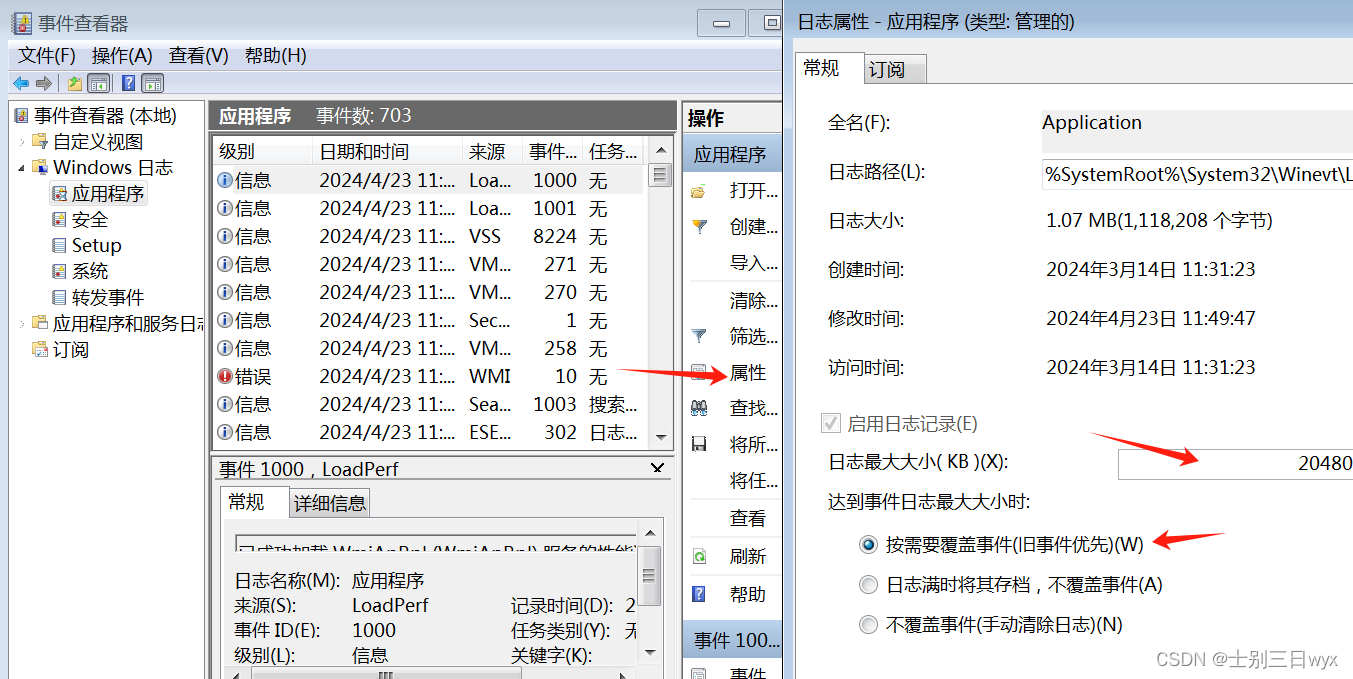

调整日志大小,

win + r

,输入

eventvwr

打开事件查看器,将Windows日志中,应用程序、安全、Setup、系统这四项的日志大小调整到100MB以上。右侧属性 - 常规 - 日志最大大小。

企业内部部署日志服务器,实现日志的统一存储和搜索,最低保存6个月。

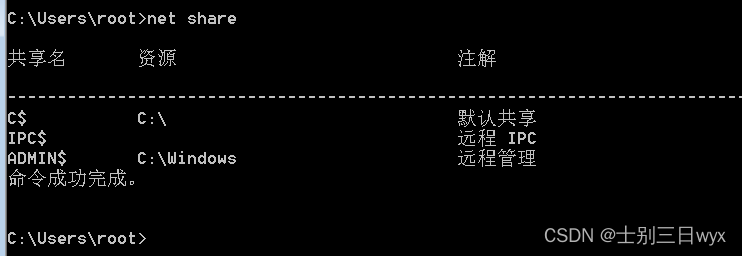

8、文件共享

net share

查看文件共享是否开启。

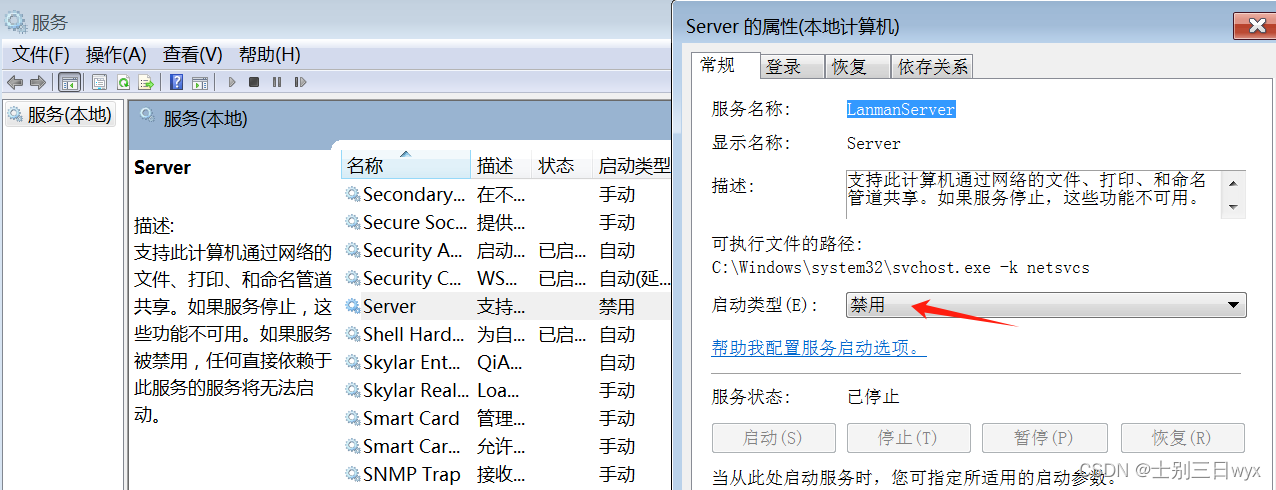

win + r

,输入

services.msc

,打开服务,共享服务对应的服务名是 Server,右键属性,启动类型选择禁用。

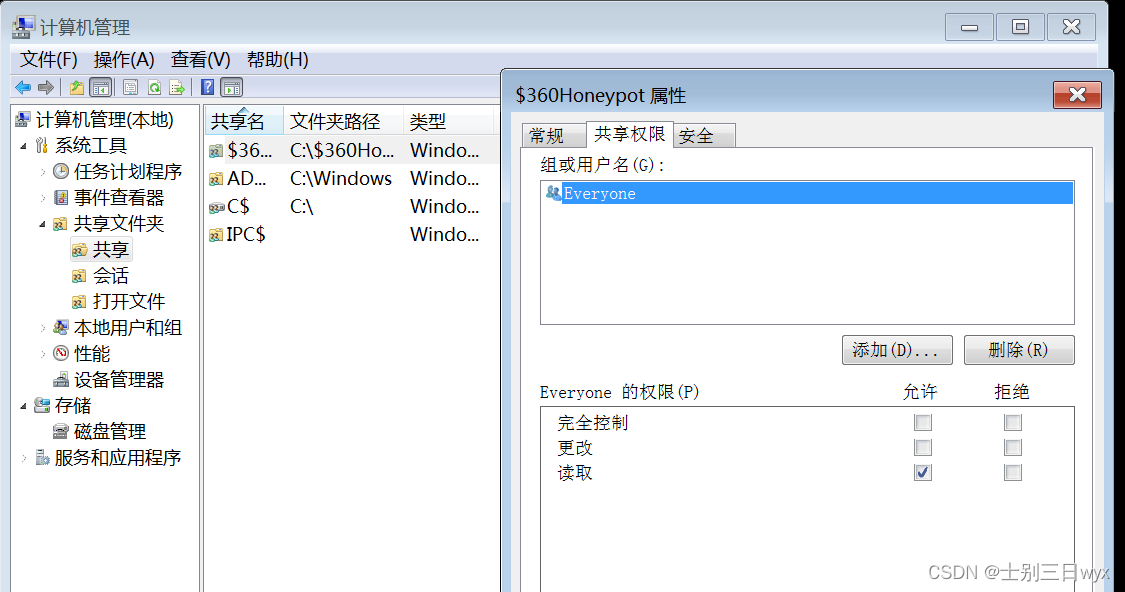

如果必须开启文件共享,则需要限制共享文件夹的访问权限。

win + r

输入

compmgmt.msc

,打开计算机管理,找到系统工具 - 共享文件夹 - 共享 - 更多操作 - 属性 - 共享权限,不给everyone,只给指定的授权用户。

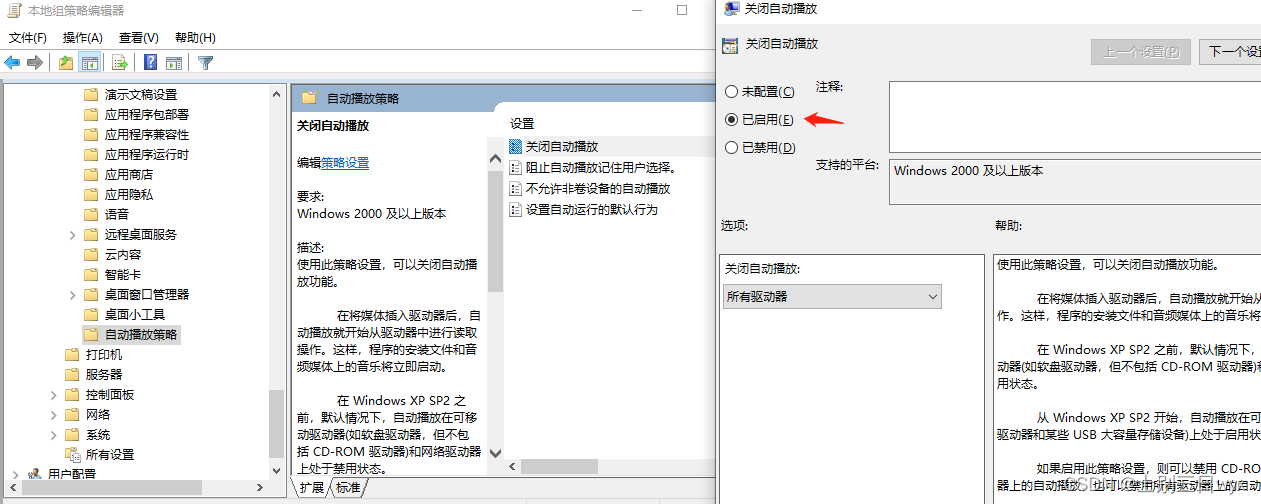

9、关闭自动播放

Windows默认开启自动播放功能,这可能会成为U盘病毒的传播途径。

win + r

,输入

gpedit.msc

,打开本地组策略编辑器,在计算机配置 - 管理模板 - Windows 组件 找到 自动播放策略,右键编辑,勾选已启用。

10、第三方安全软件

防病毒软件:部署在终端上,从控制台实现统一查杀病毒。

主机入侵检测:装在主机上的入侵检测软件

- HIDS(Host-based Intrusion Detection System)基于主机的入侵检测系统,目前很少用了。

- EDR(Endpoint Detection and Response)端点检测与响应。记录终端与网络事件,通过云端威胁情报、机器学习、异常行为分析和已知的攻击,主动发现来自外部和内部的安全威胁,并进行自动化的阻止、取证、补救和溯源,从而有效对端点进行防护。

- NDR(Network Detection and Response)网络检测与响应,EDR的升级版。EDR偏终端,NDR偏网络。实时监测网络流量和安全事件,发现潜在威胁。

- XDR(Extended Detection and Response)NDR的升级版,可扩展威胁检测与响应。X代表一切,终端、网络、云端的日志都收集和检测,发现潜在的威胁。

版权归原作者 士别三日wyx 所有, 如有侵权,请联系我们删除。