1、中毒现象

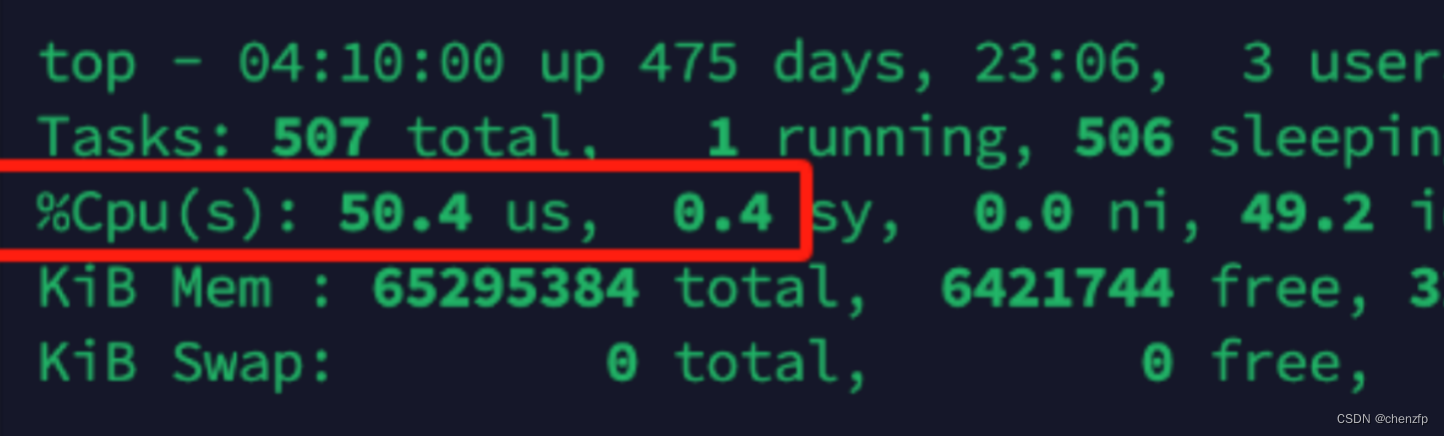

高cpu占用,使用top命令查看cpu使用率长时间50%以上,cpu占用异常的进程八成就是挖矿病毒进程

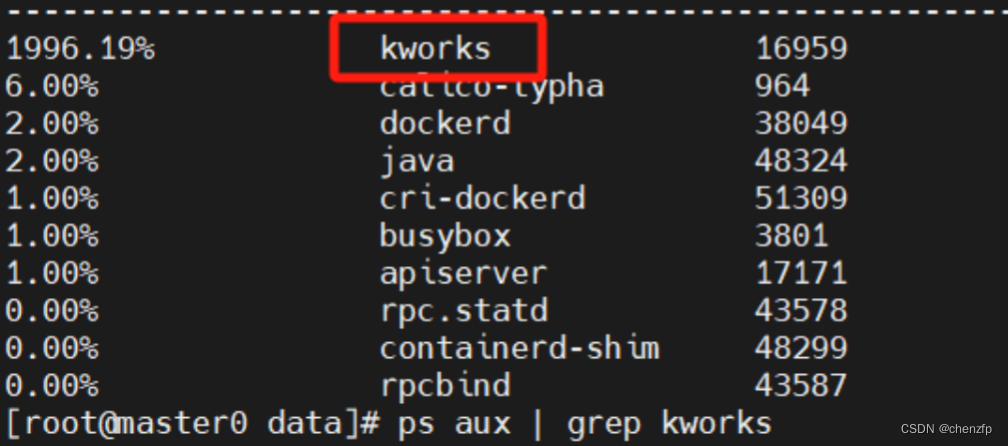

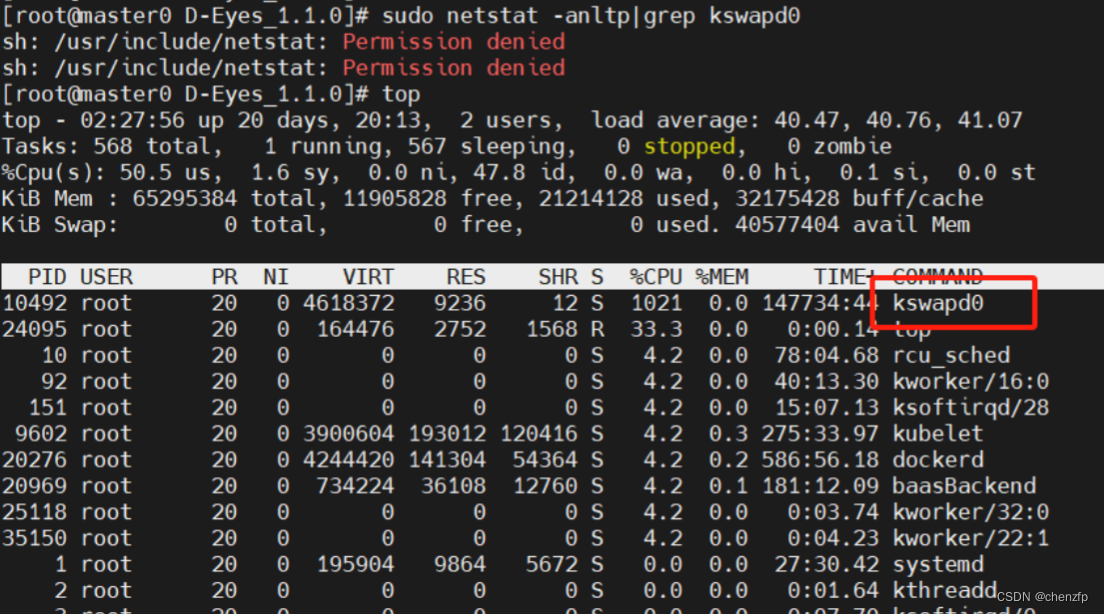

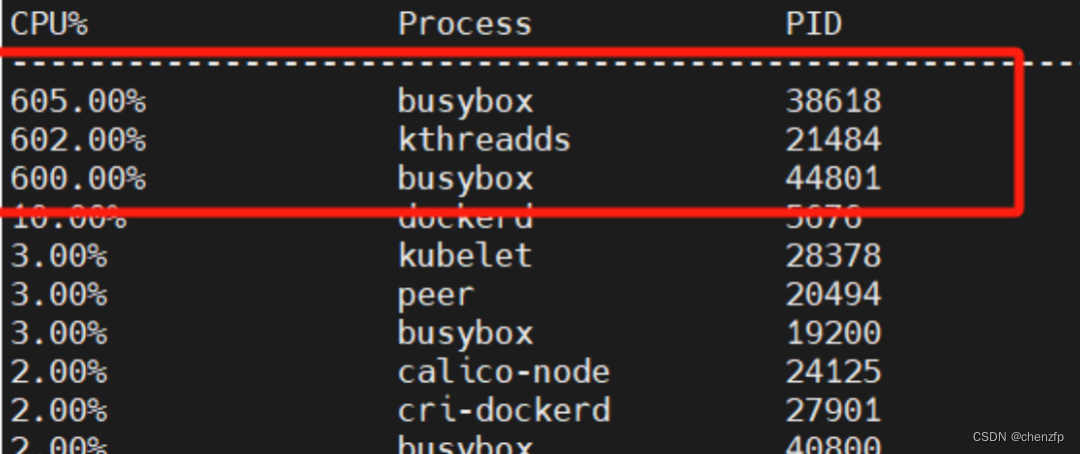

此病毒隐藏了自己,top命令无法查看到挖矿病毒进程,可通过sysdig命令找到隐藏进程

1.1 安装sysdig

curl-s https://s3.amazonaws.com/download.draios.com/stable/install-sysdig |bash

查看cpu占用排行

sysdig -c topprocs_cpu

1.2 通过进程Id查看病毒的文件地址

ls-l /proc/16959/exe

然后找到对应的进程文件

该病毒有自动重启的任务,

crontab -l

命令查看并清除定时任务

同时检查如下目录,将可疑文件清理掉

ls-a /root/.configrc

# 此目录下可能会有perl脚本,删除即可ls-a /tmp

rm-rf /root/.configrc/

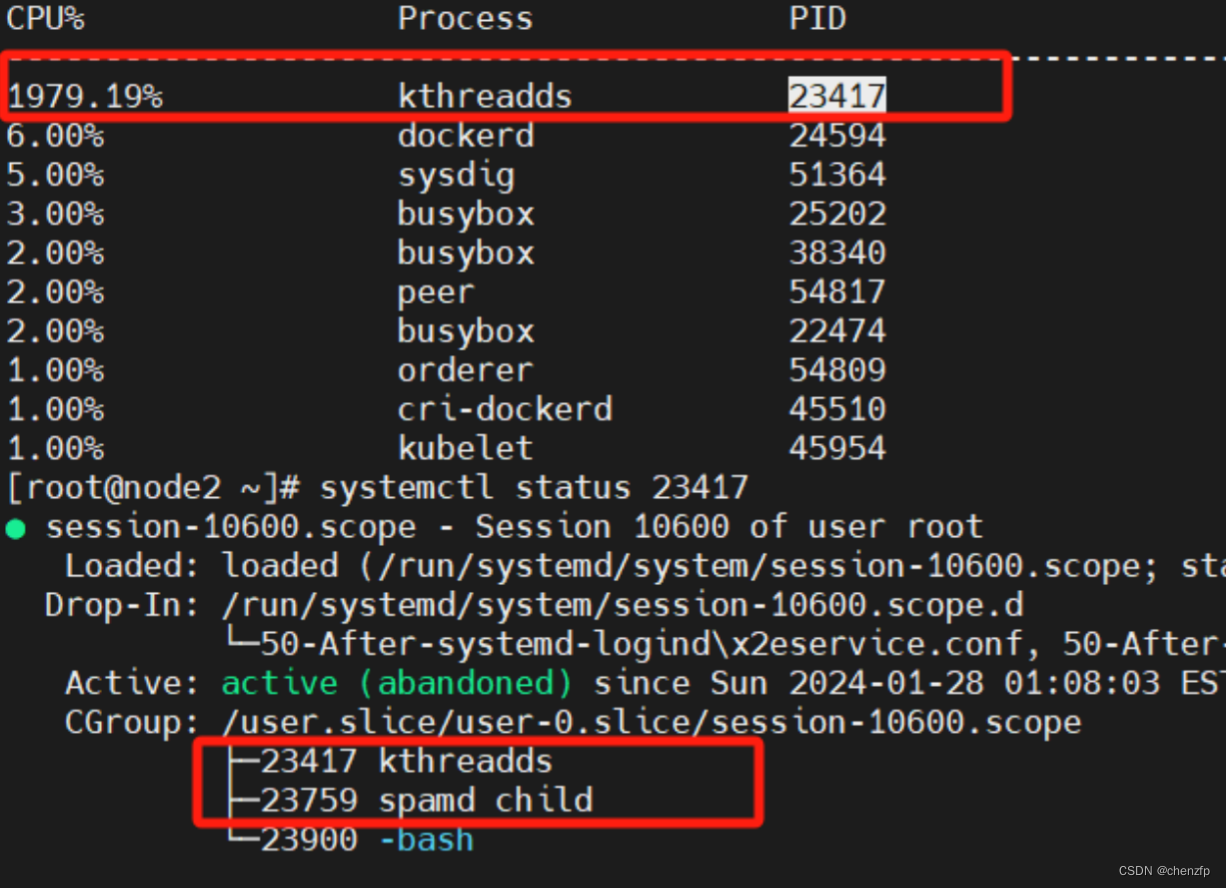

systemctl status pid

能查到子进程,一起

kill

掉

systemctl status pid

注意,该进程有子进程spamd child,需要一同清理,否则会再次重启

清除~/.ssh/known_hosts里的可疑数据,修改root密码,避免使用弱密

2、安全建议

- 尽量用密钥连接服务器,禁用账号密码连接,修改默认的22端口。

- 封闭不使用的端口,做到用一个开一个(通过防火墙和安全组策略)

- 密码增强复杂性,别用什么 1q2w3e之类的,这些都的常用的破戒字典也有的。

- 及时修补系统和软件漏洞

3、病毒种类

按照腾讯云报道,此次攻击为“亡命徒(Outlaw)僵尸网络”该僵尸网络最早于2018年被发现,其主要特征为通过SSH爆破攻击目标系统,同时传播基于Perl的Shellbot和门罗币挖矿木马。所以大家一定要修改好强悍的root密码。

【安全】查杀linux上c3pool挖矿病毒xmrig

【安全】查杀linux挖矿病毒 kswapd0

【安全】查杀linux隐藏挖矿病毒rcu_tasked

【安全】挖矿木马自助清理手册

版权归原作者 chenzfp 所有, 如有侵权,请联系我们删除。