今天继续给大家介绍渗透测试相关知识,本文主要内容是Tomcat弱口令+后端getshell漏洞。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

一、漏洞简介与环境搭建

Tomcat服务自带一个管理页面,URL为:http://your-ip:8080/manager/html。

在tomcat8默认安装下,tomcat中没有任何用户,且该URL只允许本地IP访问,那么这个漏洞就不存在。但是如果业务有远程管理的需求,那么管理员就需要进行配置(相关配置可参考文章:Tomcat详解(十一)——Tomcat管理),如果管理员配置的用户名和密码配置不当,就可能被攻击者利用,进而进入tomcat后台管理页面。

进入到后台管理页面后,如果tomcat配置了允许上传的权限,那么我们就可以上传war包了,我们上传的war包对于Tomcat而言其实是一个模块,Tomcat会将该war包解压,然后生成一个同名目录,目录下是war压缩包里的文件。这样,我们就可以借助这一机制,上传JSP木马,连接后就可以获得shell权限了。

我们可以使用vulhub来搭建靶场,进入/vulhub-master/tomcat/tomcat8目录后,执行命令:

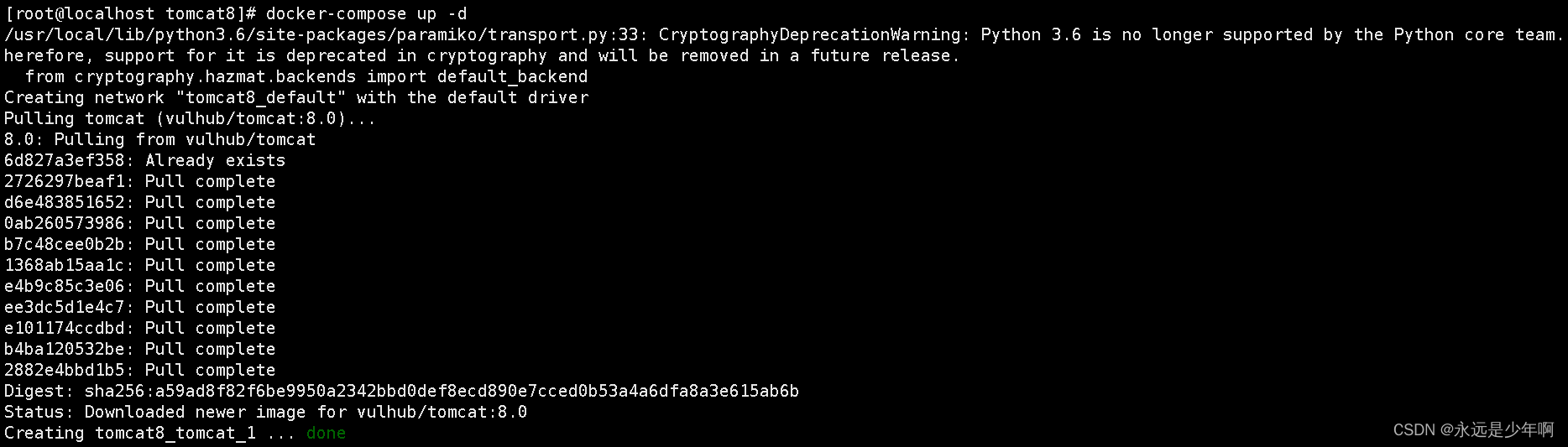

docker-compose up -d

即可下载并开启靶场环境,该命令执行结果如下所示:

之后,执行命令:

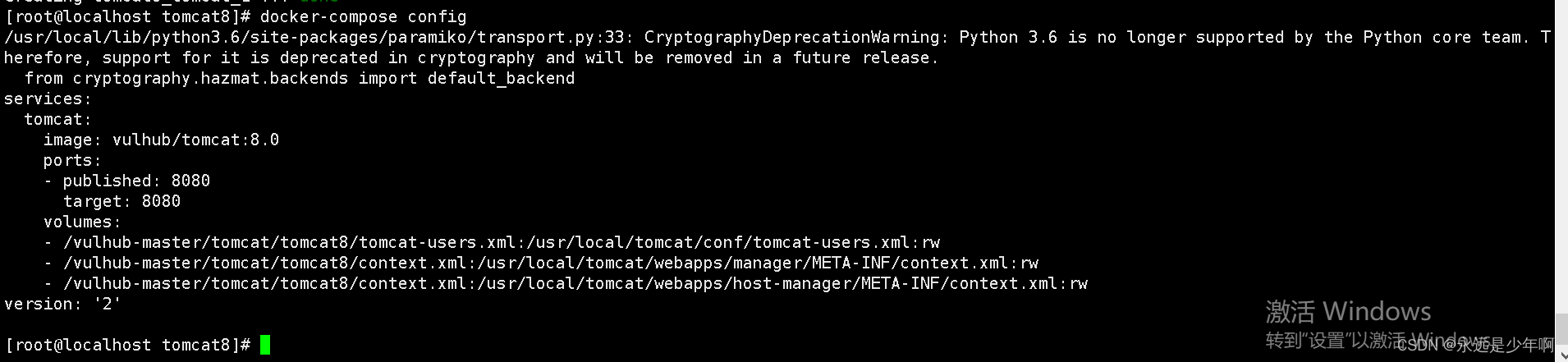

docker-compose config

可以查看靶场的配置,结果如下所示:

二、弱口令漏洞进入后台管理页面实战

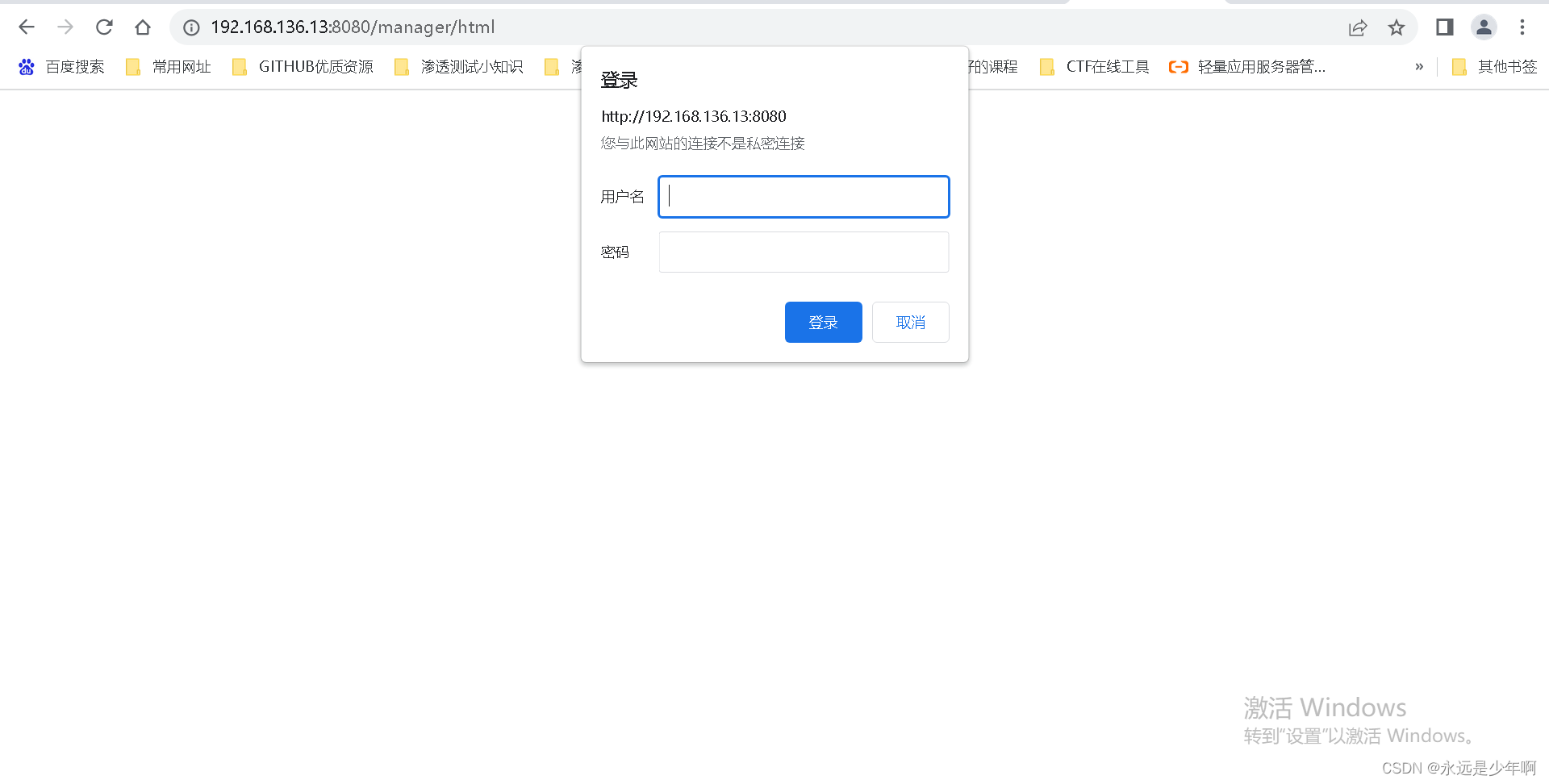

打开靶场后,我们访问URL:http://192.168.136.13:8080/manager/html(这个URL是Tomcat管理页面的固定URL),页面如下所示:

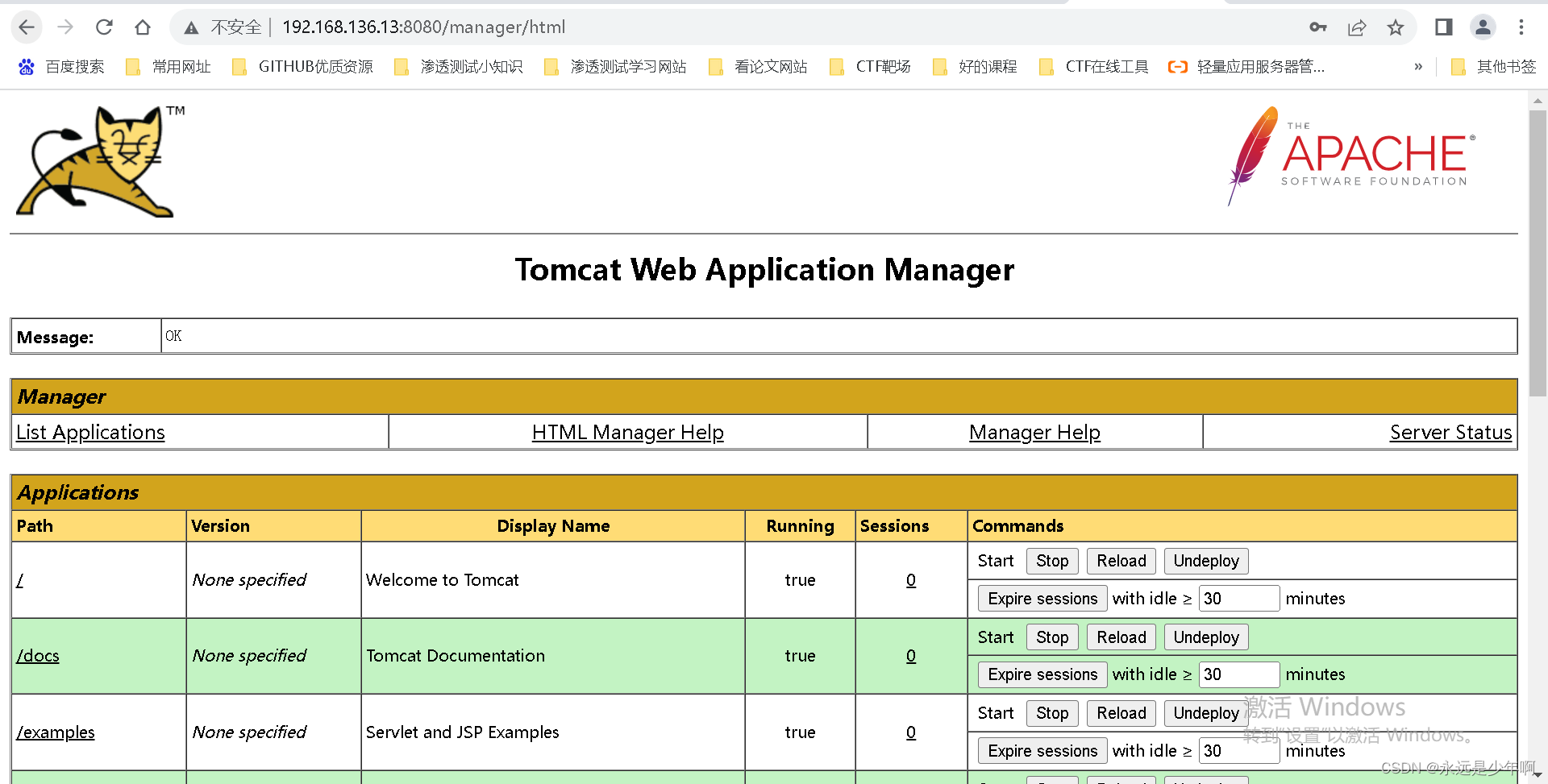

在这里,我们可以探测tomcat是否存在弱口令漏洞,如果能够成功爆破出后台的用户名、密码,就可以进入后台了,后台如下所示:

三、上传木马getshell实战

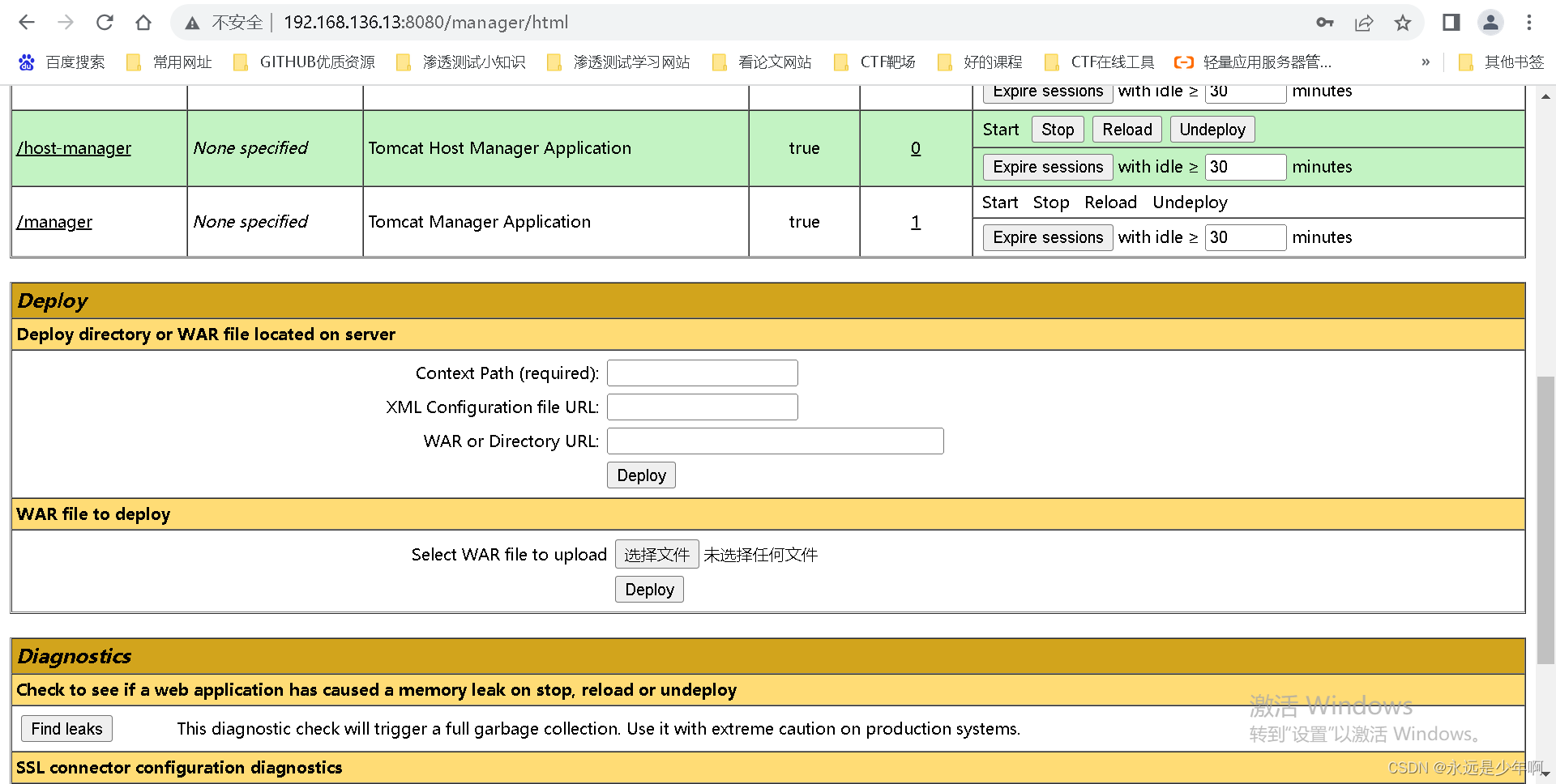

在后台管理页面下面,有一个Deploy页面,如下所示:

在这里,我们需要上传一个war包。war包这样构造:首先选择一个JSP木马,将其命名为test1.jsp,然后将该文件添加到压缩文件,注意是zip类型的压缩文件。然后我们把压缩文件重命名为test2.war。

这样生成的shell,URL为:http://192.168.136.13:8080/test2/test1.jsp。

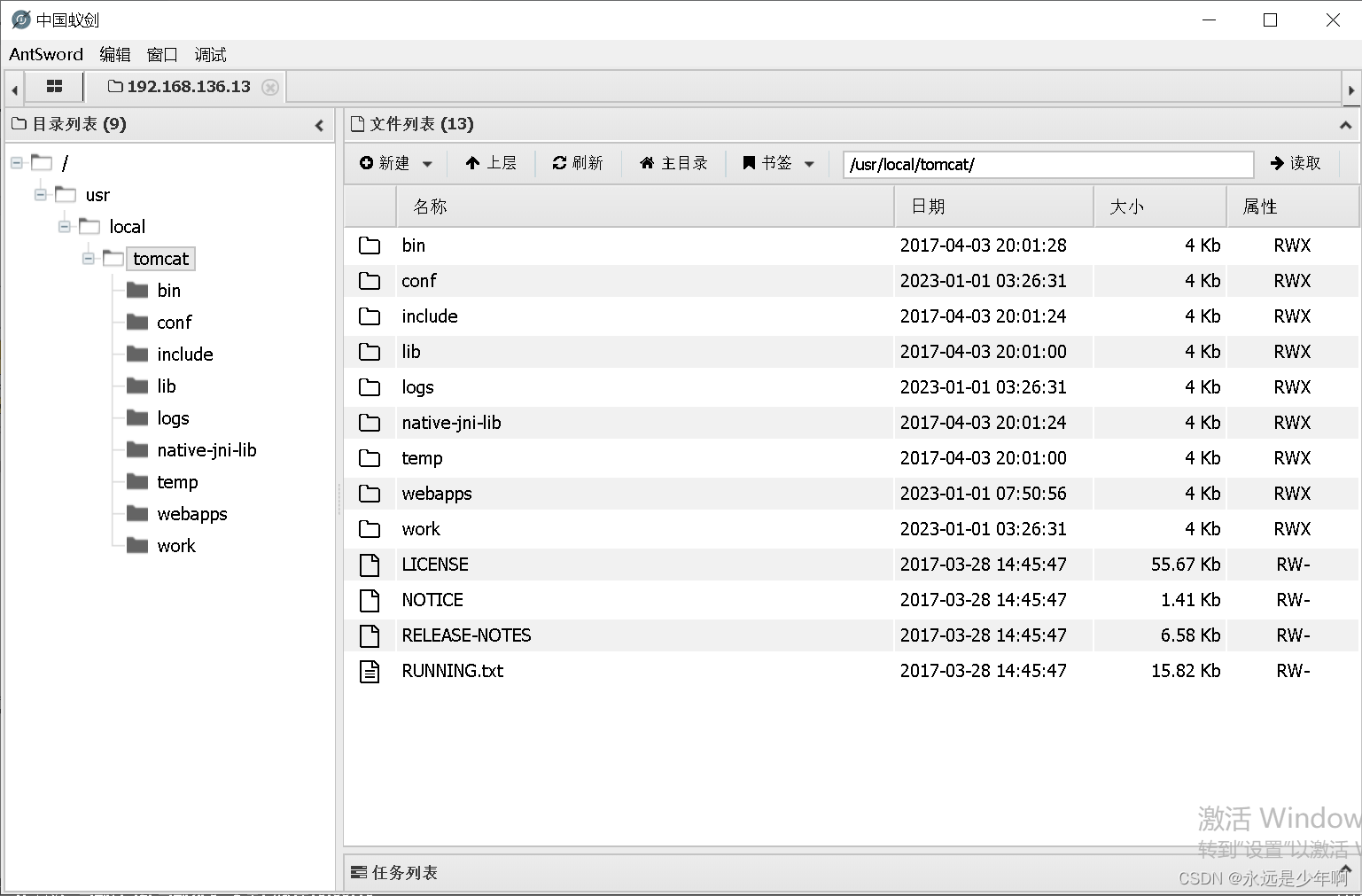

我们使用蚁剑连接,结果如下所示:

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200

版权归原作者 永远是少年啊 所有, 如有侵权,请联系我们删除。