工控网络安全分支-电力行业网络安全建设

前言

长期以来,传统工业系统的设备专有性与天然隔离性使得人们忽视了信息安全隐患的存在,管理者与工程师们往往将安全关注的焦点和资金预算都投放在设备安全和生产安全方面,预防发生工业事故造成人员、财产、或环境损失。然而,信息技术的发展已经打破了传统的“物理隔离神话”,为确保能源和关键性基础设施行业控制系统的安全稳定运行,研究工业网络安全的关键问题,建立有针对性的安全防护体系已经迫在眉睫。

一、标准要求

所有电力系统的归口单位为国家能源局,网络安全相关要求都遵循以下要求:

- 电监会第5号令《电力二次系统安全防护规定》

- 电监会34号文《电力二次系统安全防护总体方案》

- 国家发改委发布14号文《电力监控系统安全防护规定》

- 电监信息〔2007〕34号《关于开展电力行业信息系统安全等级保护定级工作的通知》

- 国能36号文《电力监控系统安全防护总体方案等安全防护方案和评估规范》

二、解决方案

1.核心原则

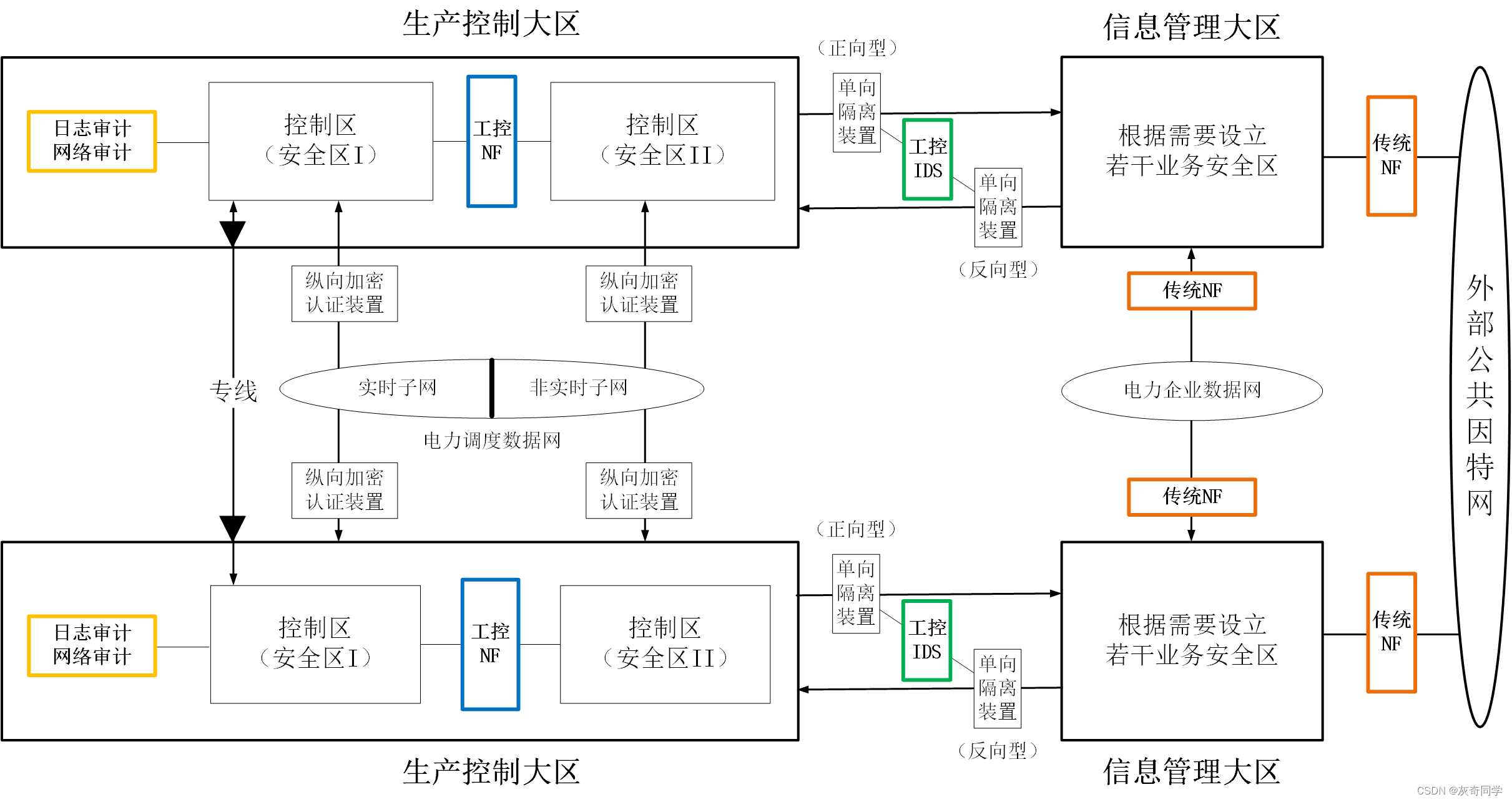

核心思想原则:安全分区、网络专用、横向隔离、纵向认证

安全分区:分为生产控制大区与管理信息大区,生产控制大区又分为控制区与非控制区,称为**安全Ⅰ区(控制区)和安全Ⅱ区(非控制区)**。管理信息大区也可根据自身单位情况继续划分安全区。

网络专用:电力调度数据网应当在专用通道商使用独立的网络设备组网,在物理层面实现与电力企业其他数据网及外部公共信息网的安全隔离。

横向隔离:生产控制大区与管理信息大区之间必须使用经过指定部门检测的电力专用横向单向安全隔离装置,安全Ⅰ区与安全Ⅱ区之间应当进行逻辑隔离,如防火墙,可做访问控制的物理设备。

纵向加密:生产控制大区与调度数据网的纵向连接处应当设置经过国家制定部门检测认证的电力专用纵向加密认证装置。

2.合规解决方案

生产控制大区与管理信息大区之间通信部署电力专用横向单向安全隔离装置。

控制区(安全Ⅰ区)与非控制区(安全Ⅱ区)边界应当采用访问控制的网络设备、硬件防火墙设备,实现逻辑隔离、报文过滤、访问控制。

建议生产控制大区与管理信息大区之间根据数据访问的方向部署正向安全隔离装置或者反向安全隔离装置。

根据政策要求要求:边界统一部署一套网络入侵检测系统, 应当合理设置检测规则, 检测发现隐藏于流经网络边界正常信息流中的入侵行为, 分析潜在威胁并进行安全审计。

入侵检测系统为旁路部署仅接受并分析交换机镜像过来的数据,不参与数据的转发工作。

根据政策要求要求:生产控制大区的监控系统应当具备安全审计功能(通过部署日志审计+网络审计满足), 能够对操作系统、数据库、业务应用的重要操作进行记录、分析, 及时发现各种违规行为以及病毒和黑客的攻击行为。对于用户登录到系统中的操作行为, 应该进行严格的安全审计。对网络运行日志、操作系统运行日志、数据库访问日志、业务应用系统运行日志、安全设施运行日志等进行集中收集、自动分析。

版权归原作者 灰奇同学 所有, 如有侵权,请联系我们删除。