Ps:火狐浏览器、phpstudy、pikachu、burpsuite

CSRF跨站请求伪造

让我们一起来看一下什么是csrf叭

见下图

了解了什么是csrf,那就让我们来开始今天的实验叭

一、CSRF(get)

哎嘿,又是一个登录框,点击提示,给出好几个账号密码,那我们就用他们登录试试叭

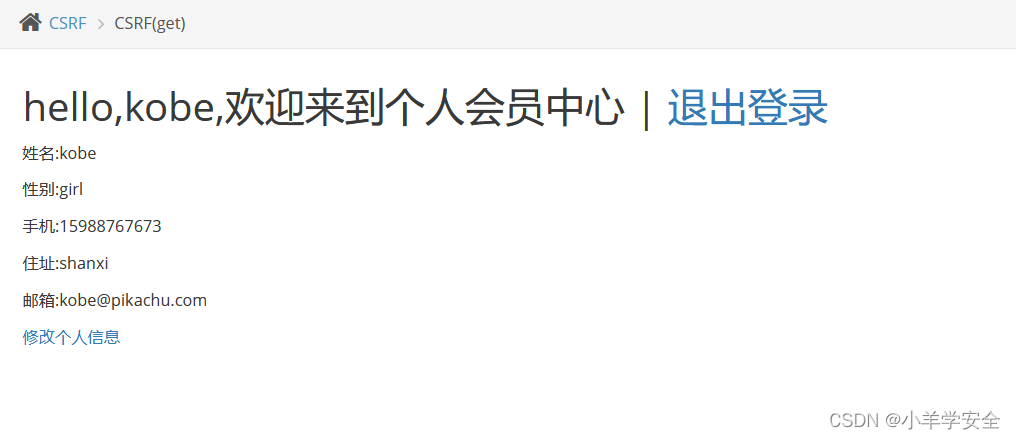

我们使用kobe登录进来后是一个个人信息界面

点击修改个人信息,我们把住址改为shanxi

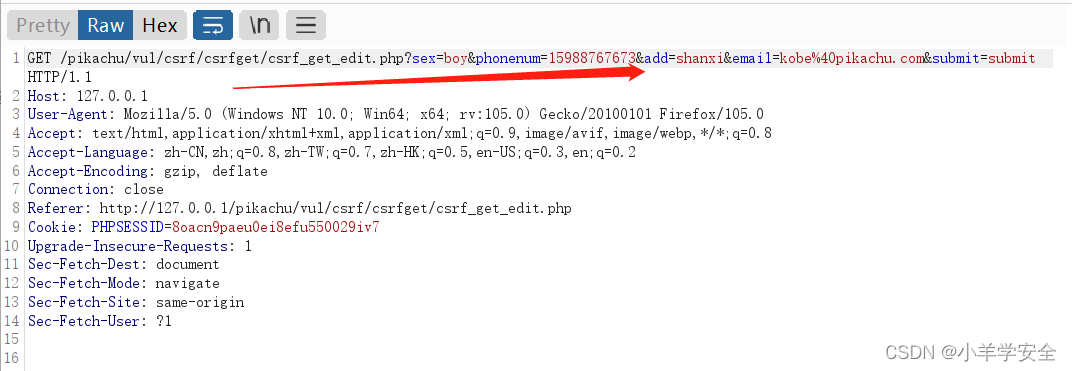

提交并使用bp抓包,我们可以看到是get请求

我们将sex改为girl,然后发送

在看kobe个人信息界面我们会发现性别改为了girl,到此实验结束

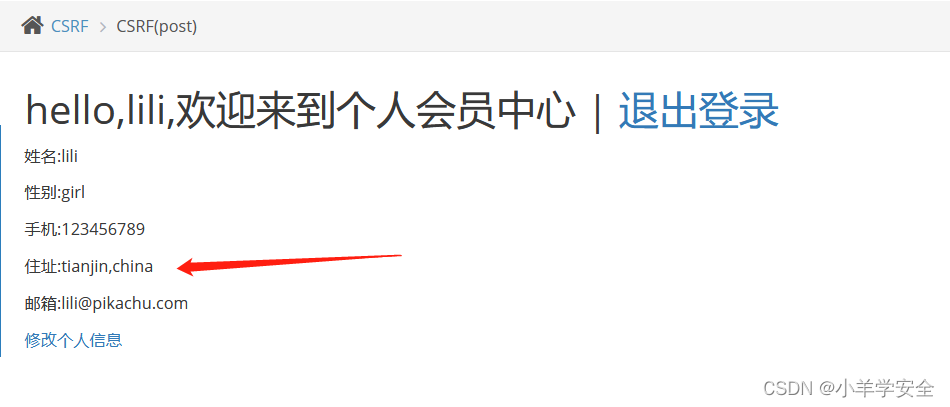

二、CSRF(post)

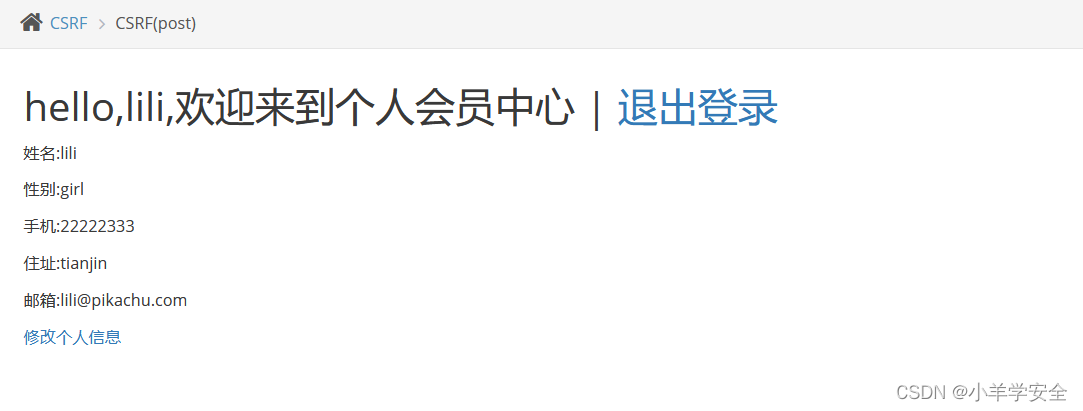

这次我们使用lili登录进去后依旧是个人信息界面

我们点击修改个人信息,将手机改为123456789

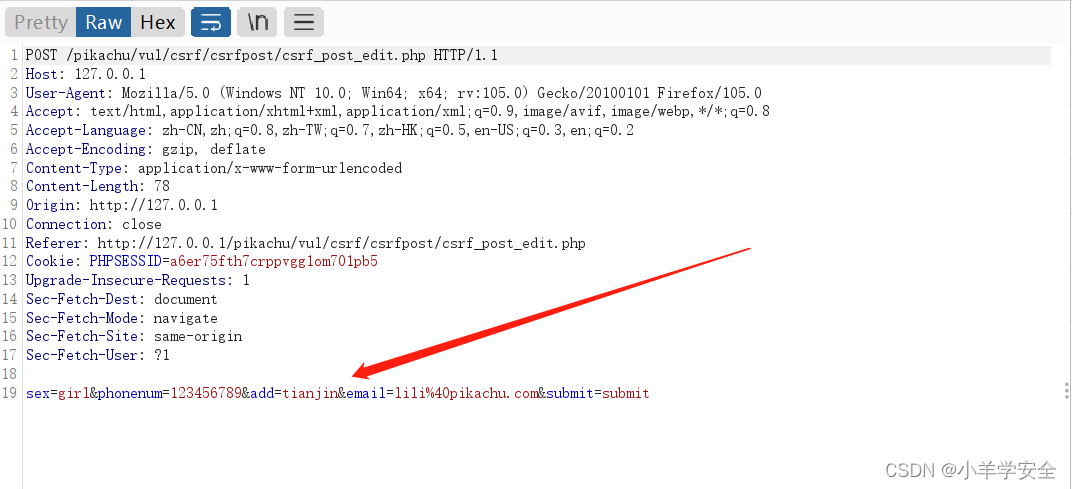

提交后使用bp抓包,我们发现这次是post请求

我们在数据包中将地址改为tianjin,china,然后将数据包重发

在个人信息界面中我们可以看到,住址也随之改变,此次实验到此结束

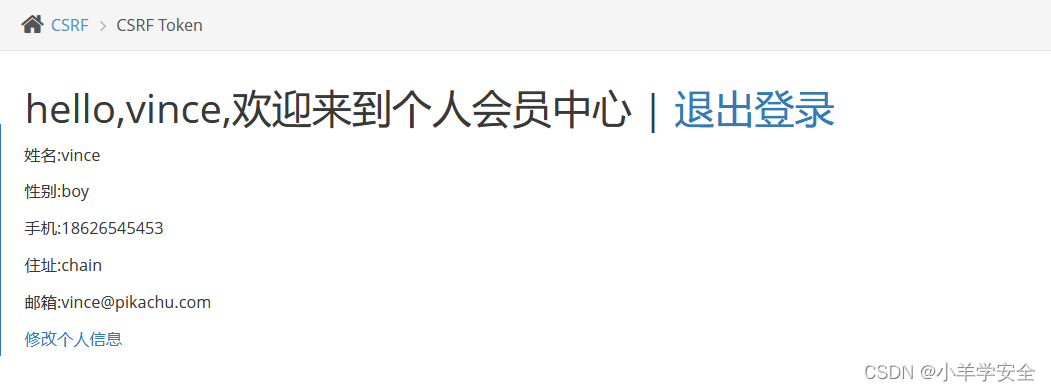

三、CSRF Token

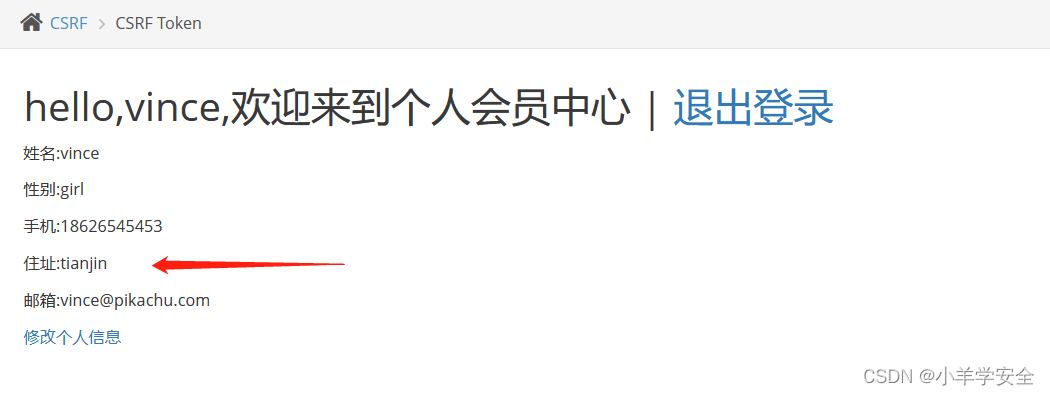

我们依旧是先登录进去,此次我们使用vince的号,嘿嘿嘿

登录后也依旧是个人信息界面

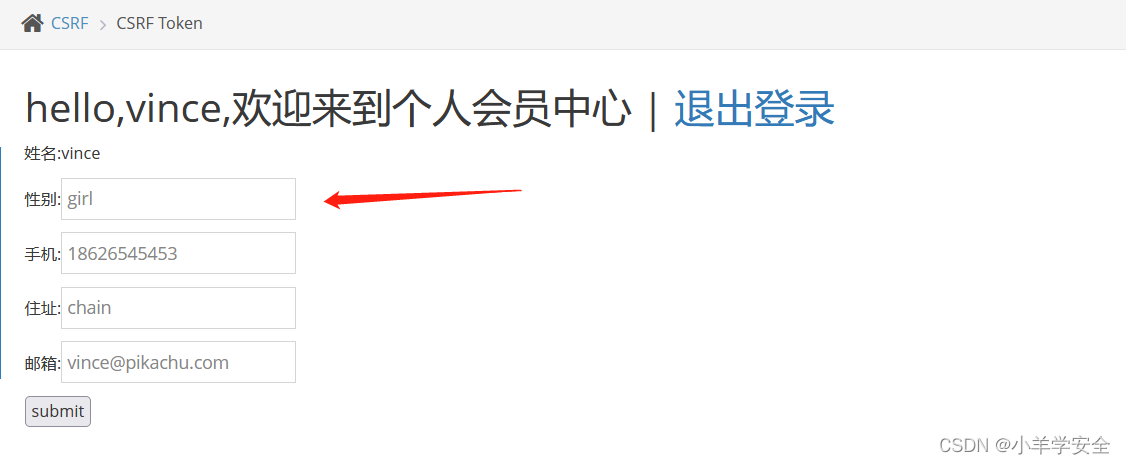

点击修改信息,将性别改为girl

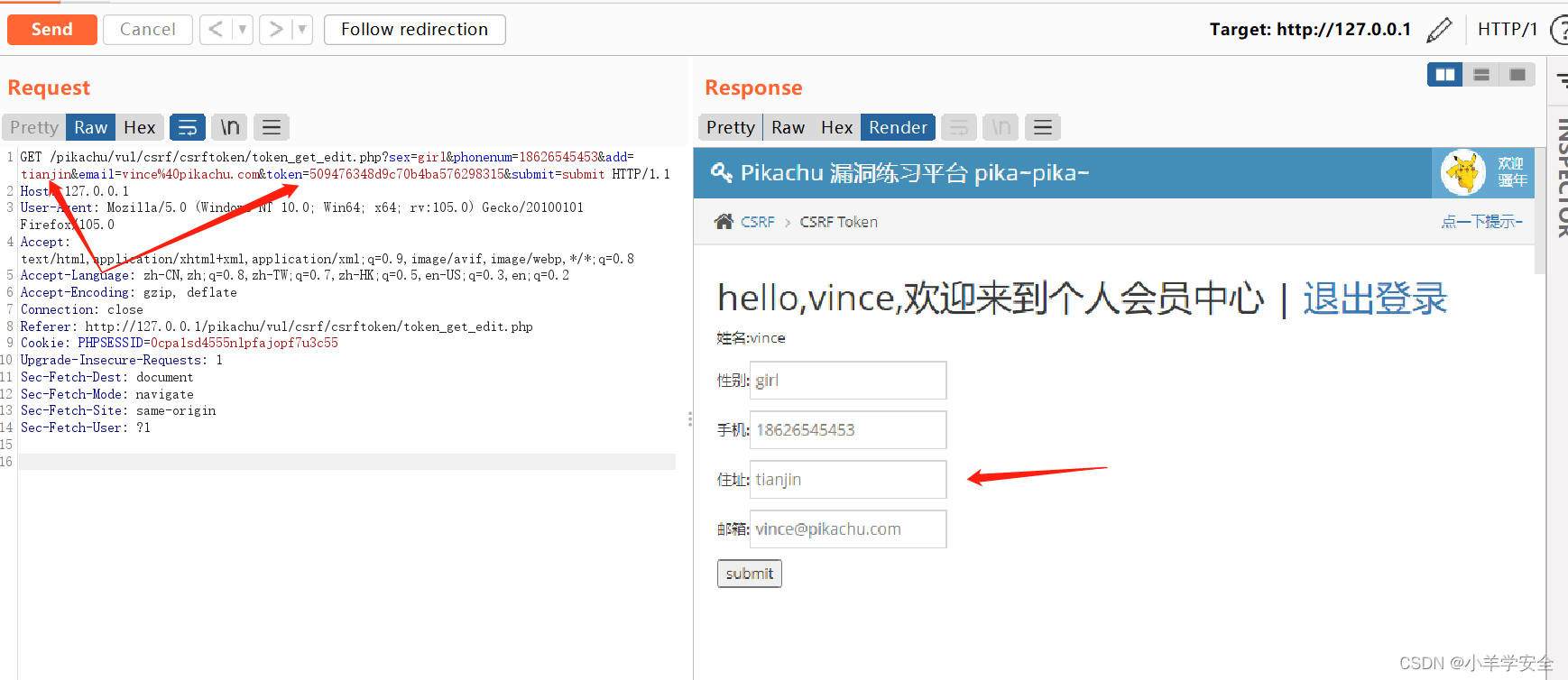

提交后使用bp抓包,我们发现有token验证,返回包里也有token

那我们可以发现,用一次token之后就会失效,返回包里含有下一次的token值,我们可以利用这一点来绕过

将数据包发送到重发器,将返回包里的token值复制过来,然后将地址改为tianjin,发送数据包后在返回包里进行渲染,我们可以看到,已成功修改

在浏览器中刷新界面,也可以看到地址已修改成功,此次实验结束

CSRF的实验到此就告一段落啦

我们下一篇见呀

我们一起加油哦💪

版权归原作者 小羊学安全 所有, 如有侵权,请联系我们删除。