11.14WP

(MISC)迷之栅栏-ctfshow 【010editor文件比较】

解压附件得到2张图:

用010打开,使用比较文件功能,查看两个图片的十六进制字符串不同的部分:

cfhwfaab2cb4af5a5820}

tso{06071f997b5bdd1a

两个字符串各取一位,就能拼接成Flag

ctfshow{f0a6a0b721cfb949a7fb55ab5d8d210a}

(MISC)你会数数吗-ctfshow 【词频统计】

用010打开附件,工具→直方图:

选择计数,从大到小进行排列,依次提取字符即为flag

ctfshow{a1b2d3e4g56i7j8k9l0}

(MISC)flag一分为二-ctfshow 【盲水印提取】

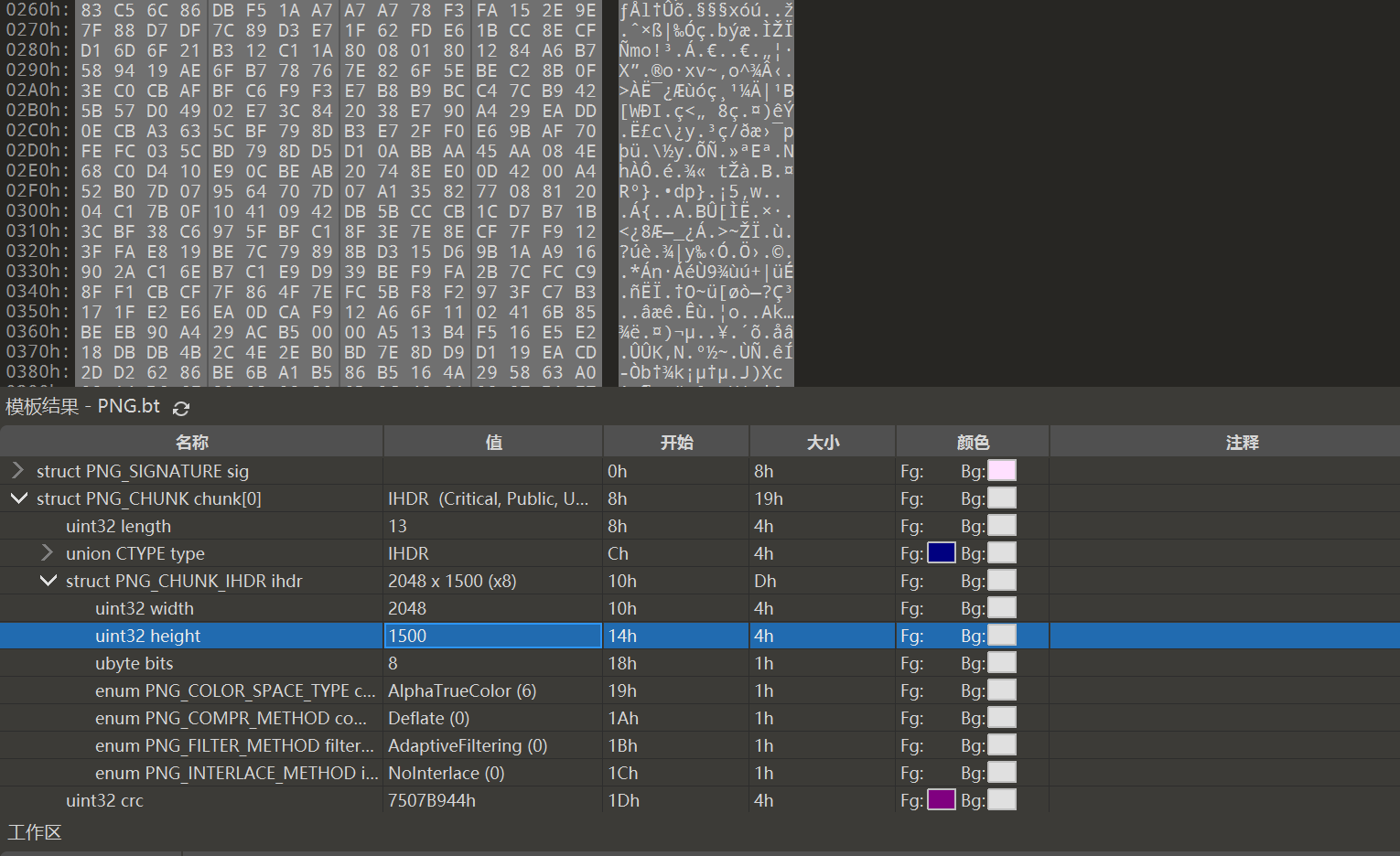

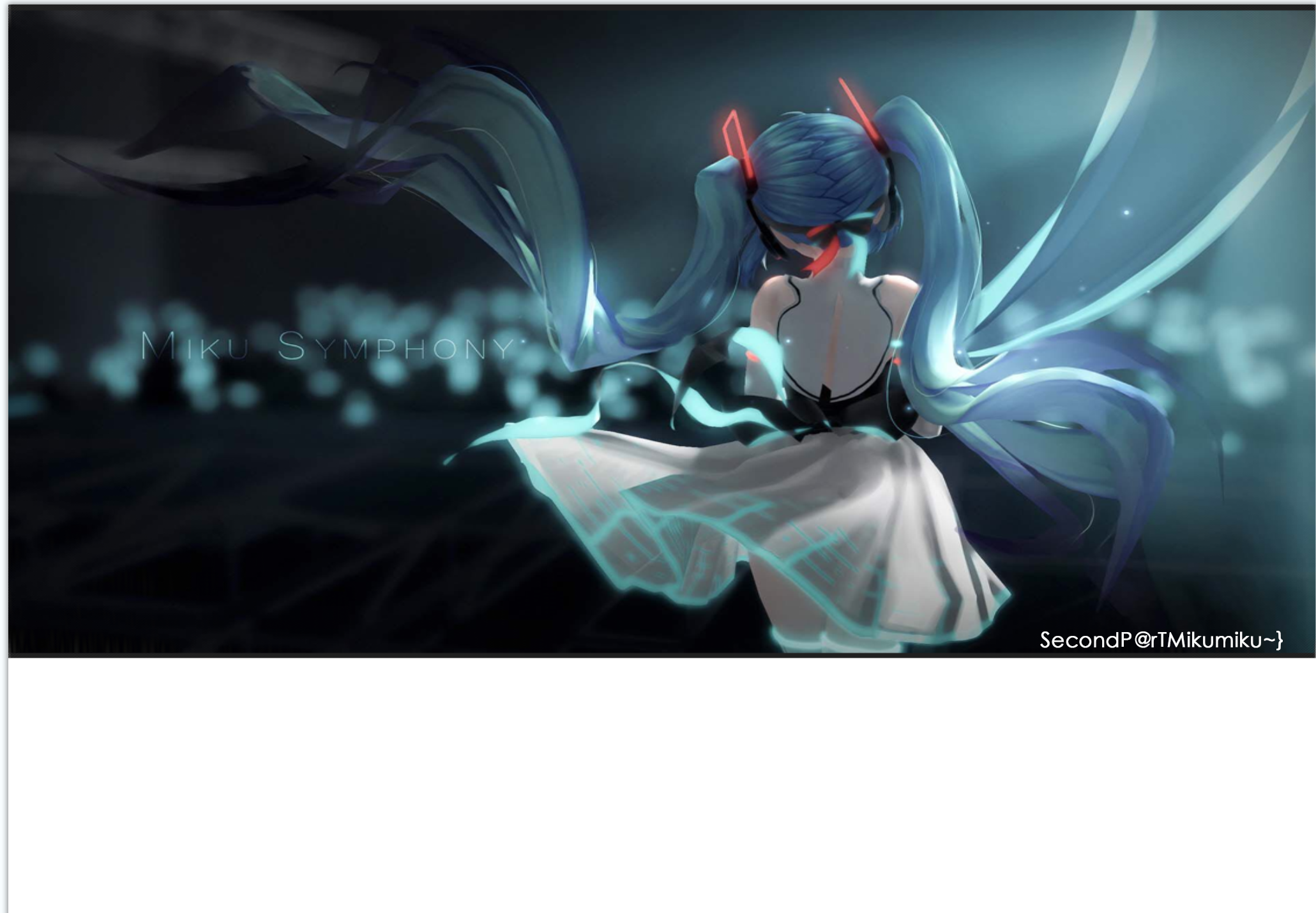

解压附件,得到miku.png

修改宽高,得到半截flag

使用盲水印提取工具,提取盲水印,得到另一半flag:

两部分拼接得到最终flag

ctfshow{FirstP@RTSecondP@rTMikumiku~}

(MISC)抽象画-ctfshow 【BASEcrack|npiet】

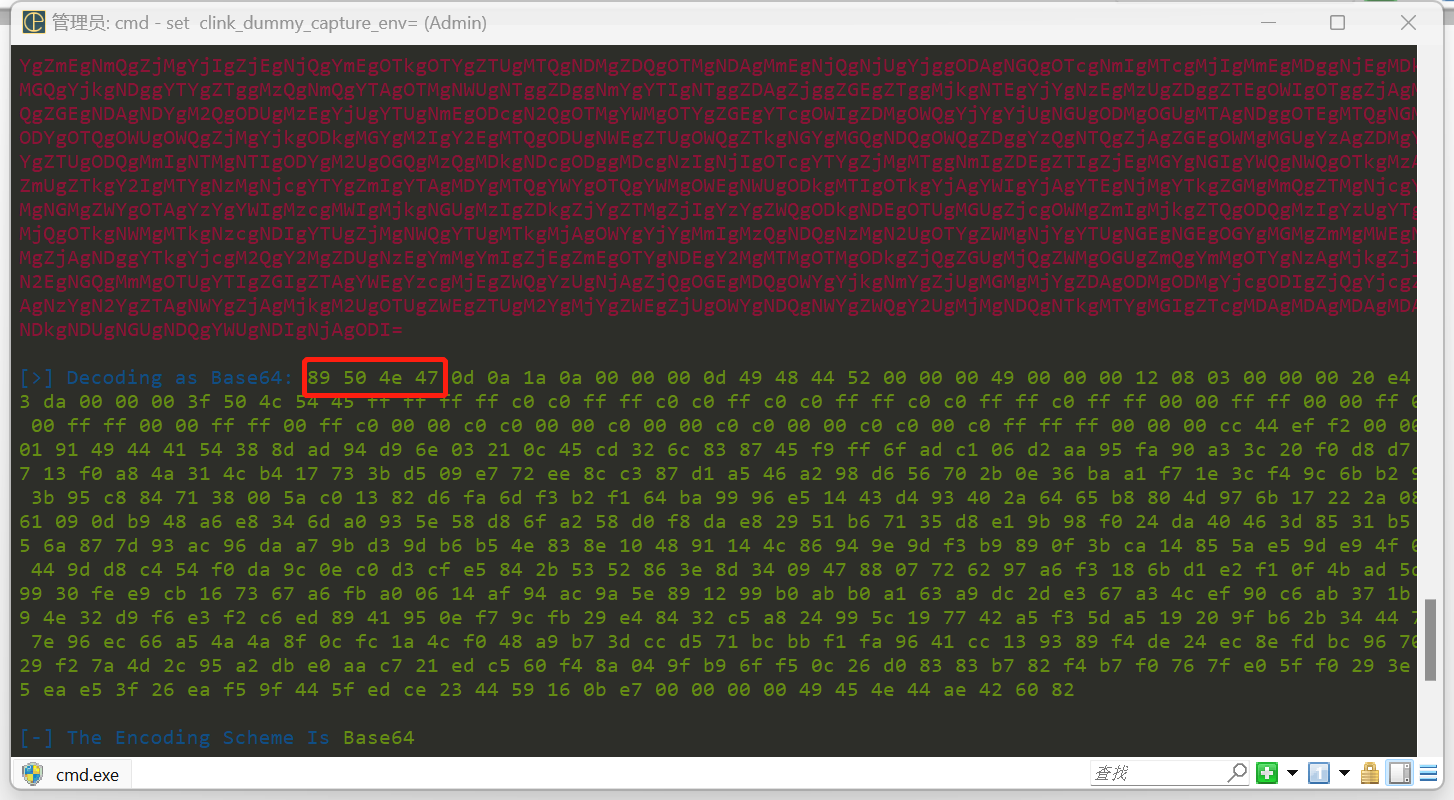

打开附件,是一个长字符串:

符合base的特征,用basecrack跑一下:

出来依然是长字符串,继续跑:

继续跑,跑到第三次,发现是一组十六进制字符串,

开头很熟悉,89 50 4E 47,是PNG文件的头,丢进010editor,新建一个16进制文件,要选择编辑→粘贴自16进制文本:

另存为1.png

再用npiet工具(http://www.bertnase.de/npiet/)读取隐写内容:

中文路径出现乱码,但还是正常读取到了flag

ctfshow{dec8de_frejnv_frejer89}

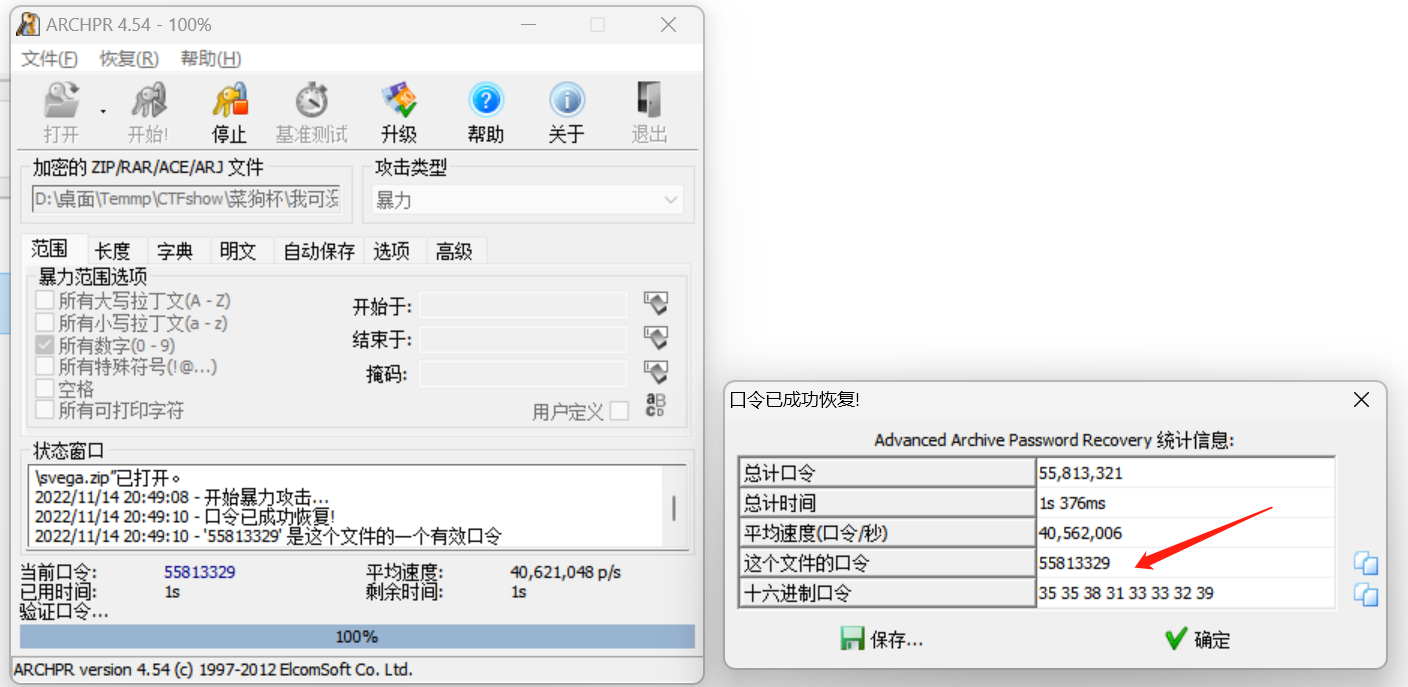

(MISC)我可没有骗你-ctfshow 【压缩包爆破|SilentEye】

下载附件,是一个压缩包,不是伪加密:

打开ARCHPR,尝试爆破,选数字:

解开压缩包,是一个MP3文件

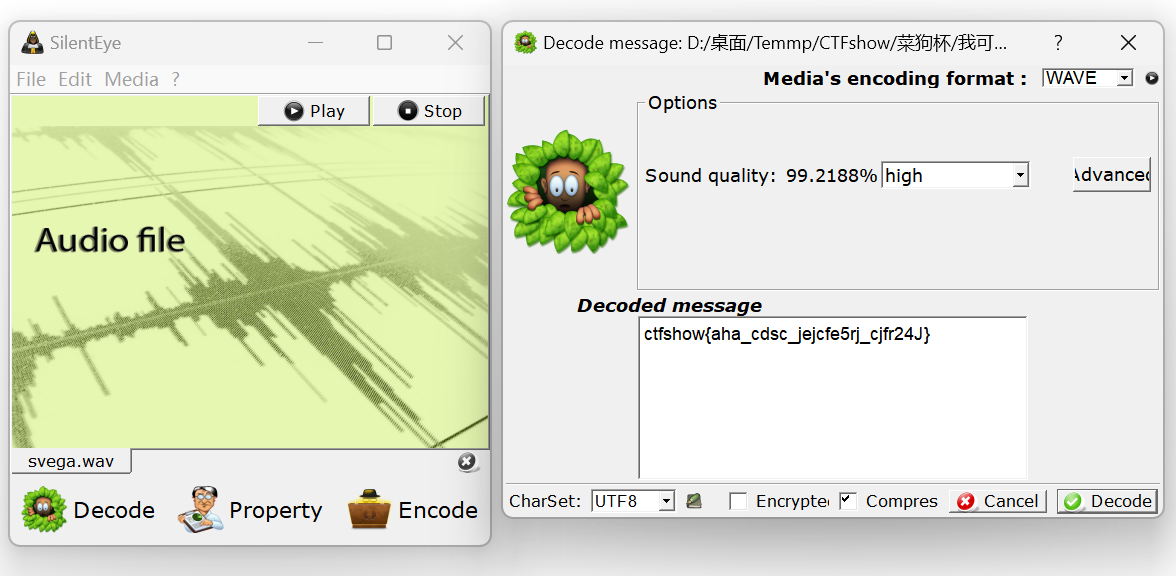

但根据FileAnalysis的分析,它应该是个WAV文件。拖入010Editor中也可以看出:

所以改后缀为wav

接下来就用silenteye对文件进行解密,质量为high时解出隐藏的flag信息:

注:

本文参考了官方WP(https://ctf-show.feishu.cn/docx/UpC6dtDqgo7VuoxXlcvcLwzKnqh)

版权归原作者 复苏之枫 所有, 如有侵权,请联系我们删除。