BrupSuite爆破的四种模式详解

最近看了好多关于暴力破解的博客,其中用的最多的工具就是bp了,但是好多都是一上来给了执行步骤,却没有对爆破的这几个模式选择进行解释,所以今天萌新写个纪录,来阐明这四个模式的区别和作用

文章目录

四种模式分别为:Sniper、Battering ram、Pitchfork、

Cluster bomb(推荐使用)

其中将四个分为单字典和多字典。

单字典(只有一个字典)

1.Sniper:按顺序一个一个参数依次遍历,一个参数遍历完,然后恢复成原数据,再遍历下一个参数。

2.Battering ram:每个参数同时遍历同一个字典。

一个相当于单挑,一个相当于群殴。

多字典(有多少参数就有多少字典)

1.Pitchfork:多个参数同时进行遍历,只是一个选字典1,一个选字典2(相当于50m赛跑同时出发,只是赛道不同)

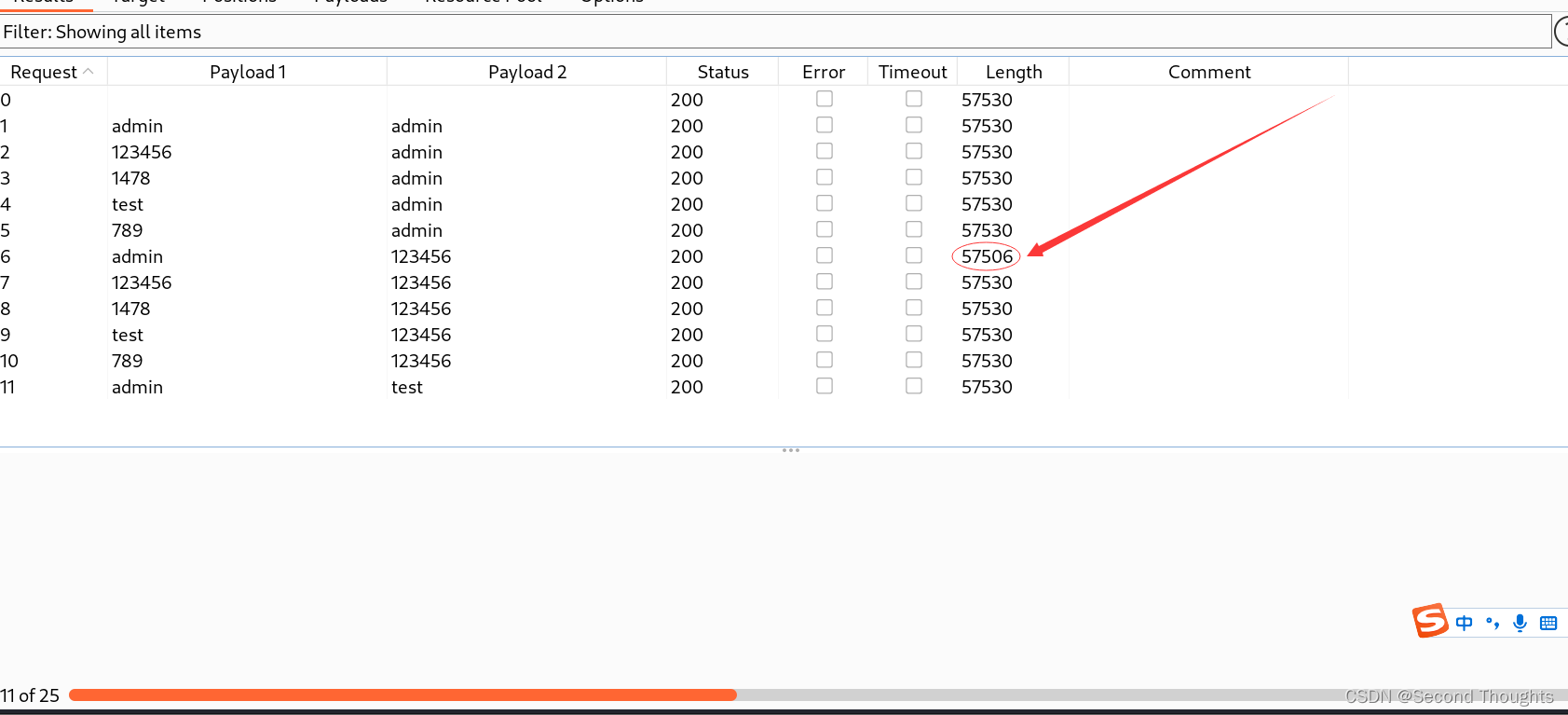

2.Cluster bomb:有点像两个嵌套的for循环,参数i和参数j,i=0,然后j要从0-10全部跑完,然后i=1,然后j再从0-10跑完,一对多,多次遍历

1.Sniper(狙击手)

作为比较常用的模式,Sniper的作用是对其中选定的参数一个一个依次遍历字典并且替换然后测试

- 这里我们以pikachu的表单破解为例 pikachu的具体的本地安装有很多教程,这里我不一一细讲,这里我贴出一个在线的网站pikachu进行演示。 1.首先我们对两个username和password参数进行标记

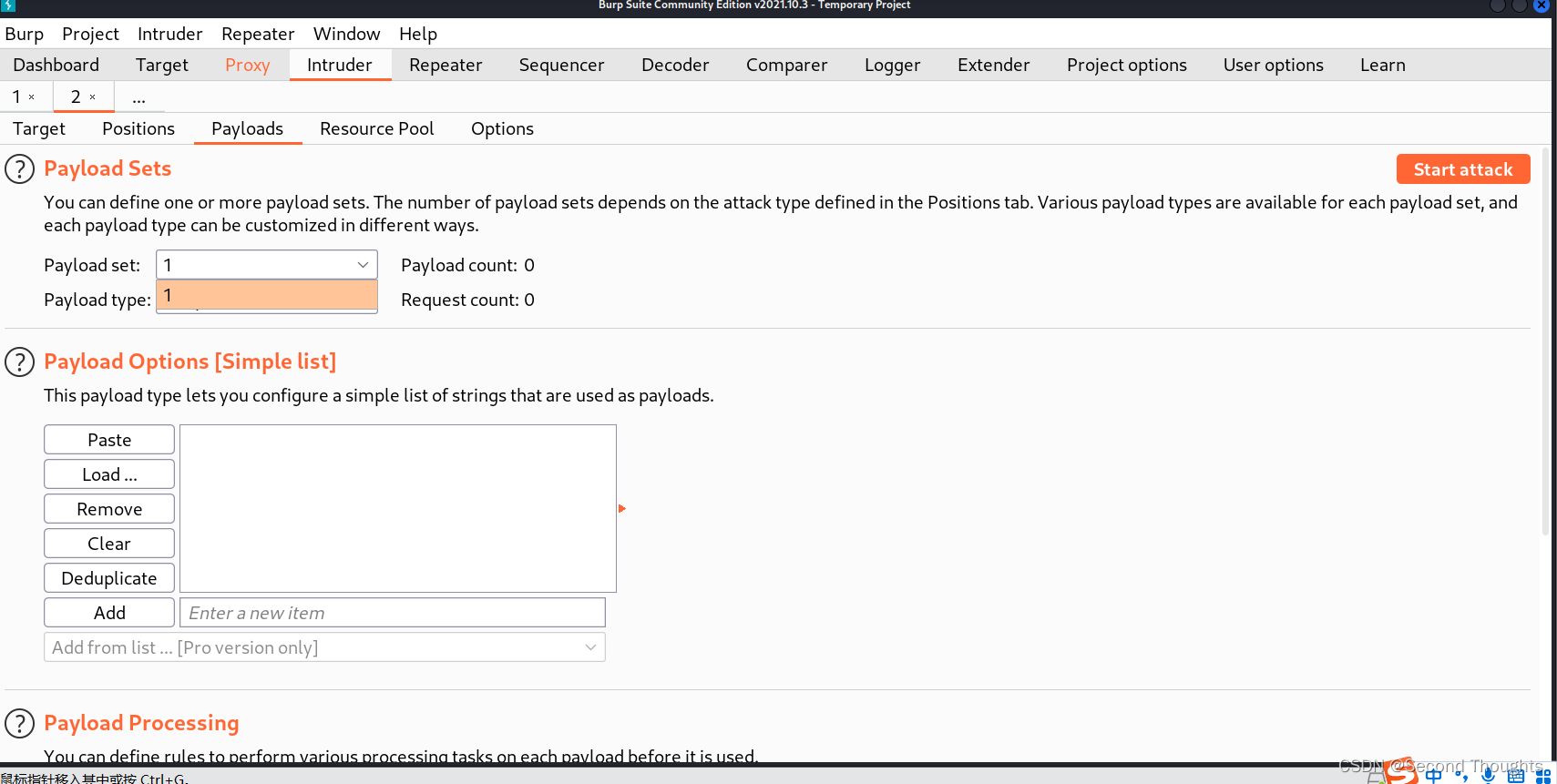

2.然后选择payload对字典进行设置,然后我们发现payload-set只能选择一个,那就是证明只能添加一个字典。

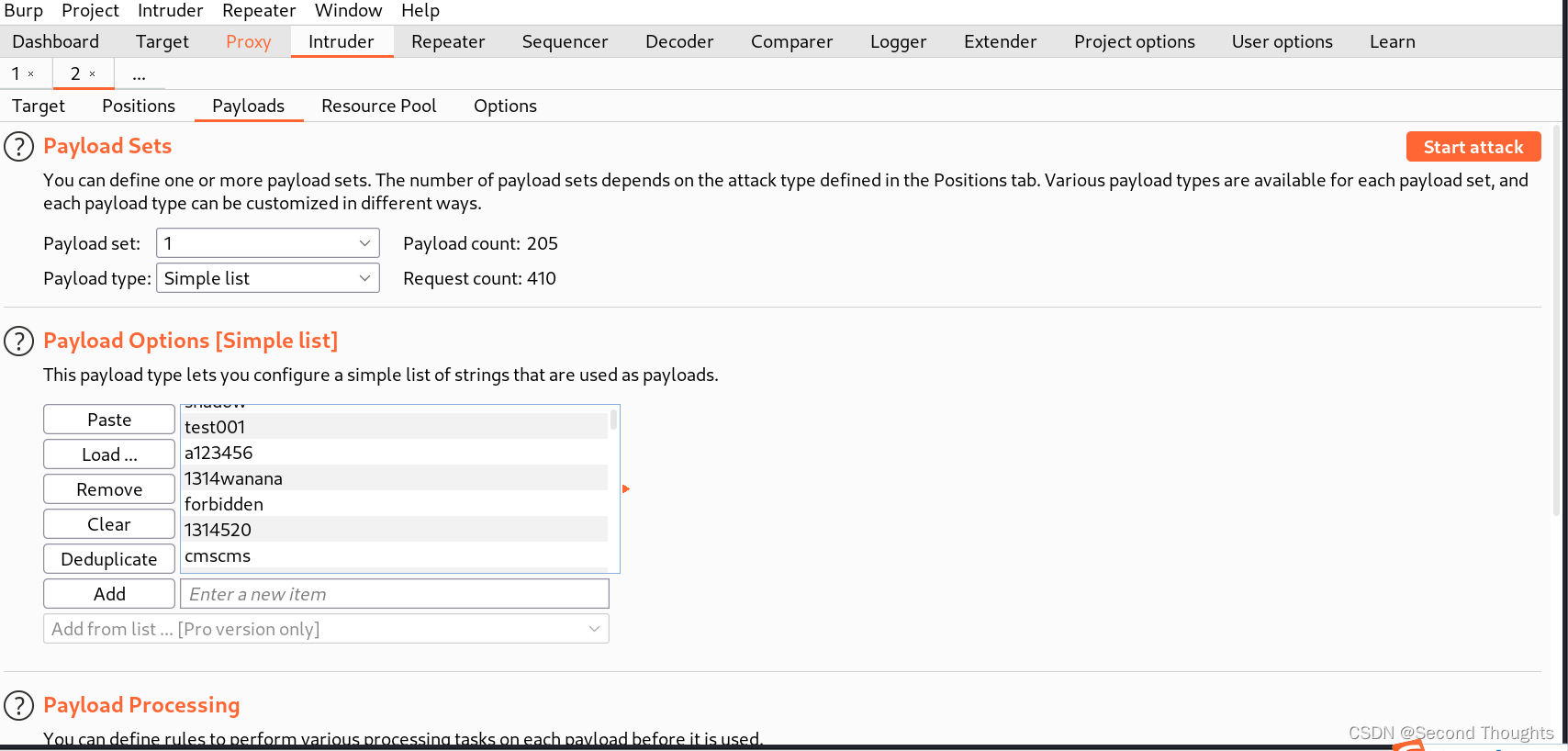

2.然后选择payload对字典进行设置,然后我们发现payload-set只能选择一个,那就是证明只能添加一个字典。 3.添加字典 这里贴出一个常见的弱类型密码字典常见的弱口令字典1000

3.添加字典 这里贴出一个常见的弱类型密码字典常见的弱口令字典1000 4.然后start attack,查看爆破结果

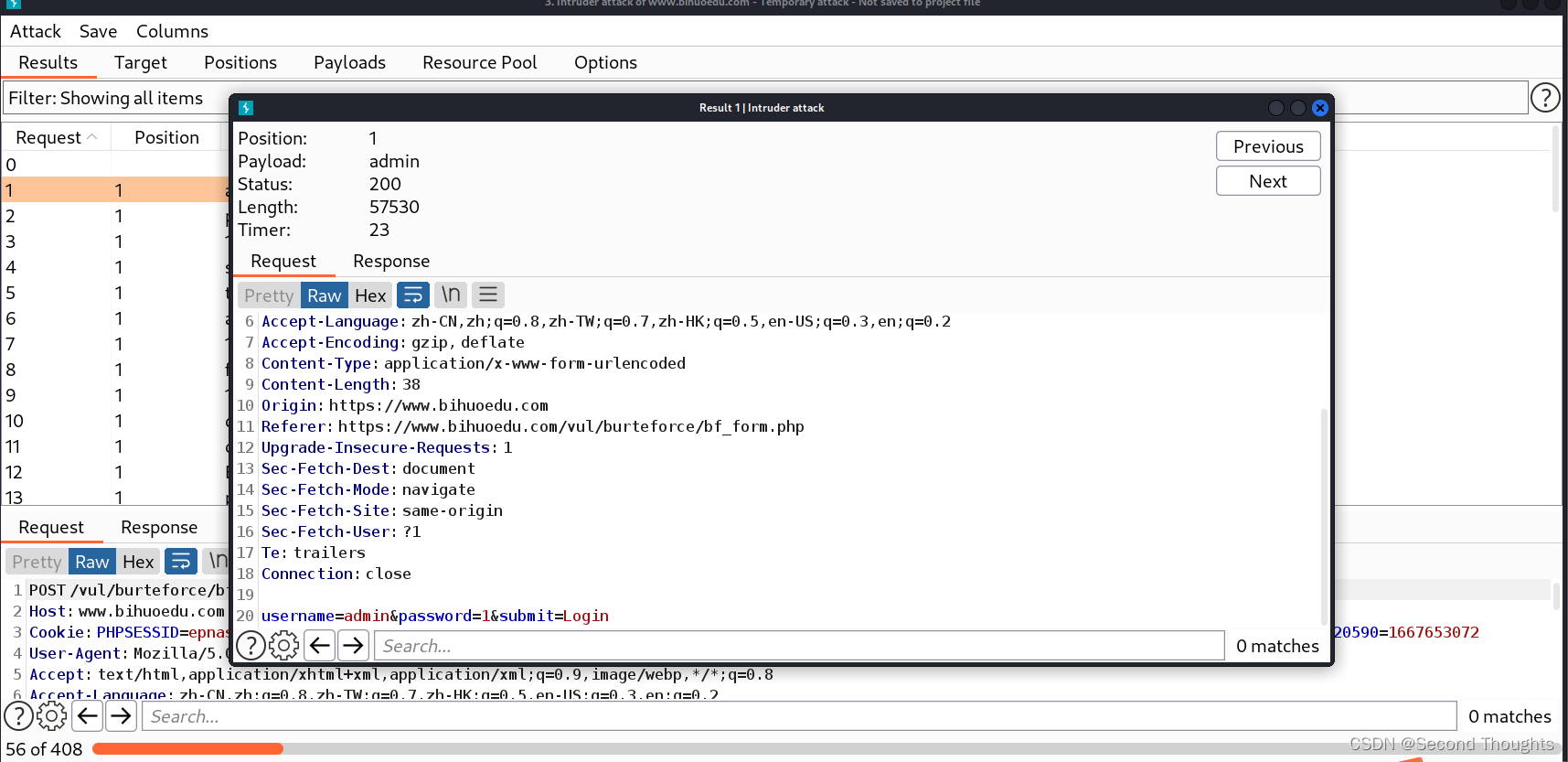

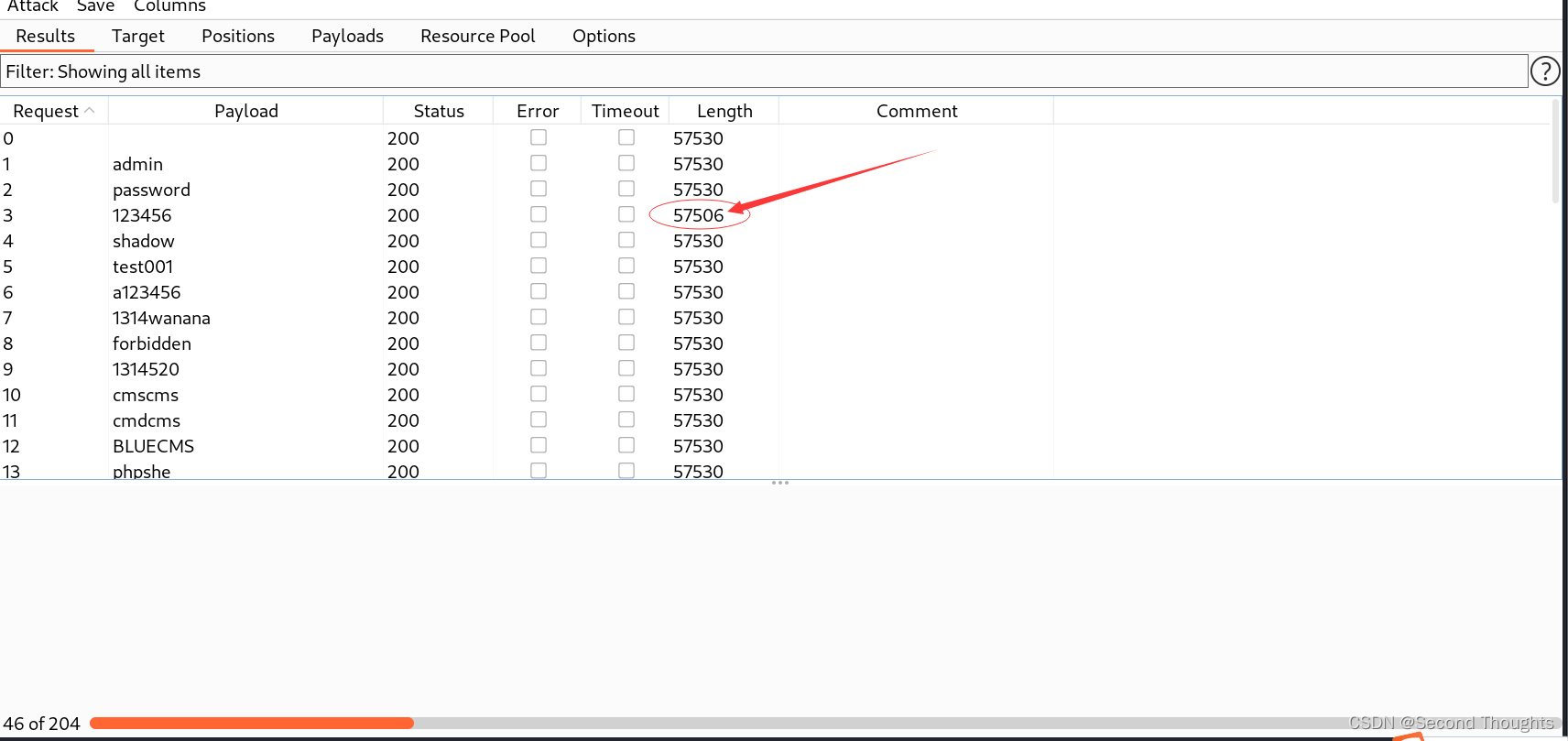

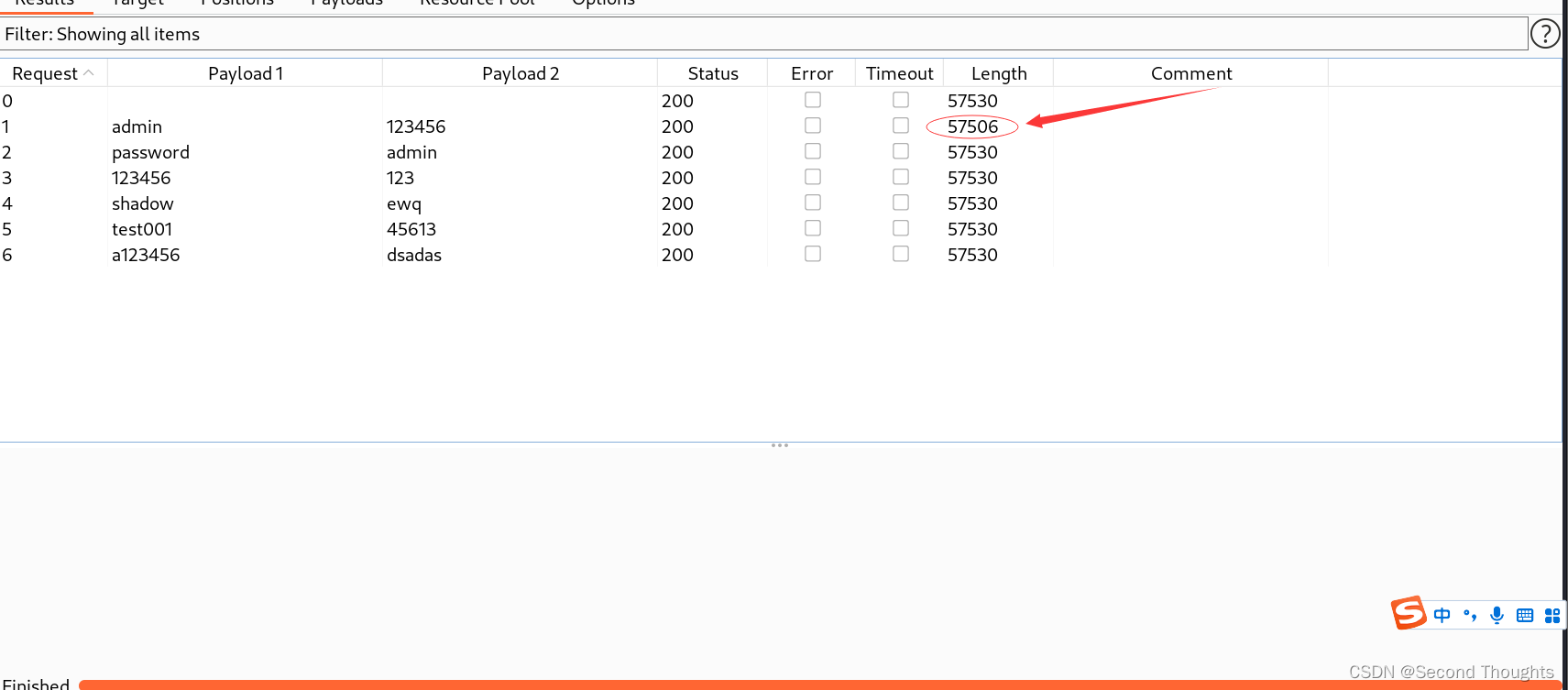

4.然后start attack,查看爆破结果 通过结果发现,sniper只能默认对第一个参数进行修改,而无法对两个参数同时进行爆破。 5.因为已经默认知道了用户是admin,这里将参数对象指向password,进行爆破,发现回显成功

通过结果发现,sniper只能默认对第一个参数进行修改,而无法对两个参数同时进行爆破。 5.因为已经默认知道了用户是admin,这里将参数对象指向password,进行爆破,发现回显成功

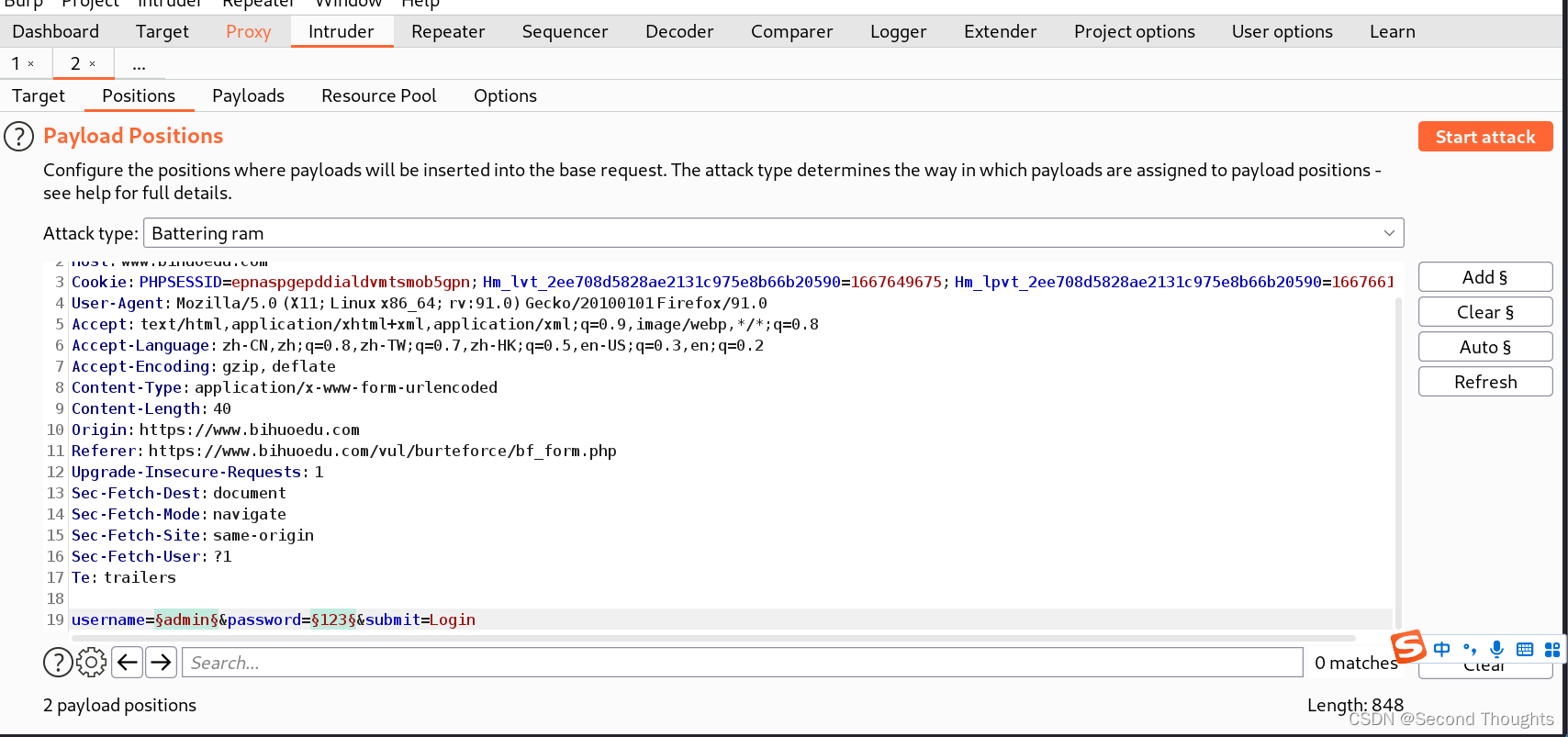

2.Battering ram(攻城锤)

不同于sniper,Battering ram是两个参数同时进行遍历一个字典的

1.首先选择Battering ram模式,然后选择username和password两个参数。

2.然后字典还是之前的字典,然后start attack,我们不难发现,username和password都变成一样的了。

但是这种爆破在实际过程中是很不合理的,应为基本不会有人将用户名和密码设置成一样的,就像大多数人不会将qq密码设置成qq号一样。

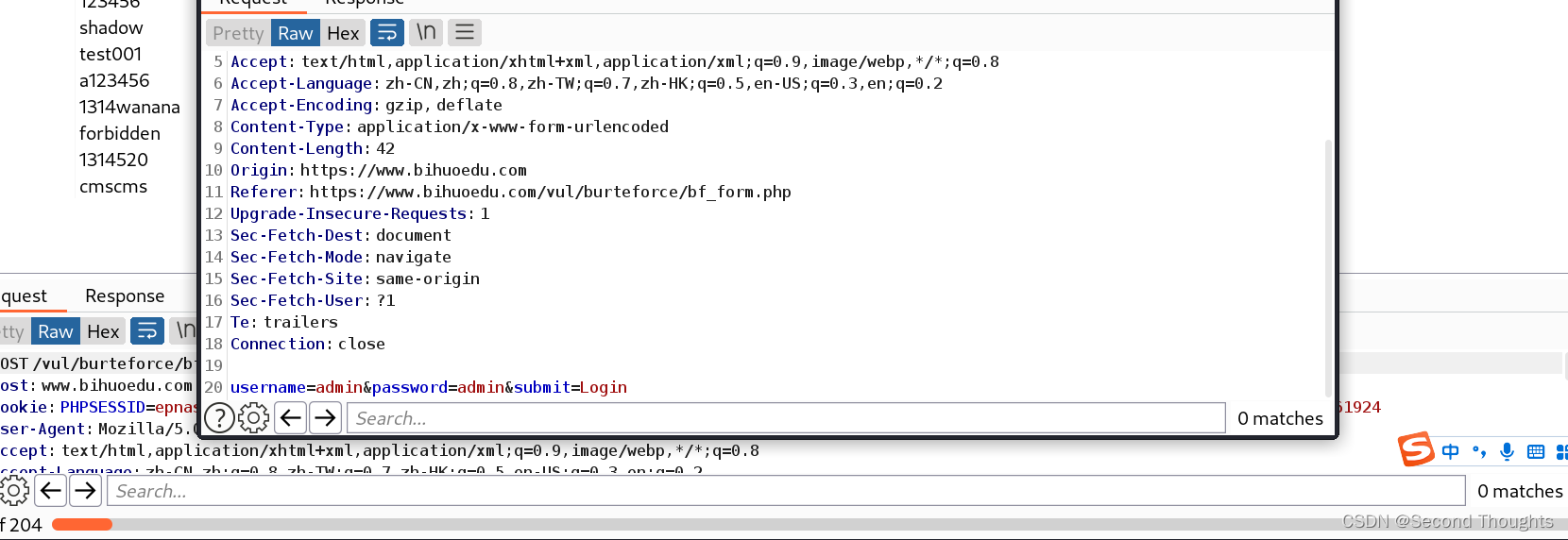

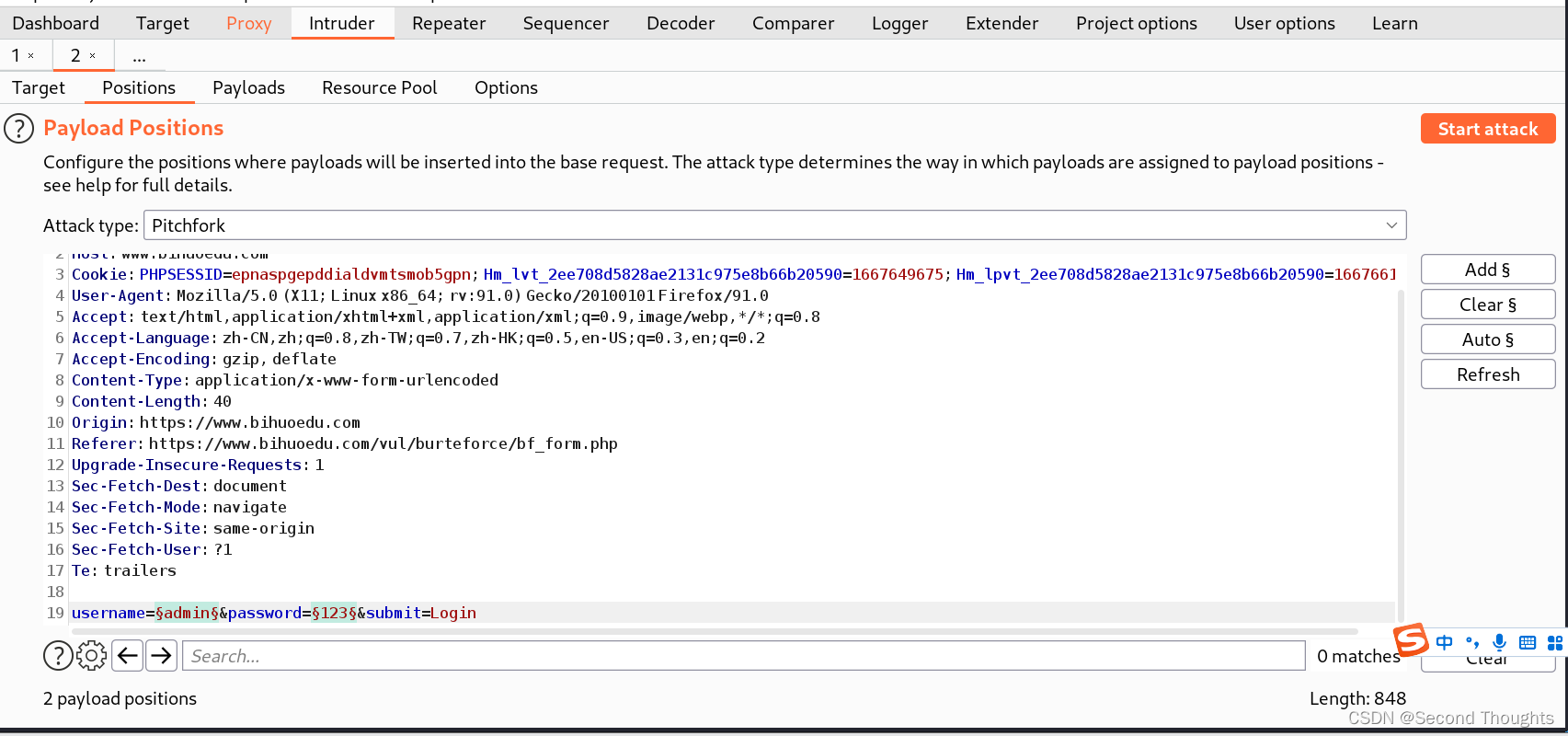

3.Pitchfork(草叉模式)

Pitchfork作为多字典,他的特点也非常明显,就是多个字典同时进行,与Battering ram有些相似之处,但是一个是多个人跑一个赛道,而一个是多个人,各有各的赛道。

1.这里我们选择Pitchfork模式,标记username和password两个参数

2.发现payload set有两个字典了,我们一开始对字典1已经进行了设置,所以这里我们要对字典二进行设置,但是注意两个字典不能是一样的,否则那就和Battering ram模式一样了。

3.然后start attack,回显成功

在实际的情况中,这种也依然不是很科学,因为大部分爆破爆破都只是会回显username or password error,这种一对一的爆破依然是意义不大的。

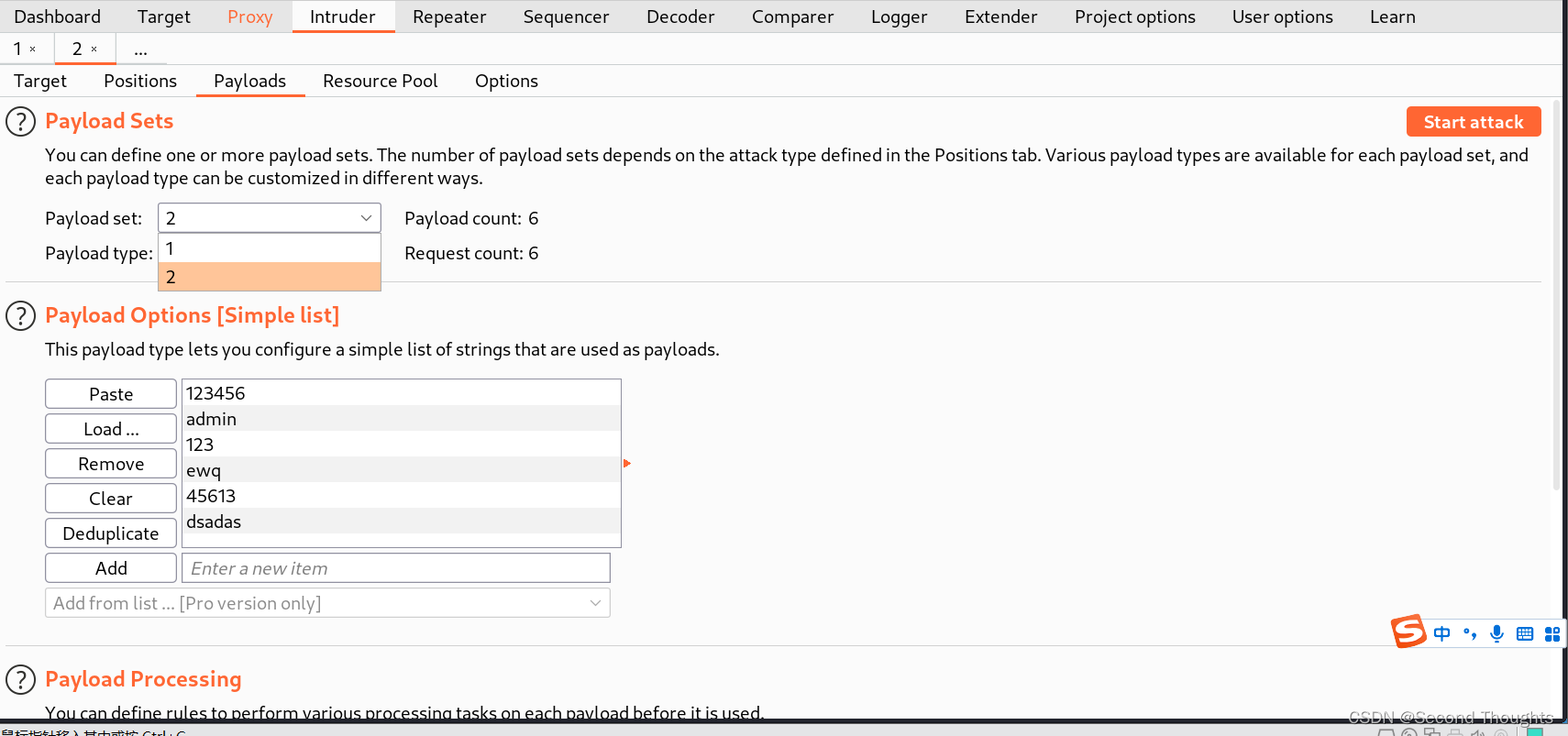

4.Cluster bomb(集束炸弹)(推荐爆破时使用)

看了前面的三种模式,大伙儿是不是都觉得能够解决的破解情景都很局限呢,而Cluster bomb兼备了前面三种模式的所有的功能,那就是全部遍历,不放过所有情况,但是在超大字典的情况下,运算能力就限制了Cluster bomb模式的发挥,所以只要算力足够,那爆破出密码就不是问题。

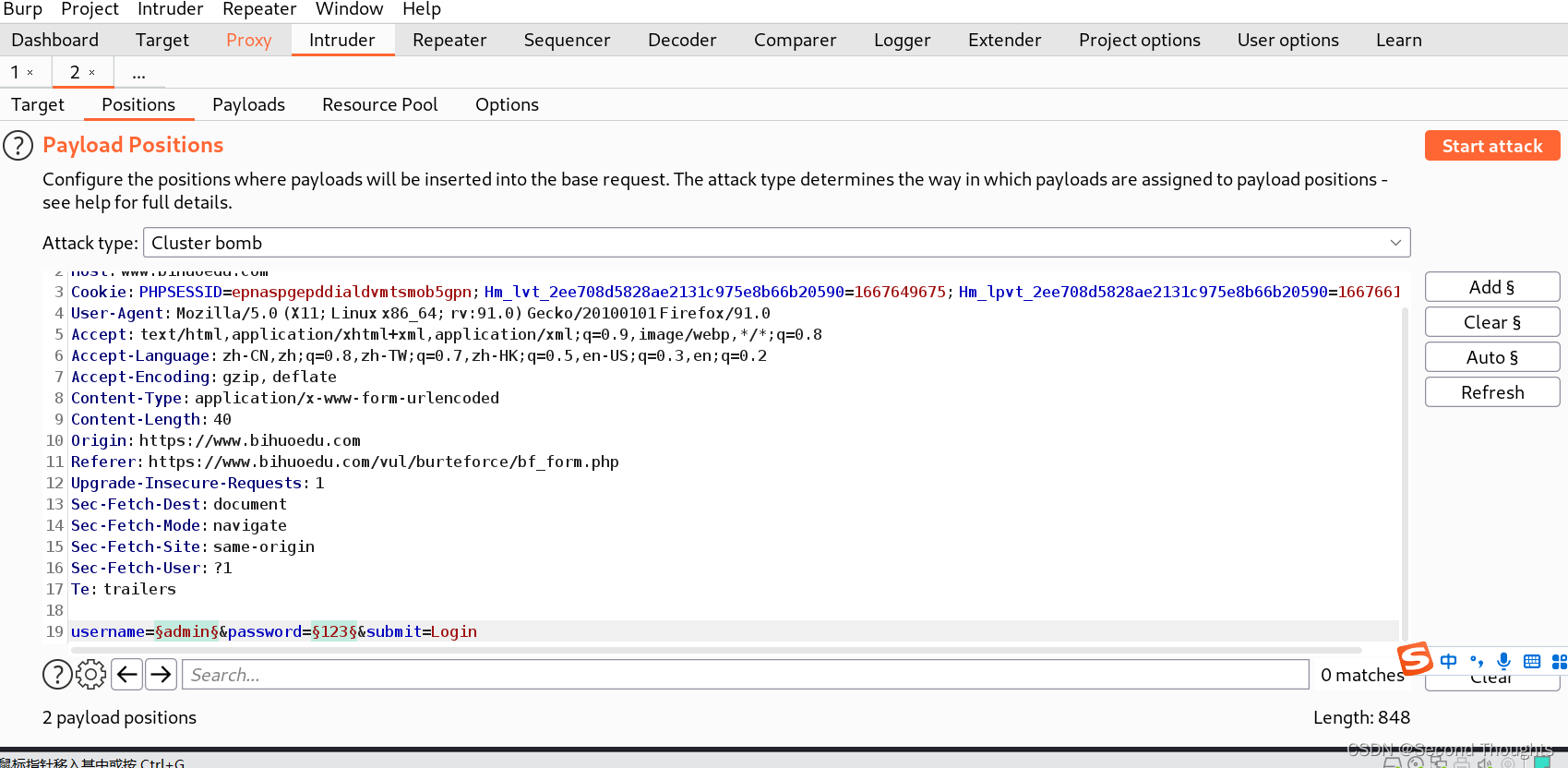

1.选定参数,选择Cluster bomb模式

2.这里的字典2我就选择与字典一样的,因为会全部遍历,这里我删减了一下字典,主要演示一下这个模式的遍历方式

这就是所有的模式解析,萌新才开始学,大佬勿喷QAQ

版权归原作者 LazySideny 所有, 如有侵权,请联系我们删除。