图 0-0 探针思路

(一)web层面

1、信息收集

0x01 网站源码自己开发

进行常规漏洞扫描,用AWVS效率高

0x02 网站源码使用开源CMS

常规漏洞——开源CMS团队可以做这个事情,AWVS不容易找到漏洞(其他非源码漏洞除外)

如果比较冷门、小众、国内的cms就不会有集成,不合适

2、可维护Poc

0x01 pocassist

是一个 Go (Golang) 编写的全新的开源漏洞测试框架,实现对poc的在线编辑、管理、测试。如果你想自己扶梯子,又想实现poc的逻辑,又想在线对靶机快速测试,那就使用pocassist吧

https://github.com/jweny/pocassist

0x02 afrog

afrog 是一款性能卓越、快速稳定、PoC 可定制的漏洞扫描工具,PoC 包含 CVE、CNVD、默认口令、信息泄露、指纹识别、未授权访问、任意文件读取、命令执行等多种漏洞类型,帮助网络安全从业者快速验证并及时修复漏洞。

https://github.com/zan8in/afrog

3、APP渗透

如果我们直接在xray扫描URL,可以发现能访问的特别少,而且漏洞较少,这里我们介绍Burp suite 联合 xray进行扫描:

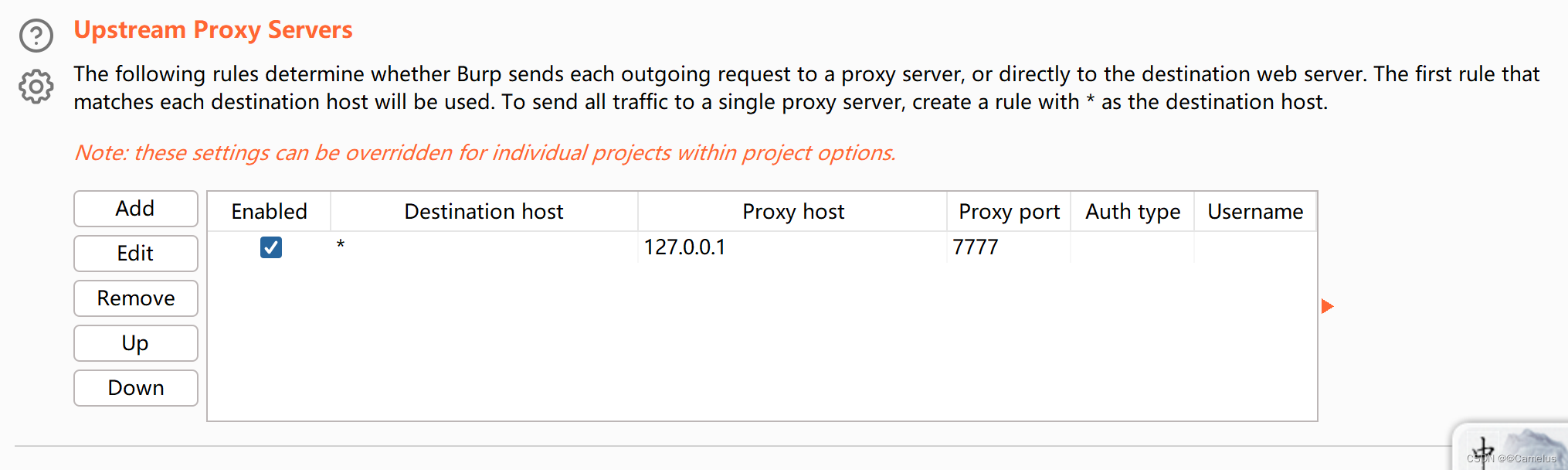

0x01 在BP上添加转发端口

图 3-1 添加代理

0x02 Xray进行监听

.\xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output jinyouxin.html

0x03 触发数据

在模拟器中直接触发数据包,后会自动生成jinyouxin.html

AWVS和Xray联动也操作类似(解决Xray有些数据无法访问),这里不再累赘。

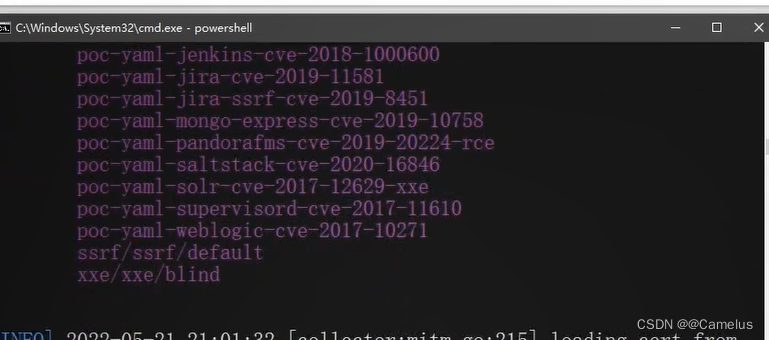

图 3-2 监听到的数据包

4、Goby

Goby——新一代安全工具 - FreeBuf网络安全行业门户

这款工具之前介绍过,里面有集成的许多插件,GUI页面,这里不再累赘。

(二)操作系统层面

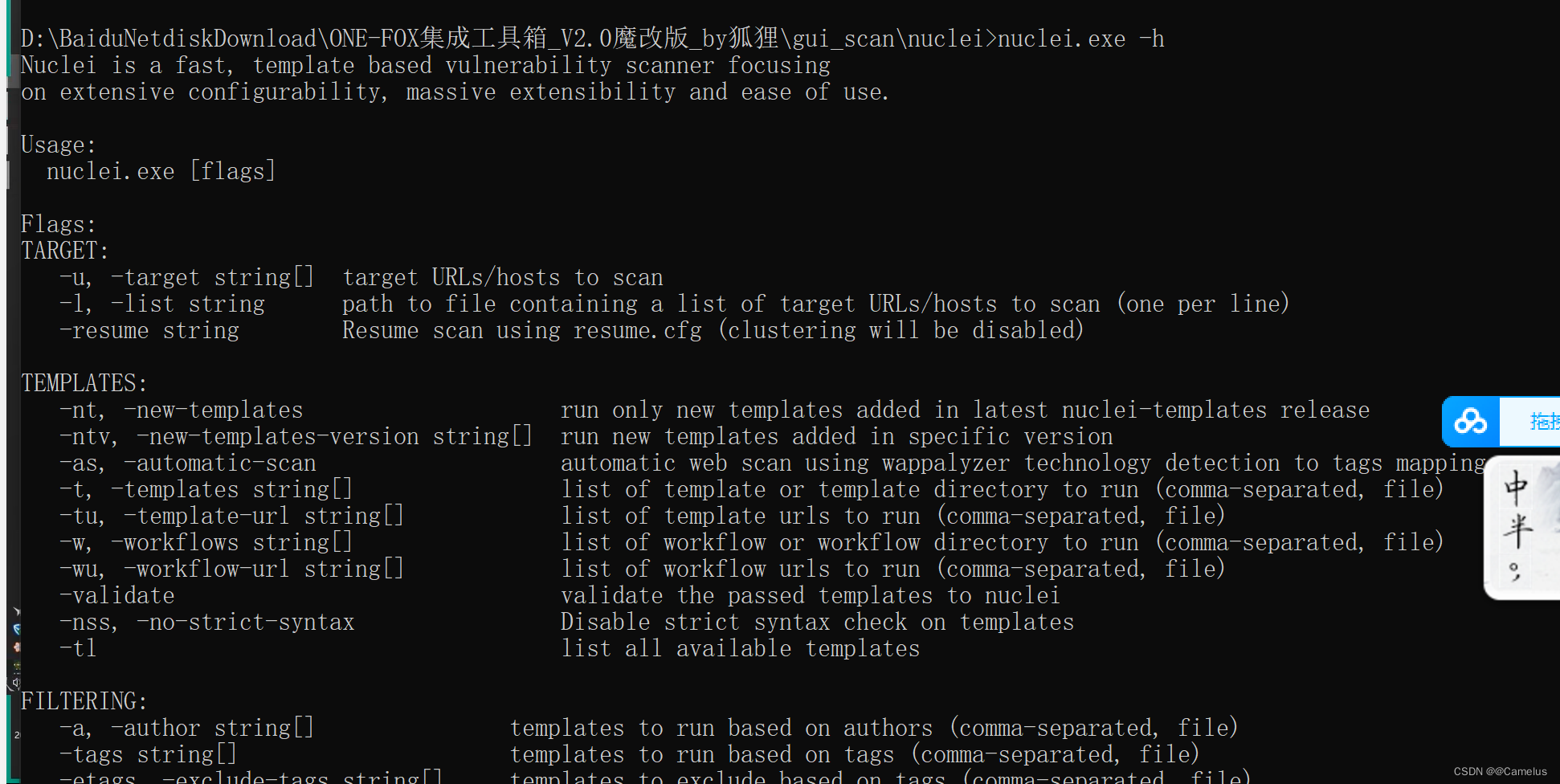

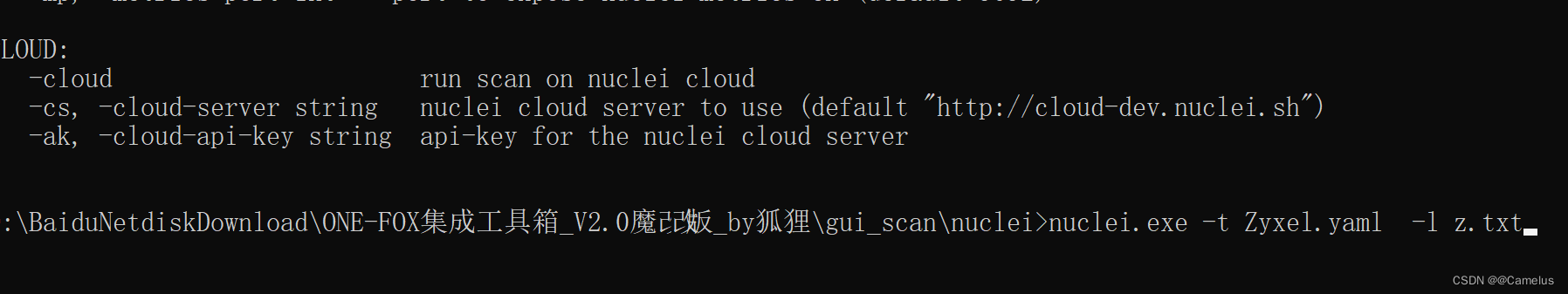

1、nuclei

https://github.com/projectdiscovery/nuclei

Nuclei可以基于YAML来跨目标发送请求,能够实现零误报,并且可以帮助研究人员对已知路径执行有效的扫描。Nuclei的主要使用场景为网络侦察的初始阶段,可以帮助研究人员快速检查已知且易于探测的目标中是否存在安全漏洞。该工具使用了retryablehttp-go库来处理各种错误,并在Web应用防火墙屏蔽的情况下进行自动重传,这也是该工具的核心模块之一。

官网上有releases版本,直接下载cmd即可。

图 2-01 帮助手册

0x01 可扩展性

我们在github上不难发现该项目一直都在有人进行维护,同时采用go语言进行开发,同时如果有最新报出的漏洞时,也可以快速进行集成,如下举个例子:

CVE-2022-0140 XSS攻击

id: CVE-2022-0140

info:

name: WordPress Visual Form Builder <3.0.8 - Cross-Site Scripting

author: random-robbie

severity: medium

description: |

WordPress Visual Form Builder plugin before 3.0.8 contains a cross-site scripting vulnerability. The plugin does not perform access control on entry form export, allowing an unauthenticated user to export the form entries as CSV files using the vfb-export endpoint.

reference:

- https://wpscan.com/vulnerability/9fa2b3b6-2fe3-40f0-8f71-371dd58fe336

- https://www.fortiguard.com/zeroday/FG-VD-21-082

- https://nvd.nist.gov/vuln/detail/cve-2022-0140

classification:

cvss-metrics: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:L/I:N/A:N

cvss-score: 5.3

cve-id: CVE-2022-0140

cwe-id: CWE-200

tags: wpscan,cve,cve2022,xss,wordpress

requests:

- raw:

- |

POST /wp-admin/admin.php?page=vfb-export HTTP/1.1

Host: {{Hostname}}

Referer: {{RootURL}}/wp-admin/admin.php?page=vfb-export

Content-Type: application/x-www-form-urlencoded

Origin: {{RootURL}}

vfb-content=entries&format=csv&entries_form_id=1&entries_start_date=0&entries_end_date=0&submit=Download+Export+File

matchers-condition: and

matchers:

- type: word

words:

- '"Date Submitted"'

- '"Entries ID"'

condition: and

- type: status

status:

- 200

# Enhanced by mp on 2022/10/28

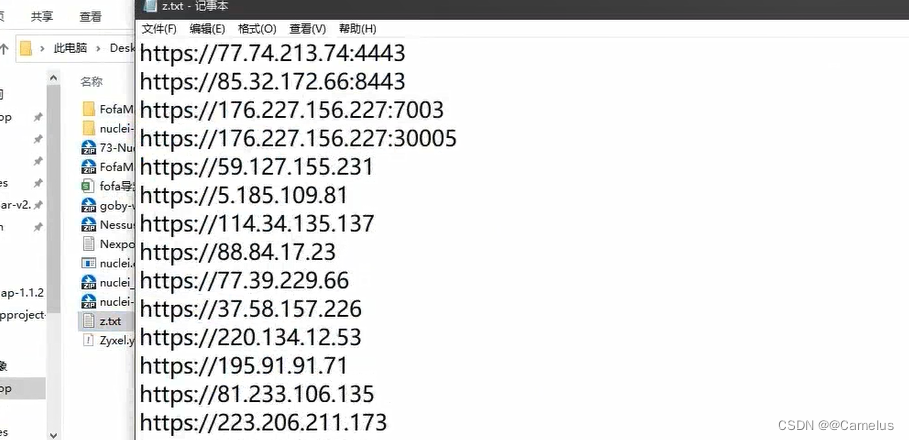

先找到符合该漏洞的资产信息

图 2-02 在fofa找到后倒入

输入语法即可:

图 2-03 扩展性扫描

0x02 FofaMap

GitHub - asaotomo/FofaMap: FofaMap是一款基于Python3开发的跨平台FOFA API数据采集器,支持网站图标查询、批量查询和自定义查询FOFA数据,能够根据查询结果自动去重并生成对应的Excel表格。另外春节特别版还可以调用Nuclei对目标进行漏洞扫描,让你在挖洞路上快人一步。

为了更加方便进行安全测试,我们可以通过FafaMap将资产信息和nuclei进行联动,具体操作说明上面github都有一定的介绍。

0x03 fiora

GitHub - bit4woo/Fiora: Fiora:漏洞PoC框架Nuclei的图形版。快捷搜索PoC、一键运行Nuclei。即可作为独立程序运行,也可作为burp插件使用。

可以将nuclei配合burp suite进行联动扫描,

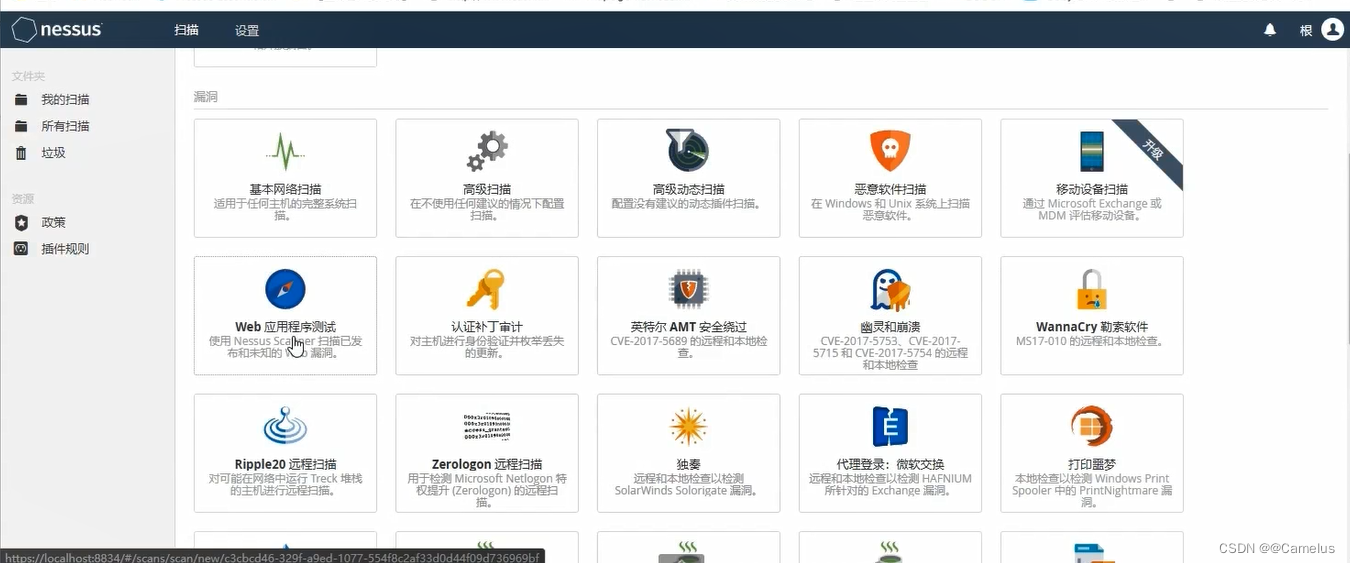

2、Nessus

该款工具支持检测操作系统层面上的漏洞,扫描内网成功的概率较大,在外网能探针出来的概念较小,博主之前介绍过,它也可以探针web层面的漏洞。

Nessus安装与使用_@Camelus的博客-CSDN博客_nessus安装

图 2-05 可扩展插件

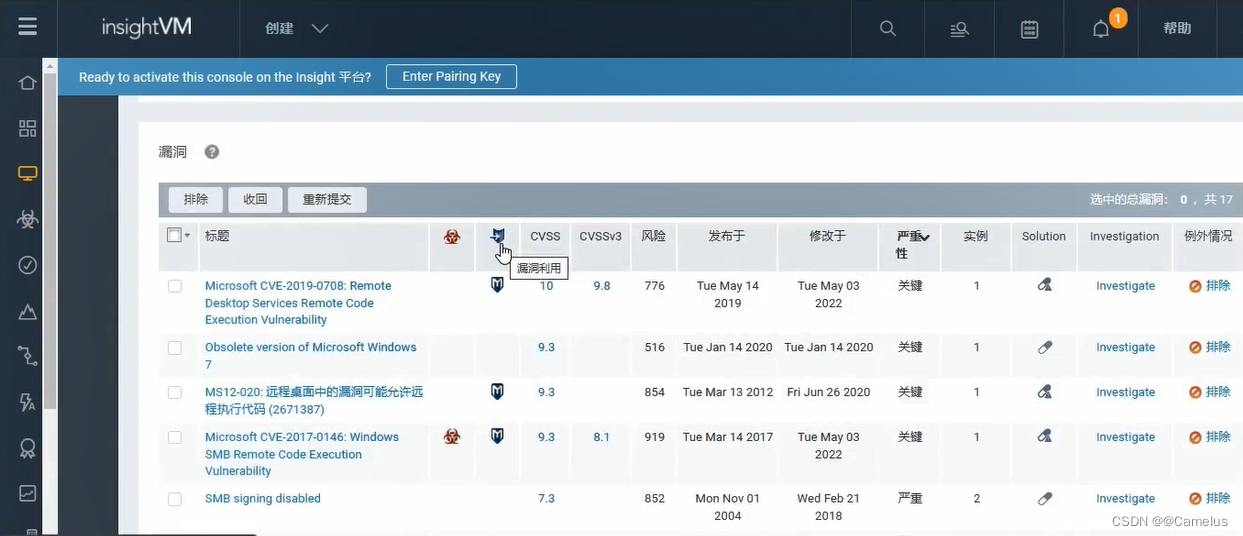

3、nexpose

Nexpose: Vulnerability Scanner & Software | Rapid7

该款工具只能进行操作系统层面上的探针,是Rapid7公司旗下的产品,可以给出哪些漏洞可以被 Metasploit Exploit,哪些漏洞在 Exploit-db 里面有 exploit 的方案。可以生成非常详细的,非常强大的 Report,涵盖了很多统计功能和漏洞的详细信息。

配置安装这里不再累赘,官网上有,当然也有破解版。

图 2-03 扫描结果

它是Rapid7旗下的产品,自动集成了MSF和Exploit-db,由扫描结果也可以清晰看出来。Goby也可以扫描,但是在操作系统层面上没有如上三种工具优秀。它主要针对web方面,端口服务,第三方插件etc,

GitHub - yaklang/yakit: Cyber Security ALL-IN-ONE Platform

版权归原作者 @Camelus 所有, 如有侵权,请联系我们删除。