目录

前言

由于DHCP攻击可能导致整个局域网的用户不能上网,为了避免伤及无辜,本次实验在借助eNSP的仿真环境完成。

1、工具

kali linux、eNSP

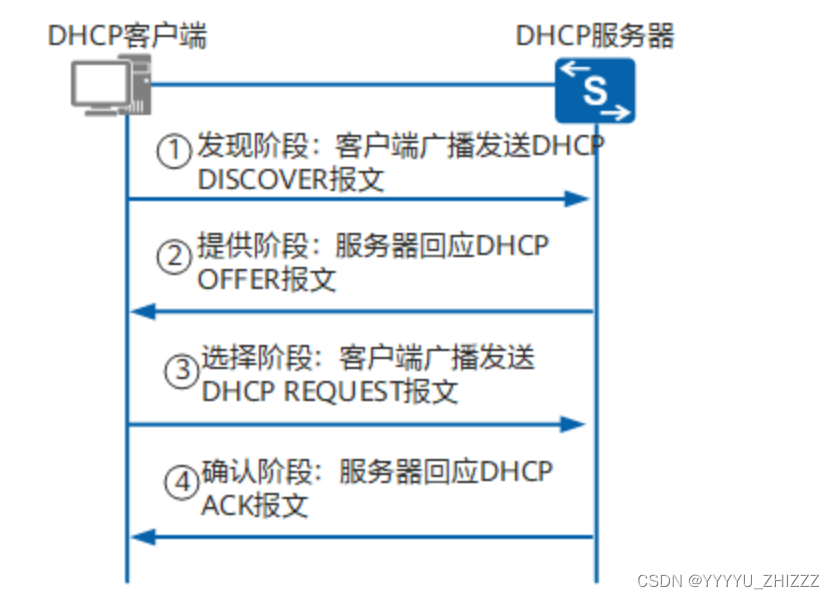

2、原理

DHCP饿死攻击:大量的伪造DHCP客户端MAC地址,并且通过发送大量的DHCP不完整请求,将DHCP地址池中的地址快速消耗殆尽,使DHCP服务器不能为正常发送DHCP请求的主机分配地址。

DHCP客户端获取地址的过程(无DHCP中继情况下)

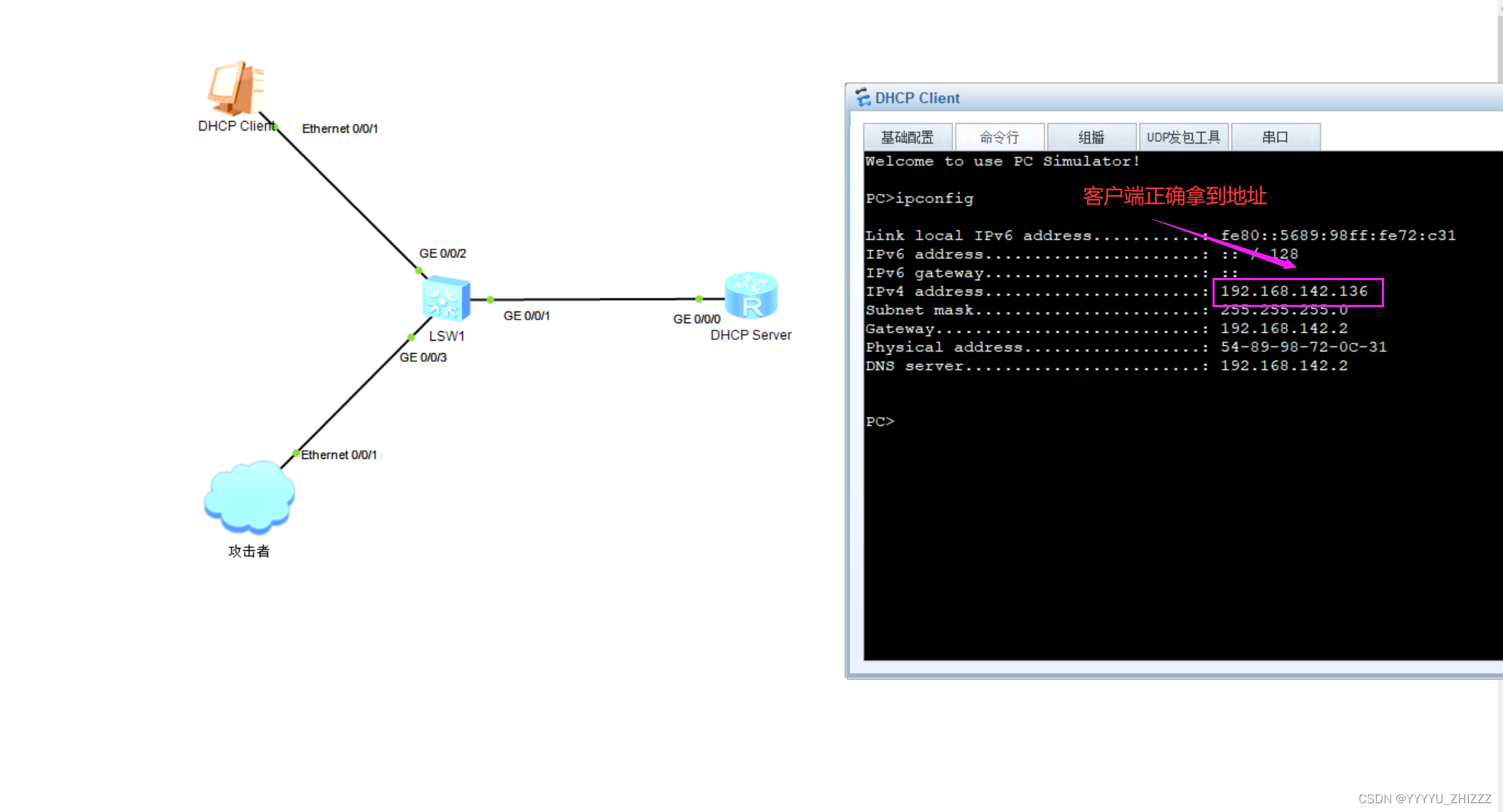

3、实验

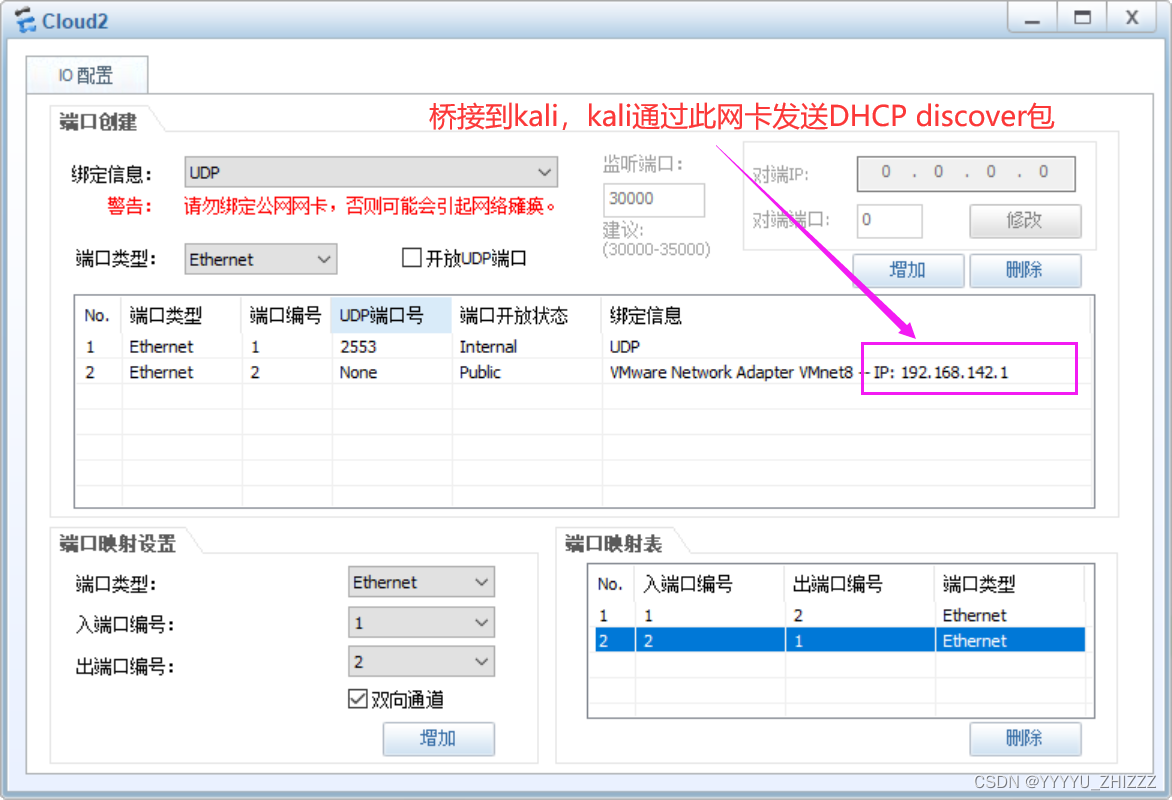

拓扑环境:(eNSP模拟器和kali是同一块网卡的)

模拟环境桥接到kali

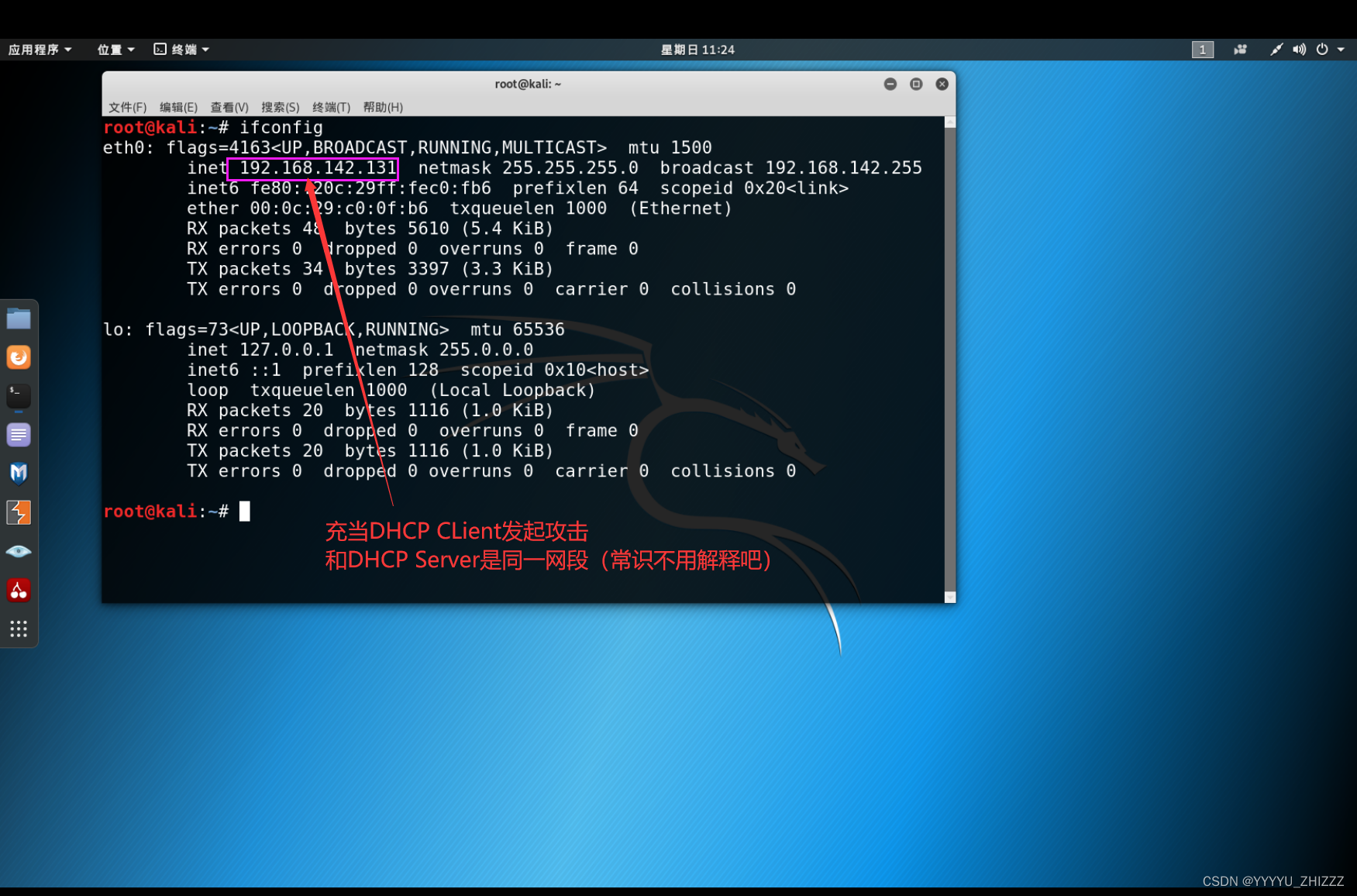

查看攻击者是否和DHCP Server同一网段

路由器启用DHCP Server

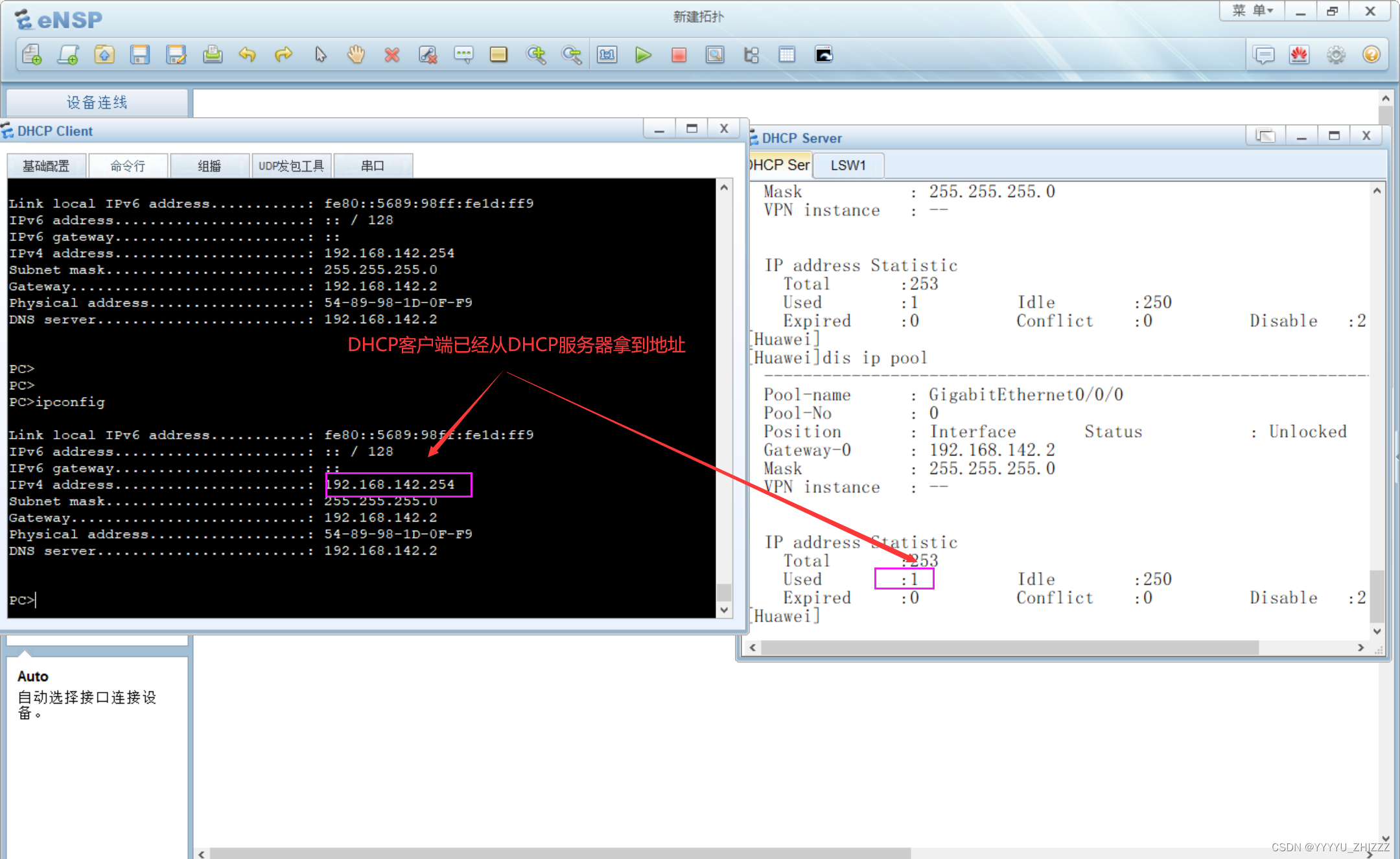

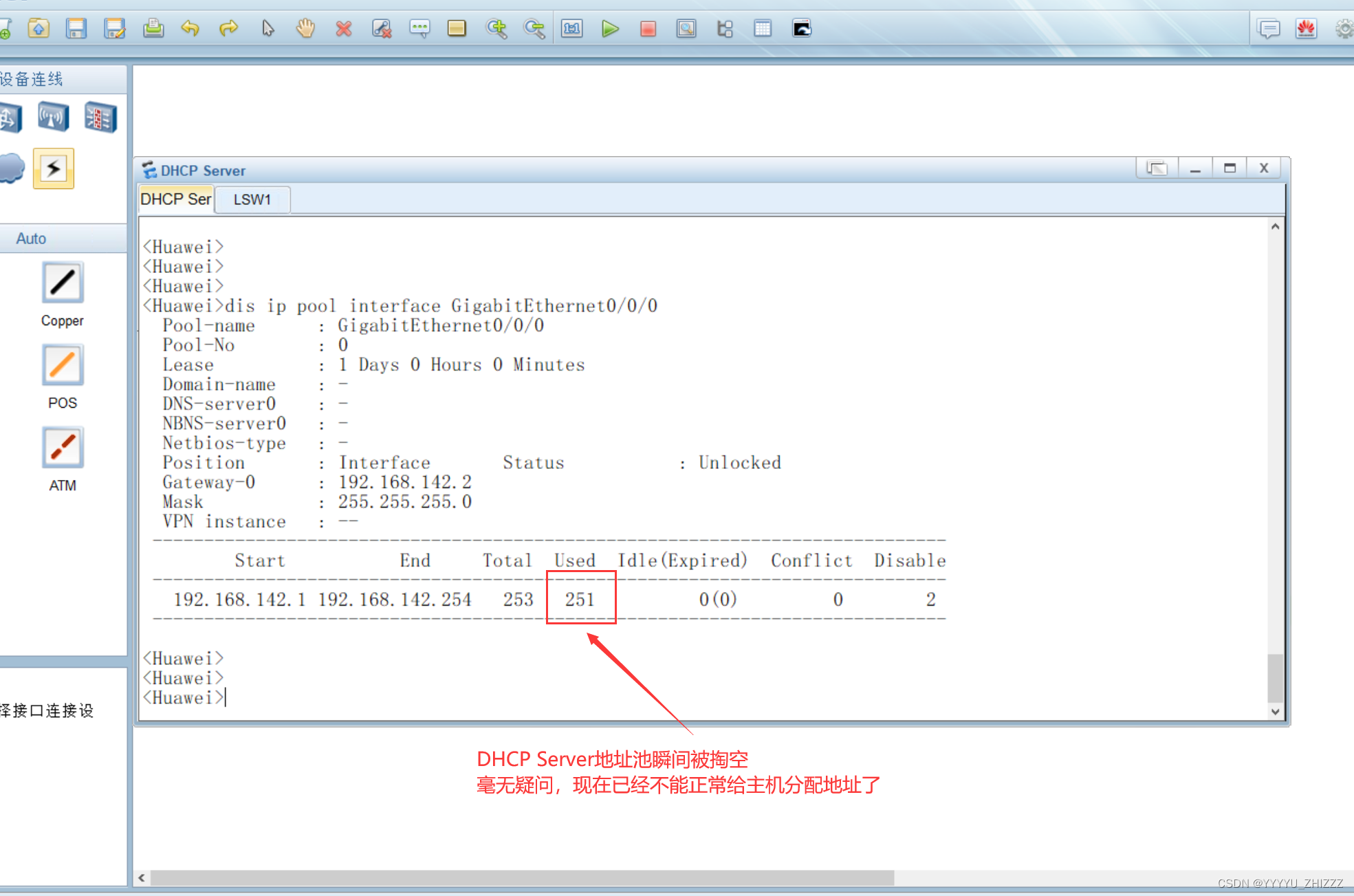

查看DHCP Server地址池

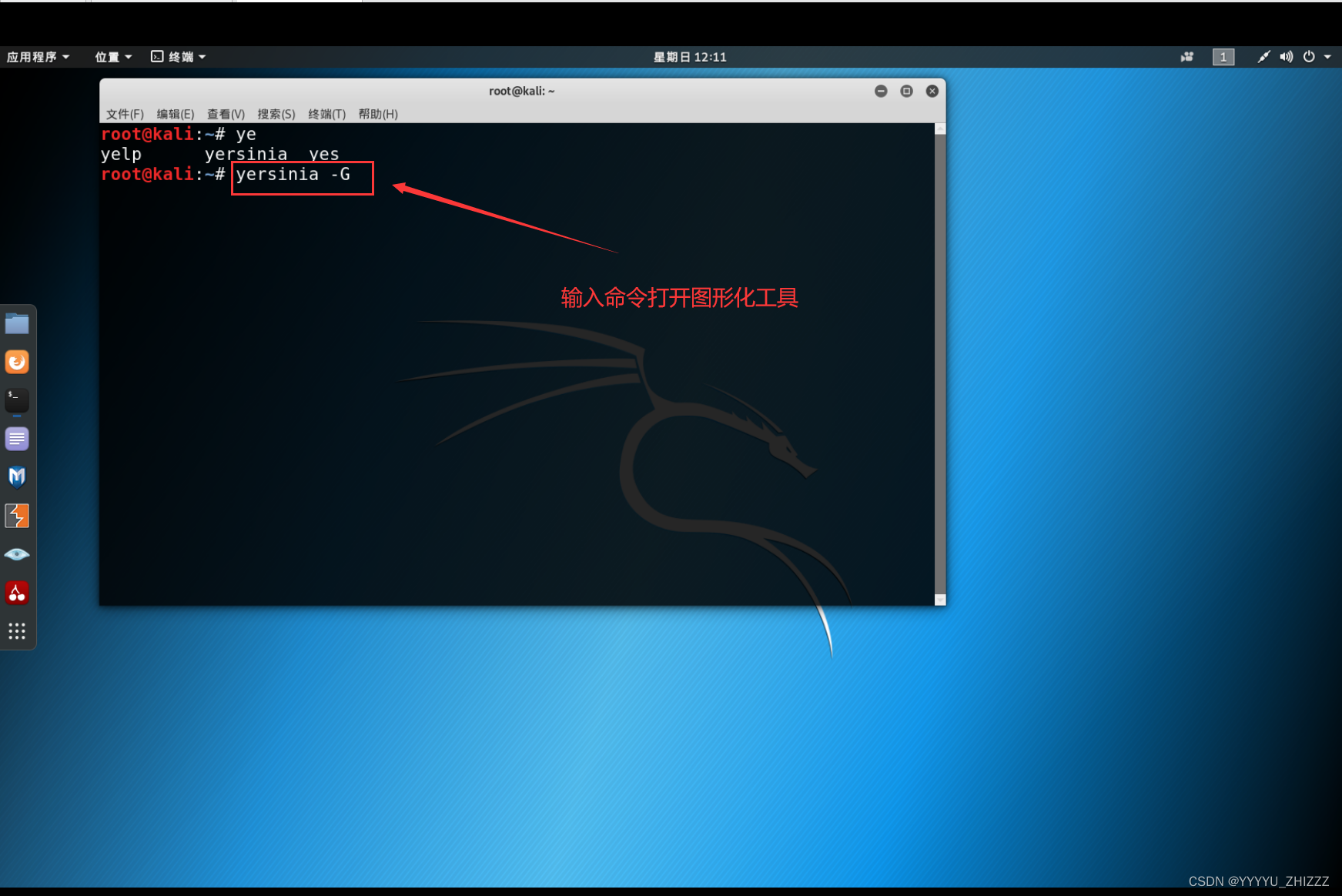

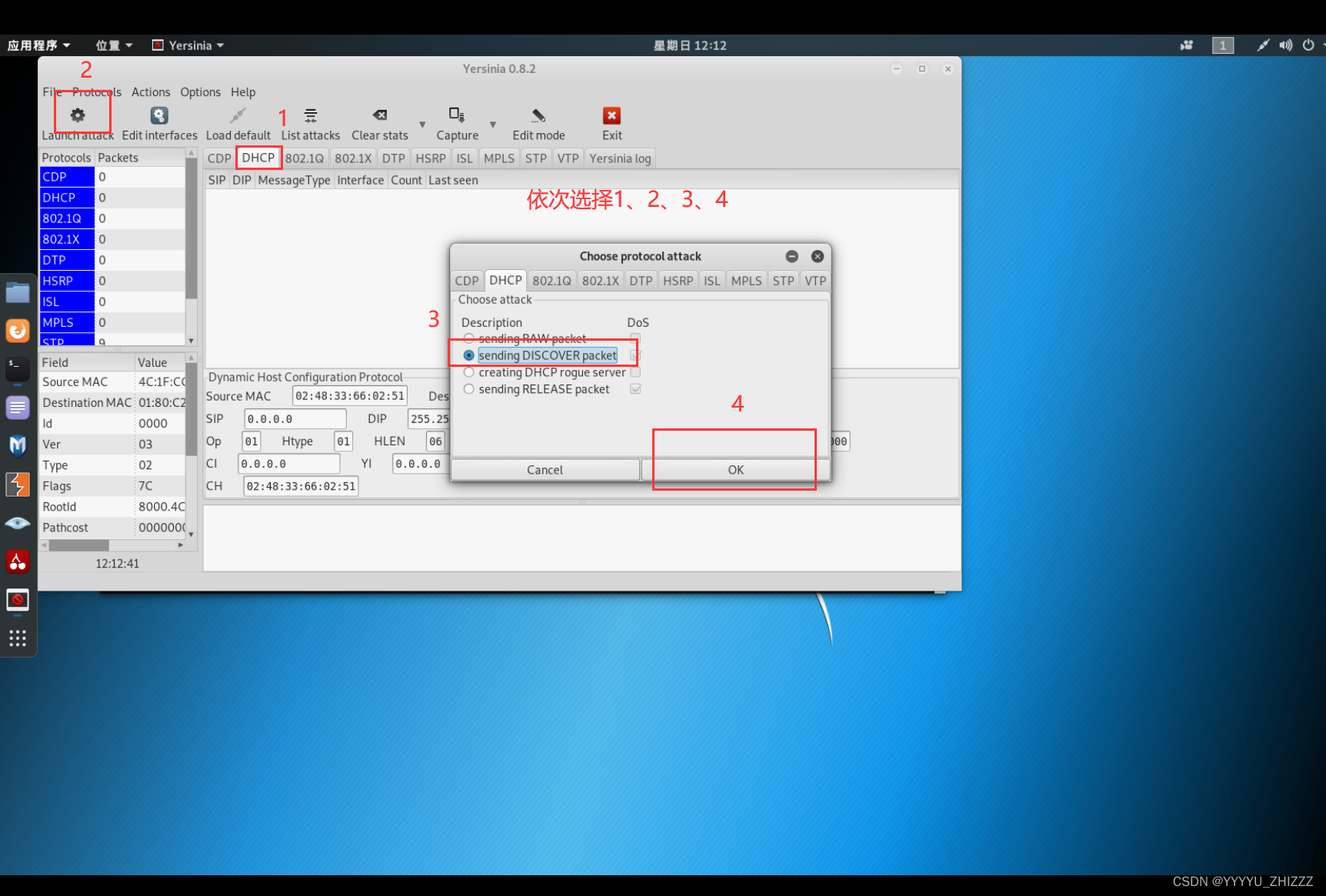

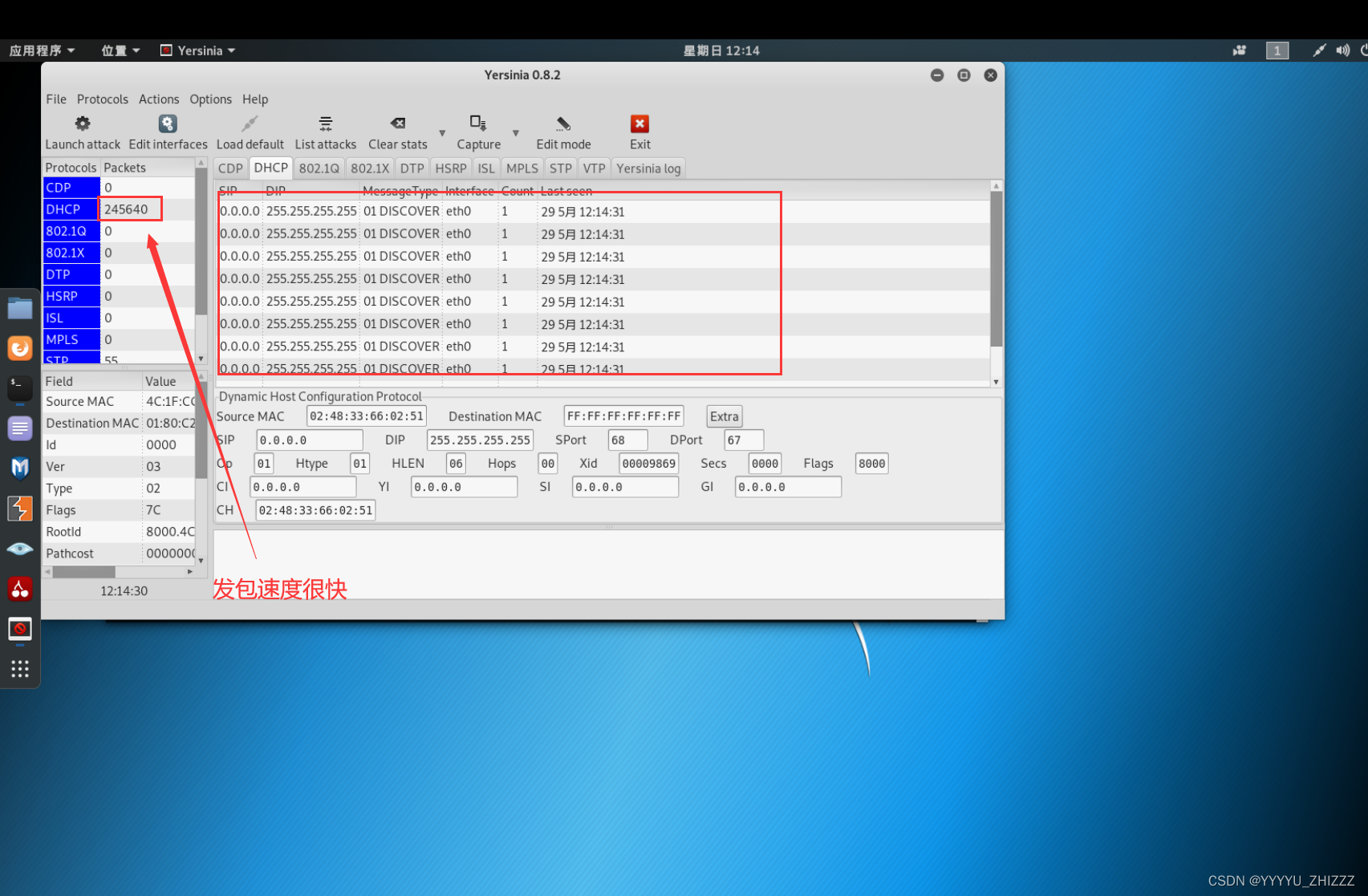

启动kali开始攻击

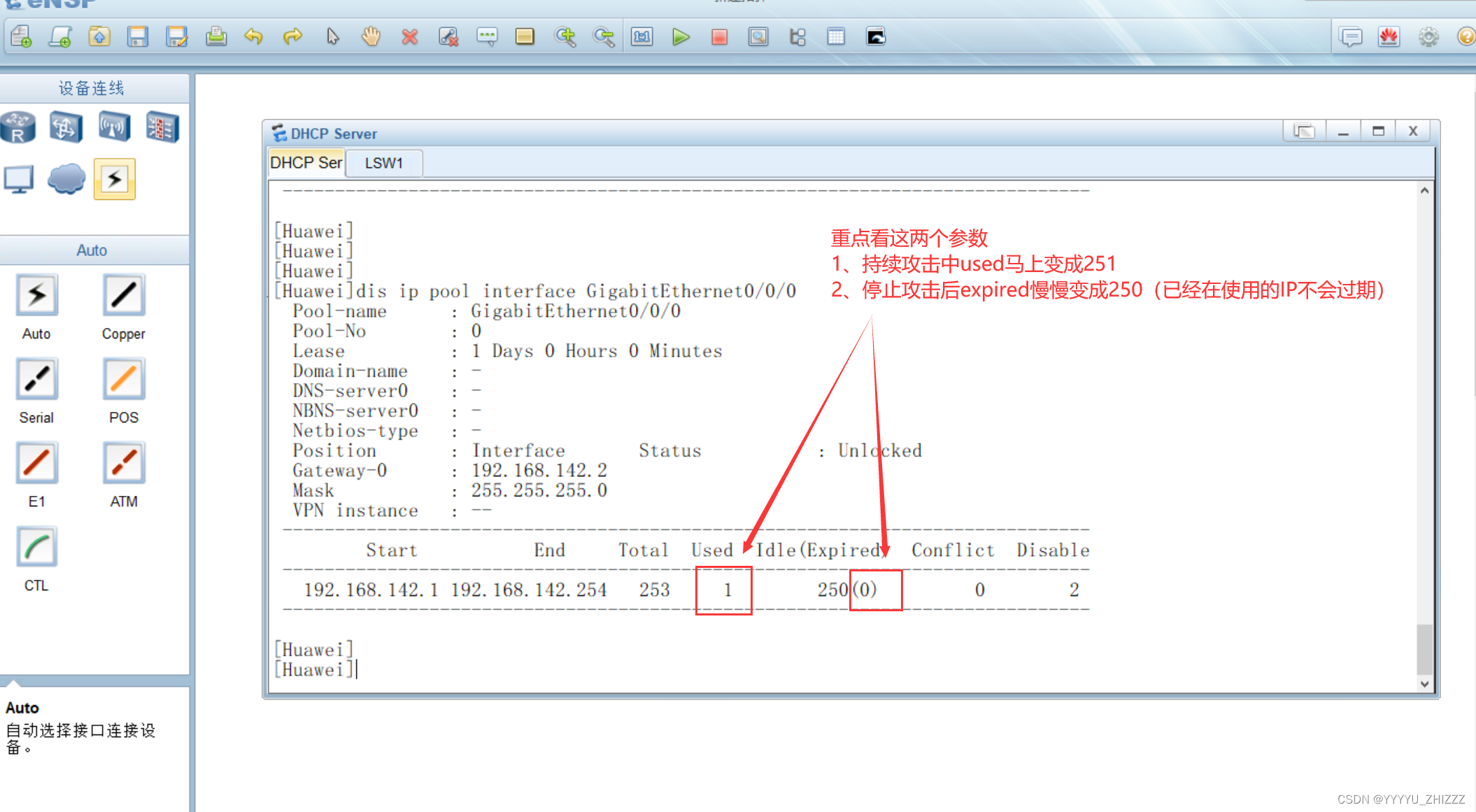

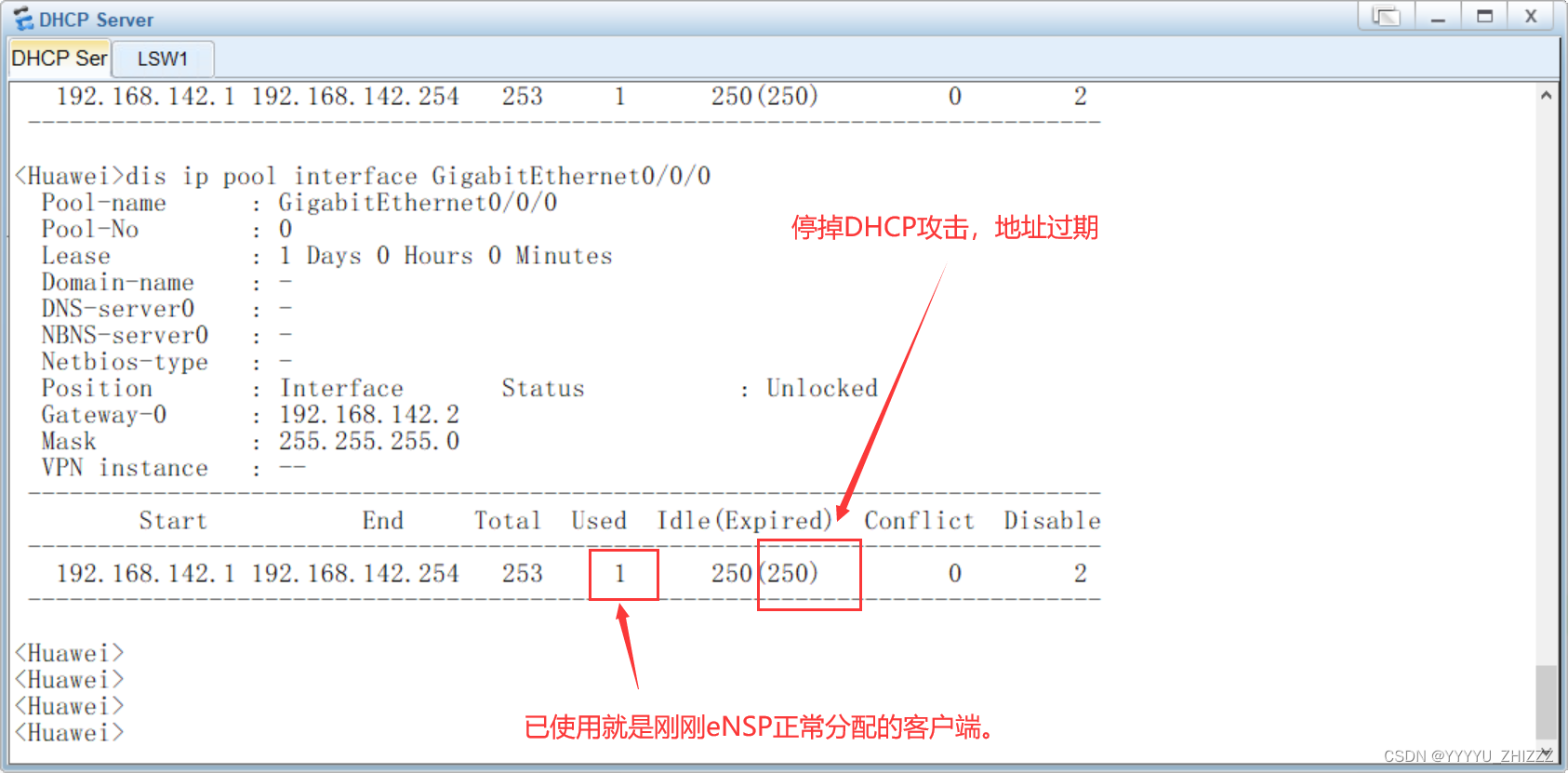

观察DHCP Server(地址池瞬间被掏空)

4、总结

1、 模拟器做实验中如果持续发包,电脑会发热严重(会不会损坏不知道,最好发几秒马上就停)。

2、 本实验也可在实际的网络环境进行,仅取决于你的kali是否于DHCP Server在同一个网段。

5、!!!

大量的DHCP discover报文会占用较大比重的带宽,切勿 在运行业务的网络下做实验,否则会导致大面积用户断网导致业务中断,甚至会影响到DHCP Server设备的性能。

版权归原作者 YYYYU_ZHIZZZ 所有, 如有侵权,请联系我们删除。