♥️作者:小刘在C站

♥️每天分享云计算网络运维课堂笔记,一起努力,共赴美好人生!

♥️**夕阳下,是最美的,绽放。 **

一.思科防火墙的NAT 一种有四种,

静态NAT 将一个内网服务器映射为外网的一个地址,外网通过外网的地址访问服务器 实现安全,当然必须要做acl 允许低安全级别访问高安全级别

动态NAT 一般是一组对一组, 一个网段对应一个外网地址段

静态PAT 一般用来映射服务器,将内网服务器的具体服务通过加端口号映射成为外网地址加端口号 实现安全 ,同时做acl 允许低安全级别访问高安全级别

动态PAT 实验内网网段整个映射到外网的一个地址(通过加端口号来识别)

二.动态NAT 配置

asa(config)#nat (inside) 1 10.1.1.0 255.255.255.0

//配置内网需要转换的地址段 1 表示 nat-id

asa(config)#global(outside) 1 172.16.1.100-172.16.1.200

//配置转换出去的公网地址段, nat-id 要和 内网地址段中的一致

asa#show xlate detail

//验证测试后,可以用这个命令来查看转换过程

注意:没有做地址转换的网段也可以访问外网,所以 防火墙的nat 只是用来做安全设置 并没有 代替路由功能,所以防火墙和内网外网各路由正常配置路由

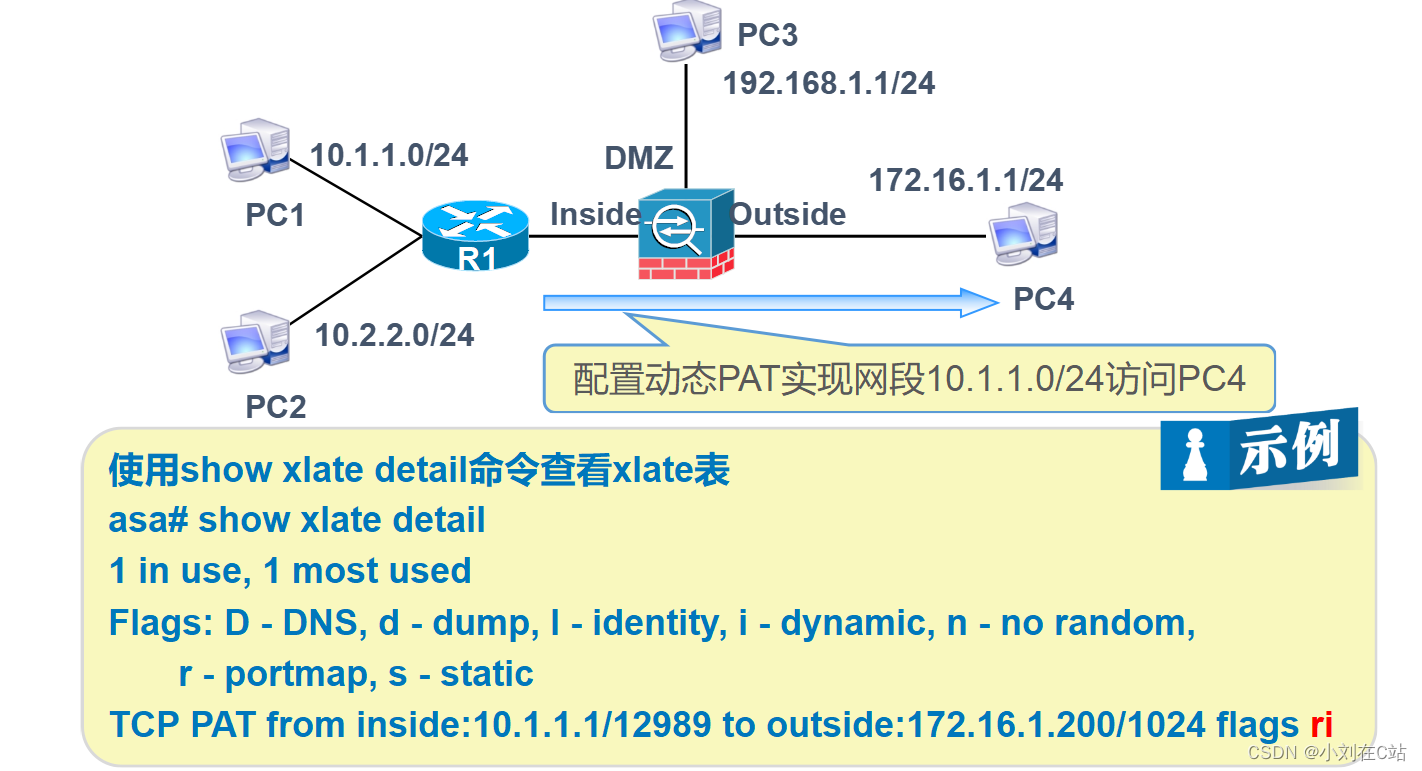

三.动态PAT配置

asa(config)#nat (inside) 1 10.1.1.0 255.255.255.0

//配置内网需要转换的地址段 1 表示 nat-id

asa(config)#global(outside) 1 172.16.1.100

//配置转换出去的公网地址, nat-id 要和 内网地址段中的一致

asa#show xlate detail

//验证测试后,可以用这个命令来查看转换过程

四.静态NAT 配置

asa(config)#static (dmz,outside) 172.16.1.201 192.168.1.1

//配置静态nat 将 dmz 内网地址 192.168.1.1 转换为 outside 区域外部的 172.16.1.201

asa(config)#access-list abc permit ip host 172.16.1.1 host 172.16.1.201

//因为低安全级别的访问高安全级别的所以配置acl 允许 172.16.1.1 访问转换之后的地址 172.16.1.201

asa(config)#access-group abc in int outside

//将 acl 应用到 外端口的入口

asa#show xlate detail

//验证测试后,可以用这个命令来查看转换过程

五.静态PAT 配置

asa(config)#static (dmz,outside) tcp 172.16.1.201 80 192.168.1.1 80

//配置静态pat 将 dmz 内网地址 192.168.1.1 80端口 转换为 outside 区域外部的 172.16.1.201 80 端口上

asa(config)#static (dmz,outside) tcp 172.16.1.201 23 192.168.1.2 23

//配置静态pat 将 dmz 内网地址 192.168.2.1 23端口 转换为 outside 区域外部的 172.16.1.201 23 端口上

asa(config)#access-list abc permit ip host 172.16.1.1 host 172.16.1.201

//因为低安全级别的访问高安全级别的所以配置acl 允许 172.16.1.1 访问转换之后的地址 172.16.1.201

asa(config)#access-group abc in int outside

//将 acl 应用到 外端口的入口

asa#show xlate detail

//验证测试后,可以用这个命令来查看转换过程

六.NAT控制和 NAT 豁免

NAT 控制 是一个开关, 可以再ASA 7.0之后版本上使用

默认防火墙禁用 NAT 控制

禁用NAT 控制时,nat 转换并不是必须的,高安全级别的做不做nat 都可以访问低安全级别的

启用 nat 命令

asa(config)#nat-control

启用nat 控制之后,那么nat 转换是必须的,只有配置的nat的才能访问,没有则不允许

但是有些情况下 不能使用nat 实现通信如 vpn 那么需要对nat 做豁免

nat 豁免,意思是在 nat 控制之下,没有做nat 转换的也可以通信

nat 豁免命令

asa(config)#access-list nonat extended permit ip 10.2.2.0 255.255.255.0 172.16.1.0 255.255.255.0

//配置 扩展命名的acl 指定允许需要豁免的网段

asa(config)#nat(inside) 0 access-list nonat

//配置 允许豁免

♥️关注,就是我创作的动力

♥️点赞,就是对我最大的认可

♥️这里是小刘,励志用心做好每一篇文章,谢谢大家

版权归原作者 小刘在C站 所有, 如有侵权,请联系我们删除。