操作系统:kali

(一)主机发现

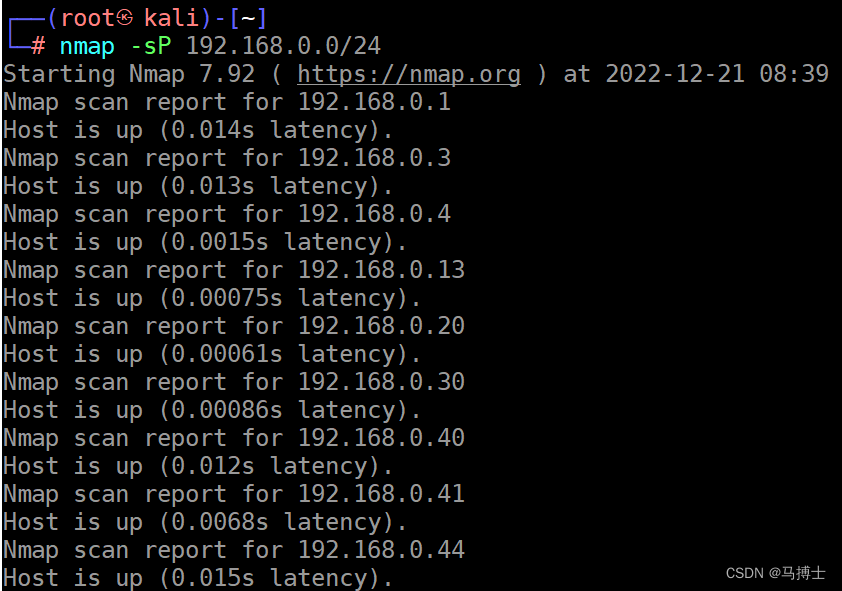

1、批量Ping扫描: 批量扫描一个网段的主机存活数。

例:nmap -sP 192.168.0.1/24 ##使用ping批量扫描192.168.0段的存活主机。

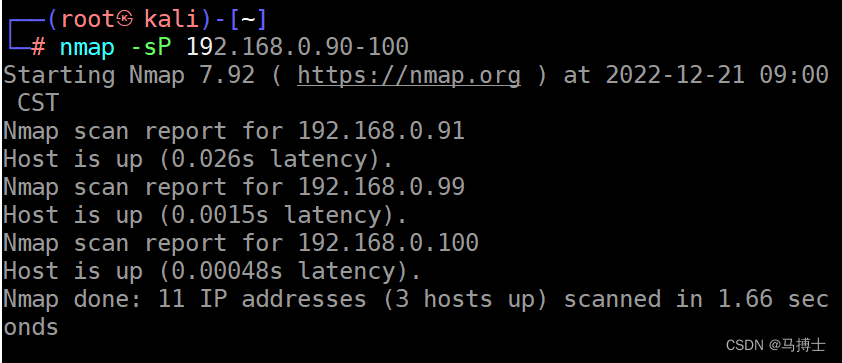

扫描IP地址范围: 可以指定一个IP地址范围

例:nmap -sP 192.168.0.90-100 #扫描90-100的IP

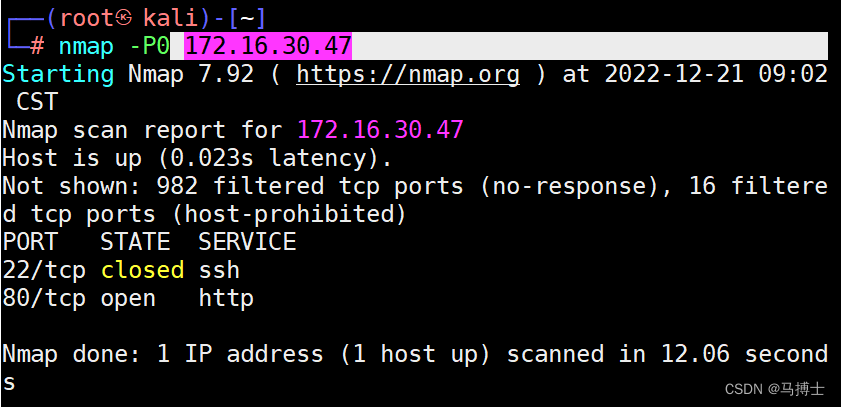

2、跳过Ping探测:

有些主机关闭了ping检测,所以可以使用**-P0**跳过ping的探测,可以加快扫描速度。

例:namp -P0 172.16.30.47 ##不通过ping扫描对 172.16.30.47进行探测

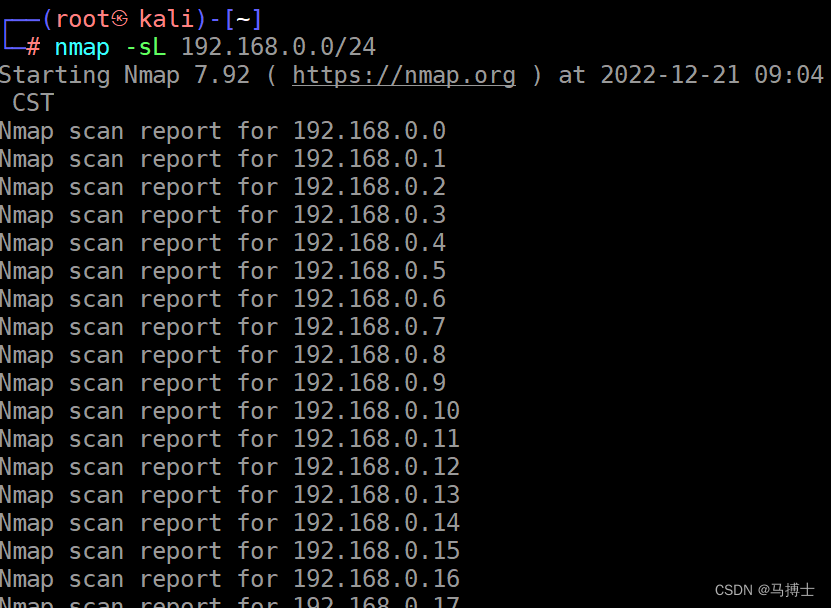

3、计算网段主机IP

** -sL **仅列出指定网段上的每台主机,不发送任何报文到目标主机。

例:nmap -sL 192.168.0.0/24 ##列出192.168.0段的主机。

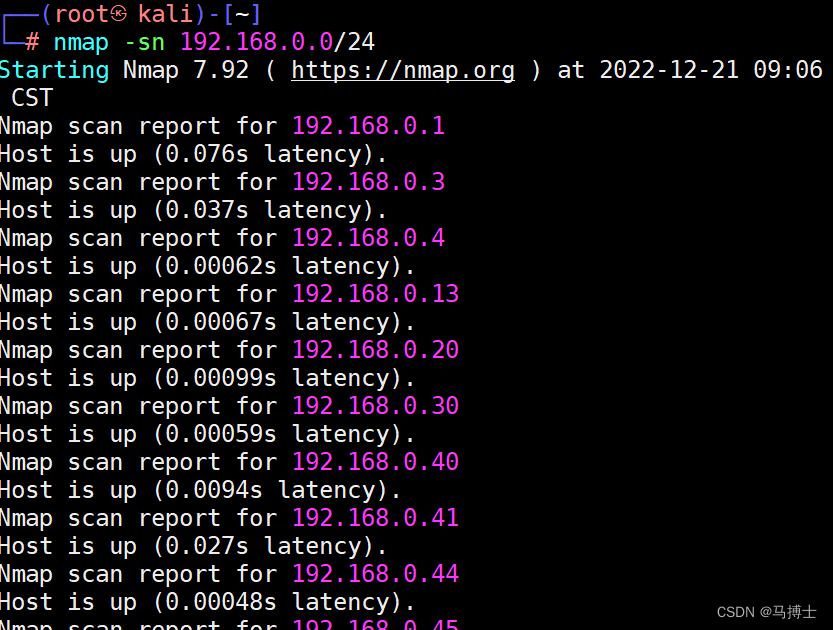

4、主机发现

-sn: Ping Scan 只进行主机发现,不进行端口扫描。

例:nmap -sn 192.168.0.0/24 扫描192.168.0地址段的存活主机。

(二)端口扫描

注:nmap默认扫描1000个常用端口

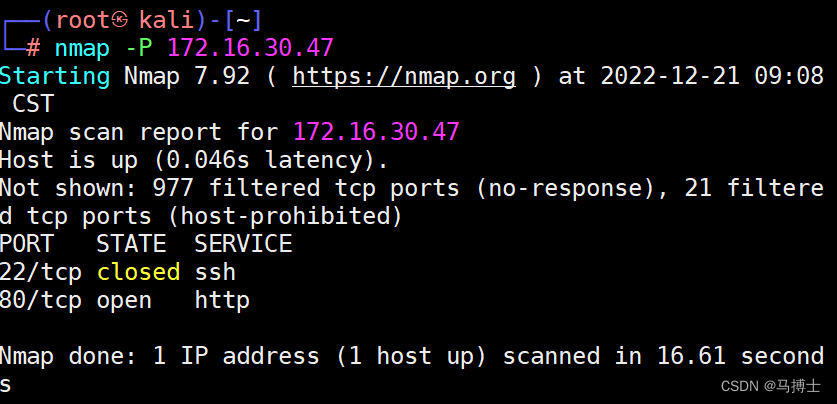

1、 -P 探测目标主机开放的端口

例:nmap -P 172.16.30.47 #探测目标主机172.16.30.47开放的端口

这是被扫机器开了防火墙的结果

这是被扫机器没开防火墙的结果

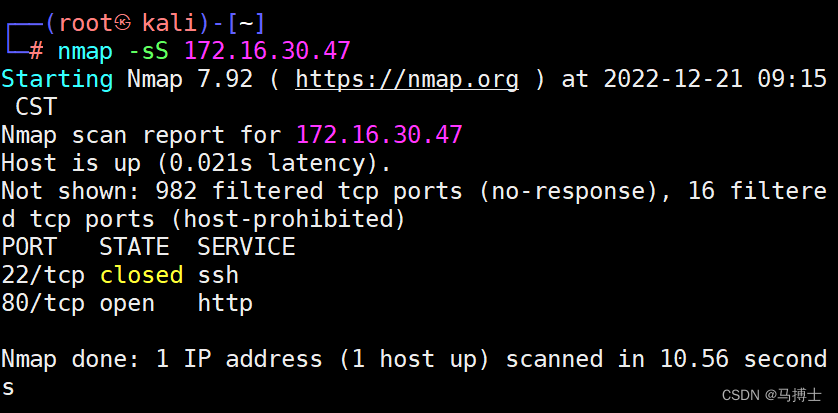

2、-sS (TCP SYN扫描) 使用SYN半开扫描。

例1:nmap -sS 172.16.30.47 使用SYN半开扫描扫描172.16.30.47开放的端口。

例2:nmap -sS 192.168.0.0/24 使用SYN半开扫描扫描192.168.0段存活主机开放的端口。

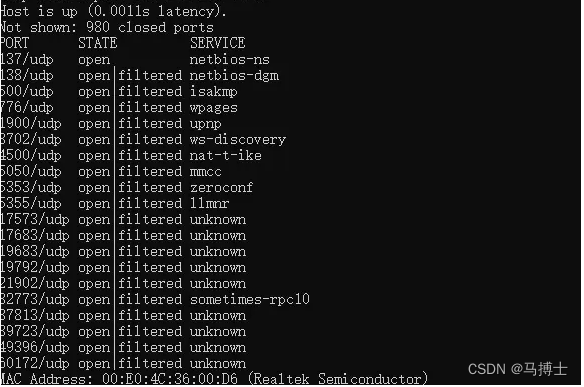

3、-sU (UDP扫描)扫描UDP端口

例:nmap -sU 172.16.30.47 扫描目标主机开放的UDP端口;

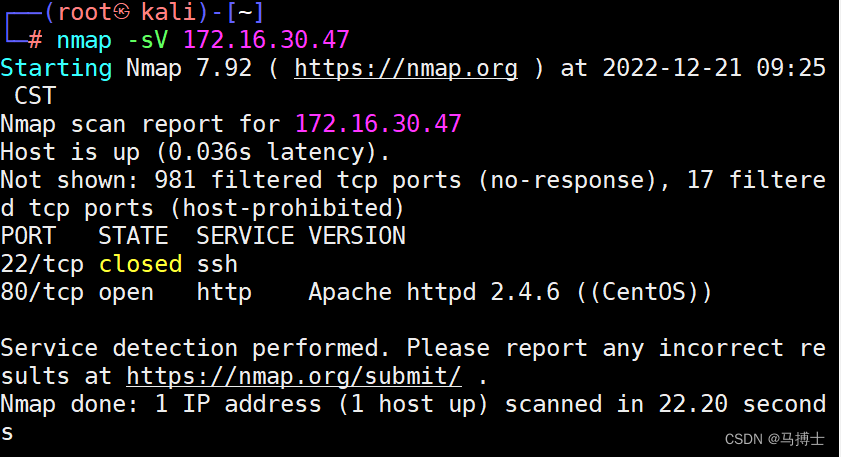

(三)版本探测

1、-sV 版本探测,打开版本探测。 也可以用-A同时打开操作系统探测和版本探测。

例:nmap -sV 172.16.30.47 探测目标主机172.16.30.47 的端口对应服务版本。

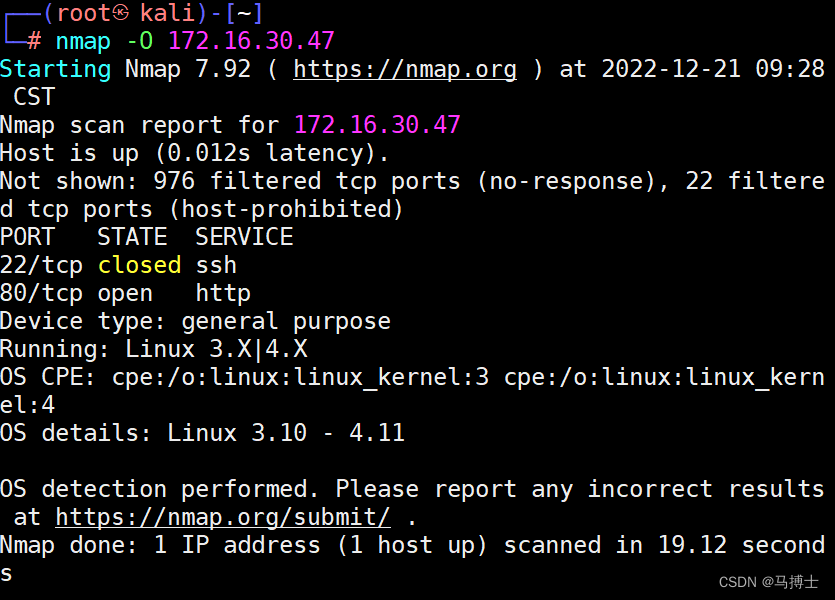

(四)OS探测

1、-O (启用操作系统检测)

nmap -O 172.16.30.47 对目标主机的操作系统进行检测;

(五)漏洞发现参数

nmap脚本大概分类如下:

auth:负责处理鉴权证书(绕开鉴权)的脚本;

broadcast:在局域网内探查更多服务开启状况,如dhcp、dns、sqlserver等服务;

brute:提供暴力破解方式,针对常见的应用,如http、snmp等;

default:使用-sC或-A选项扫描时候默认的脚本,提供基本脚本扫描能力;

discovery:对网络进行更多的信息,如SMB枚举、SNMP查询等;

dos:用于进行拒绝服务攻击;

exploit:利用已知的漏洞入侵系统;

external:利用第三言的数据库或资源,例如进行whois解析;

fuzzer:模糊测试的脚本,发送异常的包到目标机,探测出潜在的漏洞;

intrusive:入侵性的脚本,此类脚本可能引发对方的IDS/IPS的记录或屏蔽;

malware:探测目标机是否感染了病毒、开启了后门等信息;

safe:此类与intrusive相反,属于安全性脚本;

version:负责增强服务与版本扫描(Version Detection)功能的脚本;

vuln:负责检查目录机是否有常见的漏洞(Vulnerability),如是否有MS08_067;

例:nmap --script=fuzzer 172.16.30.47

模糊测试的脚本,发送异常的包到目标机,探测出潜在的漏洞;script后跟不同的变量以实现特定的功能。

版权归原作者 马搏士 所有, 如有侵权,请联系我们删除。