Web安全逻辑

- 安全研究员根据漏洞的形成原因分析漏洞payload

- 根据payload在流量中的表现形式定义检测方法(算法、规则等)

- 进行测试

- 通过测试后发布到产品

Web安全分析

前置条件

- 需要读懂payload的能力

- 需要有一定的流量分析能力

进行Web安全分析的原因

Web安全分析是通过对安全产品的安全事件进行分析,确认当前站点的安全性

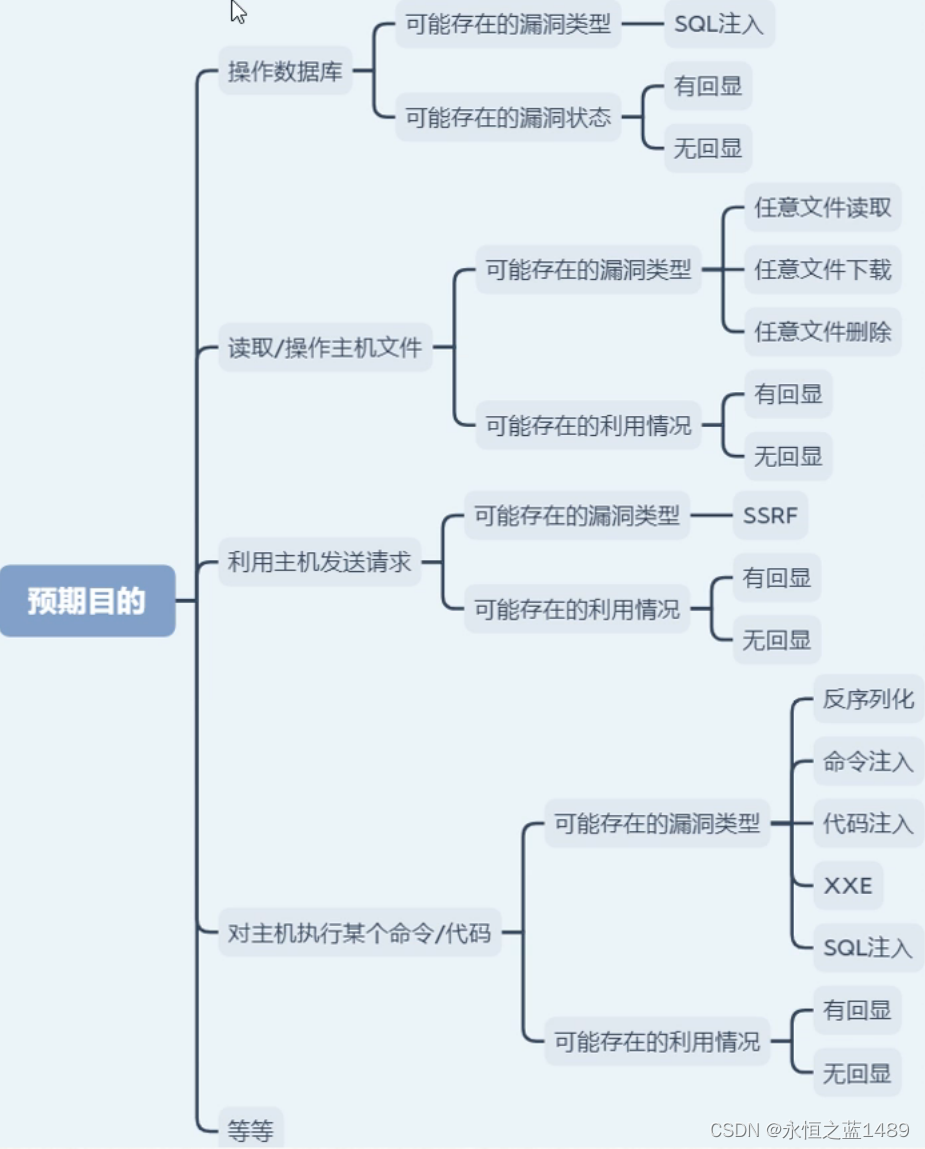

Web安全分析的目的

事件的产生来源于漏洞的利用方法,通过对时间的分析检查Web站点的安全性。可以在事中发现情况进行封堵、事后进行溯源。

分析流程

- 确认攻击者的目的

- 根据攻击者的目的来分析流量

- 根据对流量的分析来确认事件的结果

如何确认攻击者的目的

- 产品告警产生的安全事件,都会通过事件名+说明来说明这个事件,我们可以从事件名与说明中获取一部分信息。

- 事件名大多数标注为漏洞类型,所以不同的漏洞类型一定程度上能说明攻击者的目的

- 看懂payload且熟知漏洞原理能判断出最准确的目的

如何根据攻击者的目的来分析流量

- 需根据事件名(事件说明)来判断当前事件的预期目的

- 根据预期目的结合流量分析安全事件并下定结论

实战分析

以WAF/IPS的安全事件告警为实例分析:

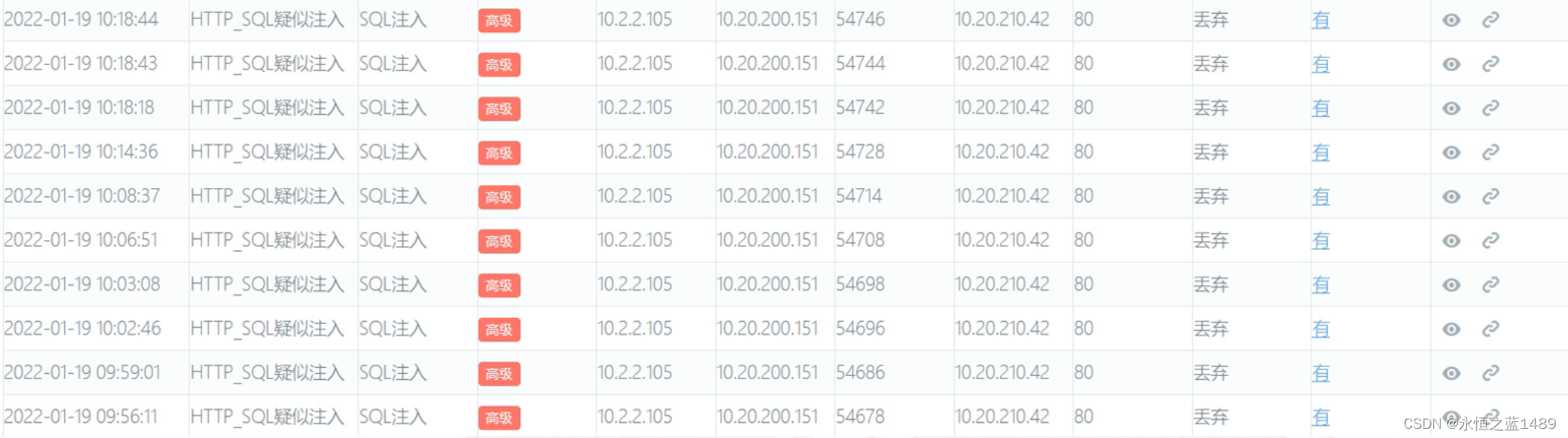

首先我们需要先确认产品的部署,非旁路部署的情况下,WAF和IPS拥有丢弃和阻断的能力。WAF与IPS一般会丢弃中危、高威事件,比如下图的SQL注入利用,查看详情

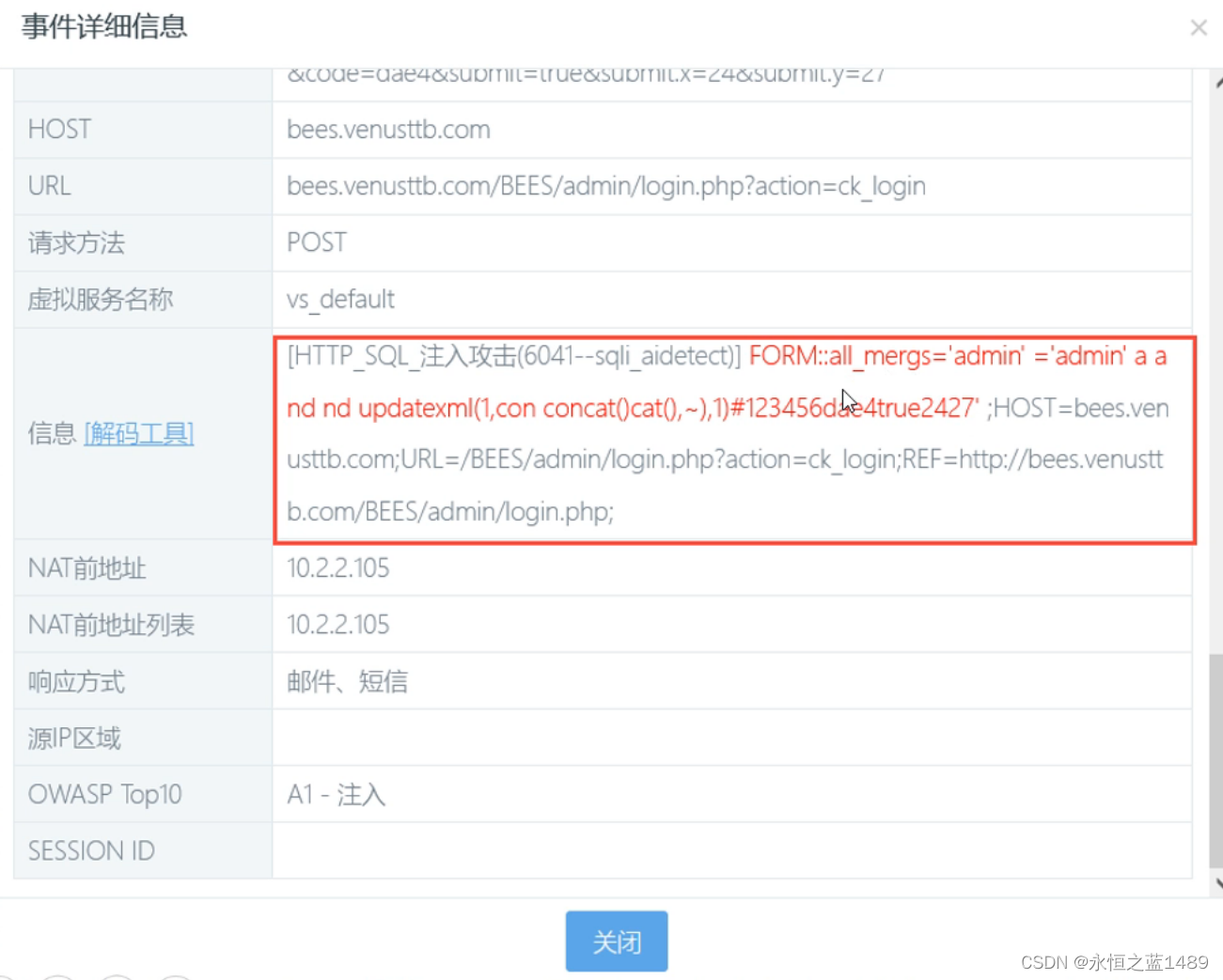

在下图中,我们可以看到SQL注入的payload。但是我们的WAF丢弃了该事件,所以我们过度的分析也不会有太大的意义,将其定性为真实攻击攻击失败的结论即可。

如果是高、中危攻击且状态为放行的事件如何分析呢?

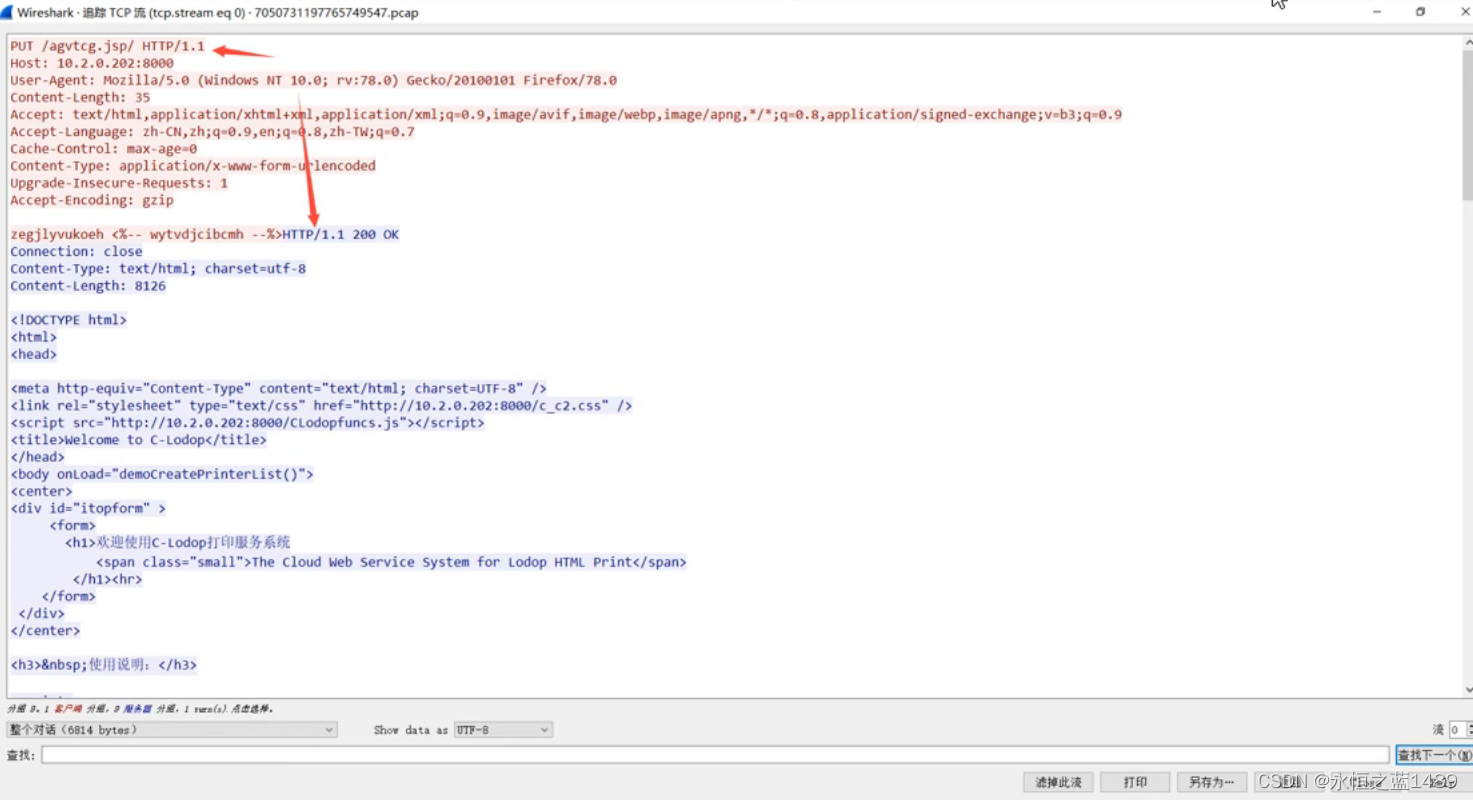

需要借助护网五件套的TAR和NFT对该事件进行一个分析,对于下方的案例,我们通过事件+源目的IP+源目的端口进如NFT进行查询(产品支持一键联动查询)

通过NFT找到该段通信流量,并且下载

通过对事件的预期目的分析,我们知道攻击者是希望通过put方法向服务器上传文件。所以我们可以通过HTTP状态码来研判这个时间。创建新资源,则源服务器必须通过HTTP响应代码201响应通知用户代理。这里攻击者没有达到预期的目的,攻击失败。

版权归原作者 永恒之蓝1489 所有, 如有侵权,请联系我们删除。