文件上传漏洞—一句话图片马制作

提要:在文件上传漏洞中,通常需要上传脚本类型的文件至服务端执行,获取WebShell,但是网站会严格过滤脚本类型的文件,这个时候便可以通过图片马来尝试突破。

简介:在图片格式文件(JPG,PNG和GIF等)中添加隐藏一句话木马,利用文件包含漏洞,Web容器解析漏洞和.htaccess文件解析成对应的脚本,达到可以被Web容器执行的效果。

利用场景:因为图片格式的文件默认是不会被Web容器解析的,所以通常需要借助到文件包含漏洞,Web容器解析漏洞和.htaccess文件。

图片马常用制作方式:

方法一:文本方式制作。

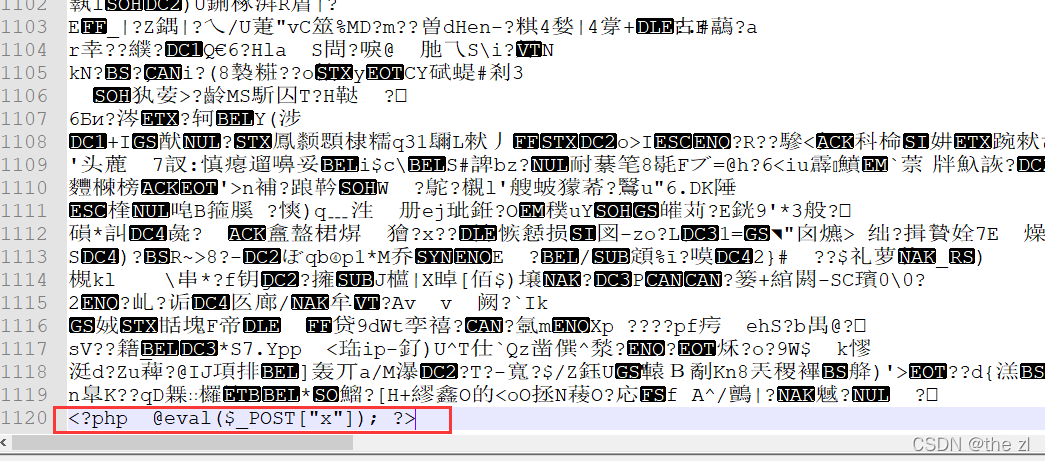

通过Notepad++直接打开图片文件,在尾部直接添加对应的脚本语言即可

方法二:CMD执行

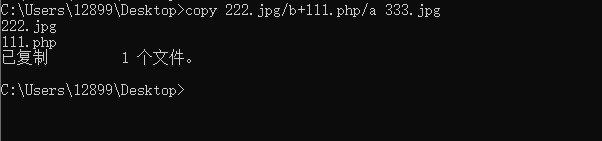

准备:制作名称为111.PHP的PHP脚本语言,名称为222.jpg的图片,制作后的图片马名称为333.jpg

**制作图片马命令**:copy 图片文件名称/b+脚本文件名称/a 新生成的文件名称,例如:copy 222.jpg/b+111.php/a 333.jpg

图片马制作:

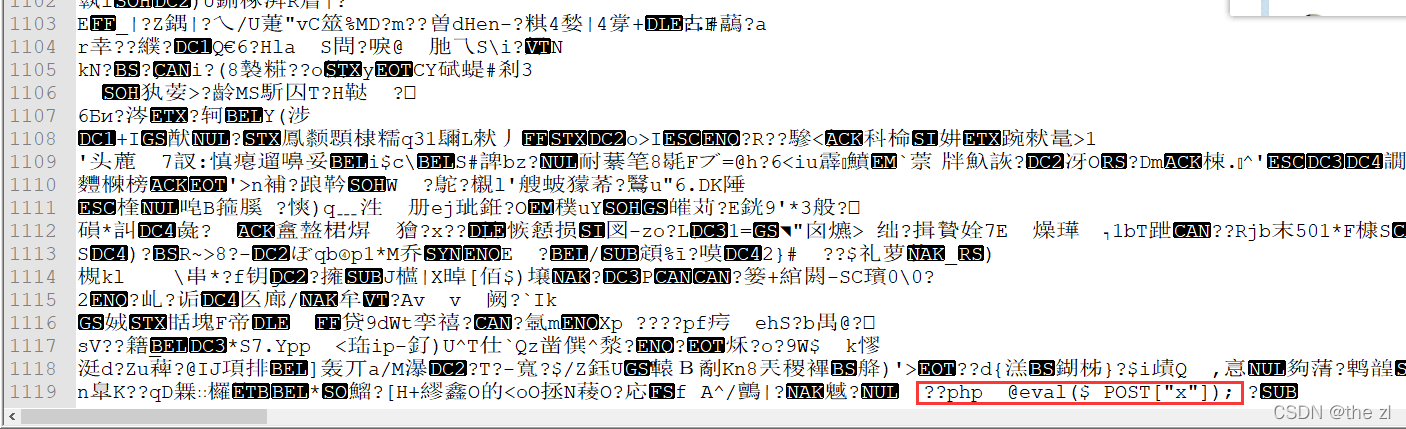

/a:通过二进制形式打开,放在脚本文件后面

/b:通过ASCII形式打开,访问图片文件后面

效果查看:制作的图片马,一句话木马已放在图片的尾部,和第一种方式生成的图片马效果一样

参考文章:

做一个图片马的四种方法(详细步骤)

版权归原作者 the zl 所有, 如有侵权,请联系我们删除。